有10家OT供应商的设备受到影响,包括Honeywell、Motorola、Omron、Siemens、Emerson、JTEKT、Bently Nevada、Phoenix Contract、ProConOS和Yokogawa。

这些漏洞分为四个主要类别:不安全的工程协议、弱加密或损坏的身份验证方案、不安全的固件更新、以及通过本机功能执行的远程代码。

利用这些漏洞,具有目标设备网络访问权限的攻击者可以远程执行代码、更改OT设备的逻辑、文件或固件、绕过身份验证、破坏凭据、导致拒绝服务或产生各种操作影响。允许固件操作或远程代码执行的漏洞占总数的35%。

受OT:ICEFALL影响的产品普遍存在于石油和天然气、化工、核能、发电和配电、制造、水处理和配电、采矿和楼宇自动化等关键基础设施的支柱行业。其中许多产品以“设计安全”的形式出售,或已通过OT安全标准认证。

滥用OT设备的设计不安全的本机功能是现实世界ICS攻击者的首选作案手法,例如Industroyer2、TRITON和INCONTROLLER。这表明需要强大的OT感知网络监控和深度数据包检测功能。

Vedere的研究确定了社区向识别“设计不安全”漏洞的转变。就在几年前,OT:ICEFALL中的一些众所周知的漏洞不会被分配CVE ID,因为假设每个人都知道OT协议是不安全的。相反,研究人员认为CVE是一个社区认可的标志,通过帮助推动供应商解决问题和资产所有者评估风险和应用补丁,来帮助提高漏洞的可见性和可操作性。

除了网络监控之外,OT:ICEFALL的缓解措施包括将OT/ICS网络与公司网络和互联网隔离,将网络连接限制为仅允许特定的工程工作站,并尽可能持续减少。

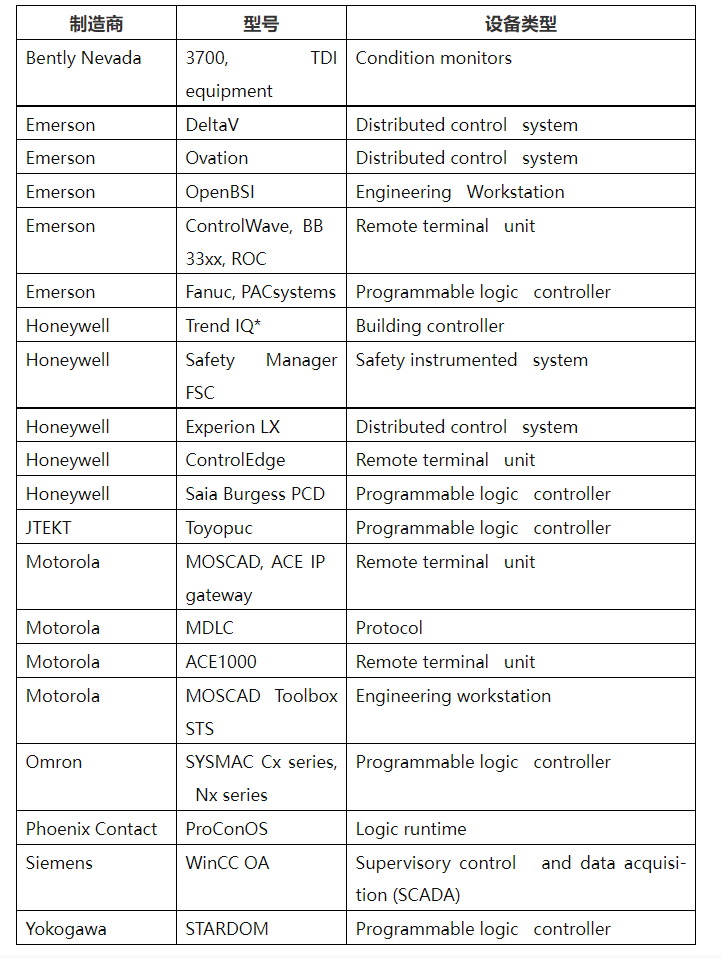

一、受影响的设备

有10家OT供应商的设备受到影响,包括Honeywell、Motorola、Omron、Siemens、Emerson、JTEKT、Bently Nevada、Phoenix Contract、ProConOS和Yokogawa。

表1 受OT:ICEFALL影响的设备

受影响的设备分布在世界各地。研究人员使用Shodan扫描互联网来查找暴露的易受攻击的系统,发现受影响最多的设备包括:Honeywell Saia Burgess、Omron Controllers、Phoenix Contact DDI、ProConOS SOCOMM、Honeywell Trend Controls、和Emerson Fanuc/PACSystems。

Honeywell Saia Burgess有2924台设备,分布在意大利、德国、瑞士、瑞典和法国。Omron Controllers有1305台设备,分布在西班牙、加拿大、法国、美国和匈牙利。Phoenix Contact DDI有705台设备,分布在意大利、德国、印度、西班牙和土耳其的ProConOS SOCOMM有236台设备,分布在中国、美国、德国、新加坡和中国香港。Honeywell Trend Controls有162台设备,分布在法国、丹麦、意大利、西班牙和英国、Emerson Fanuc/PACSystems有60台设备,分布在美国、加拿大、波兰、中国台湾和西班牙。

值得注意的是,有74%的易受攻击产品系列已通过安全认证,这表明这些程序既不安全,也不够全面。

二、漏洞类别

尽管每个漏洞的影响在很大程度上取决于每个设备提供的功能,但都属于以下类别:

远程代码执行(RCE)。允许攻击者在受影响的设备上执行任意代码,但代码可能在不同的专用处理器和处理器内的不同上下文中执行,因此RCE并不总是意味着对设备的完全控制。这通常是通过允许攻击者提供任意代码的不安全固件/逻辑更新功能来实现的。

拒绝服务(DoS)。允许攻击者使设备完全脱机或阻止访问某些功能。

文件/固件/配置操作。允许攻击者更改设备的重要方面,例如存储在其中的文件、在其上运行的固件或其特定配置。这通常是通过缺乏适当的身份验证/授权或完整性检查的关键功能来实现的,这些功能会阻止攻击者篡改设备。

凭据泄露。允许攻击者获取设备功能的凭据,通常是因为它们的存储或传输不安全。

身份验证绕过。允许攻击者绕过现有的身份验证功能,并在目标设备上调用所需的功能。

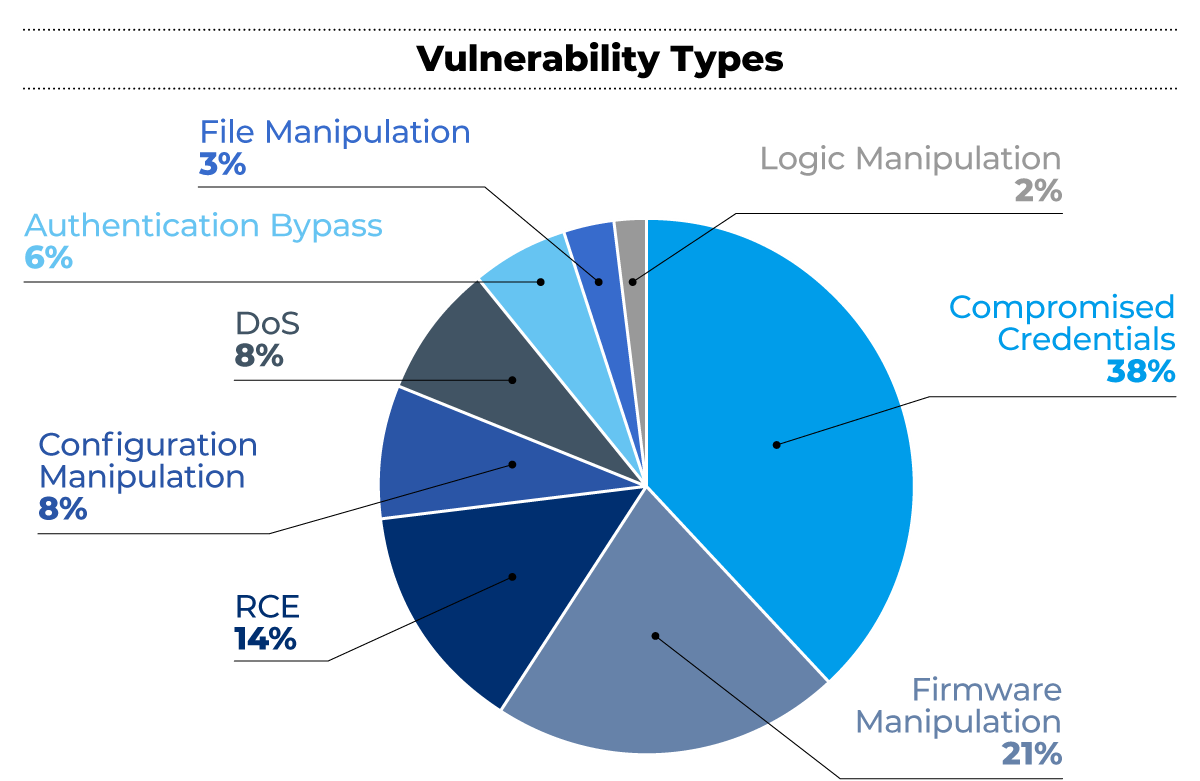

图1 Icefall漏洞类型

滥用这些类型的设计不安全,OT设备的本机功能是现实世界工业控制系统(ICS)攻击者的首选作案手法,例如Industroyer2和INCONTROLLER。这些漏洞以及经证实的攻击者利用这些漏洞的愿望表明,需要强大的、支持OT的网络监控和深度数据包检查(DPI)功能

三、主要风险

通过OT:ICEFALL,研究人员希望披露并提供OT不安全设计漏洞的定量概述,而不是依赖于单个产品或一小部分公共、现实世界事件的周期性CVE爆发,这些事件通常被视为特定供应商或资产所有者的过错而不予理会。这些问题的范围,从安全认证产品中持续存在的不安全设计实践,到试图摆脱这些问题的低水平尝试。该研究目的是说明这些系统的不透明和专有性质、围绕它们的次优漏洞管理、以及认证提供的通常错误的安全感如何显著使OT风险管理工作复杂化。这项研究的一些主要发现包括:

不安全的设计漏洞比比皆是。研究发现的漏洞中超过三分之一(38%)允许泄露凭据,固件操作位居第二(21%),远程代码执行位居第三(14%)。设计不安全问题的主要示例是与未经身份验证的协议相关的九个漏洞,但还发现了许多损坏的身份验证方案,这些方案在实施时表现出低于标准的安全控制。

易受攻击的产品通常经过认证。受OT:ICEFALL影响的产品系列中有74%具有某种形式的安全认证,大多数问题应该在深入的漏洞发现过程中相对较快地发现。导致此问题的因素包括有限的评估范围、不透明的安全定义、以及对功能测试的关注。

由于缺乏CVE,风险管理变得复杂。仅知道设备或协议不安全是不够的。为了做出明智的风险管理决策,资产所有者需要知道这些组件是如何不安全的。被认为是设计不安全导致的问题并不总是被分配CVE,因此它们通常更不可见和更不可操作。

存在设计不安全的供应链组件。OT供应链组件中的漏洞往往不会被每个受影响的制造商报告,这导致了风险管理的困难。

并非所有不安全的设计都是平等的。Vedere研究了通过本机功能在1级设备上获得RCE的三种主要途径:逻辑下载、固件更新和内存读/写操作。所分析的系统都不支持逻辑签名,并且大多数(52%)将其逻辑编译为本机机器代码。这些系统中有62%接受通过以太网下载固件,而只有51%具有此功能的身份验证。

攻击性能力的开发比通常想象的更可行。对单个专有协议进行逆向工程需要1日到2周,而对于复杂的多协议系统则需要5到6个月。这表明,导致以OT为重点的恶意软件或网络攻击的基本进攻性网络能力可以由一个规模小但技术娴熟的团队以合理的成本开发。

四、潜在影响

Icefall影响了众多工业部门使用的各种设备,使其尤其是对国家支持的攻击者而言极具吸引力。

Forescout表示,利用Icefall的威胁行为者可能导致的后果包括:制造误报、更改流量设定点、中断SCADA操作、或禁用紧急关闭和消防安全系统。

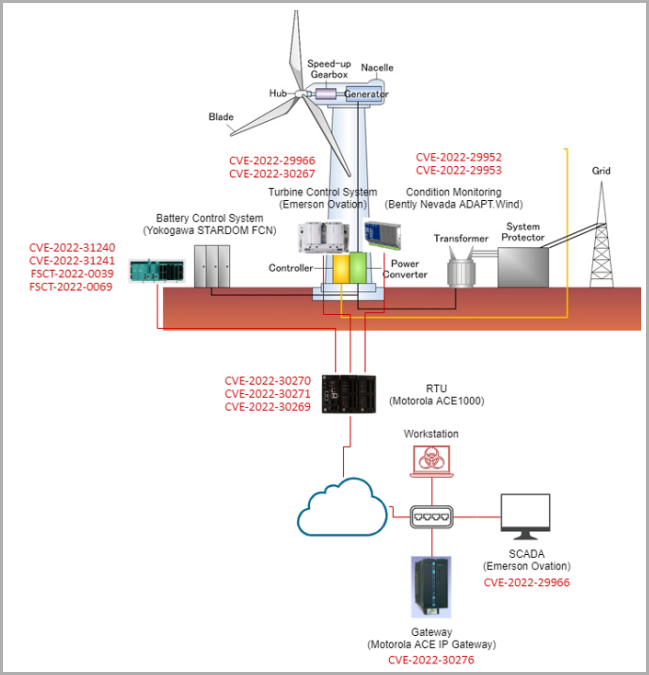

为了证明其发现和潜在风险,研究人员使用了风力发电和天然气运输系统,显示了各种Icefall漏洞的位置,以及如何将它们链接起来,以实现更深层次的危害。图2 风力发电厂中Icefall漏洞位置

五、缓解措施

针对OT:ICEFALL的全面保护要求供应商通过更改设备固件和支持的协议来解决这些基本问题,并且资产所有者在自己的网络中应用这些补丁。

实际上,这个过程将需要很长时间。除了网络监控之外,OT:ICEFALL的缓解措施包括将OT/ICS网络与公司网络和互联网隔离,将网络连接限制为仅允许特定的工程工作站,并尽可能持续减少。资产所有者最重要的缓解策略包括:

发现和清点易受攻击的设备。网络可见性解决方案可以发现网络中易受攻击的设备,并应用适当的控制和缓解措施。

实施分段控制和适当的网络卫生,以减轻易受攻击设备的风险。如果无法修补或在补丁可用之前,可以限制外部通信路径,并隔离或包含区域中易受攻击的设备。

监控受影响设备供应商发布的渐进式补丁,并为易受攻击的资产清单制定补救计划,平衡业务风险和业务连续性要求。

监控所有网络流量,以防恶意数据包试图利用不安全的设计功能进行攻击。应阻止异常流量,或者至少向网络运营商发出警报。

参考资源:

【1】https://www.forescout.com/blog/ot-icefall-56-vulnerabilities-caused-by-insecure-by-design-practices-in-ot/

【2】https://www.forescout.com/resources/ot-icefall-report/

【3】https://www.bleepingcomputer.com/news/security/icefall-56-flaws-impact-thousands-of-exposed-industrial-devices/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。