工作来源

GLOBECOM 2021

工作背景

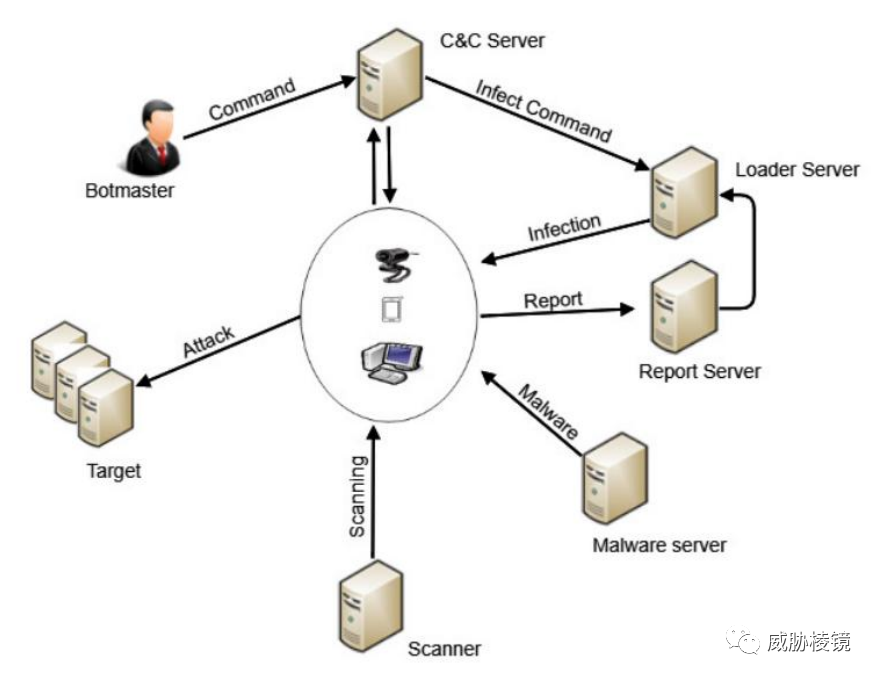

典型的 Mirai 是集中式而不是分布式(P2P)的,如下所示:

各角色分工为:

Bot:被攻陷的物联网设备

C&C:向 Bot 发出指令的命令与控制服务器

Scanner:扫描发现特定服务/设备

Report:记录扫描结果、活跃 Bot 与可用凭证的服务器

Loader:从 Report 服务器获取扫描结果与凭据,在设备下载恶意样本

Malware:部署恶意代码提供下载的服务器

扫描通常可分为:

垂直扫描,同一个目标扫描多个端口

水平扫描,同一个端口扫描多个目标

现代僵尸网络表现出垂直扫描与水平扫描混合的特性。

工作准备

使用 MaxMind 作为地理定位数据

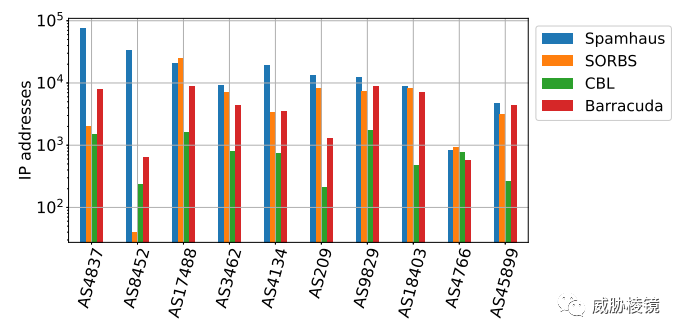

使用四个 IP 黑名单(Spamhaus、Barracuda、Spam Open Relay Blocking System、Composite Blocking List)

使用 Bad Packet 十一个全球蜜罐(美国 7 个、俄罗斯 2 个、巴西 2 个)

通过首个 TCP SYN 包的序列号等于 IP 地址的特征确定 Mirai 类的活动。

2020 年 7 月至 2021 年 2 月,收集到遍布 203 个国家/地区的 7265 个自治系统中 422003 个独立 IP 地址的 1599647 次连接尝试。

感染者总量前十五位的国家/地区如下所示,前五位的国家/地区总计占到了总量的 60%。

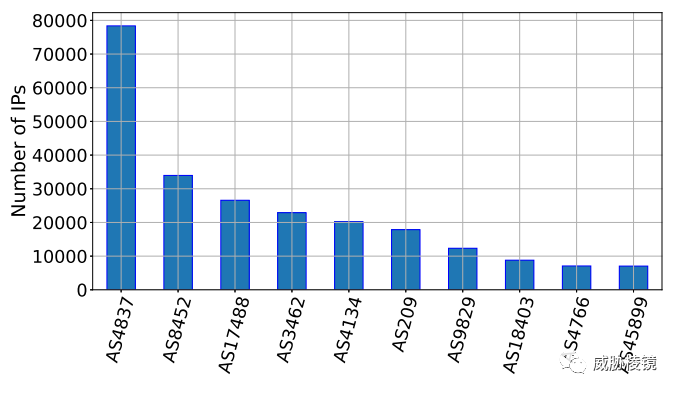

按照自治系统的口径进行统计,前十位的自治系统总计占到了总量的 56%。

工作评估

扫描

目标端口 TOP 10 如下所示,Mirai 的源码中会主动随机扫描 TCP 端口 23 与 2323。可见攻击者现在不仅局限于此,对各种 HTTP/HTTPS 服务也不放过。

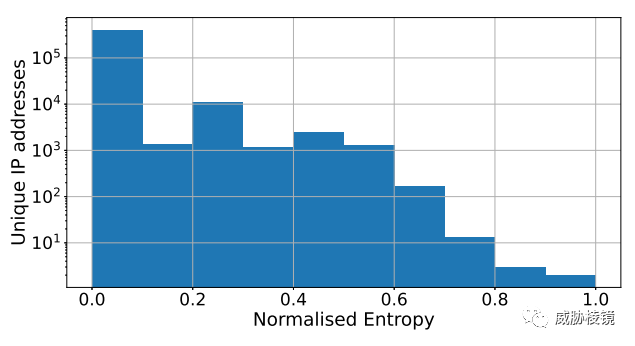

低熵值表示 IP 地址只扫描很少的 TCP 端口,高熵值表示 IP 地址随机扫描很多 TCP 端口。分布如下所示,可见大部分 IP 地址的熵值还是比较低的,说明很多都是只扫描特定 TCP 端口与特定服务的。

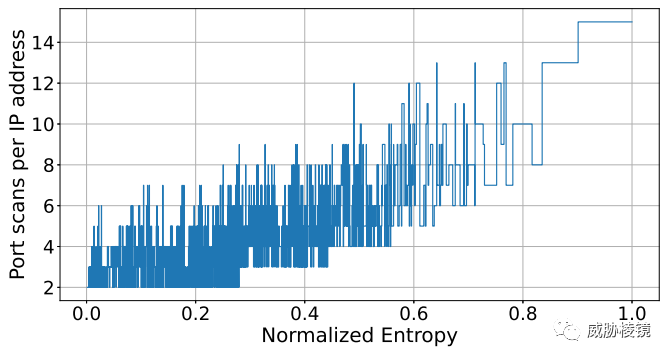

如下所示,统计分析每个扫描与唯一端口的数量。每个扫描源最多扫描 15 个端口、最少扫描 2 个端口。

感染

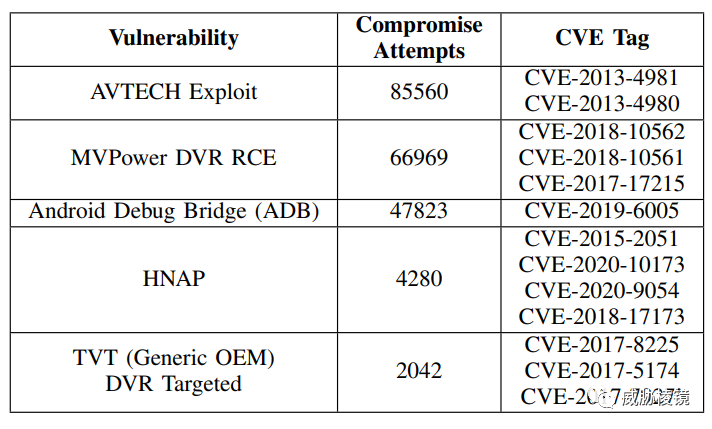

大多数利用的漏洞都是 DVR 的 RCE 漏洞,有些设备甚至七年都没有打补丁。

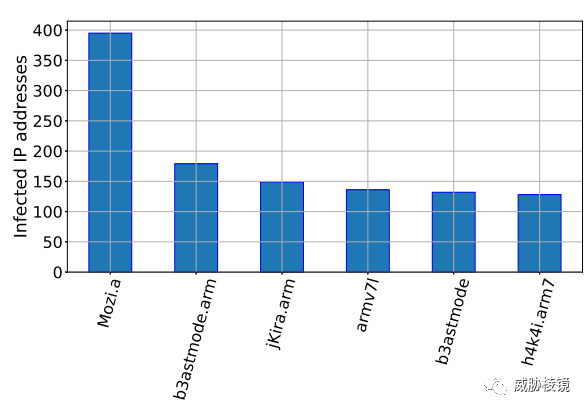

569 个 IP 成功实现了入侵,其中近 400 个 IP 地址都传播 Mozi 的。

活跃

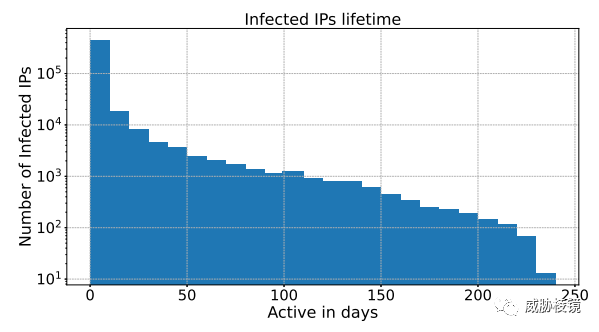

大部分 IP 地址的活跃时间都小于十天,这些 IP 地址在 0-8000 的范围内对 2063 个不同的 TCP 端口进行扫描。而长时间活跃的 IP 地址仅扫描 47 个不同的 TCP 端口,最长超过了两百天。

IP 信誉

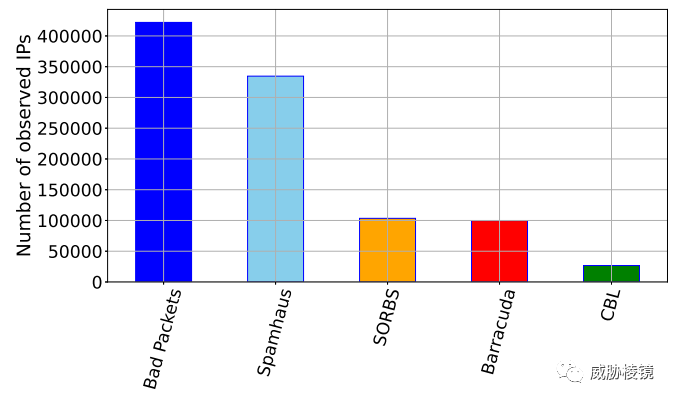

Spamhaus 拥有数据集中 79% 的 IP 地址、SORBS 有 24.5%、Barracuda 有 23.6%,CBL 的命中率最低只有 6%。

黑名单列表还是在针对特定自治系统时会更有效,可能是特定位置的可见性更高。

列出的相关 IP 地址有 6% 过去被标记为恶意软件,有 0.58% 涉及垃圾邮件传播。

工作思考

Bad Packet 通过全球分布的蜜罐,在长达七个月的时间里分析在野僵尸网络活动。经常看 Twitter 的应该很熟悉 Bad Packet 了,可以认为是 GreyNoise 的同类,下次有机会也写一下 GreyNoise。

通过数据可以看出,Mozi 的量是非常大的,实际上即使到现在 Mozi 也是死而不僵。其次 Beastmode 的量也非常大,这一僵尸网络也一直活跃至今。僵尸网络的攻击者除非被捕,否则是不会放弃控制的,会持续更新进行规模扩张。

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。