量子技术是一门新兴的、具有潜在颠覆性的学科,能够影响许多人类活动。而且量子技术是两用技术,因此国防和安全行业以及军方和政府都对此感兴趣。

一份最近发表在EPJ Quantum Technology的报告《量子技术的军事应用》回顾并描述了可能的量子技术军事应用,作为国际和平与安全评估、伦理研究、军事和政府政策、战略和决策的切入点。这份报告提供了正在开发的量子技术的基本概况,还估计了交付的预期时间或使用影响,描述了量子技术在各种战争领域的具体军事应用(例如,陆地、空中、太空、电子、网络和水下战争以及ISTAR——情报、监视、目标搜索与侦察),并阐述了相关问题和挑战。

虽然第四代现代战争的特点是去中心化和失去国家对战争的垄断[1,2],但发达国家的军队通常能够获得最先进的军事技术。这包括量子技术的出现。

量子技术(QT)是指主要源于第二次量子革命的技术。此前,第一次量子革命带来了我们今天熟悉的技术,如核电、半导体、激光、磁共振成像、现代通信技术或数码相机和其他成像设备。第一个量子技术产生了核武器和能源;然后,经典计算机获发挥着重要的作用。目前,激光武器正在实施和测试[3]。

第二次量子革命[4]的特点是操纵和控制单个量子系统(如原子、离子、电子、光子、分子或各种准粒子),从而达到标准的量子极限;也就是量子尺度下测量精度的极限。在本报告中,量子技术指的是第二次量子革命的技术。量子技术不会带来全新的武器或独立的军事系统,但会显著增强当前和未来军事技术的测量能力、传感、精度、计算能力及效率。大多数量子技术通常都具有双重用途。因此,量子技术的具有巨大的军事应用潜力。各种研究和建议不断涌现,标志着这种技术实现的可能性越来越大;例如,参见[5–8]。

本报告提供了一个更深入的背景来理解“量子战争”,讨论了其影响情报、安全和国防部门的可能性,并描述了新的可能能力或改进。本文的目标不是提供基于量子的技术精确预测,而是展示实施和应用中可能的方向和趋势。量子技术通常被认为是新兴技术,有可能改变战争行为和战争结果[8]。虽然目前的量子技术大多具有较低的技术成熟度水平(Technology Readiness Levels,TRL),但它们被认为具有颠覆性的潜力[9],阐述量子技术可能的军事应用对于进一步评估对全球和平的威胁以及讨论伦理政策或基于量子的预防性军备控制也很重要。

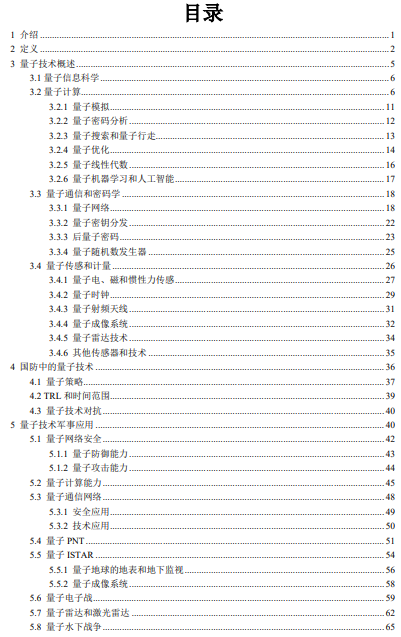

本报告由八个部分组成。在第2部分定义了“量子技术”和“量子战争”,并介绍了量子技术分类和量子技术。第3部分提供作为特定应用基础的基本量子技术概述,包括部署的预期时间和利用影响。第4部分介绍了关于量子技术发展和在军事领域部署的一般考虑和期望。第5部分介绍了单项量子技术在军事领域的应用,例如,网络、水下、太空和电子战。第6部分确定并讨论量子炒作以及现实的可能性。第7部分展开对军事、和平和伦理以及技术后果和挑战的初步讨论。第8部分阐述本文得到的结论。

第4部分和第5部分涉及国家安全和国防问题。第3部分基于最先进的研究,并提供相关的参考资料,第5部分更多地基于各种军事或政府报告、政策简报和国际安全分析,例如[5–8,10–13]。在这里,读者应该警惕围绕量子技术的炒作,避免夸大预期。对于目前众多的量子技术军事应用而言,不确定是否所有与高端军事技术需求相关的挑战都将得到解决,甚至不确定该技术是否将实际部署。

量子技术定义如下:

量子技术(QT)是物理学和工程学的一个新兴领域,基于量子力学特性,尤其是量子纠缠、量子叠加和量子隧穿效应,应用于单个量子系统,以及其实际应用。

根据定义,量子技术描述了量子力学系统的各种物理原理,有许多应用;例如,囚禁离子技术可以作为量子计算机的量子比特,以及磁场或量子时钟的量子传感器。

两用技术是指在国防和商业生产中都具有应用潜力的研发领域[15]。量子技术是一种典型的两用技术,它不仅对军事,而且对政府[16]和维和组织都有影响。

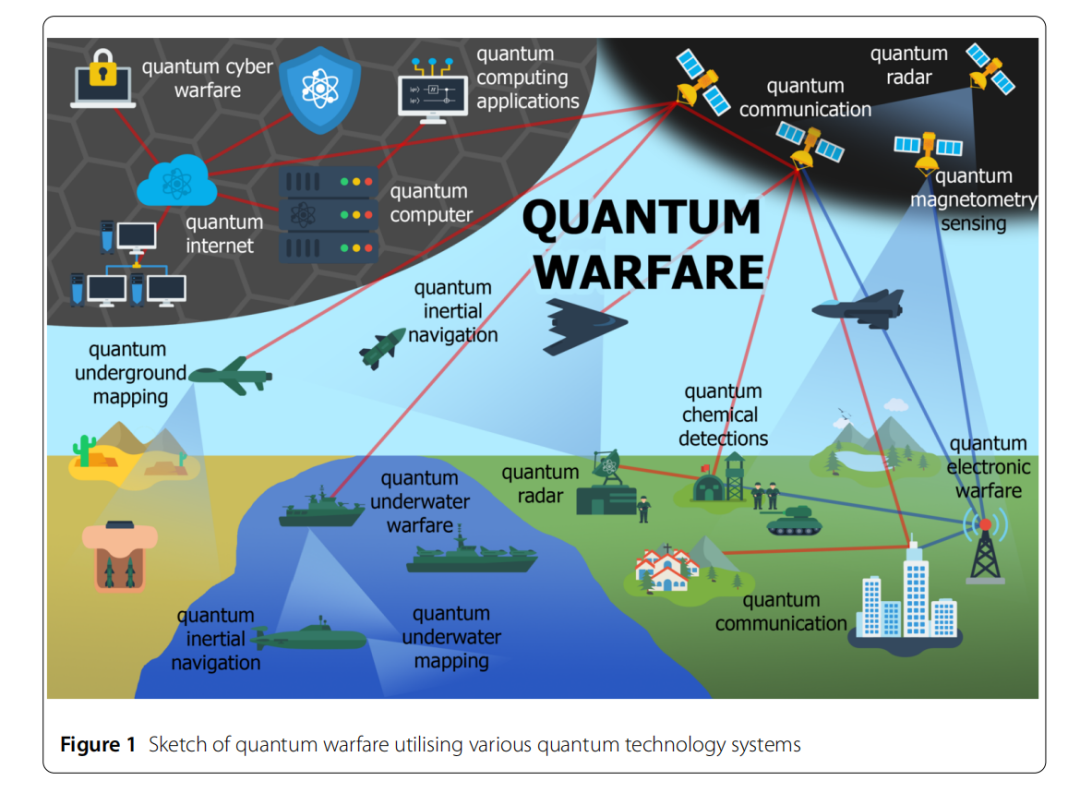

量子战争(QW)是一种将量子技术用于军事应用的战争,它影响所有战争领域的情报、安全和防御能力,并带来新的军事战略、理论、场景、和平以及伦理问题。

也有人试图定义量子领域[17]作为战争的新领域。然而,在本文中,作者将把量子技术视为改进所有当前定义的领域的一个因素,而不是作为一个独立的战争领域。

量子攻击是指使用量子技术来破坏、扰乱或窃听经典或量子安全系统。典型的例子是使用量子密钥分发或量子计算机破解RSA加密方案进行窃听。

虽然有大量的量子技术文献,但在量子技术分类上没有明确的一致意见。作者将使用以下分类法:

量子计算和模拟

–量子计算机(数字和模拟量子计算机及其应用,如量子系统模拟、量子优化等)

–量子模拟器(不可编程量子电路)

量子通信和密码学

–量子网络和通信(量子网络元件、量子密钥分发、量子通信)

–后量子密码(量子弹性算法、量子随机数发生器)

光子盒注:量子随机数不属于后量子密码

量子传感和计量

–量子传感(量子磁力计、重力仪等)

–量子计时(精确的时间测量和分配)

–量子成像(量子雷达、低信噪比成像等)

除了上面介绍的一般量子技术分类,作者还根据量子技术的优势和应用对其进行了新的划分。可以概括以下分类,量子技术利用影响分类如下:

必须具备:要实施的量子技术平台框架,以防止未来的量子攻击(例如后量子密码);

有效性:量子技术提高了当前技术和方法的效率(例如量子优化、量子机器学习或人工智能);

精度:量子技术提高了电流测量技术的精度(例如,量子磁力计、量子重力测量、量子惯性导航、计时);

新功能:量子技术提供了超出了现有技术的范围的新功能(如量子雷达、量子化学模拟、量子密码分析、量子密钥分发)。

请注意,这种分类并不相互排斥。

这部分描述了量子技术的基本情况,以及相关的参考文献。对于每一项量子技术,都显示了当前的开发状态,确定了影响应用的因素,估计了部署的预期时间,并概述了主要的挑战。对于量子计算应用,提供了所需逻辑量子比特的近似数量。

不同的量子技术及其应用处于不同的TRL,例如成熟度从TRL1(例如某些类型的量子比特)到TRL8(例如量子密钥分发),在这里并不追求完整性,也不提供任何理论背景,而只是介绍基础知识、效果和当前的发展状况。

3.1 量子信息科学

量子信息科学是与量子物理相关的信息科学,研究量子信息。在经典信息科学中,信息的基本载体是一个只能是0或1的比特。量子信息的基本载体是量子比特。一个量子比特可以是|0⟩或|1⟩,或者是状态|0⟩和|1⟩的任意复杂线性组合,称为量子叠加态。

另一个重要的特性是量子纠缠。量子纠缠是指两个或多个量子比特(或两个或多个量子系统)之间没有经典模拟的强相关性。量子纠缠是许多量子惊喜的原因。另一个特性是不可克隆定理[18],上面说量子信息(量子比特)是不可复制的。这个定理对量子比特纠错以及量子通信安全有深远的影响。

量子信息科学描述了量子计算和量子通信中的量子信息流,从更广泛的意义上讲,它可以应用于量子传感和计量,参见[19,20].

学术界对此有有相当大的兴趣,并且已经创建了几个量子算法[21]。然而,预计只有少数对国防和安全应用有价值。

3.2 量子计算

现状:商用的物理量子比特数量非常有限

影响应用的因素:新能力、有效性、精确度

时间线预期:十年内一百万个量子比特

主要挑战:提高量子比特的质量(相干性、抗错性、门保真度)、增加量子比特和逻辑量子比特的数量

量子计算是指利用量子信息科学来执行计算,这种机器可以称为量子计算机,量子计算机的分类非常复杂。本报告将分类简化如下:

数字量子计算机(也称为门级量子计算机)是通用的、可编程的,可以执行所有可能的量子算法,并具有下述许多应用。经典计算机可以完全模拟基于门级的量子计算机。区别在于资源和速度。例如,模拟完全纠缠的量子比特会以指数方式增加对经典资源的需求。这意味着≥45量子比特在经典(超级)计算机上模拟几乎是不可能的。

模拟量子计算机(也称为哈密顿量计算)通常使用量子退火(作为绝热量子计算的噪声版本)来实现。量子退火机与数字量子计算机的不同之处在于量子比特的有限连接性和不同的原理。因此,模拟量子计算机的应用受到更多的限制,但仍然适用于量子优化或基于哈密顿量的模拟等任务。

量子模拟器用于量子系统的研究和模拟其他来量子系统。通常不太容易访问,被构建为单一用途的机器。与量子计算机相比,量子模拟器可以想象为一个不可编程的量子电路。

总的来说,量子计算不会取代经典计算。量子计算机只适用于有限类型的问题,通常是高度复杂的问题。量子计算应用的实际部署取决于质量(相干性、抗错性、门保真度)和量子比特的数量。需要遵循的一些基本参数是:量子比特的数量、量子比特相干时间、量子门保真度和量子比特互连性。在单个量子比特上应用量子门的量子指令集被称为量子电路。量子电路是量子算法的实际实现。

继[7]之后,量子计算机可以分为三个进化阶段:组件量子计算(CQC)、含噪声中等规模量子计算(NISQ)和容错量子计算(FTQC)。CQC阶段包括量子计算演示和基本元素的成熟。CQC的计算能力非常有限,但足以证明一些原理。NISQ阶段量子计算机应该有足够数量的量子比特来展示量子计算的优势。持续的研究应该会增加量子比特的数量和质量。当达到一个完美的逻辑量子比特时,FTQC阶段开始。

物理量子比特可以通过许多量子系统来实现。最新的进展是基于超导量子比特和处于或接近NISQ阶段的囚禁离子量子比特的量子计算机。所有其他技术,如冷原子、拓扑、电子自旋、光子或基于NV色心的量子比特,仍处于CQC阶段或理论阶段。单个的量子计算机和它们的性能有很大的不同(例如,速度、相干时间、纠缠所有量子比特的可能性、门保真度)。各种度量和基准,如量子体积度量[22],已经被开发用于它们的比较。

所有类型的量子比特的共同问题是它们的质量。量子比特非常脆弱,并且具有有限的相干时间(在这个时间尺度上不会丢失量子信息)。在量子比特上执行的每个操作都有有限的保真度。因此,研究人员需要使用纠错码。量子比特的纠错比经典比特的纠错复杂得多,因为量子比特无法复制,正如不可克隆定理所解释的那样。

量子比特有两种类型:由物理量子系统实现的物理量子比特和由若干物理量子比特和纠错码组成的逻辑量子比特。逻辑量子比特是一种完美或接近完美的量子比特,具有很长到无限的相干时间、很高的保真度和较高的抗环境干扰性。例如,基于表面纠错协议,对于一个逻辑量子比特,根据算法,最多需要10000个物理量子比特[23]。有关量子计算的最新概述,请参见[24]。

领先的量子计算机,例如谷歌制造的具有53个物理超导量子比特的量子计算机(谷歌在2019年声称拥有量子霸权[25]),以及IBM制造的量子计算机。最好的囚禁离子量子计算机是IonQ的32量子比特或霍尼韦尔的20量子比特。IBM和谷歌的量子计算路线图设想的预期时间线如下:IBM计划在2022年推出433量子比特的量子处理器,到2023年推出1121量子比特量子处理器[26]。谷歌宣布了一项计划,将实现一个10000量子比特的量子模块。2029年,所有其他量子处理器都将由高达100万量子比特的模块组成[27]。根据对量子科学和技术关键相关领域领导者的调查,量子计算机很可能在大约20年后开始变得足够强大,足以对大多数公钥加密方案构成威胁(更多详细信息,请参见第3.2.2节)[28]。模拟量子计算机的例子包括超过5000个量子比特的D-Wave系统的量子退火机和东芝的相干伊辛机。

模拟量子计算机和数字量子计算机的区别在于物理原理的不同,以及各自的局限性。数字量子计算机受限于资源而不是噪声(噪声可以用更多的资源修正)。相比之下,模拟量子计算机受到难以理解、控制和表征的噪声的限制(尤其是对于量子退火机)。因此,模拟量子计算机的适用性是有限的[24]。

实际上,量子计算机完成的任务大多只是经典计算机程序的子程序或子例程。经典程序不仅能控制量子计算机,还能提供大量在量子计算机上无法实现的计算。这包括量子模拟在化学中的最新应用,例如使用变分量子本征求解器(VQE)[29],这是经典和量子计算的混合组合。此外,量子计算机是大型机器,其中许多需要低温技术。因此,在未来几十年里,大多数客户不太可能购买个人量子计算机,而是将其作为云服务来访问。

基于云的量子计算模型(通常称为量子计算即服务——QCaaS)如今已经商业化,甚至是免费的,并且它们允许任何对量子计算感兴趣的人访问。量子计算机的云访问由各个量子硬件制造商提供。一些平台,如微软Azure Quantum或亚马逊Braket,可以在一个生态系统中访问不同制造商的量子计算机。

这也有助于阐明量子霸权、优势及实用性(supremacy、advantage和practicality)。量子霸权是指量子计算机解决特定问题的速度明显快于经典计算机。然而,这个问题很可能是理论上的,而不是实际的。量子优势指的是量子计算机能够解决经典计算机无法解决的现实世界问题的情况。量子实用性与量子优势类似,唯一的区别是量子计算机比经典计算机更快地解决现实世界的问题。

下面将对量子计算机可能的应用进行基本概述。读者应该记住,量子计算是一个快速发展的领域,新的革命性的量子算法仍有待发现。注意,在量子计算应用的上下文中,“量子比特”是指逻辑量子比特。不过,小型量子电路可以只用物理量子比特运行,精度合理。

3.2.1量子模拟

现状:开发中的算法,小规模应用

影响应用的因素:新能力(如量子化学计算)

时间线预期:近期内,可用性随着量子比特的数量而增加

量子比特要求:200(例如用于固氮问题)

主要挑战:逻辑量子比特的数量

早在第一台量子计算机诞生之前,量子计算机的主要任务就是模拟其他量子系统[30],分子就是这样一个量子系统。尽管现有的计算能力有所提高,但使用目前的计算化学只能对较简单的分子进行完全模拟,或者以许多近似和简化为代价对较大的分子进行完全模拟。例如,对于一个有n个电子的系统,经典计算机需要2n个比特来描述电子的状态,而量子计算机只需要n个量子比特。因此,量子模拟是量子计算机的第一个应用,也可能是最有前途的应用。

最主要的方法有两种:量子相位估计[31]和量子变分技术(VQE)[32,33]。特别是后一种方法在NISQ计算机上最有可能成功;例如,2020年,谷歌进行了最大的量子化学模拟(使用VQE对H12分子进行模拟)[34]。

量子化学模拟的算法正在开发中。它们可以应用于更复杂的模拟,与量子比特的数量密切相关。因此,即使在量子计算的早期阶段,化学和制药行业也对量子计算有很大的兴趣。一般来说,这种模拟可以发现和设计新的药物、化学物质和材料。例如,高温超导、更好的电池、蛋白质折叠、固氮和肽研究。

3.2.2量子密码分析

现状:算法就绪

影响应用的因素:新功能(例如破解公钥加密方案)

时间线预期:中远期

量子比特要求:6200用于2048位RSA因式分解[35],2900用于256位ECDLP加密[36]

主要挑战:逻辑量子比特的数量

最著名的量子计算机应用之一是通过Shor算法指数加速地对大素数进行因式分解[37]。这是对公钥密码体制的威胁,例如RSA、DH和ECC,基于大素数乘法、离散对数问题或基于椭圆曲线离散对数问题的方案,这些方案被认为在计算上难以解决,或者对于经典计算机来说非常困难。

虽然现有的NISQ量子计算机的资源远远达不到RSA破解所需要的,但威胁是相当真实的。在量子密码分析变得可用之前,对手或外国情报机构可以拦截并存储加密的流量。因为许多秘密的解密时间远远超出了强大的量子计算机交付的预期时间线,所以现在这种威胁可以被认为是真实的。

量子密码分析也为对称加密方案的暴力攻击提供了改进的工具。例如,众所周知的Grover搜索算法[38]针对暴力攻击将密钥安全性降低了一半;一个256位的AES密钥可以在大约2128次量子运算中被强力破解。尽管量子计算机需要大量的资源,但还是建议将对称密钥长度加倍[39]。而且Simon算法和叠加查询[40]可以完全破解大部分消息认证码(MAC),以及关联数据的认证加密(AEAD),如HMAC-CBC和AES-GCM[41,42]。

此外,基于对称密码系统中存在的结构,人们对对称密钥系统的密码分析攻击进行了积极研究,这可以提供高达超多项式的加速[43]。然而,这些算法对量子计算机的资源要求过高。

3.2.3量子搜索和量子行走

现状:算法正在开发中

影响应用的因素:有效性(例如,更快的搜索)

时间线预期:近中期

量子比特要求:~100,取决于搜索系统的大小

主要挑战:逻辑量子比特的数量

最著名的搜索量子算法之一是Grover算法[38],它在数据库搜索中或者通常在反转函数中提供平方加速。对于未排序的列表或数据库,经典搜索算法的复杂度大约为O(N)(意味着与N个实体的数量成比例),而Grover算法的复杂度大约为。

量子搜索算法是所谓的大数据(非结构化数据)分析的重要课题。处理大量数据需要大容量的量子存储器。然而,没有可靠的量子存储器可以将大量量子信息保存任意长的时间。第二,将经典数据转换成量子形式既费时又低效。因此,目前只有对算法生成的数据进行搜索才被认为是可行的。

另一种搜索方法可以基于量子随机行走机制[44],它提供了与Grover算法类似的加速。

3.2.4 量子优化

现状:算法开发中

影响应用的因素:有效性(例如更快地解决NP问题)

时间线预期:近中期

量子比特要求:100,取决于问题的复杂程度

主要挑战:逻辑量子比特的数量

考虑到解决NP复杂问题的可能性,量子优化是一个非常活跃的探索主题。这种NP问题的一个例子是旅行商问题,给定一个地点列表和它们之间的距离,目标是找到最短(最优)的路线。天真地说,一个人可以尝试所有的可能性,但这种方法有严重的缺点。随着复杂性的增加,甚至可能变得不可能。因此,最常见的解决方案是基于启发式算法,这些算法不一定能找到最优解,但至少能找到一个接近它的解。

量子计算在这个问题上引入了一个新的视角,并提供了不同的方法和技术。目前最主要的方法是基于变分法,如量子近似优化算法(QAOA)[45]。QAOA的一部分是称为二次无约束二进制优化(QUBO)[46]的子技术,它也适用于模拟量子计算机。其他方法有最小二乘拟合的量子模拟[47]或半定规划[48]。

到目前为止,还不清楚量子优化是否会提供一些相对于经典启发式方法的加速。然而,有一个共识,如果一些加速是可以实现的,它不会超过多项式[48]。量子计算引入的新范式导致了新的量子启发的经典算法,例如没有量子加速的QAOA [49]。另一方面,我们可以说量子启发的算法是量子计算的第一个实际成果。

对于量子优化,已经有许多演示、使用案例和概念证明,尤其在模拟量子计算方面,模拟量子计算目前为此类应用提供了最多的量子计算资源。典型的演示是针对交通、物流或金融行业的优化。

3.2.5 量子线性代数

现状:算法开发中

影响应用的因素:有效性(例如,更快的线性方程求解)

时间线预期:近中期

量子比特要求:取决于求解的系统大小

主要挑战:逻辑量子比特的数量

研究表明,量子计算机在求解线性方程组时也能达到超多项式加速,尤其是对于稀疏矩阵的HHL(Harrow-Hassidim-Lloyd)[50]算法。但是,估计的加速取决于问题(矩阵)的大小,还有大量的资源需求,这对于某些问题来说是不切实际的[51]。另一方面,例如,对于10000个参数的线性方程组,需要10000个步骤来求解,而HHL可以在13个步骤之后提供近似解。

目前,规划、工程、建筑和天气预报中的许多数值模拟都将复杂的问题简化为线性方程组。对其中许多问题来说,由于本质上是统计的,近似解可能就足够了。

请注意,HHL算法被证明是量子计算的通用算法,并被证明适用于各种应用,如k-均值聚类、支持向量机、数据拟合等。有关更多详细信息,请参阅[52]。

处理大量输入数据的量子算法的一个主要注意事项是数据加载。经典数据,尤其是二进制数据或比特,需要被转换成量子态,以便通过高效的量子算法进行后续处理。这个过程很慢,而且经典数据加载本身可能需要比相干时间更长的时间。解决方案是量子存储器或量子RAM[52,53]。

3.2.6 量子机器学习和人工智能

现状:算法开发中

影响应用的因素:有效性(例如更好的机器学习优化)

时间线预期:近中期

量子比特要求:100,取决于问题的复杂程度

主要挑战:逻辑量子比特的数量

鉴于围绕经典机器学习和人工智能(ML/AI)的炒作,可以预计,在这个主题上也会有量子研究。首先,请注意,考虑到处理经典数据的效率非常低[54],人们不能期望得到完整的量子ML/AI,如果考虑到丢失的量子内存以及将经典数据(例如图片数据)加载和编码到量子信息格式的速度非常慢,则更是如此。这根本不实际。当ML/AI应用于量子数据时,会出现另一种情况;例如,量子传感器或成像[55]。

然而,可以引入量子增强的ML/AI[56,57],其中量子计算可以改善一些机器学习任务,如量子采样、线性代数(其中机器学习是关于在高维线性空间中处理复杂向量的)或量子神经网络[54],例如量子支持向量机[58]。

事实上,ML/AI主题涵盖了各种技术和方法,它与量子计算没有什么不同。量子ML/AI或量子增强ML/AI是当今许多研究工作的主题。有关量子ML/AI算法及其可能的加速的研究,参见[59]。

3.3量子通信和密码学

量子通信是指通过使用光纤或自由空间信道的量子网络进行的量子信息交换。在大多数情况下,量子通信是使用光子作为量子信息载体来实现的。然而,由于光子的局限性,例如远距离的损耗,量子网络需要包含其他元件,如量子中继器或量子开关。

量子密码的目标是用量子密钥分发(QKD)等技术取代传统的(主要是非对称的)加密方案。用于量子通信的典型量子特征如下:量子纠缠、量子不确定性和量子信息无法复制的不可克隆理论[18,60]。

3.3.1 量子网络

现状:正在研究中(仅限带有可信节点的QKD商用)

影响应用的因素:新能力、有效性(例如超安全通信、量子弹性加密)

时间线预期:中期

主要挑战:量子中继器和开关(量子存储器)

量子网络(有时称为量子互联网[61]或量子信息网络(QIN))的目标是通过多种技术在各种通道上传输量子信息。量子信息(量子比特)通常由单个光子携带,因此量子信息传输是脆弱的。此外,许多量子网络应用依赖于量子纠缠。

量子信息传输的常用信道是专门的低损耗光纤或当前损耗较高的电信光纤基础设施。两个通信端点相互靠近的情况就像使用一根光纤一样简单。网络的复杂性随着更多的终端节点或距离的增加而增加,其中需要诸如量子中继器或量子开关的组件。请注意,对于大多数量子网络应用来说,非常小(一个量子比特)的量子处理器就足够了。

自由空间量子信道更具挑战性。由于强烈的大气衰减,光学或近光学光子在大气中的用途有限。因此,最常考虑和实现的量子网络场景是使用量子卫星[62,63]。卫星的优势是可以利用光-光子通信来传输量子信息,其中卫星-地面链路中的损耗低于两个相距很远的地面节点之间的损耗。然而,光子在自由空间通道中的短距离通信可以通过无人机等实现[64]。最好的方法是使用经典无线通信所使用的微波频谱。然而,在单个光子水平上使用微波频谱的通信更具挑战性[65]。微波单光子技术在产生和检测单个光子方面有更大的困难。另一个问题是微波波段的噪声环境。

由于光子损失和退相干,远距离的量子通信需要量子中继器。量子中继器是一个中间节点,其工作方式类似于经典光网络中的放大器,但需要遵守不可克隆定理。事实上,量子中继器允许纠缠终端节点的量子比特。当两个末端节点纠缠时,可以利用量子隐形传态的效果[66]。这意味着量子信息可以在没有物理发送光子的情况下进行传输;只需要一个经典的通信。利用量子纠缠,量子信息可以流经量子网络或其一部分,甚至可以在窃听者的控制下,没有任何机会泄露传输的量子信息。为了使量子中继器正常工作,需要量子存储器。然而,目前还没有可靠实用的量子存储器。

作为中间步骤,可以使用可信中继器。可信中继器不会纠缠终端节点,仅用于量子密钥分发(QKD,见下一节3.3.2)。为了说明它是如何工作的,让我们考虑两方A和B以及一个可信中继器R。然后用密钥kAR加密密钥kAB。可信中继器R解密kAR以获得kAB。此时,可信中继器R知道密钥kAB,A和B必须相信该密钥是安全的,并且不受窃听者的控制。最后,R使用密钥kRB重新加密kAB,并将其发送给B。这是目前QKD网络中使用的一种技术。

下一步,目前在实验中测试的是测量设备无关的QKD(MDI-QKD)[67,68]。它是这样一个量子协议,不仅用安全中继器替代可信中继器(仍然不是量子,不支持纠缠),还充当交换机。这意味着通常的星形网络拓扑和基础设施可以开始建设。注意,在MDI-QKD网络中,对中心节点的攻击在物理上既不能泄露密钥,也不能泄露敏感信息。之后,中心节点将被量子开关和中继器所取代,从而实现全功能的量子信息网络。

量子网络将与经典网络并行工作,因为并非所有传输的信息都需要用量子信息编码。例如,量子隐形传态需要并行经典网络,量子网络可用于以下应用:

量子密钥分发(QKD),加密密钥的安全传输(参见第3.3.2节);

远距离量子计算机或量子计算集群之间的量子信息传输,或远程量子能力共享;

盲量子计算[69,70]允许在所有者或窃听者不知道算法或结果是什么的情况下,将量子算法传输到量子计算机,执行计算并检索结果;

网络时钟同步[71],参见第3.4.2节;

安全识别[72],允许识别而不泄露认证凭证;

量子位置验证[73]允许验证另一方的位置;

多个量子计算机的分布式量子计算[74,75],允许作为一个量子计算机计算任务;

共识和协议任务,指的是所谓的拜占庭协议(尽管对手进行了干预,但团队仍对一个输出做出决定的问题)。与经典复杂度相比,量子版本[76]的复杂度可以达到O(1)。

纠缠传感器网络[77,78]可以提高传感器的灵敏度和减少误差,并评估全局属性,而不是收集系统特定部分的数据。

量子网络允许量子计算机之间直接安全的量子通信,量子数据可以直接交换。主要是当一个巨大的任务可以划分为较小的任务时,这有助于根据单个量子计算机的性能有效地重新分配计算任务。另一种例子是量子云,量子数据可以在多台量子计算机之间共享。此外,能否建造一台独立的高性能量子计算机也是个问题。更有可能通过分布式量子计算实现[74,75],其中许多量子计算机将通过量子网络连接。

3.3.2 量子密钥分发

现状:商用(带可信中继器)

影响应用的因素:新能力

时间线预期:近期

主要挑战:安全量子中继器(量子存储器),物理硬件的安全认证

量子密钥分发(QKD)是量子通信最成熟的应用。目标是在两方或多方之间为通过经典信道分发的加密数据分发密钥。由于不可克隆定理,任何窃听者都必须执行一个可被通信方检测到的测量。

主要的协议有两类:一类基于BB84 (Bennett-Brassard 1984)协议[79],另一类基于E91 (Ekert 1991)协议[80]。占主导地位的BB84协议在技术上更简单,但需要生成量子随机数(参见第。3.3.4),并且提供方必须在分发之前准备密钥。协议E91利用量子纠缠在分发过程中生成密钥,并且各方同时知道密钥。在该协议中,不需要量子随机数发生器。然而,量子纠缠的技术解决方案更具挑战性。这两类协议在信息理论上都是安全的。

理论上,QKD在传输过程中是无法穿透的。然而,典型的攻击可能集中在最终(接收器/发射器)或中间节点,其中软件层的硬件可能包含漏洞,例如控制软件中的错误、不完善的单光子源、各方验证问题等。这是一个非常活跃的研究领域。例如,不完善的物理硬件可能会被光子数分裂(PNS)[81]或特洛伊木马[82]攻击所滥用。在这里,硬件和软件的安全认证是必要的,并且需要时间。

除了可信中继器,另一个弱点是量子比特传输速率太慢,无法分发长密钥。一种新的高传输速率的单光子源可以解决这个问题。

目前,QKD技术可进行商业应用,例如短距离的点对点连接或远距离使用可信中继器。可信中继器可以是一颗太空卫星,中国已经证明了这一点[62,63]。

3.3.3 后量子密码

现状:算法就绪

影响应用的因素:必须有

时间线预期:近期

主要挑战:标准化、实施

后量子密码(有时被称为量子证明、量子安全或抗量子密码)代表了一个抵抗未来量子计算机攻击的加密技术领域。目前,对于大多数使用公钥技术的非对称加密来说,情况并非如此。另一方面,大多数对称密码算法和哈希函数被认为相对安全,可以抵御量子计算机的攻击[83]。但还是建议将对称密钥长度加倍[39]。

现在,有几种方法被认为是抗量子的。例如基于格的密码[84]、超奇异椭圆曲线同源密码[85]、基于哈希的密码[86]、基于多变量的密码[87]、基于编码的密码[88]和抗量子对称密钥。

与QKD不同,从数学角度来看,所有这些算法都不是可证明安全的。因此,在标准化过程中,所有这些算法都经过严格的测试和分析,包括实现。不存在最糟糕的情况,即经典计算机可以破解实现中有缺陷的抗量子算法[89]。最受关注的的标准化工作是美国国家标准与技术研究院(NIST)的工作[90]。NIST标准化进程预计将于2023-2024年结束。不管怎样,现在越来越多的商业供应商正在提供新的抗量子加密解决方案。

3.3.4量子随机数发生器

现状:商用

影响应用的因素:新功能(真正的随机数生成)

时间线预期:近期

主要挑战:提高比特率

随机数发生器(RNG)对于许多应用是必不可少的,例如蒙特卡罗模拟和积分、密码运算、统计学和计算机游戏。然而,经典计算机中的RNG,因为它是确定性的,所以不是真正随机的,被称为伪随机数生成。然而,对于许多应用来说,伪RNG就足够了。

另一方面,生成强密钥是安全的基石,只有通过真正的随机数生成器才能实现。一种解决方案是基于硬件的量子随机数发生器(QRNG)。此外,QRNG是基于BB84的QKD协议的关键部分,是可证明安全的。

QRNG可用于任何加密技术,并使所有加密技术变得更好。与其他RNG不同,量子随机数发生器的优势之一是它可以被验证和认证[91]。

3.4 量子传感和计量

量子传感和计量是最成熟的量子技术领域,它可以改善计时、传感或成像。例如,第一次量子革命的原子钟已经成为全球定位系统(GPS)的一部分将近半个世纪了。目前的量子时钟具有更高的时间测量精度。

量子传感代表所有测量外部磁场或电场、重力梯度、加速度和旋转等各种物理变量的量子技术。量子传感器可以产生关于电信号、磁异常和惯性导航的非常精确的信息。

量子成像是量子光学的一个分支,利用光子相关性,可以抑制噪声并提高成像物体的分辨率。量子成像协议被考虑用于量子雷达、在光学不可渗透的环境中探测物体以及医学成像。

量子传感和计量技术依赖于以下一个或多个特征:量子能级、量子相干和量子纠缠[92]。单个量子传感器具有不同的指标,这些指标因应用而异。常见的指标有:灵敏度(在1秒后给出单位信噪比的信号)、动态范围(最小和最大可检测信号)、采样率(信号采样频率)、工作温度等。导出的关键指标包括,例如,特定距离的空间分辨率和达到特定灵敏度所需的时间。典型测量量是磁场和电场、旋转、时间、力、温度和光子计数。

3.4.1量子电、磁和惯性力传感

现状:实验室原型

影响应用的因素:精度、新能力

时间线预期:近期到远期

主要挑战:微型化、冷却

很多传感量子技术都是通用的,可以测量各种物理量。每项技术的详细描述不在本报告的讨论范围之内;但是,提供了一个基本概述。许多应用包括各种量子技术。例如,量子惯性导航包括三种类型的传感:加速度、旋转和时间。一般来说,许多应用都需要精确的基于量子的定时,而不仅仅是量子技术。有关量子计时,请参见第3.4.2节。最有前途的技术是:原子蒸气、冷原子干涉测量、氮-空位色心、超导电路和囚禁离子。

冷原子干涉测量法(测量的量:磁场、惯性力、时间)。在极低温度下冷却的原子表现出类似波的行为,对与其质量相互作用的所有力都很敏感。这些变化可以在干涉图中观察到[5,92,93]。具体实现可以是拉曼原子干涉测量法、原子布洛赫振荡或其他形式[94–96]。例如,在重力测量中,基于量子的重力仪有可能达到比最好的经典重力仪高几个数量级的精度。这种精密的重力仪能够以厘米级的分辨率对地球表面和地下进行非常详细的测绘。关于惯性导航,振动晶格干涉测量法有可能克服最先进的原子干涉测量技术的缺点,并可以同时用作加速度计和陀螺仪[97]。仍然存在一些挑战,一些最大的挑战是将量子传感器集成到一个量子惯性测量单元中,用于冷却原子并同时保持相干性(抑制与噪声环境的相互作用)的激光冷却设备的微型化,或者在实验室外保持冷原子传感器的动态范围。然而,这一领域也取得了重大进展,例如[98],综述见[99]。

囚禁离子(测量的量:电场和磁场、惯性力、时间)。囚禁离子是最通用的传感平台之一[100–102]。受到良好控制的囚禁离子形成一个具有量化运动模式的晶体。任何干扰都可以通过这些模式之间的转换来测量。单个被囚禁的离子可以作为时间的精确测量,或者作为量子计算机中的量子比特。对于惯性导航,在1、2和3维阵列中囚禁冷原子的光学晶格技术有可能提供亚厘米级的尺寸,除了可以测量重力和惯性参数外,它还可以测量卡西米尔或范德华力。最近,利用量子纠缠囚禁离子,电场测量的灵敏度达到了[103],比经典方法高几个数量级。

氮-空位(NV)色心(测量的量:电场和磁场、旋转、温度、压力)。金刚石晶体中的NV色心是一个与外部磁场耦合的电子自旋量子比特。此外,使用贝里相位的负电荷NV色心可以测量旋转。一般来说,基于NV色心的传感器在各种条件下,都具有高灵敏度、低生产和操作成本[92,104,105]。特别是,基于NV色心的技术也可以在室温和更高的温度下工作。一种新提出的3D设计可以同时感知磁性、加速度、速度、旋转或引力的所有三个分量[106]。NV色心在金刚石传感方面的优势在于空间分辨率和灵敏度。另一方面,面临的挑战是选择、实施和制造单个NV色心或它们的组合。在电场感应的情况下,定义灵敏度具有挑战性[107]。

超导电路(测量的量:电场和磁场)。基于约瑟夫森效应的超导电路技术描述了两个超导体之间的量子隧穿效应[92]。这项技术允许在宏观尺度上制造量子系统,并且可以用微波信号进行有效控制。超导量子干涉仪(SQUID)是最好的磁力计传感器之一。但是,缺点是需要低温运行。注意,对于小于地磁噪声的磁场变化的测量,优选的设计是基于传感器阵列来消除与应用的空间相关性,例如在医学和生物医学应用中(例如MRI或分子标记)。最近的发展表明,量子计算机中使用的超导量子比特也可以用于测量电场和磁场[92]。

原子蒸气(测量的量:磁场、旋转、时间)。自旋极化的高密度原子蒸气在可以光学测量的外部磁场下经历状态转变[92,108,109],一个优点是在室温下展开。原子蒸气适用于旋转传感,称为原子自旋陀螺仪(AGS),AGS可以是芯片级的[5]。相比之下,最好的经典旋转传感器非常精确(例如环形激光陀螺仪),预期的量子传感器将会精确两倍。然而,最佳经典陀螺仪的尺寸为4×4m,这对于量子设备是不切实际的[110]。基于原子系综的原子蒸气室磁力仪(atomic vapour cell magnetometers)有可能超过SQUID磁力仪,并在室温下工作[92]。

3.4.2 量子时钟

现状:实验室原型

影响应用的因素:精确度

时间线预期:近中期

主要挑战:微型化

原子钟已经伴随我们几十年了;例如作为GPS卫星的一部分。目前的原子钟基于原子物理学,当改变能级时,电子的电磁发射会发出“滴答声”。原子钟是一项非常成熟的技术,基于原子喷泉或热原子束和磁状态选择原理的原子钟可以达到相对不确定度~10-15-10-16[111],或者最先进的芯片尺寸原子钟的不确定度为2×10-12[5]。

第二次量子革命带来了原子钟或量子时钟的新原理。量子逻辑时钟基于单离子,这是一种与量子计算中的囚禁离子量子比特相关的技术[101]。量子逻辑时钟是第一个时钟不确定度低于10-18[112]的时钟,量子时钟也可以从量子纠缠中受益[113]。

后来,量子逻辑时钟被实验光学晶格时钟所取代。请注意,目前的原子钟使用微波频率,即能级之间的跃迁会发射微波光子。用光频中的发射光子测量能级跃迁更难实现,尽管它提供了更好的性能。光学时钟仍在开发中,系统基于:在离子阱中分离的单个离子,在光学晶格中捕获的中性原子,以及封装在3维量子气体光学晶格中原子。特别是3维量子气体光学晶格钟,其频率精度达到了2.5×10-19[114]。最近,研究表明量子纠缠可以增强时钟的稳定性[115]。

另一项研究集中在蒸气室(或气体室)原子钟,提供芯片大小的实现[116];固态(例如,金刚石中的NV中心)时钟[117];或与微波或光学原子钟原理类似的核钟,只是它在原子壳层中使用了核跃迁而不是电子跃迁[118],具有前所未有的性能潜力,超过原子光学时钟[119]。

各种时钟技术都有自己的挑战,如精确的频率梳、用于控制和冷却的激光系统以及黑体辐射偏移(就光学时钟而言)。此外,微型化通常以较低的频率精度为代价。另一种常见的挑战是这些时钟的同步。

精确定时对于许多技术都是必不可少的,例如卫星导航、空间系统、精确测量、电信、国防、网络同步、金融行业、能源电网控制以及几乎所有的工业控制系统。然而,非常精确的时间对于量子技术至关重要,特别是对于量子传感和成像。例如,一个非常高精度的时钟可以实现新的测量,如地球表面厘米级的重力势测量或寻找新的物理学。

3.4.3量子射频天线

现状:实验室原型

影响应用的因素:有效性

时间线预期:近中期

主要挑战:微型化、冷却

射频(RF)天线用作各种信号的接收器或发射器。它们可以是简单的偶极天线,也可以是复杂的AESA模块。它们的尺寸受到产生或接收信号的波长的限制。例如,3GHz信号的波长为10cm,天线的尺寸应不小于该波长的约1/3。这就是所谓的Chu–Harrington极限[120,121]。

里德堡原子的技术可以打破这一限制,并拥有一个独立于接收信号波长的几微米大小的天线。里德堡原子是具有相应大的电偶极矩的高激发态原子,因此对外部电场具有高敏感性[122,123]。注意,基于里德堡原子的天线只能接收一个信号。

里德堡原子分析仪的最新原型在0到20 GHz的频率范围内进行了演示,用于AM或FM无线电、WiFi和蓝牙信号[124]。更多天线的组合可以检测信号的到达角度[125]。在实验室水平上,里德堡原子技术已经商业化。

量子射频接收机作为单个单元(用于目标频率、窄带宽)或阵列传感器(宽频率范围)可以在导航、主动成像(雷达)、电信、媒体接收机或被动式THz成像中得到应用。

3.4.4 量子成像系统

现状:实验室原型和概念验证

影响应用的因素:新能力

时间线预期:近期到远期

主要挑战:提高分辨率,高速率单光子源

量子成像系统是一个广阔的领域,涵盖3D量子相机、behind-the-corner相机、低亮度成像和量子雷达或激光雷达(关于量子雷达,请参见第3.4.5节)。

单光子雪崩探测器(Single Photon Avalanche Detectors,SPAD)阵列是一种非常灵敏的单光子探测器,与脉冲照明源相连,可以测量从光源到物体的飞行时间,从而测量物体的范围。然后,将SPAD放入一个数组中,就可以像3D相机一样工作。SPAD的工作光谱扩展到近红外光谱。

SPAD阵列也可以用于检测探测之外的物体(例如隐藏在墙角后)。这个想法是基于激光和相机的合作,其中激光在SPAD相机前面(例如地板上的一个点)发送一个脉冲。从该点开始,激光脉冲将向各个方向散射,包括角落后面,在那里光子可以反射到SPAD相机前面的点,然后到达相机。SPAD的灵敏度足以探测这样的三次散射信号[126]。

量子鬼成像(quantum ghost imaging)[127–129],也称为符合成像或双光子成像,是一种允许对相机视线之外的物体进行成像的技术。在光源中,产生了两个纠缠的光子,每一个都有不同的频率,其中一个由高分辨率光子计数相机直接记录,频率不同(例如红外线)的第二个光子被发送到这个物体,反射的光子由单光子探测器(所谓的“桶”探测器)探测,然后,根据两个光子之间的相关性创建图像。尽管分辨率较差,鬼成像协议也在没有量子纠缠的情况下进行了演示(使用经典关联)。

这种模式允许在极低的光照水平下对物体成像。此外,红外线可以更好地穿透一些信噪比(SNR)更好的环境[130],最近展示了使用x射线或极端相对论电子的鬼成像实验[131,132]。

亚散粒噪声成像(sub-shot-noise imaging)[133]是另一种量子光学方案,允许检测信号低于散粒噪声的弱吸收物体,散粒噪声是探测到的光子数量波动的结果,例如,散粒噪声是激光的极限,使用相关光子可以克服这个限制,一个“先导”或“辅助”光子的检测表明探测物体或环境的相关光子的存在。

量子照明(Quantum Illumination,QI)[134]是一种使用两个相关(纠缠)光子探测目标的量子协议。一个“闲置”光子被保留下来,另一个被称为“信号”光子,被发送到目标并被反射,两个光子都被测量。即使当纠缠被有损耗和噪声的环境破坏时,该协议的优势仍然存在。QI协议是主要适用于量子雷达的协议之一,但它也可以应用于医学成像或量子通信。

3.4.5 量子雷达技术

现状:实验室原型和概念验证

影响应用的因素:新能力

时间线预期:远期或更远

主要挑战:高速单光子源、量子微波技术

从原理上讲,量子雷达的工作方式与经典雷达类似,即信号必须向目标发送,雷达系统需要等待反射信号。然而,理论上提高的精度和新能力可以通过量子力学的方法来实现。

有几种协议被考虑用于量子雷达,例如干涉量子雷达[135]、量子照明(QI) [134]、混合量子雷达[136,137]或Maccone-Ren量子雷达[138]。上述协议都不是完美的。比如干涉量子雷达对噪声太敏感,需要保持量子纠缠。QI是嘈杂环境中的理想协议,甚至已通过微波频谱的实验室验证[139],但它需要了解到目标的距离,因此它没有测距功能。然而,基于QI的量子目标测距方法正在开发中[140]。这种测距问题也可以通过混合量子雷达解决,但要牺牲灵敏度。Maccone-Ren协议具有QI性质和测距功能,但至今只是一个理论概念。

所有协议共同面临的最大挑战是(不仅仅是)微波范围内纠缠光子的高速生成。雷达方程的量子版本[141]仍然保持主导项1/R4,其中R是雷达-目标距离。因此,所需纠缠光子(模式)的数量比目前可用的数量高出几个数量级[142]。从某种意义上说,量子雷达类似于噪声雷达,具有许多共同的性质,如拦截概率、低检测概率、有效频谱共享等。见[137]和其中的参考文献。

另一个相关的挑战是寻找目标。理论工作[143]表明,在寻找目标的未知位置时,量子纠缠可以胜过任何经典策略。此外,该方法可以作为固定目标范围内的的量子增强频率扫描器。

3.4.6其他传感器和技术

现状:实验室原型

影响应用的因素:新能力(例如化学和精确声学探测)

时间线预期:近中期

主要挑战:提高分辨率

利用光声检测,量子技术可用于高达声子水平的超精密声音感测,声子是一种准粒子,通过光声检测对固体物质中的声波进行量化[144,145]。声波的精确检测对于许多应用来说是必不可少的,包括医疗诊断、声纳、导航、痕量气体感测和工业过程[146,147]。

光声检测可以与量子级联激光器结合,用于气体或一般化学检测。量子级联激光器(QCL)是一项成熟的技术[148],QCL是一种半导体激光器,在中波和长波红外波段发射,与许多其他量子技术一样,需要冷却至远低于-70℃,然而,最近的发展允许芯片级实现在大约-23℃温度下实施,这可以通过便携式冷却系统实现[149]。

军事技术比工业或公共应用有着更高的要求。考虑到战场上可能的部署,这需要更加谨慎。第5节介绍了各种可能的军事应用,具有不同的技术成熟度、时间预期和多种实现风险。

对于那些易于实现并适合当前技术的技术来说,这将更简单,风险更小,例如量子传感器,简单地说,我们可以用量子传感器取代经典传感器。

相反,QKD是一项已经商业化但很难部署的技术,需要大量新的硬件、系统以及与当前通信系统的互操作性。因此,这项技术在军事部署方面具有更大的风险。

从长远来看,我们可以期待在降低SWaP(尺寸、重量和功率)和扩大量子计算机和量子网络方面的优势,这将使部署更加容易,如果国家/军队想要与其他国家/军队竞争边缘(量子)技术,这可能是必要的。

4.1 量子战略

军用量子技术的未来用户将不得不仔细考虑是否、在哪里以及何时投入时间和资源。国防部队的目标不是发展军事技术,而通常只是明确具体要求和采购。然而,尤其是是如果他们是最终用户的话,他们可以很大程度上参与开发。

作为基础,最好有一个由产业和学术机构组成的国家量子生态系统,这种生态系统应该得到政府层面的普遍支持,即制定国家量子计划,但也应受到激励,为国防部门开发技术,这可以通过适当的拨款资助,甚至各种主题挑战来实现,个人和创业公司可以参与其中,或许还能带来新的颠覆性想法和解决方案,这自然会导致与产业界和学术界更密切的合作。量子产业非常有趣,学术界和产业界之间有着大量的合作。

第一步是制定量子技术路线图或量子战略。路线图/战略应规定所有后续步骤,从确定破环性量子解决方案、市场调查、技术和风险评估以及开发本身,到原型测试和最终解决方案部署。路线图或量子战略可以由三部分组成:

识别;

发展;

实施和部署。

最关键的部分是为所考虑的战争领域确定最有利和最具颠覆性的量子技术。这一步还包括技术和科学评估,以平衡技术风险(有限的可部署性、低于预期的性能或无法从实验室转移到战场)与单个量子技术的潜在优势。这个识别过程应该循环重复,以便对新发现和破坏性解决方案做出相对快速的反应。重要的是要记住,许多应用尚待识别或发现。

下一步是通常的研发过程(R&D)。研发应该得到充分的财政支持,但也要尽量减少官僚障碍。它应该包括与军事技术的最终用户密切互动的快速开发周期(规格和性能咨询、原型测试、认证准备等)。在此阶段结束时,处于初始运行能力的新系统应该准备就绪。

最后一步是实现全面作战能力,包括修改或创造新的军事理论,充分利用量子优势准备新的军事场景、战略和战术。

最后一点涉及身份确认阶段。在这里,决策者还需从长远角度出发,到目前为止,许多量子技术已经被单独考虑:传感器、量子密钥分发、量子计算等,但是,远期的愿景考虑通过量子网络实现量子传感器和量子计算的互联。理论和实验工作证明了利用量子纠缠传感器和计算机的额外量子优势[77,78],可能还会发现或发明更多类似的应用。在建设光纤/量子网络时,考虑这一点很重要。更长远的未来,可信中继器等现有元件可以被全量子中继器和交换机取代,从而充分发挥量子网络的全部潜力。

4.2 TRL和时间范围

正如已经多次提到的,各种量子技术处于不同的TRL,从1到8不等。当考虑各种应用和部署平台时,特别是出于军事目的,TRL变化和时间范围预期甚至更加复杂。[150]中提供了一些TRL和时间范围的估计。然而,一些估计,如TRL 6的量子精密导航,基于这份报告的描述似乎过于乐观。

表1 技术成熟度(TRL)和时间范围预期

实际的军事部署可能需要一些时间来克服所有技术障碍并满足军事要求。例如,用于地下扫描的量子重力仪,第一代很可能为卡车部署静态传感器,范围或者空间分辨率相当低。随着时间的推移,下一代将提高灵敏度和空间分辨率。随着SWaP的降低,该传感器将能够被放置在飞机上,随后可以安装在无人机上,也可能安装在低轨卫星上。然而,也可能提前达到传感器的极限,导致无法部署,例如在无人机或低轨卫星上。

4.3 量子技术对抗

量子技术对抗指的是欺骗、禁用或破坏量子技术的方法和技术,无论是量子计算机、量子网络还是量子传感器和成像系统,量子技术利用单个量子的量子物理特性。因此,它们很容易受到环境干扰和噪声的影响,因此有可能被欺骗或瘫痪。特别是关于量子网络,尤其是量子密钥分发,量子黑客[151-155]已经与量子密钥分发携手发展。

量子战略的制定者和决策者应该记住,当量子技术部署在军事领域时,各种对抗措施迟早会出现,目前未知的是量子技术对抗措施的可能有效性及其影响。

量子技术有可能极大地影响人类活动的许多领域,对于国防部门来说尤其如此。量子技术可以影响现代战争的所有领域。第二次量子革命将提高灵敏度和效率,引入新的能力,提高现代战争技术,而不是发展新型武器。

以下文字描述了量子技术在现代战争不同方面的军事、安全、太空和智能应用,它还提到了可能表明量子技术能力和性能的工业应用,特别是在没有军事应用公开信息的情况下。

图1 利用各种量子技术系统的量子战争示意图

重要的是要注意到,许多应用仍然是理论多于现实。在实验室中取得的重大量子进展并不总是导致实验室外的类似进展。从实验室到实际部署的转移还涉及其他方面,如便携性、灵敏度、分辨率、速度、鲁棒性、低SWaP(尺寸、重量和功率)和成本,以及工作的实验室原型。量子技术的实用性和成本效益将决定是否被制造和部署特定的量子技术。

将量子技术整合到军事平台中更具挑战性。除了与民用类似的主要位于数据中心的量子计算机之外,量子传感、成像和网络的集成和部署还面临着军事用途需求增加带来的若干挑战(与民用/工业或科学需求相比)。例如,精确导航的军事级要求需要快速的测量速率,这对于当前的量子惯性传感器来说是非常有限的。

此外,这个领域仍然非常年轻,新的技术惊喜,无论是好的还是坏的,都可能带来其他量子优势或劣势。

5.1 量子网络安全

关键点:

量子密码灵活性实现的必要性。

想要利用Shor算法的操作应该在量子安全加密部署之前开始收集感兴趣的数据。

QKD的实施需要仔细考虑。

QKD端点将是系统中最薄弱的部分。

网络战中的量子优势可以为当前的非对称加密(基于整数分解、离散对数或椭圆曲线离散对数问题)以及理论上的对称加密提供新的、但非常有效(具有指数加速)的攻击向量。另一方面是新的量子弹性加密算法和方法,以及量子密钥分发。有关概述,请参见[157–160]。

当前的趋势也是机器学习或人工智能在网络战中的发展和应用[161]。有关量化机会的更多详细信息,请参见第5.2节。

5.1.1 量子防御能力

后量子密码的实现是“必备”技术,应该尽快实施。敌对情报正在收集加密数据,并期望未来使用量子计算机的能力进行解密,这种风险是真实的、高风险的,而且是存在的[162],这适用于军事、情报和政府部门,以及交换或存储机密和机密数据的行业或学术界。当前的趋势是,当经过认证(标准化)的后量子加密技术准备好部署时,开始准备实施量子加密灵活性的基础设施[90,156]。

新的量子弹性算法不仅可以提供一种即使对量子计算机来说也足够困难的新数学方法,还可以提供一种处理加密数据的新范式。例如,全同态加密(fully homomorphic encryptio,FHE)允许数据永远不会被解密——即使它们正在被处理[163]。虽然安全应用,如基因组数据、医疗记录或财务信息是最受关注的,但情报、军事或政府方面的应用也是显而易见的。因此,FHE是基于云的量子计算的良好候选方法,以确保安全的云量子计算[164]。

请注意,后量子密码应在物联网(IoT)或军事物联网(IoMT)[165]中实施,作为一个快速增长的领域,存在许多潜在的安全漏洞,有关物联网后量子密码的概述,请参见[166]。

量子密钥分发(QKD)[160,167,168]是另一个新功能,它允许在数学上证明安全性的情况下进行安全的加密密钥交换。虽然不可能窃听量子数据(密钥)的量子载体,但是由于硬件或软件实现不完善,可以在终端节点和可信中继器处发现弱点。另一个问题是成本,如果解决方案是基于光纤或利用量子卫星,则独立考虑量子数据吞吐量、安全性和非量子替代方案。QKD解决方案似乎在欧盟更受欢迎[169],而后量子加密解决方案在美国更受欢迎[170]。

最后一个注意事项指的是量子随机数发生器(QRNG)。QRNG提高了安全性[171]并拒绝对伪随机数发生器的攻击[172]。

5.1.2 量子攻击能力

借助Shor基于量子密码分析的公钥加密算法(PKE),例如RSA、DH、ECC,攻击者可以解密之前收集的加密数据。没有准确的预测所谓的“Q-Day”,即量子计算机破解2048位RSA加密的那一天,会在什么时候发生。然而,普遍的看法是,这将需要大约10-15年的时间(基于2017年的一项调查)[173]。由于Simon算法和叠加查询,类似的威胁适用于大多数消息认证码(MAC)和关联数据认证加密(AEAD),如HMAC-CBC和AES-GCM。

人们不得不假设这样的进攻行动已经存在,或者正在进行密集的研究。10年后,最敏感的通信或感兴趣的主题将使用后量子密码或在未来6年内实现的QKD。这意味着,当能够破解PKE的量子计算机问世时,大多数安全敏感数据将使用量子安全解决方案。

理论上,Grover算法削弱了对称密钥加密算法;比如DES和AES。然而,量子计算,尤其是量子存储器,需求如此巨大,在未来几十年内似乎是不可行的[174]。

另一种攻击手段是使用经典计算机的经典黑客方法,这种方法仍将落后于量子技术。总的来说,量子技术是一个年轻的技术领域,许多新的量子系统控制软件正在开发中。新的软件和硬件往往有更多的漏洞和安全漏洞。例如,目前由经典计算机控制的作为可信中继器工作的QKD量子卫星可能是网络攻击的理想目标。此外,针对量子网络(如QKD)的特定基于物理的攻击载体是积极研究的主题[175],如光子数分裂[81]或特洛伊木马攻击[82],不排除未来的惊喜。有关量子黑客的概述,参见例如[157]。

5.2 量子计算能力

关键点:

量子计算能力将随着逻辑量子比特的数量而增加。

最有可能的是,量子计算将被用作混合云的一部分。

小型嵌入式量子计算系统是直接量子数据处理的理想选择。

通常用于量子优化、ML/AI增强和更快的数值模拟。

量子计算将为当前的经典计算服务引入新的功能,帮助解决高度复杂的计算问题。此外,除了上述的量子模拟,量子计算还包括量子优化、机器学习和人工智能(ML/AI)改进、量子数据分析和更快的数值建模[11,24]。近期量子计算机可以解决的军事问题在[10]中提出,如战场或战争模拟;无线电频谱分析;物流管理;供应链优化;能源管理;和预测性维护。

为了获得最有效的结果,未来的量子计算将与经典计算机一起出现在计算场中实现,这将创建一个混合系统,混合量子经典操作系统将使用ML/AI分析要计算的任务,并将单独的计算拆分为CPU、GPU、FPGA、或量子处理器(QPU)等资源,在这些资源中可以获得最佳和最快的结果。

例如,一台小型嵌入式量子计算机可以安装在自动驾驶汽车或移动指挥中心中,这是值得怀疑的。目前最先进的量子比特设计需要低温冷却。因此,更多的努力应该集中在其他量子比特设计上,如光子、自旋或NV色心,它们可以在室温下工作。嵌入式量子芯片可以执行简单的分析任务,或者用于与需要直接的量子数据处理的量子网络应用相关的简单操作。然而,自主系统和机器人的机器学习和模型优化也可以受益于“大型”量子计算机。

量子计算在优化问题中可能是有效的[10,176,177]。在军事领域,量子优化的例子可以是海外作战和部署、任务规划、战争演习、系统确认和验证、新型车辆的设计及其属性,如隐形或灵活性。顶层将是用于增强决策的应用,通过量子信息科学支持军事行动和功能,包括预测分析和ML/AI[178]。具体来说,量子退火机已经在验证和确认复杂系统的软件代码方面证明了自己[179,180]。

量子计算机有望在指挥控制(C2)系统中发挥重要作用。C2系统的作用是分析和提供态势感知或协助规划和监控,包括模拟各种可能的场景,为最佳决策提供最佳条件。量子计算机可以改善和加速场景模拟或处理和分析来自ISR(情报、监视和侦察)的大数据,以增强态势感知。这也包括量子增强机器学习和量子传感器和成像的参与。

量子信息处理可能对情报、监视和侦察(ISR)或态势感知至关重要。ISR将从量子计算中受益,量子计算大大提高了对ISR捕获的信号和图像进行过滤、解码、关联和识别的能力。尤其是量子图像处理是一个广泛关注和发展的领域。预计在近期内,利用神经网络[13]进行量子图像分析和模式检测将有助于态势感知和理解。

量子计算将增强经典机器学习和人工智能[54],包括国防应用[178]。在这里,量子计算肯定不会实际执行完整的机器学习过程。尽管如此,量子计算可以改善ML/AI机制(例如,量子采样、线性代数、量子神经网络)。最近的一项研究[181]表明,量子机器学习只为一些适合特定问题的核(kernel)提供了优势。理论上,量子计算有可能增强大多数经典的人工智能在国防领域的应用,例如,自动化网络操作、算法定位、态势感知和理解以及自动化任务规划[182,183]。量子ML/AI最直接的应用可能是量子数据,例如,由量子传感或测量仪器产生的数据[55]。实际适用性将随着量子计算机资源的增长而增长,在八年内,量子ML/AI可以成为重要的量子计算应用之一[184]。这种适用性可以通过混合经典-量子机器学习来加速,其中张量网络模型可以在小型近期量子设备上实现[185]。

通过量子神经网络,量子计算机有望提供更好的模式识别和更高的速度。这可能是必不可少的,例如,在保护网络的仿生网络防御系统中,类似于生物有机体的免疫系统[13]。

此外,通过更快的线性代数求解(见3.2.5),量子计算有可能改善国防部门当前基于线性方程的数值建模,如战争模拟、雷达截面计算、隐形设计建模等。

从长远来看,量子系统可以启用网络量子使能能力(NQEC)[13]。NQEC是一个未来系统,允许各部队和指挥官之间通过网络进行通信和共享信息,以快速响应战场发展并进行协调。量子增强可以带来安全通信、增强的态势感知和理解、远程量子传感器输出融合和处理以及改进的C2。

5.3量子通信网络

关键点:

各种安全应用(例如QKD、身份识别和认证、数字签名)。

安全应用的采用将会随着对所有新技术安全方面的仔细探索而迅速发生。

量子时钟同步允许使用更高精度的量子时钟。

量子互联网是量子计算机和/或量子云之间最有效的通信方式。

量子互联网代表一个具有各种服务[186]的量子网络,这些服务具有重要的,而不仅仅是安全的意义。然而,许多先进的量子通信网络应用需要量子纠缠;也就是他们需要量子中继器和量子开关。回想一下,可信中继器只能用于QKD(参见第3.3.1节)。光纤和自由空间信道的未来组合将互连各种终端节点,如无人机、飞机、船舶、车辆、士兵、指挥中心等。

5.3.1 安全应用

量子密钥分发是最成熟的量子网络应用之一。当使用MDI-QKD或量子中继器的远程通信成为可能时,这项技术将会引起国防部门的兴趣。目前,使用可信中继器的基本商业技术是可用的,这些先驱可以作为如何应用量子技术的范例。在这里,QKD公司宣称这项技术是最安全的,并出现了越来越多的用例,特别是在金融和医疗领域。另一方面,众多的建议报告和权威机构更加谨慎,例如,英国国家网络安全中心[187]在当前状态下不支持任何政府或军事应用的QKD。

除了仅分发密钥的QKD,量子网络可以用于太空、特种部队、空军、海军和陆军资产之间的量子安全直接通信(QSDC)[188–191]。在这里,量子数据加密的直接消息利用了类似于QKD的安全性。一个障碍可能是低量子比特速率,这将只允许发送简单的信息,而不允许发送视听和复杂的遥测数据。在这种情况下,网络切换到QKD协议来分发密钥,加密的数据将通过经典信道分发。量子对话[192]和量子直接秘密共享[193]等其他协议旨在将量子网络作为QSDC用于可证明的安全通信中。请注意,QKD和QSDC被认为是6G无线通信网络的固有部分,并在[194]中进行了相应的讨论。

量子方法对安全的另一个重要贡献是量子数字签名(QDS)[195]。QDS提供了安全性,防止发送方在对消息进行签名后篡改消息。

接下来,量子安全身份识别利用量子特性,可以在不泄露认证凭证的情况下进行识别[72]。

另一个应用是基于位置的量子密码技术[196,197]。基于位置的量子密码技术可以提供更安全的通信,其中访问的信息只能从特定的地理位置获得,例如只能从特定的军事基地与军事卫星通信。当一方的地理位置是其唯一凭证时,基于位置的量子密码技术也可以提供安全通信。

5.3.2技术应用

量子网络将执行网络时钟同步[71,198],这已经是经典数字网络中的一个主要话题。时钟同步旨在协调其他独立的时钟,尤其是原子钟(例如GPS中的)和本地数字时钟(例如数字计算机)。尤其是在部署量子时钟时,使用量子纠缠的量子网络将达到更精确的同步,(关于时间标准和频率传输,请第5.4节参见)。否则,量子时钟的高精度只能在本地使用。精确的时钟同步对于C4ISR(指挥、控制、通信、计算机、情报、监视和侦察)系统的合作至关重要,以便在雷达、电子战、指挥中心、武器系统等方面精确同步各种数据和行动。

一个简短的说明介绍了盲量子计算[69,70]。这类量子协议允许量子程序在远程量子计算机或量子计算云上运行,并在所有者不知道算法或结果是什么的情况下检索结果。当需要秘密计算(例如军事行动计划或新武器技术设计)并且没有自己的量子计算机能力可用时,这是有价值的。

通过量子网络连接的分布式量子计算——参见第3.3.1节。对于拥有量子计算机的军队和政府行为者来说,构建高性能量子计算服务或量子云将非常重要。

能够分发纠缠的量子网络可以集成和纠缠量子传感器[77],以提高传感器的灵敏度,减少误差,最重要的是进行全局测量。这在感兴趣的参数是整个网络的全局属性的情况下提供了优势,例如,当信号的到达角度需要从三个传感器测量时,每个传感器测量具有特定幅度和相位的信号,然后,每个传感器的输出可以用来估计信号的到达角度,量子纠缠传感器可以对此进行全局评估,这个过程可以通过机器学习来改进[78]。

分布式计算协议的量子协议[76]对于一群无人机,或者对于一群自动驾驶汽车(AV)来说,可以具有有利的军事应用。在这里,量子协议可以有助于在同一时间尺度上实现所有AV之间的一致性,与它们的数量无关。然而,所有快速移动的AV之间的开放空间量子通信将是一个必须首先解决的挑战。注意,最近成功地进行了无人机量子纠缠分发实验[64]。

5.4 量子PNT

关键点:

所有的量子PNT技术都需要高度精确的量子时钟。

量子惯性导航的精度可能会比传统导航高出几个数量级。

量子惯性导航可以通过使用量子磁或重力映射的量子增强导航来扩展。

基于地球磁场异常的有前景的量子导航。

量子技术有望显著改善定位、导航和定时(PNT)系统,尤其是惯性导航。时间标准和频率传递(TFT)是一项基础服务,为通信、计量以及全球导航卫星系统(global navigation satellite system,GNSS)提供精确定时。虽然目前的TFT系统已经很成熟,但是光学原子钟或量子时钟与利用量子网络的TFT[199,200]相结合的性能将与当前应用(通信、GNSS、金融部门、雷达、电子战系统)的不断增长的需求保持同步,并且能够实现新的应用(量子传感和成像)。

基于量子的技术和方法支持PNT敏感精密仪器的开发。量子优势将体现在GPS失效或具有挑战性的作战环境中,从而实现精确作战。此类环境的例子包括水下和地下,或者GPS干扰下的环境。

目前的全球导航卫星系统(GPS、GLONASS、伽利略、北斗等)依赖于通过单个卫星上的多个原子钟提供的精确定时,这些原子钟由地面上更稳定的原子钟进行校正,量子时钟的更高精度也将提高定位和导航的精度。从长远来看,全球导航卫星系统卫星应连接到量子互联网,用于时间分配和时钟同步,芯片大小的精确移动时钟可以帮助发现GNSS欺骗[201]。

一些量子GNSS(不仅仅是量子时钟)已经被考虑和研究;例如,干涉量子定位系统(QPS)[199,202,203]。QPS[202,203]的方案之一具有类似于传统GNSS的结构,其中有三条基线,每条基线由两颗低轨道卫星组成,基线相互垂直。然而,尽管理论上定位的精度是惊人的,但是必须进行大量的工程设计来设计一个真实的QPS。

目前的大多数导航依赖于GPS,或一般的GNSS,这是最精确的导航技术。全球导航卫星系统技术在诸如人口稠密、电磁频谱使用率高的地区等环境中容易受到干扰、欺骗或缺乏GPS的影响。而且对于地下或水下环境,GNSS技术根本不可用。解决方案是惯性导航。

经典惯性导航的问题是漂移,随着时间的推移,精度会下降。例如,海洋级惯性导航(用于船只、潜艇和航天器)的漂移为1.8千米/天,导航级惯性导航(用于军用飞机)的漂移为1.5千米/小时[204]。2014年,DARPA启动了一个MTO-PTN项目,目标是达到20米和1米/小时的漂移[205]。即便如此,有些人还是抱有很高的期望,认为量子惯性导航每月的误差只有大约几百米[5,206]。

全量子惯性导航系统由量子陀螺仪、加速度计和原子钟/量子时钟组成。尽管量子惯性导航所需的单个传感器是在实验室外测试的,但创建一个完整的量子惯性测量单元仍然具有挑战性。对于高度移动平台的导航,传感器需要数百Hz的快速测量速率,或者提高量子传感器的测量带宽[204,207]。最需要改进的关键部件是低漂移旋转传感器,经典惯性传感器基于各种原理[208]。一种常见的芯片尺寸技术是MEMS(微机电系统)技术,MEMS陀螺仪在~10-7rad.s-1级上表现出不稳定性,适合军事应用[99]。目前最好的冷原子陀螺仪的不稳定极限约为~10-9-10-10rad.s-1(积分时间为1000s)[209]。与目前实验室实验的精度相比,现场可部署的量子传感器的精度存在不确定性。经典和量子惯性导航之间的中间步骤可以是融合经典和量子加速度计输出的混合系统[210]。随着量子惯性导航设备的尺寸减小到芯片大小,预计它可以部署在更小的车辆上,特别是无人驾驶自动驾驶车辆或导弹上。然而,我们能达到的微型化程度是未知的,芯片大小的量子惯性导航存在很多疑问。

目前,陀螺仪或加速度计等单个元件也在各种平台上进行测试;例如,在飞机[211]上,或者最近在[212]上。

多年来,美国国家海洋和大气管理局(NOAA)一直在绘制地球磁异常图,并制作了磁异常图,灵敏的量子磁力计和地球磁异常图结合使用是实现量子非GNSS导航的另一种方式[213,214]。

引力图匹配[215]的工作原理与此类似,可以使用量子重力仪提高性能。量子重力仪和磁力计一起可以成为水下量子增强导航的基础,特别是在海底峡谷、褶皱海床或沿海环境中。

总的来说,量子惯性导航或增强导航具有巨大的潜力,因为不需要GPS、红外线或雷达导航,而且它不易受到干扰,也不容易受到电子战攻击。然而,“不需要GPS”的说法并不十分准确,这些系统总是在初始位置总是需要一些外部输入,最有可能来自GNSS。

5.5 量子ISTAR

关键点:

大量使用量子计算来收集和处理信息。

希望部署在低轨道卫星上,但分辨率值得怀疑。

广泛应用于海底作业。

预计将进行高级地下监视,分辨率不确定。

新型3D、弱光或低信噪比量子视觉设备。

ISTAR(情报、监视、目标搜索与侦察)是现代军队精确作战的关键能力,量子技术有可能极大地提高多领域战场的态势感知能力。

总的来说,可以预计量子计算将产生巨大影响,这将有助于获取新的情报数据,处理来自监视和侦察的大数据,并使用量子ML/AI识别目标[178,183]。

除了ISTAR的处理部分之外,安装在单个陆地/海洋/飞行器和低轨道卫星上的量子传感也有望取得巨大进步。

量子重力仪和重力梯度仪具有很高的精确度,可以改善或引入新的应用:地球物理学研究、地震学、考古学、矿物(裂变材料或贵金属)和石油探测、地下扫描和精确的地理参考和地形测绘(例如用于水下导航的海床)[7]。

另一种重要的传感类型是量子磁力计。量子磁力计的应用与量子重力测量的应用部分重叠,因此引入了新的应用:地球磁场,包括金属物体(潜艇、地雷等)引起的局部磁异常,或者微弱的生物磁信号(主要用于医疗)[7]。

ISTAR感兴趣的第三个领域是量子成像。量子成像提供了大量不同的应用;例如,量子雷达(参见第5.7节)、医学成像设备、3D相机、隐形测距仪等。

第5.2节介绍了量子计算在ISR和态势感知中的潜在应用。

5.5.1 量子地球的地表和地下监视

基于第一级磁力测量、重力测量和重力梯度测量的量子传感有助于研究大陆和海面,包括自然起源的地下变化。磁异常和重力感应提供了地球表面的不同图像,地球是非常不均匀的(海洋、岩石、洞穴、金属矿物等),包括人类建造的巨大建筑或交通工具,它们产生独特的重力(取决于质量)和磁性(取决于金属成分)足迹。

所讨论的量子传感技术——磁力测量、重力测量和重力梯度测量——至少在实验室中可以达到非常高的精度。例如,实验室外绝对重力测量的精度约为1μGal(10nm.s^-2)[216]。注意,3.1μGal的灵敏度对应于地球表面以上每厘米高度的灵敏度。然而,问题是空间分辨率通常与灵敏度反相关(较高的灵敏度是以较低的空间分辨率为代价的,反之亦然)。空间分辨率和灵敏度是决定识别什么(大规模自然变化或小型地下结构)和从什么距离(从地面、无人机或基于卫星的测量)识别的关键属性,例如,目前的空间分辨率约为100公里[217]的星载重力梯度仪,雷达卫星测高仪的分辨率约为16公里[218],航空重力测量的分辨率约为5公里[219]。有关更多信息,请参见[5]。

对于许多量子传感应用而言,将传感器放置在低地球轨道(LEO)卫星上是至关重要的[220]。然而,目前的灵敏度和空间分辨率只允许应用于地球监测(测绘水或石油等资源、地震或海啸探测)。

除了低轨道卫星之外,上述量子传感器还被考虑部署在空中、海上或地面车辆平台上。如今,量子传感实验是在实验室环境之外进行的,比如在卡车[221]、无人机和飞机[222,223]或船上[217]。例如,量子重力仪可以安装在无人机上,以搜索人造结构,如用于走私毒品的隧道[223]。在无人机(可能是无驾驶飞机(UAV)、无人驾驶水面船只(USV)、遥控潜水器(ROV)或无人驾驶水下船只(UUV))上安装量子传感设备需要更多的工程设计,才能同时达到最佳的灵敏度、分辨率和可操作性。

低分辨率量子传感可用于精确的地理参考和地形测绘,以帮助水下导航或崎岖地形中的任务规划。此外,新矿物和油田的探测可能成为新的兴趣中心,尤其是在海底[224],尽管在大多数情况下边界是明确的,这可能是国际摩擦的一个来源。

许多报告和文章[7,225,228–231]认为高分辨率量子磁和重力传感[217,225–227]能够:探测伪装的车辆或飞机;有效搜索来自LEO的舰队或单个船只;探测地下结构,如洞穴、隧道、地下掩体、研究设施和导弹发射井;定位埋在地下的未爆炸物体(地雷、水下地雷和简易爆炸装置);实现旋转机械的穿墙检测。

然而,请再次注意,技术限制在哪里,以及所提到的量子重力测量和磁力测量应用是否会达到实现所有上述想法的灵敏度和分辨率(尤其在低地球轨道上),都是非常不确定的。量子传感器将分几代投放市场,每一代都具有更好的灵敏度和分辨率以及更低的SWaP,允许更广泛的部署和应用。

5.5.2 量子成像系统

除了量子雷达和激光雷达(参见第5.7节),量子成像还有其他军事相关的应用。ISTAR采用全天候、昼夜战术传感技术,利用EO/IR/THz/RF频率的特点和优势,实现远程/短程、主动/被动、隐形/隐形。量子成像系统可以使用各种技术和量子协议;例如,SPAD、量子重影成像、亚散粒噪声成像或量子照明,如在第3.4.4节中所述。一般来说,构造小尺寸的量子成像系统不成问题,关键参数是单光子/纠缠光子发射器的通量或单光子检测分辨率和灵敏度。此外,大规模部署高光子通量的量子成像系统需要强大的处理能力,这可能会限制系统的部署能力和性能。

利用量子纠缠和光子数相关性的量子3D相机将引入快速3D成像,具有前所未有的聚焦深度和低噪声,旨在实现亚散粒噪声或远程性能,这种能力可以用于检查和检测偏差或结构裂纹的喷气式飞机,卫星和其他敏感的军事技术。无人机的远程3D成像可用于侦察和探索任务目的地或敌方设施和设备。

另一种商用技术是量子气体传感器[232]。从技术上来说,这是一个单光子量子激光雷达,经过校准可以检测甲烷泄漏,下一个准备好的产品是能够检测二氧化碳(CO2)的多气体检测器,经过适当的改进和校准,它也可以用于人体检测。

近距离的一个具体特征是,在拐角后或视线之外的能见度[126]。这些方法有助于定位和找回被困人员、人质或通过检测拐角处驶来的车辆来改善自动驾驶。

量子成像可以作为弱光或低信噪比的视觉设备,例如,在浑浊的水、雾、灰尘、烟雾、丛林树叶或夜间的环境中,会有优势。低信噪比量子成像有助于利用低信噪比或隐藏的可见特征进行目标检测、分类和识别,并有可能对抗敌人的伪装或其他目标欺骗技术。当直升机飞行员在多尘、多雾或多烟的环境中着陆时,量子成像将非常有用[9]。

一个重要的产品是量子测距仪[233,234],传统测距仪使用明亮的激光,很容易被目标探测到。当从目标观察时,量子测距仪在时间和光谱上都无法与背景区分开来。换句话说,量子测距仪将是隐形的,包括在夜间,而经典测距仪可以被目标或其他人看到。

在某些情况下,量子鬼成像可以发挥量子激光雷达的作用[235],尤其是当目标不移动或移动非常缓慢,并且3D成像需要聚焦深度时。

5.6量子电子战

关键点:

通过更小的通用量子天线、精确计时和先进的射频频谱分析仪增强当前电子战。

量子信道探测的问题。

当量子信道被定位时,几种类型的攻击被考虑和开发。

量子电子战可分为量子增强经典电子战和以对抗、反对抗和支持对抗量子信道为主的量子电子战。量子信道是指为量子互联网、量子雷达或另一个使用自由空间或光纤通道的量子系统传送携带量子信息的光子。

用于电子支援措施的经典电子战系统可以受益于量子天线。基于里德堡原子的量子天线可以提供与测量信号波长(频率)无关的小尺寸[122,123]。这意味着即使对于低频(MHz到kHz[124,236])信号拦截,几微米的量子天线也是足够的。可以有用于不同带宽的多频测量的量子天线阵列,也可以是根据兴趣动态改变带宽的一个天线。此外,基于里德堡原子的天线可以测量AM和FM信号,提供自校准,测量弱场和非常强的场,并检测到达角度[125]。未来,量子天线可能看起来像里德堡原子阵列(矩阵),不同的小区可以测量不同的信号,并且在两个或更多小区的联合测量中,可以确定信号的到达角度,这种天线最薄弱的方面是冷却里德堡原子所需的低温,需要将其缩小到可接受的尺寸。总的来说,量子射频传感器是高级LPD/LPI通信、超视距定向射频、抗射频干扰、射频测向或射频太赫兹成像的关键促成因素。例如,阵列量子射频传感器是作为战斗机F-35的潜在升级而开发的[237]。

经典电子战也可以受益于量子计算,为电子战提供改进的射频频谱分析仪,在电子战中可以应用量子优化和量子ML/AI技术。通过直接处理和分析来自量子射频传感器(里德堡原子、NV色心)的量子数据[55],可以达到更高的效率,其中量子计算机的影响可能更显著。此外,其他基于量子的解决方案和方法正在开发中,如基于NV色心的RF频谱分析或基于SHB的彩虹分析仪[238]。

当前的电子战系统也将受益于量子计时,量子计时可以增强信号情报、反DRFM(数字射频存储器)和其他需要精确计时的电子战系统的能力;例如,反雷达干扰能力。

量子电子战的另一个领域将是信号情报(SIGINT)和通信情报(COMINT)(探测、拦截、识别、定位)和量子电子攻击(干扰、欺骗、使用直接能量武器)。量子信道(用于量子通信或量子成像)具有特定的特征,第一,简单的信号拦截是有问题的,因为量子数据是由单个量子携带的,它们的拦截很容易被检测到;第二,典型的量子成像技术使用低信噪比,这意味着在没有额外知识的情况下识别信号和噪声是一项挑战;第三,通常用作信号的相干光子类似于非常聚焦的激光,在不知道至少一方位置的情况下找到这样的量子信号是非常具有挑战性的。这些特性使得经典电子战变得过时,并且对量子信道是不可见的。

即使对于潜在的量子电子战系统来说,这种情况也很困难,因为是否有可能探测到量子(自由空间)信道的存在仍是个问题,这将需要开发激光预警接收器的量子模拟[239]。对于量子电子战来说,让英特尔了解使用量子通道的一方或双方的位置至关重要。

经典电子战将在自由空间经典信道进行拦截和窃听。然而,在量子信道中这会被迅速地检测到。一种可能的攻击是中间人类型的攻击[240,241],因为早期的量子网络各方可能在身份认证或可信中继器方面存在问题。其他类型的攻击在量子物理层面,例如,光子数分裂攻击依赖于将相干激光脉冲用于量子通道[81]或特洛伊木马攻击[82],或者散射光的收集和探测[242]。然而,这些类型的攻击非常复杂,其实用性(例如在太空中)是不确定的。

量子电子战攻击更有可能的只是一种拒绝服务,在这种情况下,量子信道被拦截,导致信道的使用停止。另一种可能性是一侧或两侧的接收器受到复杂的干扰,导致巨大的噪声。当接收机或发射机的位置已知时,经典电子战的另一种对策是利用激光等定向能量武器,导致传感器的损坏或破坏,这种攻击也可以帮助窃听者。

总的来说,需要开发新的途径和方法来实现量子电子战的能力并满足相应的要求。

5.7 量子雷达和激光雷达

关键点:

利用现有的量子微波技术,远程监视量子雷达是不可能的。

光学领域的可能应用——量子激光雷达。

量子雷达可以用于太空战。

对量子雷达话题的理解[141,243,244]受到声称中国量子雷达发展的媒体炒作[245,246]或乐观的实验室实验的影响。事实上,量子雷达的理论优势和特征是显著的(其中一些取决于单独的量子协议):

更高的抗噪声能力——即更好的信噪比——更高的抗干扰和其他电子战对抗能力;

基于单个光子;即输出信号功率低到电子战措施也看不到;

目标照明;即允许识别目标的雷达。

基于一系列独特的量子雷达功能,它可能是一项具有强大破坏性的技术,可能会改变现代战争的规则。因此,尽管技术尚不成熟,并且对于量子雷达是否可以作为标准的主要监视雷达存在许多疑问,但国际上正在关注这一主题。

此外,许多人会立即将量子雷达想象成射程数百公里的远程监视雷达,而量子雷达的这种应用似乎不太可能[247,248]。这种最优的远期监视量子雷达将非常昂贵(比任何范围内的经典雷达的成本高出许多数量级)[247],而且它仍然不能实现上述所有优势和功能。

简而言之,实际问题如下[247],量子雷达也受制于雷达方程,接收功率随着距离的四次方而损失。同时,为了保持量子优势,每个模式需要一个或更少的光子。总之,需要在微波范围内,产生由低光子模式构成的相对较高的功率,这需要大量的量子信号发生器、低温技术、大尺寸天线等。所有这些导致极高的成本和不切实际的设计[137,247],科学家需要拿出更实用的量子微波技术来克服这些困难。

除了高昂的价格之外,对探测隐形目标或抗干扰能力的质疑也依然存在。量子雷达可能有利于对抗阻塞式干扰机,但不一定能对抗DRFM或其他智能干扰机[247]。总之,即使从长远来看,远程监视量子雷达也不太可能实现。为了实现这一目标,人们需要发展新技术,允许更小的低温、在更高温度下工作的射频量子发射器或更有效的低温冷却,以及更强大的发射器(高速低光子脉冲)。请注意,即使研制出室温超导材料,也无助于纠缠微波光子产生的约瑟夫森参量放大器(Josephson parametric amplifier,JPA)方法[249]。然而,JPA并不是获得纠缠微波光子的唯一方法[137],未来发现量子雷达的新理论和新设计并非完全不可能,上述远程监视量子雷达体积、重量和功耗都比较大,并且这种雷达是否是隐形的也是值得怀疑的[247]。

另一个问题是量子照明(QI)协议情况下的测距。QI协议需要预先知道目标,因此,无论是经典的还是量子的,需要对测距进行一些扩展[6]。

几年来,人们认为量子雷达截面积(RCS)大于经典雷达截面积[250,251]。对量子雷达截面积[252]的一项新的精确研究表明,之前声称的量子雷达截面积优于经典雷达截面积的优势源于错误的近似,量子和经典雷达截面积目前看似不相上下。

另一种方法可以是量子增强噪声雷达[137,253,254]。噪声雷达使用噪声波形作为传输信号,检测是基于传输信号和接收到的噪声波形雷达回波之间的相关性。其优点是低截获概率(LPI),几乎无法被当今的截获接收机探测到,量子噪声雷达的设计需要更多的研究,才能看到实际的适用性,然而,这里的一个潜在用途是用于微波领域。

然而,当前的理论和研究在雷达领域有应用,尤其是使用光学或近光学光子的雷达领域,即量子激光雷达。短程量子激光雷达可以用于短距离的目标照明,单光子成像实验在10公里[255]到45公里[256]范围内进行,在这个范围内,量子激光雷达可以作为反无人机监视雷达或作为SHORAD(短程防空)综合体的一部分。

太空可以是量子雷达/激光雷达[257]的有利环境的另一个例子,其对于光学领域是低噪声的,并且它甚至几乎消除了在纠缠光子的退相干问题。例如,雷神公司在太空的光学领域对量子雷达进行模拟[258,259]。这个想法是在卫星上安装一个量子雷达,探测那些由于横截面积小、反射率低、环境光照条件差而难以探测到的小卫星,在太空环境部署量子雷达/激光雷达可以提供上面列出几乎所有优势。

这里要特别提到量子增强雷达,经典雷达可以配备原子钟或量子时钟,量子增强雷达显示出高精度和低噪声,因此在探测小型缓慢移动物体(如无人机)方面表现出优势[260]。

5.8量子水下战争

关键点:

潜艇可能是量子惯性导航的首批采用者之一。

量子磁力计作为探测潜艇或水下水雷的主要工具。

量子技术可以通过增强潜艇或水下水雷的磁探测、新型惯性潜艇导航和量子增强的精确声纳,对水下战争进行重大干扰。一般来说,在海洋环境中,可以应用基于量子光电探测器、雷达、激光雷达、磁力计或重力仪的传感技术[257]。关于量子技术对核武器潜艇近乎无懈可击的影响的概述,见[261]。

潜艇和其他水下运载工具将受益于量子惯性导航。大型潜艇可能是量子惯性导航的首批采用者之一,因为它们可以安装更大的量子设备,包括低温冷却。此外,灵敏的量子磁力计和重力仪可以帮助绘制周围环境的地图,如海底峡谷、冰山和褶皱的海底,而无需使用易于检测的声纳。另一种特别适合水下北极导航的惯性导航的例子是量子成像[262]。

反潜战的基本工具可能是量子磁力计。研究人员预计,特别是SQUID磁力计可以探测到6公里外的潜艇,同时还能改善噪声抑制[263,264]。请注意,目前的经典磁异常探测器通常安装在直升机或飞机上,其范围只有数百米。沿着海岸的量子磁力计阵列可以覆盖重要的区域,导致潜艇无法进入。此外,量子磁力计阵列似乎在噪声更受抑制的情况下工作得更好。

量子磁力计也可用于探测水下水雷,例如使用无人水下船只[230]。

但是,第5.5.1节主要讨论的是检测范围、灵敏度等,如声纳等其他水下领域的技术能探测更长的距离[229]。[261]中还指出,量子技术对SSBN(弹道导弹潜艇)影响不大。量子磁力计有可能与其他传感器一起工作,以帮助检测、识别和分类目标[229]。

5.9量子太空战

关键点:

对远程量子通信很重要。

近地球轨道对于未来量子传感和成像技术的部署非常重要。

太空战将导致在太空部署新的量子雷达/激光雷达和量子电子战技术。

太空领域正变得越来越重要,将成为发达国家的重要战场。太空过去主要用于卫星导航、测绘、通信和监视,通常用于军事目的。如今,太空正变得越来越武器化[265],比如把装有激光武器的卫星或者“神风”卫星放置在地球轨道上,反卫星战争也在同步发展。另一个激增的问题是太空垃圾的数量,估计有2200颗卫星,还有几个计划已经公布[266]。

太空也将是将量子传感和通信技术[267–271]应用于卫星以及也是太空对抗的关键。

对于上述许多量子技术应用,最好将量子传感技术,如量子重力仪、重力梯度仪或磁力计放置在地球轨道上的卫星上,尤其是低轨道卫星。此类应用正在开发中,例如,一种低功率量子重力传感装置,可以部署在小型卫星的太空中,用于精确测绘资源或帮助评估自然灾害的影响[272]。然而,这种应用不需要太高的空间分辨率。这同样适用于基于卫星的量子成像,例如,中国声称开发了一种使用鬼成像技术的卫星[273],然而,它的空间分辨率是不确定的,量子鬼成像的优点是可以在多云、多雾的天气或夜间使用。

另一方面,利用卫星进行量子通信已经得到证实[62,274]。基于卫星的量子通信对于远距离的近期集成量子网络至关重要[275],当前的量子通信卫星,面临与光纤信道的可信中继器相同的问题。事实上,现在的量子卫星就是可信中继器,可信中继器的问题在于,它们为卫星控制系统可能遭受的网络攻击敞开了大门。而目前演示的MDI-QKD协议具有更好的安全性[276],其中中心点作为中继器或交换机工作,但处于安全状态,随后使用量子中继器。有关空间量子通信的概述,请参见[270,271]。

一项新的所需军事能力将是探测其他卫星、太空物体、太空垃圾并跟踪它们的技术。经典雷达用于此目的,例如,作为美国太空监视网络一部分的Space Fence项目。然而,这些大多数太空监视雷达都存在尺寸约为10厘米或更小的问题[266](在空间围栏的情况下,最小尺寸约为5厘米),另一个问题是容量,即它们可以跟踪多少个物体,大多数只有几厘米大小的太空垃圾就是这种情况。量子雷达或激光雷达被认为是代替经典雷达的一种选择[6,257,259]。尤其在太空环境中,使用光学领域的量子雷达[259],因为光子不会像在大气中那样遭受损失。空间量子雷达拥有量子雷达的大部分优点,如第5.7节所述,包括隐形。根据模拟[259],与GEODSS(基于地面的光电深空监视)相比,在太空中,空间量子雷达的探测灵敏度和目标跟踪灵敏度至少高一个数量级。空间量子雷达将非常有助于跟踪小型、黑暗和快速的物体,如卫星、太空垃圾或流星体。

量子传感和通信设备在太空中的不断增加将导致人们对量子电子战的兴趣增加,如第5.6节所述。

5.10 化学和生物模拟和检测

关键点:

200个量子比特足以进行化学量子模拟研究。

实现更复杂模拟的能力随着逻辑量子比特的数量而提高。

空气或样品中的化学检测。

适用于检测爆炸物和化学战剂。

军事和国家实验室、化学防御工业或CBRN(化学、生物、放射和核)国防部队对国防相关的化学和生物模拟感兴趣。基于量子模拟的新药和化学物质的研究将需要先进的量子计算机、经典计算设备和量子化学专家。化学和生物化学战剂的量子模拟原则上与民用研究具有相同的要求,例如已经在进行的蛋白质折叠、固氮和肽研究。

所需量子比特的数量取决于空间基函数的数量(存在各种基集,例如STO-3G、6-31G或cc-pVTZ);例如,在6-31G的基础上,苯和咖啡因分子可以分别用大约140和340量子比特近似模拟。[278]。然后,沙林分子模拟需要大约250个量子比特。根据量子计算机路线图[27,279]和逻辑量子比特的要求,人们可以在10年内达到100个逻辑量子比特,但可能会更早地实现更有效的纠错和抗错量子比特,这对于中等大小的分子模拟是足够的。

威胁可能是设计和精确模拟新的中小型分子的结构和化学性质,这些分子可能起到类似于氰、光气、氯化氰、沙林或Yperit等化学战剂的作用。另一方面,同样的知识也可以用于CBRN对策和新的探测技术的开发。

关于蛋白质折叠、DNA和RNA探索的研究,如基序识别、全基因组关联研究和从头结构预测[280],也可能影响生物制剂的研究[281]。然而,需要更详细的研究来评估量子模拟的真正威胁。

量子级联激光器光声检测是一种有效的化学检测器。例如,量子化学探测器可以探测到简易爆炸装置(IED)中使用的TNT和三过氧化三丙酮元素,简易爆炸装置是不对称冲突中常用的武器,同样的丙酮检测系统也可用于识别携带爆炸物的登机行李和乘客。量子化学检测一般可用于对付化学战剂或有毒工业化学品[282,283]。

从中远期来看,这种探测器可以安装在在自主无人机或用于检查某个区域的地面车辆上[284]。

5.11 新材料设计

关键点:

一般研究影响;例如,室温超导允许高精度的SQUID磁力计在没有冷却的情况下工作,这可以对军事量子技术应用产生显著影响。

国防工业对伪装、隐形、超硬装甲或耐高温材料的研究。

现代科学通过利用量子力学特性(如石墨烯,拓扑绝缘体)开发新材料,超材料,有时称为量子材料。作为量子系统的材料可以用量子计算机来模拟,比如材料的电子结构,可应用于室温超导体、更好的电池和特定材料特性的改进。

为了更详细地解释,室温超导材料利用了高温下的超导性[285],这将允许构建约瑟夫逊结,通常用作SQUID或超导量子比特的构建模块。到目前为止,需要接近绝对零度的冷却。据预计,一台大约70个逻辑量子比特的量子计算机[286]足以用于高温超导体的基础研究。

对于国防工业,研究新材料的机会,如更好的伪装、隐形(电磁吸收)、超硬装甲或耐高温材料设计,都在考虑之中,但没有透露任何细节。

5.12 脑成像和人机接口

关键点:

量子脑磁成像

增强的人机接口

脑磁图(magneto-encephalography)扫描仪是一种医学成像系统,通过测量流经神经元集合的电流产生的磁场来可视化大脑正在做什么。例如,基于光泵磁力计[287]的量子磁力计可以生成高分辨率脑磁图,用于实时大脑活动成像,这项技术是安全的和非侵入性的,并且已经过实验室测试。

在不久的将来,量子脑磁图可以成为士兵头盔的一部分,用于在受伤的情况下进行连续远程医疗监测和诊断。远期预期包括增强人机接口,即与机器和自主系统进行实际非侵入式认知通信[11]。

上面提到的许多量子技术军事应用听起来非常乐观,一些应用摘自各种报告和报纸或杂志文章,其中作者可能高估了从实验室到战场的量子技术转移,或者受到了量子技术炒作的影响[288]。当话题涉及国家安全或国防时,避免夸大预期尤为重要。

上述量子技术军事应用是基于公共领域的最新研究的,并辅以各种有关国防应用的报道、报纸或杂志文章。由于没有这些技术的公开信息,因此没有对这几种技术的可行性提出关键意见。在这些情况下,读者应该更加谨慎和挑剔,直到有更详细的研究可用。

大型国防公司和国家国防实验室多年来一直有量子研究和开发项目,然而,只有一些详细的信息是公开交流的。

对于许多提到的量子技术,迄今为止只提供了实验室概念证明,决定量子技术能否在实验室之外广泛应用的决定性因素是组件微型化和对干扰的敏感性,这些改进不能以牺牲灵敏度、分辨率和功能为代价,实际部署的另一个决定性因素是技术的价格。

总之,考虑到量子技术研究和支持系统的进步,如过去几年中激光和低温冷却微型化,有理由对未来量子技术的军事应用持乐观态度,而不是悲观态度(从军事或政府行为者的角度)。我们需要仔细考虑作战部署中的实际能力,看看它们是否满足要求,以及性价比是否足以证明采购和部署的合理性。

用于军事应用的量子技术的开发、获取和部署将带来新的挑战。量子战争的概念将对军事战略、战术和理论、伦理和裁军活动以及技术实现和部署提出新的要求,应开展研究,以了解量子技术发展中产生的问题、影响、威胁和选择,而不仅仅是军事应用。

7.1 军事后果和挑战

军事应用中的量子技术有可能提高现有能力,例如提供更精确的导航、超安全通信或先进的ISTAR和计算能力。总的来说,量子战争将需要更新、修改或创造新的军事理论、军事场景和计划,以开发和获取量子时代的新技术和武器。

在此之前,需要制定技术政策和战略,以应对各个参与者的战略雄心。例如,国家技术政策和战略应包括国家量子技术资源(大学、实验室和公司)和市场的研究、发展状况和可行性研究以及军事和安全威胁和潜在评估。

监测量子技术的演变和适应性对于避免邻国或潜在敌对国家的技术意外是至关重要的。对一些国家来说,即使量子技术超出了它们的财力、研究或技术能力,量子战监控也是必不可少的。因此,所有的现代军队都应该对量子战争可能带来的影响感兴趣。

国家贸易和出口政策也很重要。例如,欧盟已经宣布量子计算是一项具有全球战略重要性的新兴技术,并正在考虑对名为“地平线欧洲”的研究项目进行严格的访问。此外,中国禁止出口密码技术,包括量子密码。

另一个主题是与盟友仔细交流重要的量子优势,尤其是在量子ISTAR和量子网络能力方面,这可能会泄露军事机密,如机密文件,核潜艇位置或地下设施。力量平衡的破坏会让盟友以及中立或敌对的玩家感到不安。

7.2 和平与道德的后果和挑战

迄今为止,第5节中所述的量子技术的军事应用并没有引进新的武器,即使它们使现有的军事技术更加先进;例如,通过开发更精确的传感和导航,新的计算能力和更强的信息安全。然而,量子技术,尤其是军事应用,对世界和平是好是坏的问题是相关的。

已经出现了各种要求量子计算伦理准则的呼声,提到了很多伦理问题,如人类DNA操纵、为战争和入侵性人工智能创造新材料。

尽管量子技术不会产生新的武器,但它们对现有军事技术的改进将提高这种能力,缩短攻击、警告和决策的时间。因此,即使在降低个人风险的同时,量子技术也能使使用武力的可能性更大,从而使战争更有可能。

量子技术等通用两用技术的预防性军备控制将更加困难,因为它们也可用于民用,如医学量子传感。人们将其与纳米技术进行了类比,出口管制以防止或减缓其他国家或非国家组织的扩散和军事用途,是试图减少量子技术构成的任何威胁的最有可能的方式。

具体来说,量子计算研发非常昂贵。然而,我们的目标是开发一种能够简单可靠地生产量子比特的技术,这可以为技能较少的参与者带来更便宜、分布更广、更容易获得的技术,这是即将出现问题的军事技术的一个特点。

7.3 技术后果和挑战

将成功的实验室概念验证转化为真正的“外部”应用面临许多技术和工艺挑战,例如微型化和可操作性,但不能以牺牲实验室实现的灵敏度和分辨率为代价,此外,还有其他相关的技术挑战。

其中一个挑战可能是量子劳动力。量子劳动力不需要由物理学家或拥有博士学位的科学家组成,然而,他们应该是具有量子信息科学知识和量子技术概述的量子工程师,能够理解并能够处理和评估来自量子传感器、计算机和通信的输出数据。目前,一个现有的量子生态系统正在持续增长,这个生态系统将需要越来越多的量子劳动力。这需要培训和教育新的量子工程师和专家,也就是说,越来越多的大学开设量子课程,越来越多的学生选修量子课程。此外,让这些人去军队工作会更加困难,因此,量子信息和量子技术的基本原理也应该作为现代军队的军事学院课程的一部分,量子技术将部署在这些军事学院。

另一个技术挑战是巨大的数据量。量子技术,通过所有的量子传感器、量子成像、量子通信和计算,将产生大量经典和量子数据,这些数据将增加对数据传输、处理和评估的要求,在规划C4ISR和量子基础设施时,应该考虑这些要求。

最后的挑战将是标准化。标准化过程对于不同制造商生产的设备的互操作性非常重要。除了统一接口和通信协议,标准化过程还可以包括安全验证,例如在后量子密码标准化过程。在量子网络的情况下,各种连接的设备(如节点、中继器、交换机、光纤通道和开放空间通道)是可以预期的,开发和实施一些允许成功传输量子信息的标准是很重要的。

量子技术是一个新兴的技术领域,它利用对单个量子的操纵和控制来实现多种应用,具有潜在的破坏性,其中许多应用是双重用途的,或者直接用于军事目的。然而,从TRL 1(观察到的基本原理)到TRL 6(在相关环境中展示的技术),各个量子技术都在技术研究实验室用于军事用途。

用于军事应用的量子技术不仅将提供改进和新的能力,还将需要制定新的战略、战术和政策,评估对全球和平与安全的威胁,并确定道德伦理问题,所有这些都被称为“量子战争”。

在本报告中,描述了不同TRL的各种量子技术,集中在国防部门的可能应用或部署。由于从实验室到现实世界应用的过渡尚未实施或正在进行中,量子技术部署的精确预测是不可能的,这引发了一些问题,比如我们是否能够提出一个解决方案,与通常便宜得多且通常已经投入使用的经典系统相比,它提供了真正的量子优势。尽管对量子技术可能的军事应用的描述听起来非常乐观,但人们应该警惕量子炒作,并关注量子技术在军事应用中的实际部署所面临的挑战。

量子技术有望产生战略性的远期影响。然而,影响军事和国防力量的技术意外的可能性相当低,避免意外的最好方法是发展量子技术知识和监控量子技术的发展和就业。谨慎对待量子技术,会起到量子保险的作用。

报告原文:

https://epjquantumtechnology.springeropen.com/articles/10.1140/epjqt/s40507-021-00113-y#

参考文献:

1. Lind W et al. The changing face of war: into the fourth generation. In: Marine corps gazette. 1989.

2. Lind WS. Understanding fourth generation war. Mil Rev. 2004;84:12.

3. Affffan Ahmed S, Mohsin M, Muhammad Zubair Ali S. Survey and technological analysis of laser and its defense applications. Defence Technology (2020). ISSN 2214-9147.

https://doi.org/10.1016/j.dt.2020.02.012.

4. Dowling JP, Milburn GJ. Quantum technology: the second quantum revolution. Philos Trans R Soc, Math Phys Eng Sci. 2003;

361(1809):1655–74. https://doi.org/10.1098/rsta.2003.1227.

5. Till S, Pritchard J. UK quantum technology landscape 2016. DSTL/PUB098369, UK National Quantum Technologies Programme. 2016.

6. Davies A, Kennedy P. Special report - from little things: quantum technologies and their application to defence. ASPI (Australian Strategic Policy Institute); 2017.

7. Wolf SA et al. Overview of the status of quantum science and technology and recommendations for the DoD. Institute for defense analyses; 2019.

8. Andas H. Emerging technology trends for defence and security. FFI-RAPPORT. Apr. 2020.

9. Inglesant P, Jirotka M, Hartswood M. Responsible Innovation in Quantum Technologies applied to Defence and National Security. NQIT (Networked Quantum Information Technologies); 2018.

10. ATARC Quantum Working Group. Applied quantum computing for today’s military. White paper. May 2021.

11. Australian Army. Army Quantum Technology Roadmap. Apr. 2021.

12. Sayler KM. Defense primer: quantum technology. IF11836. June 2021.

13. Middleton A, Till S, Steele M. Quantum Information Processing Landscape 2020: Prospects for UK Defence and

Security. DSTL/TR121783. June 2020.

14. Biercuk MJ. Read before pontifificating on quantum technology. War on the Rock. 2020. URL:

https://warontherocks.com/2020/07/read-before-pontifificating-on-quantum-technology/ (visited on 02/27/2021).

15. Perani G. Military technologies and commercial applications: public policies in NATO countries. July 1997.

16. Nouwens M, Legarda H. China’s pursuit of advanced dual-use technologies. IISS. Dec. 2018. URL:

https://www.iiss.org/blogs/research-paper/2018/12/emerging-technology-dominance (visited on 09/30/2010).

17. Davidson A. A new dimension of war: the quantum domain. Canadian Forces College. 2020.

18. Park JL. The concept of transition in quantum mechanics. In: Foundations of physics. 1970. p. 23–33.

https://doi.org/10.1007/bf00708652.

19. Nielsen MA, Chuang IL. Quantum computation and quantum information: 10th anniversary edition. Cambridge: Cambridge University Press; 2010. ISBN 9781139495486.

20. Mermin ND. Quantum computer science: an introduction. Cambridge: Cambridge University Press; 2007. ISBN 9781139466806.

21. Jordan S. Quantum Algorithm Zoo.

URL: https://quantumalgorithmzoo.org/ (visited on 09/13/2021).

22. Cross AW, et al. Validating quantum computers using randomized model circuits. Physical Review A. 2019;100(3).

https://doi.org/10.1103/physreva.100.032328.

23. Fowler AG, et al. Surface codes: towards practical large-scale quantum computation. Physical Review A. 2012;86(3).

https://doi.org/10.1103/physreva.86.032324.

24. National Academies of Sciences, Engineering, and Medicine et al. Quantum Computing: Progress and Prospects. National Academies Press, 2019. ISBN 9780309479721. https://doi.org/10.17226/25196.

25. Arute F et al. Quantum supremacy using a programmable superconducting processor. Nature.

2019;574(7779):505–10. https://doi.org/10.1038/s41586-019-1666-5.

26. Gambetta J. IBM’s Roadmap For Scaling Quantum Technology. IBM. 2020. URL: https://www.ibm.com/blogs/research/2020/09/ibm-quantum-roadmap/ (visited on 10/07/2020).

27. Finke D. Google Goal: Build an Error Corrected Computer with 1 Million Physical Qubits by the End of the Decade. Quantum Computing report. 2020. URL: https://quantumcomputingreport.com/

google-goal-error-corrected-computer-with-1-million-physical-qubits-by-the-end-of-the-decade/ (visited on 10/07/2020).

28. Mosca M, Piani M. Quantum threat timeline. Global Risk Institute; 2019.

29. Simulating Molecules using VQE. Qiskit Textbook. URL:

https://qiskit.org/textbook/ch-applications/vqe-molecules.html (visited on 01/25/2021).

30. Feynman RP. Simulating physics with computers. Int J Theor Phys. 1982;21(6):467–88. https://doi.org/10.1007/BF02650179.

31. Reiher M et al. Elucidating reaction mechanisms on quantum computers. In: Proceedings of the national academy of sciences. vol. 114. 2017. p. 7555–60. https://doi.org/10.1073/pnas.1619152114.

32. Peruzzo A, et al. A variational eigenvalue solver on a photonic quantum processor. Nature Communications. 2014;5(1).

https://doi.org/10.1038/ncomms5213.

Krelina EPJ Quantum Technology (2021) 8:24 Page 46 of 53

33. McClean JR et al. The theory of variational hybrid quantum-classical algorithms. New J Phys. 2016;18(2):023023.

https://doi.org/10.1088/1367-2630/18/2/023023.

34. Arute F et al. Hartree-Fock on a superconducting qubit quantum computer. Science. 2020;369(6507):1084–9.

https://doi.org/10.1126/science.abb9811.

35. Gidney C, Ekerå M. How to factor 2048 bit RSA integers in 8 hours using 20 million noisy qubits. Quantum. 2021;5:433.

https://doi.org/10.22331/q-2021-04-15-433.

36. Häner T et al. Improved quantum circuits for elliptic curve discrete logarithms. In: Post-quantum cryptography. Berlin: Springer; 2020. p. 425–44.

https://doi.org/10.1007/978-3-030-44223-1_23. 2001.09580 [quant-ph].

37. Shor PW. Algorithms for quantum computation: discrete logarithms and factoring. In: Proceedings 35th annual symposium on foundations of computer science. Los Alamitos: IEEE Comput. Soc.; 1994.

https://doi.org/10.1109/sfcs.1994.365700.

38. Grover LK. A fast quantum mechanical algorithm for database search. In: Proceedings of the twenty-eighth annual ACM symposium on theory of computing - STOC ’96. New York: ACM; 1996. https://doi.org/10.1145/237814.237866.

39. Bernstein DJ. Grover vs. McEliece. In: Post-quantum cryptography. Berlin: Springer; 2010. p. 73–80.

https://doi.org/10.1007/978-3-642-12929-2_6.

40. Simon DR. On the power of quantum computation. In: Proceedings 35th annual symposium on foundations of computer science. Los Alamitos: IEEE Comput. Soc.; 2002.

https://doi.org/10.1109/sfcs.1994.365701.

41. Kaplan M, et al. Breaking Symmetric Cryptosystems using Quantum Period Finding. 2016. 1602.05973 [quant-ph].

42. Bonnetain X, Jaques S. Quantum Period Finding against Symmetric Primitives in Practice. 2020. 2011.07022 [quant-ph].

43. Kaplan M et al. Breaking symmetric cryptosystems using quantum period fifinding. In: Advances in cryptology - CRYPTO 2016. Berlin: Springer; 2016. p. 207–37.

https://doi.org/10.1007/978-3-662-53008-5_8.

44. Shenvi N, Kempe J, Whaley KB. Quantum random-walk search algorithm. Physical Review A. 2003;67(5).

https://doi.org/10.1103/physreva.67.052307.

45. Farhi E, Goldstone J, Gutmann S. A quantum approximate optimization algorithm. 2014. 1411.4028 [quant-ph].

46. Glover F, Kochenberger G, Du Y. A Tutorial on Formulating and Using QUBO Models. 2019. 1811.11538 [cs.DS].

47. Wiebe N, Braun D, Lloyd S. Quantum Algorithm for Data Fitting. Physical Review Letters. 2012;109(5).

https://doi.org/10.1103/physrevlett.109.050505.

48. Brandao FGSL, Svore K. Quantum Speed-ups for Semidefifinite Programming, 2017. 1609.05537 [quant-ph].

49. Barak B, et al. Beating the random assignment on constraint satisfaction problems of bounded degree. 2015.

1505.03424 [cs.CC].

50. Harrow AW, Hassidim A, Lloyd S. Quantum Algorithm for Linear Systems of Equations. Physical Review Letters.

2009;103(15). https://doi.org/10.1103/physrevlett.103.150502.

51. Scherer A, et al. Concrete resource analysis of the quantum linear-system algorithm used to compute the

electromagnetic scattering cross section of a 2D target. Quantum Information Processing. 2017;16(3).

https://doi.org/10.1007/s11128-016-1495-5.

52. Aaronson S. Read the fifine print. Nat Phys. 2015;11(4):291–3. https://doi.org/10.1038/nphys3272.

53. Blencowe M. Quantum RAM. Nature. 2010;468(7320):44–5. https://doi.org/10.1038/468044a.

54. Biamonte J et al. Quantum machine learning. Nature. 2017;549(7671):195202.

https://doi.org/10.1038/nature23474.

55. Dunjko V, Taylor JM, Briegel HJ. Quantum-Enhanced Machine Learning. Physical Review Letters. 2016;117(13).

https://doi.org/10.1103/physrevlett.117.130501.

56. Wittek P. Quantum machine learning: what quantum computing means to data mining. Amsterdam: Elsevier; 2016. ISBN 9780128100400.

57. Dunjko V, Wittek P. A non-review of quantum machine learning: trends and explorations. Quantum Views. 2020;4:32.

https://doi.org/10.22331/qv-2020-03-17-32.

58. Havlicek V et al. Supervised learning with quantum-enhanced feature spaces. Nature. 2019;567(7747):209–12.

https://doi.org/10.1038/s41586-019-0980-2.

59. Bakhtiari Ramezani S et al. Machine learning algorithms in quantum computing: a survey. In: 2020 international joint

conference on neural networks (IJCNN). New York: IEEE; 2020. https://doi.org/10.1109/ijcnn48605.2020.9207714.

60. Gisin N, Thew R. Quantum communication. Nat Photonics. 2007;1(3):165–71.

https://doi.org/10.1038/nphoton.2007.22.

61. Wehner S, Elkouss D, Hanson R. Quantum Internet: a vision for the road ahead. Science. 2018;362(6412):eaam9288.

https://doi.org/10.1126/science.aam9288.

62. Yin J et al. Satellite-based entanglement distribution over 1200 kilometers. Science. 2017;356(6343):1140–4.

https://doi.org/10.1126/science.aan3211.

63. Yin J, et al. Satellite-to-Ground Entanglement-Based Quantum Key Distribution. Physical Review Letters.

2017;119(20). https://doi.org/10.1103/physrevlett.119.200501.

64. Liu H-Y, et al. Optical-Relayed Entanglement Distribution Using Drones as Mobile Nodes. Physical Review Letters.

2021;126(2). https://doi.org/10.1103/physrevlett.126.020503.

65. Pogorzalek S, et al. Secure quantum remote state preparation of squeezed microwave states. Nature Communications. 2019;10(1). https://doi.org/10.1038/s41467-019-10727-7.

66. Bouwmeester D et al. Experimental quantum teleportation. Nature. 1997;390(6660):575–9. https://doi.org/10.1038/37539.

67. Braunstein SL, Pirandola S. Side-Channel-Free Quantum Key Distribution. Physical Review Letters. 2012;108(13).

https://doi.org/10.1103/physrevlett.108.130502.

68. Lo H-K, Curty M, Qi B. Measurement-Device-Independent Quantum Key Distribution. Physical Review Letters. 2012;108(13). https://doi.org/10.1103/physrevlett.108.130503.

69. Broadbent A, Fitzsimons J, Kashefifi E. Universal blind quantum computation. In: 2009 50th annual IEEE symposium

on foundations of computer science. New York: IEEE; 2009. https://doi.org/10.1109/focs.2009.36.

70. Fitzsimons JF. Private quantum computation: an introduction to blind quantum computing and related protocols. npj Quantum Information. 2017;3(1). https://doi.org/10.1038/s41534-017-0025-3.

71. Chuang IL. Quantum algorithm for distributed clock synchronization. Phys Rev Lett. 2000;85(9):2006–9.

https://doi.org/10.1103/physrevlett.85.2006.Krelina EPJ Quantum Technology (2021) 8:24 Page 47 of 53

72. Damgård I et al. Secure identifification and QKD in the bounded-quantum-storage model. Theor Comput Sci.

2014;560:12–26. https://doi.org/10.1016/j.tcs.2014.09.014.

73. Unruh D. Quantum position verifification in the random oracle model. In: Advances in cryptology - CRYPTO 2014. Berlin: Springer; 2014. p. 1–18. https://doi.org/10.1007/978-3-662-44381-1_1.

74. Crépeau C, Gottesman D, Smith A. Secure multi-party quantum computation. In: Proceedings of the thiry-fourth annual ACM symposium on theory of computing - STOC ’02. New York: ACM; 2002.

https://doi.org/10.1145/509907.510000.

75. Cuomo D, Caleffiffiffi M, Cacciapuoti AS. Towards a distributed quantum computing ecosystem. IET Quantum Communication. 2020;1(1):3–8. https://doi.org/10.1049/iet-qtc.2020.0002.

76. Ben-Or M, Hassidim A. Fast quantum byzantine agreement. In: Proceedings of the thirty-seventh annual ACM symposium on theory of computing - STOC 05. New York: ACM; 2005. https://doi.org/10.1145/1060590.1060662.

77. Proctor TJ, Knott PA, Dunningham JA. Multiparameter Estimation in Networked Quantum Sensors. Physical Review Letters. 2018;120(8). https://doi.org/10.1103/physrevlett.120.080501.

78. Xia Y, et al. Quantum-Enhanced Data Classifification with a Variational Entangled Sensor Network. Physical Review X. 2021;11(2). https://doi.org/10.1103/physrevx.11.021047.

79. Bennett CH, Brassard G. Quantum cryptography: public key distribution and coin tossing. In: Proceedings of IEEE international conference on computers, systems and signal processing. vol. 175. New York: IEEE; 1984.

80. Ekert AK. Quantum cryptography based on Bell’s theorem. Phys Rev Lett. 1991;67(6):661–3. https://doi.org/10.1103/physrevlett.67.661.

81. Brassard G et al. Limitations on practical quantum cryptography. Phys Rev Lett. 2000;85(6):1330–3.

https://doi.org/10.1103/physrevlett.85.1330.

82. Jain N et al. Trojan-horse attacks threaten the security of practical quantum cryptography. New J Phys. 2014;16(12):123030. https://doi.org/10.1088/1367-2630/16/12/123030.

83. Bernstein DJ. Introduction to post-quantum cryptography. In: Post-quantum cryptography. Berlin: Springer; 2009. p. 1–14. https://doi.org/10.1007/978-3-540-88702-7_1.

84. Hoffffstein J, Pipher J, Silverman JH. NTRU: a ring-based public key cryptosystem. In: Lecture notes in computer science. Berlin: Springer; 1998. p. 267–88. https://doi.org/10.1007/bfb0054868.

85. De Feo L, Jao D, Plût J. Towards quantum-resistant cryptosystems from supersingular elliptic curve isogenies. Journal of Mathematical Cryptology. 2014;8(3). https://doi.org/10.1515/jmc-2012-0015.

86. Merkle RC. A certifified digital signature. In: Advances in cryptology — CRYPTO’ 89 proceedings. New York: Springer; 2001. p. 218–38. https://doi.org/10.1007/0-387-34805-0_21.

87. Matsumoto T, Imai H. Public quadratic polynomial-tuples for effiffifficient signature- verifification and message-encryption. In: Lecture notes in computer science. Berlin: Springer; 1988. p. 419–53.

https://doi.org/10.1007/3-540-45961-8_39.

88. McEliece RJ. A public-key cryptosystem based on algebraic coding theory. In: Deep space network progress report. vol. 44. 1978. p. 114–6.

89. In: Wall Street Journal (Mar. 2021). ISSN: 0099-9660. URL:

https://www.wsj.com/articles/encryption-isnt-main-data-security-threat-11615577004 (visited on 03/15/2021).

90. Alagic G, et al. Status Report on the Second Round of the NIST Post-Quantum Cryptography Standardization Process. NISTIR 8309, NSIT; 2020. https://doi.org/10.6028/nist.ir.8309.

91. Abbott AA, Calude CS, Svozil K. A quantum random number generator certifified by value indefifiniteness. Math Struct Comput Sci. 2014;24(3). https://doi.org/10.1017/s0960129512000692.

92. Degen CL, Reinhard F, Cappellaro P. Quantum sensing. Rev Mod Phys. 2017;89(3). https://doi.org/10.1103/revmodphys.89.035002.

93. Barrett B, Bertoldi A, Bouyer P. Inertial quantum sensors using light and matter. Phys Scr. 2016;91(5):053006.

https://doi.org/10.1088/0031-8949/91/5/053006.

94. Kasevich M, Chu S. Atomic interferometry using stimulated Raman transitions. Phys Rev Lett. 1991;67:181–4.

https://doi.org/10.1103/PhysRevLett.67.181.

95. Rasel EM et al. Atom wave interferometry with diffffraction gratings of light. Phys Rev Lett. 1995;75:2633–7.

https://doi.org/10.1103/PhysRevLett.75.2633.

96. Young B et al. Atom optic inertial and gravitational sensors. In: Frontiers in optics 2007/laser science XXIII/organic

materials and devices for displays and energy conversion. OSA. 2007. https://doi.org/10.1364/ls.2007.ltuh1.

97. Weidner CA, Anderson DZ. Experimental Demonstration of Shaken-Lattice Interferometry. Physical Review Letters. 2018;120(26). https://doi.org/10.1103/physrevlett.120.263201.

98. Zhu L et al. A dielectric metasurface optical chip for the generation of cold atoms. Sci Adv. 2020;6(31):eabb6667.

https://doi.org/10.1126/sciadv.abb6667.

99. Geiger R et al. High-accuracy inertial measurements with cold-atom sensors. AVS Quantum Science. 2020;2(2):024702. https://doi.org/10.1116/5.0009093.

100. Biercuk MJ et al. Ultrasensitive detection of force and displacement using trapped ions. Nat Nanotechnol. 2010;5(9):646–50. https://doi.org/10.1038/nnano.2010.165.

101. Diddams SA. An optical clock based on a single trapped 199Hg+ ion. Science. 2001;293(5531):825–8.

https://doi.org/10.1126/science.1061171.

102. Ivanov PA, Vitanov NV, Singer K. High-precision force sensing using a single trapped ion. Scientifific Reports. 2016;6(1). https://doi.org/10.1038/srep28078.

103. Gilmore KA et al. Quantum-enhanced sensing of displacements and electric fifields with two-dimensional trapped-ion crystals. Science. 2021;373(6555):673–8. https://doi.org/10.1126/science.abi5226.

104. Taylor JM et al. High-sensitivity diamond magnetometer with nanoscale resolution. Nat Phys. 2008;4(10):810–6.

https://doi.org/10.1038/nphys1075.

105. Ledbetter MP, et al. Gyroscopes based on nitrogen-vacancy centers in diamond. Physical Review A. 2012;86(5).

https://doi.org/10.1103/physreva.86.052116.

106. Baumgratz T, Datta A. Quantum enhanced estimation of a multidimensional fifield. Phys Rev Lett. 2016;116:030801.

https://doi.org/10.1103/PhysRevLett.116.030801.Krelina EPJ Quantum Technology (2021) 8:24 Page 48 of 53

107. Radtke M et al. Nanoscale sensing based on nitrogen vacancy centers in single crystal diamond and nanodiamonds: achievements and challenges. Nano Futures. 2019;3(4):042004. https://doi.org/10.1088/2399-1984/ab5f9b.

108. Dang HB, Maloof AC, Romalis MV. Ultrahigh sensitivity magnetic fifield and magnetization measurements with an atomic magnetometer. Appl Phys Lett. 2010;97(15):151110. https://doi.org/10.1063/1.3491215.

109. Wasilewski W et al. Quantum noise limited and entanglement-assisted magnetometry. Phys Rev Lett. 2010;104:133601. https://doi.org/10.1103/PhysRevLett.104.133601.

110. Schreiber KU, Wells J-PR. Invited review article: large ring lasers for rotation sensing. Rev Sci Instrum. 2013;84(4):041101. https://doi.org/10.1063/1.4798216.

111. BIPM Time Department. BIPM Annual Report on Time Activities. May 2020. 112. Brewer SM, et al. Al+27 Quantum-Logic Clock with a Systematic Uncertainty below 10-18. Physical Review Letters. 2019;123(3). https://doi.org/10.1103/physrevlett.123.033201.

113. Hwang WY et al. Entangled quantum clocks for measuring proper-time difffference. Eur Phys J D. 2002;19(1):129–32.

https://doi.org/10.1140/epjd/e20020065.

114. Marti EG, et al. Imaging Optical Frequencies with 100 Hz Precision and 1.1 m Resolution. Physical Review Letters. 2018;120(10). https://doi.org/10.1103/physrevlett.120.103201.

115. Pedrozo-Peñafifiel E et al. Entanglement on an optical atomic-clock transition. Nature. 2020;588(7838):414–8.

https://doi.org/10.1038/s41586-020-3006-1.

116. Camparo J. The rubidium atomic clock and basic research. Phys Today. 2007;60(11):33–9. https://doi.org/10.1063/1.2812121.

117. Hodges JS et al. Timekeeping with electron spin states in diamond. Phys Rev A. 2013. https://doi.org/10.1103/physreva.87.032118.

118. von der Wense Lars, Seiferle B. The 229Th isomer: prospects for a nuclear optical clock. The European Physical Journal A. 2020;56(11). https://doi.org/10.1140/epja/s10050-020-00263-0.

119. Campbell CJ, et al. Single-Ion Nuclear Clock for Metrology at the 19th Decimal Place. Physical Review Letters. 2012;108(12). https://doi.org/10.1103/physrevlett.108.120802.

120. Chu LJ. Physical limitations of omni-directional antennas. J Appl Phys. 1948;19(12):1163–75. https://doi.org/10.1063/1.1715038.

121. Harrington RF. Effffect of antenna size on gain, bandwidth, and effiffifficiency. J Res Natl Bur Stand, D Radio Propag. 1960;64D(1):1. https://doi.org/10.6028/jres.064d.003.

122. Facon A et al. A sensitive electrometer based on a Rydberg atom in a Schrödinger-cat state. Nature. 2016;535(7611):262–5. https://doi.org/10.1038/nature18327.

123. Cox KC, et al. Quantum-Limited Atomic Receiver in the Electrically Small Regime. Physical Review Letters. 2018;121(11). https://doi.org/10.1103/physrevlett.121.110502.

124. Meyer DH, Kunz PD, Cox KC. Waveguide-Coupled Rydberg Spectrum Analyzer from 0 to 20 GHz. Physical Review Applied. 2021;15(1). https://doi.org/10.1103/physrevapplied.15.014053.

125. Robinson AK, et al. Determining the Angle-of-Arrival of an Radio-Frequency Source with a Rydberg Atom-Based Sensor; 2021. 2101.12071 [physics.atom-ph].

126. Gariepy G, et al. Single-photon sensitive light-in-fifight imaging. Nature Communications. 2015;6(1). https://doi.org/10.1038/ncomms7021.

127. Aspden RS et al. Photon-sparse microscopy: visible light imaging using infrared illumination. Optica. 2015;2(12):1049. https://doi.org/10.1364/optica.2.001049.

128. Moreau P-A et al. Ghost imaging using optical correlations. Laser Photonics Rev. 2017;12(1):1700143.

https://doi.org/10.1002/lpor.201700143.

129. Meyers R, Deacon K. Space-time quantum imaging. Entropy. 2015;17(3):1508–34. https://doi.org/10.3390/e17031508.

130. Walborn SP et al. Spatial correlations in parametric down-conversion. Phys Rep. 2010;495(4–5):87–139.

https://doi.org/10.1016/j.physrep.2010.06.003.

131. Pelliccia D, et al. Experimental X-Ray Ghost Imaging. Physical Review Letters. 2016;117(11). https://doi.org/10.1103/physrevlett.117.113902.

132. Li S, et al. Electron Ghost Imaging. Physical Review Letters. 2018;121(11). https://doi.org/10.1103/physrevlett.121.114801.

133. Brida G, et al. Measurement of Sub-Shot-Noise Spatial Correlations without Background Subtraction. Physical Review Letters. 2009;102(21). https://doi.org/10.1103/physrevlett.102.213602.

134. Lloyd S. Enhanced sensitivity of photodetection via quantum illumination. Science. 2008;321(5895):1463–5.

https://doi.org/10.1126/science.1160627.

135. Smith III JFS. Quantum entangled radar theory and a correction method for the effffects of the atmosphere on entanglement. In: Donkor EJ, Pirich AR, Brandt HE, editors. Quantum information and computation VII. 2009.

Bellingham: SPIE. https://doi.org/10.1117/12.819918.

136. Barzanjeh S et al. Microwave quantum illumination using a digital receiver. Sci Adv. 2020;6(19):eabb0451.

https://doi.org/10.1126/sciadv.abb0451.

137. Luong D, Rajan S, Balaji B. Entanglement-based quantum radar: from myth to reality. IEEE Aerosp Electron Syst Mag. 2020;35(4):22–35. https://doi.org/10.1109/maes.2020.2970261.

138. Maccone L, Ren C. Quantum Radar. Physical Review Letters. 2020;124(20). https://doi.org/10.1103/physrevlett.124.200503.

139. Barzanjeh S, et al. Microwave Quantum Illumination. Physical Review Letters. 2015;114(8). https://doi.org/10.1103/physrevlett.114.080503.

140. Karsa A, Pirandola S. Energetic Considerations in Quantum Target Ranging; 2021. 2011.03637 [quant-ph].

141. Lanzagorta M. Quantum radar. In: Synthesis digital library of engineering and computer science. San Mateo: Morgan Kaufmann; 2011. ISBN 9781608458264.

142. Pirandola S et al. Advances in photonic quantum sensing. Nat Photonics. 2018;12(12):724–33.

https://doi.org/10.1038/s41566-018-0301-6.

143. Zhuang Q, Pirandola S. Entanglement-enhanced testing of multiple quantum hypotheses. Communications Physics. 2020;3(1). https://doi.org/10.1038/s42005-020-0369-4.Krelina EPJ Quantum Technology (2021) 8:24 Page 49 of 53

144. Chu Y et al. Quantum acoustics with superconducting qubits. Science. 2017;358(6360):199–202. https://doi.org/10.1126/science.aao1511.

145. Satzinger KJ et al. Quantum control of surface acoustic-wave phonons. Nature. 2018;563(7733):661–5.

https://doi.org/10.1038/s41586-018-0719-5.

146. Wu H, et al. Beat frequency quartz-enhanced photoacoustic spectroscopy for fast and calibration-free continuous trace-gas monitoring. Nature Communications. 2017;8(1). https://doi.org/10.1038/ncomms15331.

147. Fischer B. Optical microphone hears ultrasound. Nat Photonics. 2016;10(6):356–8. https://doi.org/10.1038/nphoton.2016.95.

148. Faist J et al. Quantum cascade laser. Science. 1994;264(5158):553–6. https://doi.org/10.1126/science.264.5158.553.

149. Khalatpour A et al. High-power portable terahertz laser systems. Nat Photonics. 2020. https://doi.org/10.1038/s41566-020-00707-5.

150. Reding DF, Eaton J. Science & technology trends 2020-2040. NATO science & technology organization. 2020.

151. Makarov V, Hjelme DR. Faked states attack on quantum cryptosystems. J Mod Opt. 2005;52(5):691–705.

https://doi.org/10.1080/09500340410001730986.

152. Zhao Y, et al. Quantum hacking: experimental demonstration of time-shift attack against practical quantum-key-distribution systems. Physical Review A. 2008;78(4). https://doi.org/10.1103/physreva.78.042333.

153. Lydersen L et al. Hacking commercial quantum cryptography systems by tailored bright illumination. Nat Photonics. 2010;4(10):686–9. https://doi.org/10.1038/nphoton.2010.214.

154. Gerhardt I, et al. Full-fifield implementation of a perfect eavesdropper on a quantum cryptography system. Nature Communications. 2011;2(1). https://doi.org/10.1038/ncomms1348.

155. Bugge AN, et al. Laser Damage Helps the Eavesdropper in Quantum Cryptography. Physical Review Letters.

2014;112(7). https://doi.org/10.1103/physrevlett.112.070503.

156. Vermeer MJD, Peet ED. Securing communications in the quantum computing age: managing the risks to encryption. Santa Monica: RAND Corporation; 2020. https://doi.org/10.7249/RR3102.

157. Pirandola S et al. Advances in quantum cryptography. In: Advances in optics and photonics. 2020. p. 1012.

https://doi.org/10.1364/aop.361502.

158. Lindsay JR. Demystifying the quantum threat: infrastructure, institutions, and intelligence advantage. Secur Stud. 2020;29(2):335–61. https://doi.org/10.1080/09636412.2020.1722853.

159. Herman A, Friedson I. Quantum computing: how to address the national security risk. Hudson Institute; 2018.

160. European Commission. Joint Research Centre. The impact of quantum technologies on the EU’s future policies.

Part 2, Quantum communications: from science to policies. Publications Offiffiffice; 2018. ISBN: 978-92-79-77314-3.

https://doi.org/10.2760/881896.

161. Kline K, Salvo M, Johnson D. How artifificial intelligence and quantum computing are evolving cyber warfare. Cyber intelligence initiative, The Institute of World Politics. 2019. https://www.iwp.edu/cyber-intelligence-initiative/

2019/03/27/how-artifificial-intelligence-and-quantum-computing-are-evolving-cyber-warfare/ (visited on 02/24/2021).

Wolf SA et al. The changing face of data security: 2020 Thales data threat report. Thales. 2020.

163. Gil D. How to Preserve the Privacy of Your Genomic Data. Scientifific American. Nov. 2020. URL:

https://www.scientifificamerican.com/article/how-to-preserve-the-privacy-of-your-genomic-data/ (visited on

11/11/2020).

164. Huang H-L, et al. Homomorphic encryption experiments on IBM’s cloud quantum computing platform. Front Phys.

2016;12(1). https://doi.org/10.1007/s11467-016-0643-9.

165. Cameron L. Internet of Things Meets the Military and Battlefifield. IEEE Computer Society. URL:

https://www.computer.org/publications/tech-news/research/internet-of-military-battlefifield-things-iomt-iobt (visited on 03/29/2021).

166. Fernandez-Carames TM. From pre-quantum to post-quantum IoT security: a survey on quantum-resistant cryptosystems for the Internet of things. IEEE Int Things J. 2020;7(7):6457–80.

https://doi.org/10.1109/jiot.2019.2958788.

167. Moskovich D. An Overview of the State of the Art for Practical Quantum Key Distribution. 2015. 1504.05471 [quant-ph].

168. Lucamarini M, et al. Implementation Security of Quantum Cryptography. 2018. ETSI White Paper No. 27.

169. European Commission. The European Quantum Communication Infrastructure (EuroQCI) Initiative. Oct. 26, 2020.

URL: https://digital-strategy.ec.europa.eu/en/policies/european-quantum-communication-infrastructure-euroqci

(visited on 09/08/2021).

170. National Security Agency (NSA). NSA Cybersecurity Perspectives on Quantum Key Distribution and Quantum Cryptography. Oct. 2020;26. https://www.nsa.gov/News-Features/Feature-Stories/Article-View/Article/2394053/

nsa-cybersecurity-perspectives-on-quantum-key-distribution-and-quantum-cryptogr/ (visited on 09/08/2021).

171. Abellan C, Pruneri V. The future of cybersecurity is quantum. IEEE Spectr. 2018;55(7):30–5. https://doi.org/10.1109/mspec.2018.8389185.

172. Kelsey J et al. Cryptanalytic attacks on pseudorandom number generators. In: Vaudenay S, editor. Fast software

encryption. Berlin: Springer. 1998. p. 168–88. ISBN 978-3-540-69710-7.

173. Mosca M, Mulholland J. A methodology for quantum risk assessment. GRI (Global Risk Institute); 2017.

174. Bogomolec X, Underhill JG, Kovac SA. Towards Post-Quantum Secure Symmetric Cryptography: a Mathematical Perspective. Cryptology. ePrint Archive, Report 2019/1208. 2019.

175. Satoh T et al. Attacking the quantum Internet. 2020. 2005.04617 [quant-ph].

176. Lavoix H. Quantum Optimization and the Future of Government. The Red Team Analysis Society. Oct. 2019. URL:

https://www.redanalysis.org/2019/10/28/optimisation-quantique-et-futur-gouvernements/ (visited on 11/17/2020).

177. Uppal R. Military decision support require effiffifficient optimization algorithms. International Defense Security & Technology. Oct. 2019. URL:

https://idstch.com/technology/ict/military-decision-support-require-effiffifficient-optimization-algorithms/ (visited on

01/27/2021).Krelina EPJ Quantum Technology (2021) 8:24 Page 50 of 53

178. Wilson JR. The future of artifificial intelligence and quantum computing. Military & Aerospace Electronics. Aug. 2020.

URL: https://www.militaryaerospace.com/computers/article/14182330/

future-of-artifificial-intelligence-and-quantum-computing (visited on 01/27/2021).

179. Allen EH, Tallant GS, Elliot MA. Computer systems and methods for quantum verifification and validation. US patent US8832165B2. 2010.

180. Quantum Computing: Spot-Checking Millions of Lines of Code. Lockheed Martin; 2017. URL:https://www.lockheedmartin.com/en-us/news/features/2017/

quantum-computing-spot-checking-millions-lines-code.html (visited on 11/17/2020).

181. Huang H-Y et al. Power of data in quantum machine learning. Nat Commun. 2021. https://doi.org/10.1038/s41467-021-22539-9.

182. Artifificial Intelligence and Machine Learning in Defense Applications et al., eds. Artifificial Intelligence and Machine

Learning in Defense Applications: 10-12 September 2019, Strasbourg, France. English. OCLC: 1130085146. 2019. ISBN: 9781510630413.

183. De Spiegeleire S, Maas M, Sweijs T. Artifificial intelligence and the future of defense: strategic implications for small

and medium-sized force providers. The Hague Centre for Strategic Studies (HCSS); 2017.

184. Chancé A. Quantum machine learning is going to be the biggest application of quantum computing in the next

ten years. http://quantumwa.org/wp-content/uploads/2018/09/Peter-Wittek-Quantum-machine-learning-is

-going-to-be-the-biggest-application-of-quantum-computing-in-the-next-ten-years.pdf.pdf. Interview with Prof. Peter Wittek. 2018.

185. Huggins W et al. Towards quantum machine learning with tensor networks. Quantum Sci Technol. 2019;4(2):024001. https://doi.org/10.1088/2058-9565/aaea94.

186. Neumann NMP, van Heesch MPP, de Graaf P. Quantum Communication for Military Applications. 2020. 2011.04989 [quant-ph].

187. Quantum security technologies. NCSC (white paper). Mar. 2020. URL:

https://www.ncsc.gov.uk/whitepaper/quantum-security-technologies (visited on 11/25/2020).

188. Long GL, Liu XS. Theoretically effiffifficient high-capacity quantum-key-distribution scheme. Physical Review A. 2002;65(3). https://doi.org/10.1103/physreva.65.032302.

189. Boström K, Felbinger T. Deterministic Secure Direct Communication Using Entanglement. Physical Review Letters. 2002;89(18). https://doi.org/10.1103/physrevlett.89.187902.

190. Zhang W et al. Quantum Secure Direct Communication with Quantum Memory. Physical Review Letters. 2017;118(22). https://doi.org/10.1103/physrevlett.118.220501.

191. Qi R, et al. Implementation and security analysis of practical quantum secure direct communication. Light Sci Appl. 2019;8(1). https://doi.org/10.1038/s41377-019-0132-3.

192. Gao G. Two quantum dialogue protocols without information leakage. Opt Commun. 2010;283(10):2288–93.

https://doi.org/10.1016/j.optcom.2010.01.022.

193. Han L-F et al. Multiparty quantum secret sharing of secure direct communication using single photons. Opt Commun. 2008;281(9):2690–4. https://doi.org/10.1016/j.optcom.2007.12.045.

194. You X, et al. Towards 6G wireless communication networks: vision, enabling technologies, and new paradigm shifts.

Sci China Inf Sci. 2020;64(1). https://doi.org/10.1007/s11432-020-2955-6.

195. Gottesman D, Chuang I. Quantum digital signatures. arXiv e-prints. May 2001. quant-ph/0105032 [quant-ph].

196. Malaney RA. Quantum location verifification in noisy channels. In: 2010 IEEE global telecommunications conference

GLOBECOM 2010. New York: IEEE; 2010. https://doi.org/10.1109/glocom.2010.5684009.

197. Chakraborty K, Leverrier A. Practical position-based quantum cryptography. Physical Review A. 2015;92(5).

https://doi.org/10.1103/physreva.92.052304.

198. Kómár P et al. A quantum network of clocks. Nat Phys. 2014;10(8):582–7. https://doi.org/10.1038/nphys3000.

199. Giovannetti V, Lloyd S, Maccone L. Quantum-enhanced positioning and clock synchronization. Nature. 2001;412(6845):417–9. https://doi.org/10.1038/35086525.

200. Jozsa R et al. Quantum clock synchronization based on shared prior entanglement. Phys Rev Lett. 2000;85(9):2010–3. https://doi.org/10.1103/physrevlett.85.2010.

201. Krawinkel T, Schön S. Benefifits of Chip Scale Atomic Clocks in GNSS Applications. 2015. p. 2867–2874.

202. Bahder TB. Quantum positioning system; 2004. quant-ph/0406126.

203. Yang C, Wu D, Yu Y. The integration of GPS and interferometric quantum position system for high dynamic precise

positioning. In: The 2010 IEEE international conference on information and automation. New York: IEEE; 2010.

https://doi.org/10.1109/icinfa.2010.5512389.

204. Travagnin M. Cold atom interferometry for inertial navigation sensors: technology assessment: space and defence applications. EUR 30492 EN, JRC122785. Publications Offiffiffice of the European Union; 2020. ISBN 978-92-76-27076-8.

https://doi.org/10.2760/237221.

205. Lutwak R. Micro-Technology for Positioning, Navigation, and Timing Towards PNT Everywhere and Always. DARPA Dec. 2014;10. https://www.gps.gov/governance/advisory/meetings/2014-12/lutwak.pdf (visited on 09/10/2021).

206. Lewis A, et al. Quantum Technologies: implications for European Policy. 2016. EUR 28103 EN, EU JRC Science Hub. 207. Bongs K et al. Taking atom interferometric quantum sensors from the laboratory to real-world applications. Nat Rev Phys. 2019;1(12):731–9. https://doi.org/10.1038/s42254-019-0117-4.

208. El-Sheimy N, Youssef A. Inertial sensors technologies for navigation applications: state of the art and future trends. Satell Navig. 2020;1(1). https://doi.org/10.1186/s43020-019-0001-5.

209. Savoie D et al. Interleaved atom interferometry for high-sensitivity inertial measurements. Sci Adv. 2018;4(12):eaau7948. https://doi.org/10.1126/sciadv.aau7948.