其中13%的漏洞没有补丁或没有修复,也就称之为“永久漏洞”。34%的漏洞需要固件更新。56%的漏洞由原始设备制造商(OEM)报告,42%的漏洞由安全供应商和独立研究人员提交,其余2%由资产所有者和政府CERT直接报告。23%的漏洞需要对系统进行本地或物理访问才能利用。其中有41%的漏洞应该首先优先处理和解决。

通常,IT漏洞是根据攻击向量或安全协议(例如身份验证和凭据)的严重性来衡量的,然而这些与工业系统无关。ICS和OT环境是独特的,利用漏洞通常需要大量的人机交互,甚至还需要在目标环境中本地存在。与传统企业相比,这些差异应该会影响ICS实体对漏洞警报的响应方式。

SynSaber联合创始人兼首席技术官Ron Fabela表示,即使无法修复,建议和警报(尤其是CISA的建议和警报)也会引发大量响应。

与企业IT网络相比,网络可访问性和潜在用户交互在ICS中发生的概率均较低。有46个漏洞(6.75%)需要本地/物理和用户交互才能成功利用该漏洞。有198个漏洞(29.07%)无论网络可用性如何,都需要用户交互。

例如,CWE-256明文存储漏洞,攻击者必须对设备具有物理访问权限,并且能够与系统闪存交互,才能获得对明文密码的访问权限。以及CWE-79跨站点脚本(XSS)漏洞,在某些配置中,SAML模块很容易受到XSS攻击,因为错误消息的清理不足,这可能允许攻击者通过诱骗用户访问恶意链接来执行恶意代码。

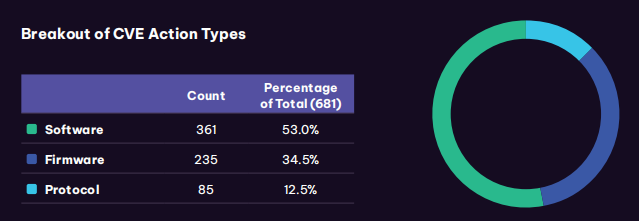

在681个漏洞中,有361个(53.0%)需要软件更新,235个(34.5%)需要固件更新,85个(12.5%)需要协议更新。然而有约13%的漏洞没有补丁或缓解措施。

图1 漏洞修复类型分类

一般来说,即使有可用的软件或固件补丁,资产所有者仍需要与受影响的原始设备制造商(OEM)供应商合作,并等待官方批准补丁。这是由于适用于工业控制系统的复杂互操作性和保修限制。补丁的存在并不意味着组织可以立即应用它。除了OEM限制之外,组织必须确定运营风险,并遵循内部配置管理政策和程序。

发现漏洞最多的是西门子团队,有230个CVE,占2022年上半年漏洞报告总数的三分之一。然而这并不意味着西门子的产品不安全。恰恰相反,这正好说明了西门子有一个非常好的产品安全团队,在内部发现自己的漏洞,并采取措施报告。这是西门子公司透明且成熟的巨大标志,还没有其他供应商真正做到这一点。

OEM厂商报告的CVE有384个,占56%。OEM是存在漏洞的产品供应商,其安全团队可以访问易受攻击系统的业务部门、软件和开发人员,因此他们通常应该发现最有意义和最准确的CVE。

安全供应商和独立研究人员在2022年上半年报告了288个CVE,占总数的42%。报告的另外2%的CVE来自资产所有者和政府CERT。人们对工业漏洞的兴趣越来越大,有越来越多的人对ICS和OT进行攻击及分析来寻找漏洞。然而在工业领域进行漏洞挖掘和研究存在一个很大的进入障碍,因为必须实时掌握实际的软件或硬件。

图2 CVE漏洞发现分类

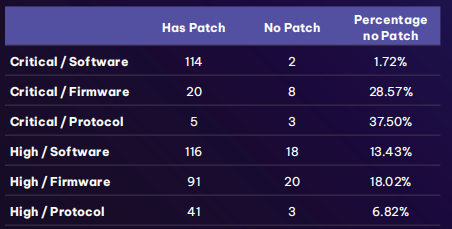

在2022年上半年披露的ICS漏洞中,有152个为严重漏洞、289个为高危漏洞(共计约占65%)、205个为中危漏洞,35个为低危漏洞。在严重漏洞中,没有补丁的比例为8.55%,高危漏洞中没有补丁的比例为14.19%。在所有681个漏洞中,有88个没有补丁,也就是永久漏洞,约占13%。

图3 没有补丁的漏洞比例

Fabela表示,“当ICS在三十四年前实施时,并没有通过设计来保护。它们都是串行组件,不是建立在IP网络上的,更不用说连接到企业和第三方了。它们没有内置的安全控制,例如身份验证或硬编码密码。”

相反,ICS旨在提高效率、安全性和可靠性。Fabela表示,由于这些系统的设计方式,有许多与安全协议相关的建议基本上无法在ICS环境中修复,例如加密,ICS设计者担心这会减慢进程。此外,修复漏洞可能需要资产所有者和原始设备制造商(OEM)之间进行更复杂的沟通。

在工业网络中,访问=控制。尽管漏洞报告者及供应商为CVSS攻击向量类别披露的内容有限,但有154个漏洞(22.61%)需要对系统进行本地或物理访问才能利用。如果拥有本地/物理访问权限,通常不需要漏洞利用。对于大多数基于网络的CVE来说也是如此,尽管这并没有降低CVE本身的重要性。

图4 需要访问权限的漏洞比例

对于某些系统,没有防止未经授权使用的访问控制或协议。如果威胁行为者进入网段并可以与可编程逻辑控制器或继电器进行物理通信,他们只需发送命令即可。威胁行为者不需要利用漏洞来获得控制权,因为该系统被设计为可广泛访问。

根据漏洞的危险等级、补丁可用性、影响范围等指标,研究人员对漏洞进行了分类。其中277个漏洞可以立即解决,约占40.7%,可通过组织或供应商规划立即得到修复。有345(50.7%)个漏洞从修复的角度来看更为复杂,但仍然需要注意,例如包括可能影响大量现场设备的固件更新。同时有89(8.7%)个漏洞具有架构和互操作性影响,不能简单地修补协议漏洞或升级整个SCADA环境。组织可能会长时间处理这些漏洞,并且可能需要其他补偿控制。

通过CISA报告的ICS漏洞数量逐年上升,对于资产所有者和保护关键基础设施的人来说,了解何时可以进行补救以及如何实施和优先考虑这些补救措施非常重要。仅仅关注漏洞的绝对数量可能会使资产所有者感到恐慌,然而深入了解与漏洞可操作性相关的百分比时,就暂时没有那么令人生畏了。

参考资源:

【1】SynSaber, ICS Vulnerabilities SynSaber Analysis, First Half of 2022, July02022

【2】https://www.securityweek.com/hundreds-ics-vulnerabilities-disclosed-first-half-2022

【3】https://www.techtarget.com/searchsecurity/news/252522984/SynSaber-Only-41-of-ICS-vulnerabilities-require-attention

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。