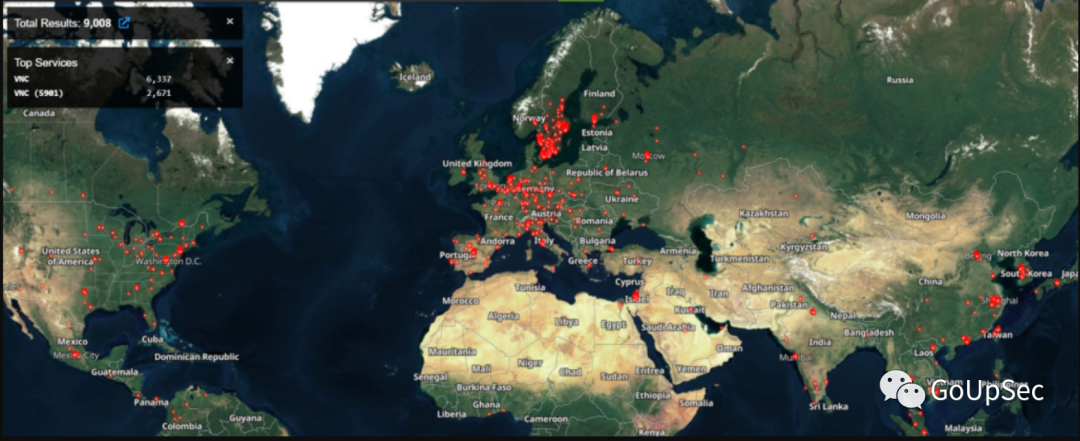

近日,Cyble的安全研究人员发现至少9000台公开暴露的VNC(虚拟网络计算)服务器,无需身份验证即可访问和使用,从而使攻击者可以轻松访问内部网络。

VNC(虚拟网络计算)是一个独立于平台的系统,通过RFB(远程帧缓冲协议)提供对远程计算机(桌面)的访问和控制,在设备间传输屏幕图像、鼠标移动及键盘事件,可帮助用户访问需要监控和调整的系统。

VNC暴露严重威胁工控系统安全

简单来说,VNC系统可以帮助一台设备远程(跨平台)访问另一台设备的屏幕。由于跨平台实现以及许可证开源,现在VNC已经是最常用的一种远程管理工具,广泛应用于工业自动化系统中,大多数工控系统厂商都会在产品中基于VNC来实现远程管理工具。根据卡巴斯基的统计,约有三分之一的工控系统电脑中安装了包括VNC在内的各种远程管理工具(RAT)。

如果这些VNC端点没有使用密码适当地保护(通常是由于疏忽、错误或仅仅为了方便),可被未经授权的用户,包括恶意黑客的攻击入口点。

有些暴露VNC的工控系统,例如关键的水(库/处理)、能源、交通设施,如果访问权被滥用可对整个社区甚至城市产生灾难性影响。

中国暴露最多

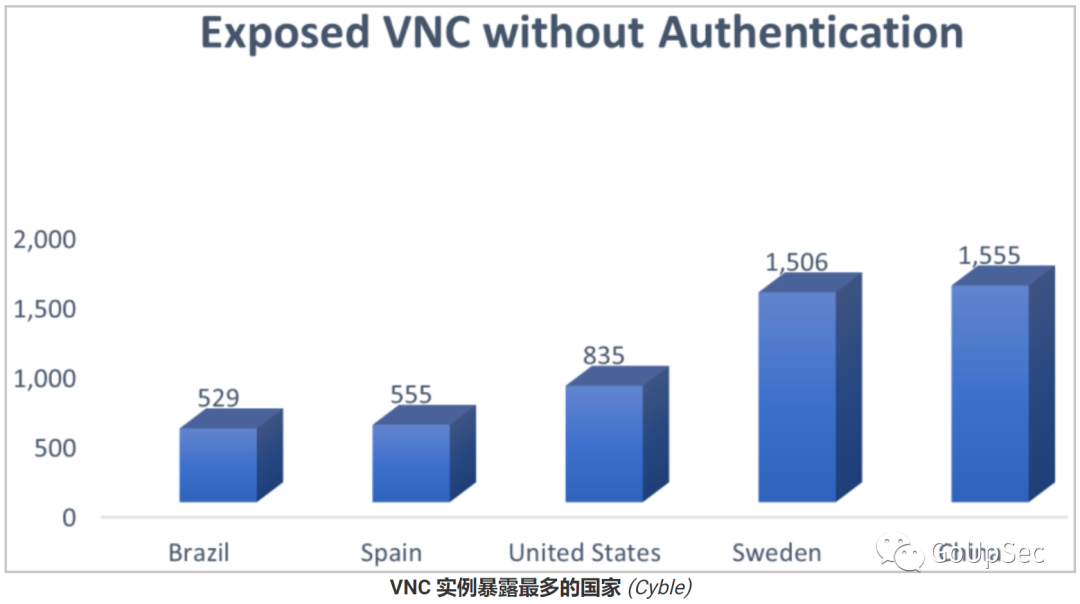

Cyble的漏洞猎手在没有密码的情况下扫描了Web以查找面向互联网暴露的VNC实例,结果发现了9000多台可访问的服务器。大多数暴露的实例位于中国和瑞典,而美国、西班牙和巴西紧随其后,拥有大量未受保护的VNC。

更糟糕的是,Cybcle发现其中一些暴露的VNC实例用于工业控制系统,它们本不应该暴露在互联网上。

“在调查过程中,研究人员通过分析VNC连接暴露的人机界面(HMI)系统、监控和数据采集系统(SCADA)、工作站等锁定具体工控系统设备。”Cyble在报告中指出。

在一个案例中,暴露的VNC访问指向了一个制造单元中远程SCADA系统上的泵控制HMI(下图)。

为了了解VNC服务器被黑客针对的频率,Cyble使用其网络情报工具来监控对VNC的默认端口5900端口的攻击,结果发现一个月内有超过600万个请求。

大多数访问VNC服务器的尝试来自荷兰、俄罗斯和美国。

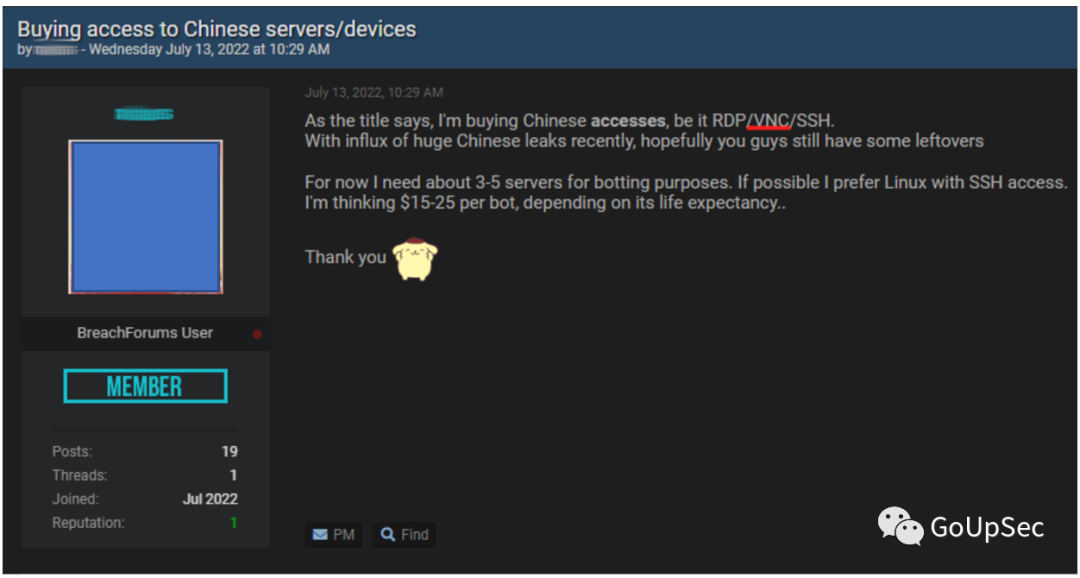

VNC访问在黑客论坛“热销”

黑客论坛对通过暴露或破解的VNC访问关键网络的需求很高(下图),因为这种访问在某些情况下可用于更深层次的网络渗透。

“攻击者可能会滥用VNC作为登录用户执行恶意操作,例如打开文档、下载文件和运行任意命令。”Cyble研究人员指出。

攻击者可以使用VNC远程控制和监视系统以收集数据和信息,从而转向网络中的其他系统。

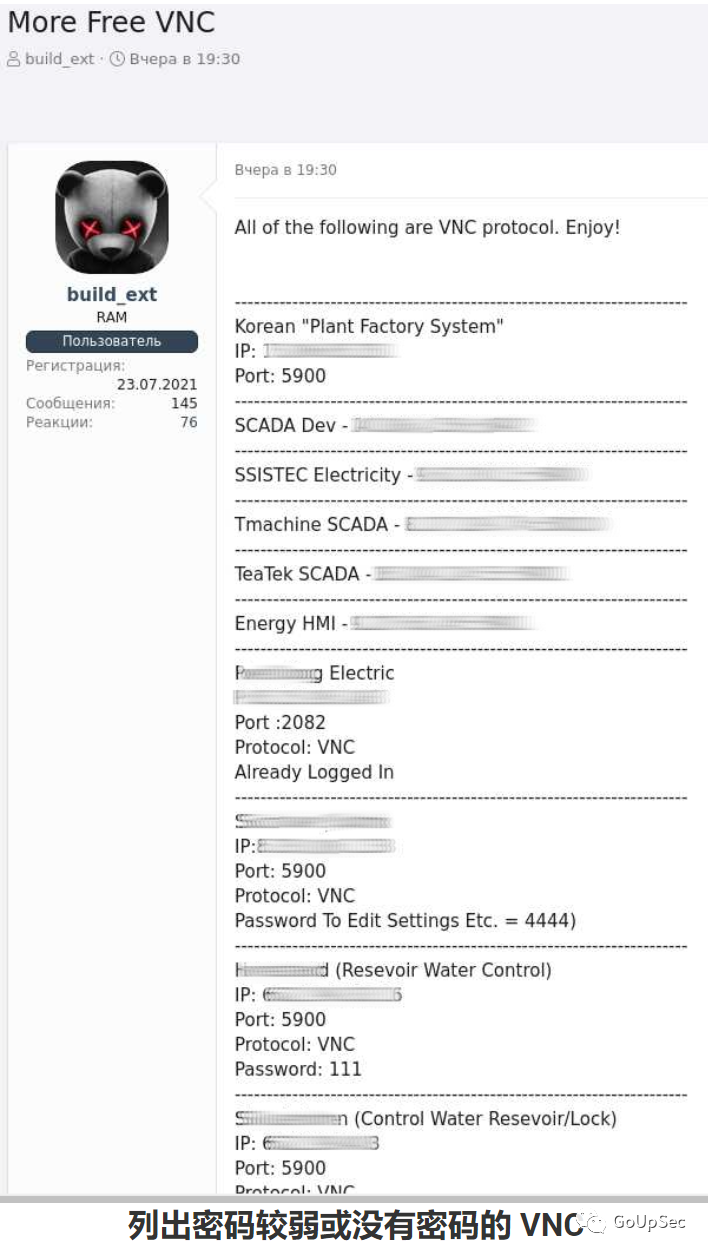

有时候安全爱好者则会提示暴露的用户提供有关如何自行扫描和定位这些暴露实例。

Bleeping Computer看到的一个暗网论坛帖子包含一长串暴露的VNC实例,这些实例的密码非常弱或没有密码。

弱密码的案例引发了对VNC安全性的另一个担忧,因为Cyble的调查仅集中在身份验证层完全禁用的实例上。如果调查范围扩大到包括弱密码的服务器,那么潜在易受攻击的实例的数量将会大幅增加。

此外,由于许多VNC产品不支持长度超过8个字符的密码,因此即使会话和密码被加密,它们本质上也不安全。

建议VNC管理员永远不要将服务器直接暴露在互联网上,如果必须远程访问它们,至少将VNC服务器放在VPN后面加以保护。

即便VNC密码强度有限,管理员也应该始终向实例添加密码以限制对VNC服务器的访问。

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。