本公众号曾在上周文章中介绍了美国国土安全部(DHS)科学技术局(S&T)网络安全分部(CSD)发布的《2018网络安全分部技术指南》,简介了国土安全部聚焦的科技领域。CSD在该指南中还对其在各领域资助过的创新项目精华进行了介绍和推广,本文作者将带领大家一起了解一下这三十多个被DHS看中的创新项目,看看它们是如何吸引DHS目光、抢占网络安全“C位”的。

信息物理系统安全项目

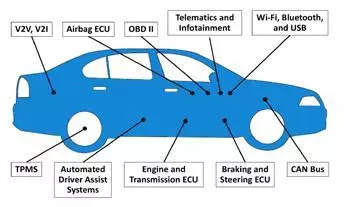

信息物理安全设计的旁路因果分析(Side-Channel Causal Analysis for Design):该项目由著名的休斯研究实验室(HRL Laboratories LLC)主持。如果受到网络攻击,汽车和其它信息物理系统可能会危及人的生命。这种风险可通过检测来减少,因为检测可以发现攻击者试图接管系统时出现的物理事件和网络事件之间的不一致。非传统的模拟侧信道观测方法超出了攻击者的直接控制范围,使用该方法能检测到由于网络入侵者介入引发的系统物理和网络部件之间的复杂因果关系,有利于在早期阻止攻击。

Uptane项目:安全的地面车辆空口更新(Secure Over-the-Air Updates for Ground Vehicles):这个项目称为 "Uptane", 由密歇根大学交通研究所 (UMTRI-University of Michigan Transportation Research Institute)、西南研究院和纽约大学Tandon工程学院合作研究。三家单位正在致力解决与主要汽车制造商、供应商和外围相关公司空口软件更新有关的安全和复杂问题。

网络安全执法资助项目

Autopsy项目:该项目由Basis Technology Corp公司负责,是一个利用开源软件实现执法的系统,调查人员可用来使用数字设备进行数字取证。该软件系统在世界各地有成千上万的用户,支持从欺诈、恐怖主义到儿童剥削的各种类型的调查。国土安全部科技发展基金的发展重点是建立先进的执法分析和框架,以用于进行调查。相关结果已公开发布。

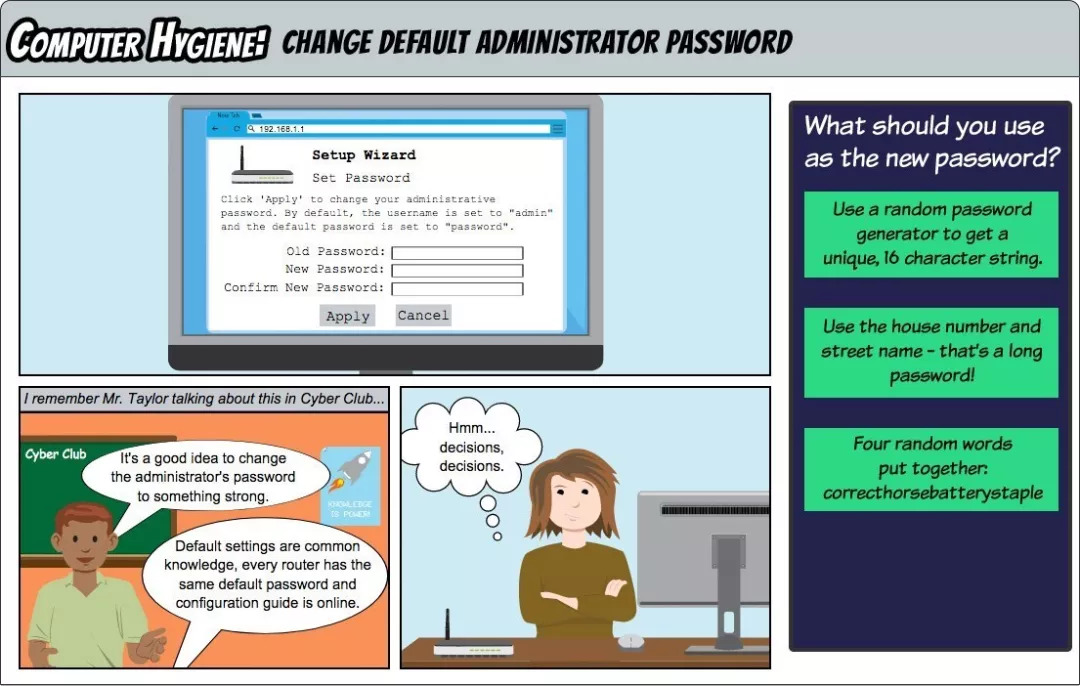

基于漫画的教育与评价(Comic-Based Education and Evaluation- Comic-BEE):该项目由Secure Decisions公司负责。基于漫画的教育和评价是教育者、学生、雇主和专家使用剧情和互动故事教授或评估网络安全知识的工具。这些剧情故事也被称为网络漫画,允许读者通过选择决定人物的行动或故事结局。读者可对与网络安全相关的主题作出选择,并在漫画的安全环境中探索结果,通常不需要艺术家或程序员来开发剧情交互式网络漫画。

互联网地图(Internet Atlas)项目:过去的七年,威斯康星大学麦迪逊分校的研究人员开发了互联网地图集,可在地理上表示和定位物理网络基础设施,包括节点(如,共用设施)、管道/链路和相关元数据(如,源出处),遍布全球1400多个网络。互联网地图集还包括其它通信基础设施系统的地图,如数据中心和单元塔。自定义接口使各种动态数据(如,边界网关协议[BGP]更新、目标流量测量和网络时间协议测量)和静态数据(如,公路、铁路和人口普查)导入,并分层进行物理表示。互联网地图集基于ArcGIS地理信息系统在门户网站中实现,具有了可视化和多样空间分析的功能。

ReCon项目:该项目由东北大学负责研发。无处不在的传感器增加了移动和物联网(IOT)设备窃取终端用户隐私和修改用户数据的风险。ReCON项目通过实时分析网络流量,使用机器学习方法识别和阻止隐私泄露问题,而不必事先知道用户个人信息。

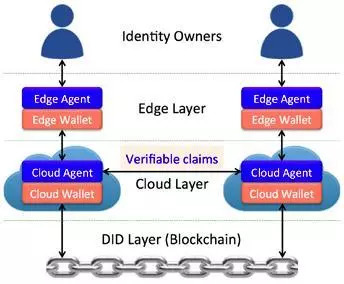

去中心化密钥管理系统(DKMS-Decentralized Key Management System): 该项目由Evernym Inc负责。DKMS使用区块链和分布式账本技术(DLTS-distributed ledger technologies)进行密钥管理,降低集中控制风险。DKMS颠覆了传统公钥基础设施PKI公钥认证由公钥认证机构发布的假设,信任根可以是任何支持分散标识符(DID-decentralized identifier)的分布式账本(DLT)。

可验证断言和适于身份管理目标的分布式账本技术(Verifable Claims and Fit-for-Purpose Decentralized Ledgers):该项目由位于弗吉尼亚州的区块链创业公司Digital Bazaar负责。DLT(distributed ledger technology)又称为区块链技术。虽然DLT在解决身份管理问题方面大有希望,但大多数技术深度耦合到财务应用程序中。这种刚性使得使用现有DLTS解决身份管理问题变得具有挑战。可验证断言和适合身份管理目标的分布式账本技术项目已开发了一种模块化和基于标准的方法,建立了技术栈,解决适用于身份管理的DLTS的许多问题。

移动设备及属性验证(Mobile Device and Attributes Validation):该项目由Lockstep Technologies LLC公司负责。移动设备属性验证(MADV)有助于第一响应者证明他们现场参与的诚意。通常需提供印在塑料或纸质卡片上的许可证、执照或证书,而移动技术为数字认证书提供了可能性,但完整性和真实性即来源已经缺失,至今未能有效解决。

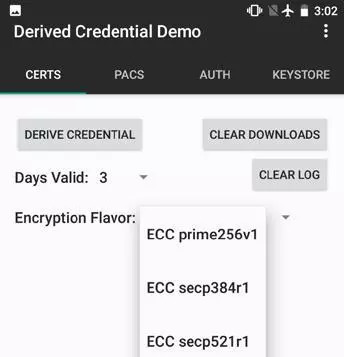

NFC4PACS项目: 该项目由Exponent, Inc.公司负责,用于访问控制的近场通信NFC和派生凭证(NFC and Derived Credentials for Access Control)。开发者已经实现了一种快速加密协议,称为Opacity,能快速、方便和安全地导出绑定到移动电话上用户个人身份验证(PIV)卡的凭证。该凭证用于快速对符合PIV的物理访问控制系统(PACS- Physical Access Control System)或其他近场通信(NFC)的电话进行认证。

国土安全部开放安全技术HOMELAND OPEN SECURITY TECHNOLOGY

安全控制合规服务器(Security Control Compliance Server):该项目由GovReady PBC公司负责。安全控制合规服务器用于准备纳税的税务软件,遵守文书安全性目标,它提供了一个自助服务门户网站,帮助团队构建、授权和操作安全和兼容的IT系统。创新的 "法规遵从性应用程序" 将IT系统组件映射到安全控制, 以自动生成系统安全计划 (SSP) 和授权操作 (ATO) 工件的权限。

用于内部威胁检测的轻量级载体取证(Lightweight Media Forensics for Insider Threat Detection):该项目由德州大学(University of Texas San Antonio)负责。该研究开辟了一种检测内鬼的新方法,即通过查找个人的信息浏览和数据处理行为,发现其偏离先前行为的异常。基于主机的轻量级服务用于收集证据、隐私保护配置文件,并安全地传输到分析服务器。新的异常检测算法和先进的分析识别异常的统计方法,促进了进一步的监测和分析工作。这种方法的主要优点是它能够在内鬼撤离和行为之前检测到准备动作,而不依赖于文件是否保存到磁盘。

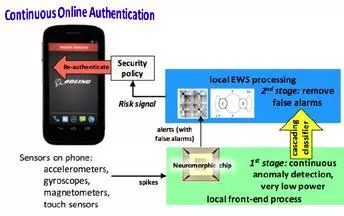

iSentinel移动设备的连续认证:该项目由休斯实验室(HRL Laboratories LLC)负责。随着移动设备在政府工作场所和一般美国人口中的使用数量日益增加,与维护移动设备物理安全有关的重大挑战已经出现。为了应对这些挑战,研发者正在开发一种突破性的,具有低功耗、级联特点的异常检测系统iSentinel,为移动设备提供不显眼的、连续的、基于行为的认证。这些特征的结合为政府和商业使用提供了一个易于使用、突破性的平台,

移动应用软件保证Mobile App Software Assurance:该项目由Kryptowire LLC公司负责。联邦、州、地方和部落政府机构可以通过使用移动应用程序实现生产率的提高并提供增强服务,但未经审核的第三方移动应用程序引入的安全风险,必须仔细权衡。Kryptowire是一种自动测试移动应用程序的技术,能够判断是否符合最高联邦政府和行业安全标准。

Quo Vandis:移动设备和用户认证框架(Mobile Device and User Authentication Framework):该项目由Kryptowire LLC公司负责,通过提供连续的设备和用户行为认证,防止未经授权访问移动应用程序和敏感企业数据。与移动设备管理(MDM)系统一起作为应用程序软件开发工具包或独立的解决方案,其认证决策引擎从用户、设备上下文和环境收集实时智能手机传感器数据,达到认证置信水平。该方法可支持具有多方认证级别的健壮许可模型。

通过虚拟微安全来实现移动的远程访问(Remote Access for Mobility via Virtual Micro Security Perimeters):该项目由新泽西州立罗格斯大学(Rutgers University)负责,为应用和操作系统提供了一流的数据保护功能,其使用新的基于价值的信息流跟踪和加密策略代替执行环境隔离数据。该解决方案不需要修改操作系统或应用程序。因此,政府和企业人员可以使用其移动设备用于各种目的,处理涉及不同安全要求的敏感数据。该解决方案已提交了专利,发布工作原型,并在顶级会议上发表。

TrustMS:移动系统的可信监视器和保护。该项目由Intelligent Automation, Inc.公司负责。移动软件程序的状态由其代码和数据段决定,许多移动安全解决方案仅保护静态代码段的完整性,而TrustMS基于硬件安全特性能保护动态数据段。该技术的关键组件能与潜在的基于软件的攻击隔离,已应用于提高在不同权限运行软件的安全级别。测试结果证实了TrustMS对现实世界网络攻击的有效性。

虚拟移动基础设施Virtual Mobile Infrastructure: 该项目由Hypori公司负责。移动设备已经彻底改变了业务流程,人们能够更高效更紧密地联系,并在事件中做出实时的反应。不幸的是,由于敏感数据和应用程序容易丢失、被盗或被黑客攻击,移动设备也给组织机构带来了巨大风险。此项目中开发的技术使组织机构能够虚拟化移动设备,在对后端服务器上的数据保持适当安全控制的同时,可向移动设备提供敏感的应用程序和数据。

ImmuneSoft: 该项目由BlueRISC公司负责,研究一种用于检测和修复嵌入式系统漏洞的混合静态和运行态的方法。静态的以漏洞为中心的检测是离线执行的,运行态时驱动检测和修复。该技术可提前检测到攻击受保护系统的尝试,防止敏感数据泄露或恶意修改。

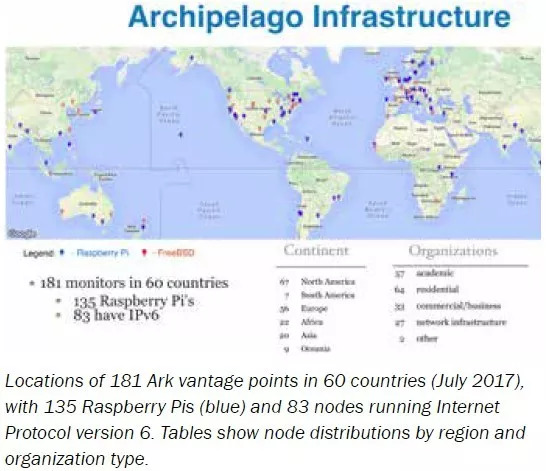

互联网安全技术与实验研究:该项目由加州大学圣迭戈分校(University of California San Diego)负责。互联网安全科学:技术与实验研究(SISTER- The Science of Internet Security: Technology and Experimental Research)项目建立在国土安全部和国家科学基金资助的Archipelago (Ark)安全测量平台上,该平台支持全球互联网大规模活跃的测量研究。该项目可增强对互联网安全相关属性和行为的科学理解和技术能力。

面向网络-物理-人类基础设施的系统风险评估工具(Systemic-Risk Assessment Tools for Cyber-Physical-Human Infrastructures):该项目由杨百翰大学(Brigham Young University)负责。利用系统的方法评估网络-物理-人类系统,识别可能破坏、劫持或推断系统临界状态的弱点,结果包括增强态势感知、脆弱性评估、对策发展和反事实探索。

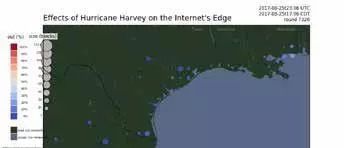

Trinocular检测和理解互联网中断:该项目由南加州大学信息科学研究所 (University of Southern California/Information Sciences Institute)负责。许多因素导致互联网中断,如2012年飓风桑迪、2017年飓风哈维、2011年埃及互联网关闭,以及一些小规模未公开的停机。需要可靠的方法检测互联网中断,报告中断原因和趋势,从而提高网络的可靠性。中断检测可直接判断互联网的可靠性,并在重大中断后报告真实的世界状态。

TrustBase基于证书的认证服务的平台:杨伯翰大学的研究人员正在开发基于证书的TrustBase平台,以修复和增强认证,提高在线安全。

NetBrane软件定义DDoS保护平台:科罗拉多州立大学(Colorado State University)NetBrane项目组正在开发检测和缓解系统抵御互联网分布式拒绝服务(DDoS)攻击的技术。该系统将高速数据包捕获(每秒100千兆字节)与机器学习相结合,以检测流量异常;软件定义网络(SDN)可立即推送细粒度过滤规则,使用网络结构信息和来自黑客活动的提示进行主动防御。

开源地址验证测量(Open Source Address Validation Measurement): 该项目由加州大学圣迭戈分校(University of California San Diego)负责。开源地址验证测量项目提供了测量网络是否符合最关键和最长期,但难以捉摸的最佳实践—BCP38/84 的能力。此最佳做法支持源地址验证,即确保离开网络的所有数据包只使用属于该网络的源地址。

911和NG911系统的语音安全研究:该项目由SecureLogix公司负责。电话拒绝服务(TDoS - Telephony Denial of Service)是一种恶意入站呼叫,攻击公共安全号码,如911和应急人员。如果其与物理恐怖袭击相协调,TDoS攻击将特别有破坏性,能导致大量受害者无法连接紧急服务。TDoS攻击还会通过拒绝客户连接电话客服中心来影响金融实体。如果与针对金融服务公司互联网端和移动端的分布式拒绝服务(DDoS)攻击同步,TDoS攻击可能会阻断客户与其银行间的联系。该项目通过开发验证呼叫者和检测欺诈性呼叫的功能,使911系统管理员能够更好地响应和管理TDoS威胁。

联邦指挥与控制基础设施项目:该项目由佛罗里达理工学院(Florida Institute of Technology负责。联邦指挥与控制(FC2 - Federated Command and Control)项目的目标是通过自动启用上下文和策略控制的网络情报和网络操作共享来提高企业级网络防御能力。FC2通过基于上下文兴趣或操作域自动创建和维护企业联盟来提供此功能。FC2联盟提供无缝的、策略控制的自动信息共享方式,包括威胁指标和防御机动。

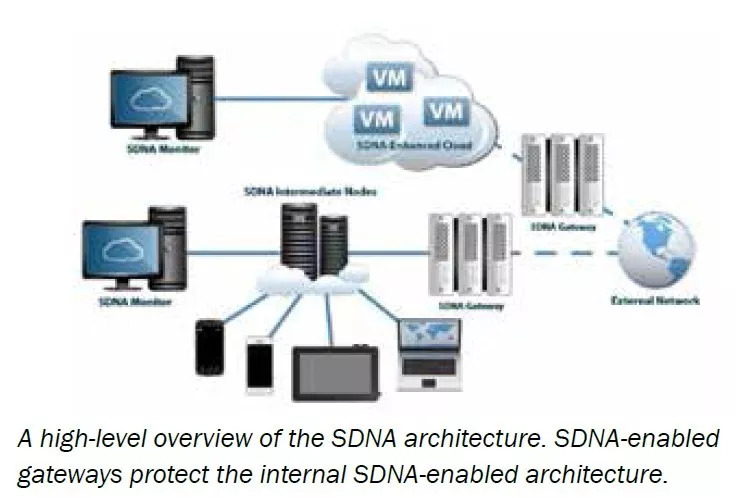

自屏蔽动态网络架构:该项目由Intelligent Automation, Inc.公司负责。当前网络的静态性为攻击者提供了充分的可以随意获取情报、计划和执行攻击的机会。为了应对该挑战,智能自动化公司(IAI - Intelligent Automation, Inc.)在弗罗里达理工学院的支持下,正努力整合其自屏蔽动态网络架构(SDNA - Self-Shielding Dynamic Network Architecture)与弗罗里达理工学院的联邦指挥与控制(FC2)框架,SDNA是一种网络层的移动目标防御技术。由此整合产生的技术将是SDNA-FC2原型系统,具有保护全球网络运营的潜力。这些组合技术将提供一组新的高级防御功能,通过完全自动化或人工辅助的决策引擎,可以对受保护网络中的网段运行时刻(runtime)进行代码混淆,从而确定任务要求和安全目标。

混合分析映射引擎/动态应用程序安全性测试预处理工具(Hybrid Analysis Mapping Engine/DynamicApplication Security Testing Pre-Seeding Tool):该项目由Secure Decisions公司负责。动态应用安全测试(DAST - The Dynamic Application Security Testing)预处理工具扩展了攻击面计算模型,以提供web应用程序暴露的攻击面的完整画像。DAST工具的插件OWASP-ZAP和Portswigger-BurpSuite Professional也正在创建中,其使用攻击面数据预先为应用程序的站点映射进行DAST扫描。此增强功能将提供更全面的动态安全测试。

网络空间量化框架—社区版(Cyber Quantifcation Framework—Community Edition):该项目由Secure Decisions公司负责,能够自动构建渗透测试和应用程序环境并启动网络攻击。工作流通过表述性状态传递(REST)应用程序编程接口(API),为攻击者和目标应用程序模型提供“原型”输入。输入被转化为标准化的可重复实验,其中虚拟机(VM)被自动配置并启动攻击序列。在实验完成后,显示攻击成功/失败结果。

渗透测试自动化(PTA - Penetration Test Automation):该项目由Secure Decisions公司负责。该平台是一种流程服务,可促进现有的手动驱动的命令行渗透测试工具的自动化。这些工具的自动化将支持创建自动安全测试套件并提高手动测试的效率。 最初,该平台配备了三个工具的插件:SQLMap,Hydra和一个新的跨站点脚本(XSS)概念验证。 开发人员可以通过创建简单的包装插件为平台添加安全工具。

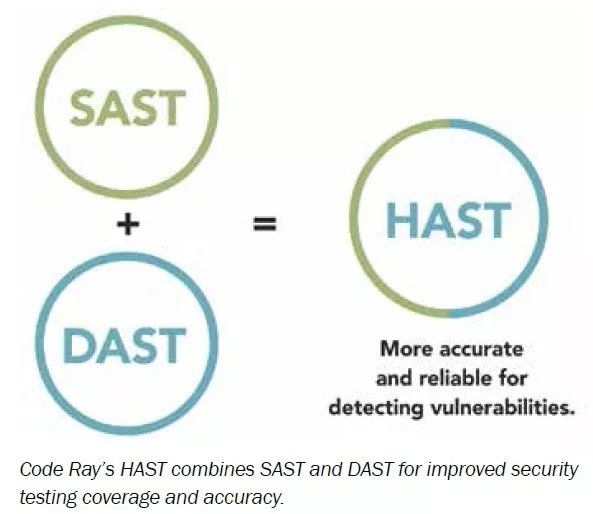

Code Ray-通过混合应用程序安全测试更好地实现软件漏洞管理(Code Ray: Better Software Vulnerability Management through Hybrid Application Security Testing:该项目由Secure Decisions公司负责。Code Ray是一种结合了静态和动态应用程序安全性测试结果的技术。它突出显示了源代码中存在的软件漏洞,以及在不接触源代码情况下可被外部攻击者利用的内容。该技术将与Code Dx软件漏洞发现和管理系统一起使用,并转化为软件保障市场(SWAMP - Software Assurance Marketplace)。

ThreadFix-混合分析映射(ThreadFix: Hybrid Analysis Mapping):该项目由Denim Group公司负责。软件是关键基础设施的一部分,但是,软件系统具有显著的漏洞,能够暴露关键基础架构。民族国家、有组织的犯罪、混乱的操作者和其他威胁都以软件为目标。因此,对于注重安全的组织而言,解决和修复软件漏洞至关重要。ThreadFix获取广泛软件保障活动结果并对其进行规范化,以便为分析人员提供组织中软件安全状态的全面视图。此外,ThreadFix将这些结果传达给他们已经使用的工具中的其他利益相关者,允许组织成功修复漏洞并报告其软件保障计划的进度。

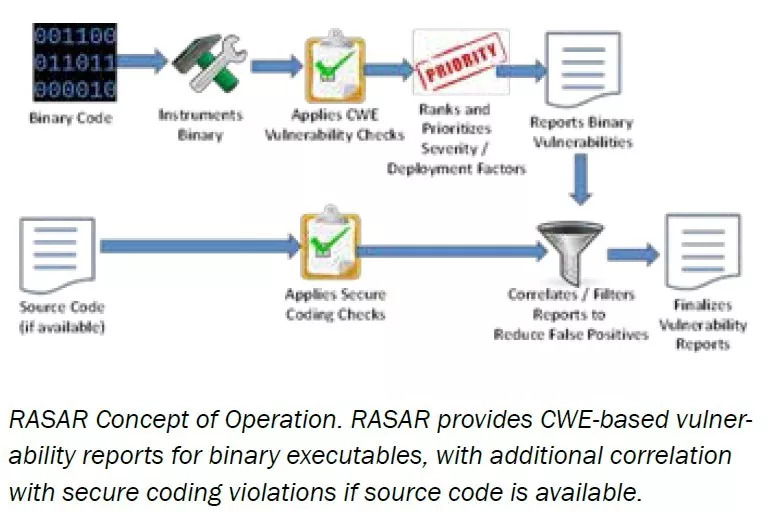

实时应用安全分析器(Real-Time Application Security Analyzer):该项目由RAM Laboratories, Inc.公司负责。实时应用程序安全分析器(RASAR - Real-Time Application Security Analyzer)能够检测、定位和排序用C/C++语言编写的软件编译的二进制可执行文件中的漏洞,即使在源代码不可获取的情况下也可进行。RASAR的合规性仪表盘可以显示二进制可执行文件中与通用缺陷列表(CWE - Common Weakness Enumeration)相关的漏洞和合规性问题,可显示检测到的开放式Web应用程序安全项目(OWASP - Open Web Application Security Project)中的漏洞和防御信息系统机构安全技术实施指南(Defense Information Systems Agency Security Technical Implementation Guides)中的违规情况,并且当源码可获得时,可显示违反安全代码规则的情况。正在将该技术整合到软件保障市场(SWAMP - Software Assurance Marketplace)中,以将其更广泛地用于漏洞检测和漏洞报告中。

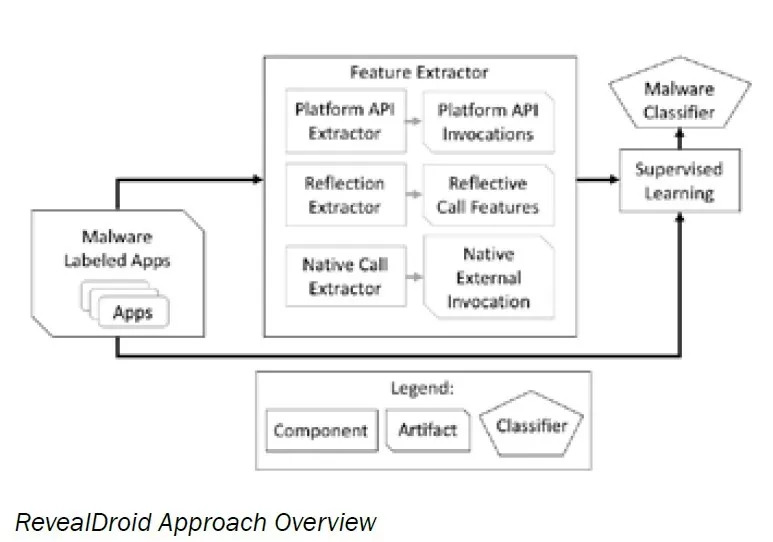

RevealDroid项目:该项目由加州大学欧文分校分校(University of California, Irvine)负责。恶意软件的数量在桌面、移动及其他平台上迅速增长,并越来越多地使用混淆的方式来躲避检测。为了选用适当的策略来减轻恶意软件造成的损害,分析师应确定恶意软件所属的系列。为此,一个名叫RevealDroid的Android原型系统利用一种基于机器学习和本地代码分析,以及托管代码和反射代码的技术,来识别恶意软件以及这些恶意软件所属的系列。RevealDriod可以以98%的准确度检测恶意Android应用,并检测他们所属的系列,在超过54,000个应用的数据集上具有95%的准确率。

软件保障市场(Software Assurance Marketplace):–该项目由莫里奇研究所Morgridge Institute for Research负责,通过评估软件和修复整个软件开发生命周期中的弱点,率先提出了“持续保障”的概念。SWAMP提供免费的持续保障平台,该平台将一系列开源和商业软件分析工具与先进的高吞吐量计算(HTC - high-throughput computing)功能相结合。SWAMP还可作为开源的预置部署平台,称为SWAMP-in-a-Box。SWAMP支持持续集成/持续开发(CI / CD - Continuous Integration/Continuous Development)框架、集成开发环境(IDE)、软件库和联邦身份管理。SWAMP可轻松集成现有的CI / CD工具,如Jenkins和Eclipse等IDE,为开发人员提供他们在DevOps / Agile过程中的多个工具提供的持续保障功能。多功能HTC后端将使未来的SWAMP版本能够为评估软件部署操作阶段的动态工具提供支持。

TTP加速技术转化(TTP: Accelerating Technology Transition): CSD TTP 项目负责人Nadia Carlsten博士介绍,转化到实践(TTP - Transition to Practice)项目从能源部、国防部实验室和联邦政府资助的研发中心和大学寻找有前途的网络空间安全技术,主要目标是通过合作和商业方式转化这些技术。TTP选择的技术通过结构化流程来提高市场准备度,包括测试、评估和试点部署来验证这些技术;通过研究人员培训和市场调查加快产品上市时间;并通过宣传、行业活动和TTP主办的技术演示日将其与投资者和潜在的授权方联系起来。有40种有前景的网络安全技术是TTP计划的一部分,可用于试点和授权。有关TTP计划和TTP技术说明的更多信息,请参阅https://www.dhs.gov/publication/ttp-tech-guide上的“转化到实践技术指南”。

上文为大家介绍的每一个项目在指南中被美国CSD主任Douglas Maughan博士称作“都是可供国土安全机构采用的用于分析和发展网络空间安全技术的众多研究工作的精华”。CSD为这些项目提供了良好的平台资源,促进科技成果市场转化,将这些项目投入到实践中,以解决美国实际面临的网络空间安全问题。CSD对这些项目的发展潜力具有相当的信心。指南对这些项目从概述、解决的客户需求、技术方法、技术优点、竞争优势和下一步计划等方面进行了简要阐述,为网络空间安全技术相关从业者提供参考。

声明:本文来自中国保密协会科学技术分会,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。