以色列内盖夫本古里安大学网络安全研究中心研发主管Mordechai Guri博士开发出了一系列声学、电磁学、光学和热学方法,名为GAIROSCOPE的边信道攻击方法就是其中最新成员。

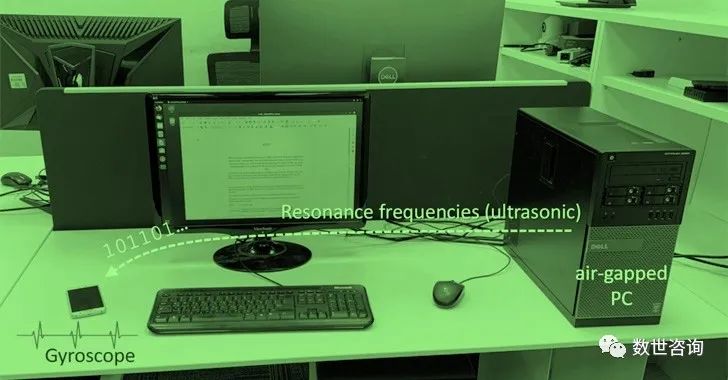

“我们的恶意软件能够以MEMS陀螺仪的共振频率产生超声波。”Guri博士在本周发表的一篇论文中表示,“这些听不见的频率会在智能手机的陀螺仪内产生微小的机械振荡,可以解调成二进制信息。”

物理隔离被视为一种基本的安全对策,涉及隔离计算机或网络并阻止其建立外部连接,可在数字资产和试图打通信息窃取通路的恶意黑客之间建立起一道不可逾越的屏障。

类似于针对物理隔离网络的其他攻击,在通过受感染U盘、水坑攻击或供应链入侵等策略突破目标环境从而投放恶意软件方面,GAIROSCOPE没什么特别的。

这次的新亮点是,GAIROSCOPE还需要用流氓应用感染目标组织员工的智能手机,而该流氓应用本身是通过社会工程、恶意广告或被黑网站等攻击途径部署的。

在此杀伤链的下一阶段,攻击者利用已建立的立足点获取敏感数据(即加密密钥、凭证等),将之编码,再通过机器的扬声器以隐蔽声波的形式广播出去。

然后,物理距离很近的被感染智能手机会检测到这一信息传输,通过设备内置的陀螺仪传感器侦听,随后解调、解码数据,并通过Wi-Fi经互联网传输给攻击者。

这种攻击方式之所以能起效,是因为MEMS陀螺仪在共振频率上会受到超声波的干扰。“这种听不见的声音出现在陀螺仪附近时会对信号输出产生内部干扰。”Guri博士解释道,“输出中的错误可用于编码和解码信息。”

实验结果表明,可通过这种隐蔽信道在0~6米的距离上以1~8比特/秒的速率传输数据,如果是在狭窄房间中,传输距离还可延长到8米。

如果员工把手机放到办公桌上的工作站附近,黑客可利用该方法交换短信、加密密钥、密码或键盘记录等数据。

值得注意的是,这种数据泄露方法不需要接收智能手机(本例中为一加7、三星Galaxy S9和三星Galaxy S10)中的恶意应用具有麦克风访问权限,因而能够诱使用户毫不迟疑地授权访问陀螺仪。

从攻击的角度来看,扬声器到陀螺仪的隐蔽信道也是有优势的。不仅Android和iOS应用使用陀螺仪时不会出现任何视觉提示(例如打开位置信息或使用麦克风),还可以使用标准JavaScript通过HTML访问陀螺仪。

这也意味着恶意黑客不必安装应用来实现预期目标,而是可以在合法网站上注入后门JavaScript代码,以之对陀螺仪进行采样,接收隐蔽信号,并通过互联网渗漏信息。

想要缓解GAIROSCOPE攻击,组织就需要落实隔离策略,禁止智能手机靠近安全区方圆8米范围,卸载终端的扬声器和音频驱动器,使用SilverDog和SoniControl防火墙过滤掉超声波信号,并通过向声谱中添加背景噪声来干扰此隐蔽信道。

此研究发布前一个多月,Guri博士还演示了一种名为SATAn的机制,该机制能够利用串口(SATA)电缆跳过物理隔离提取信息。

声明:本文来自数世咨询,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。