据智利国家计算机安全和事件响应小组(CSIRT)公告,8月25日星期四当天报告的勒索软件攻击中断了其政府服务系统和在线服务的运行。

该勒索软件攻击针对的是政府机构中的Microsoft和VMware ESXi服务器,停止了所有正在运行的虚拟机并加密了相关文件,附加上了“.crypt”文件扩展名。

据悉,攻击者完全控制了攻击目标的系统,并留下赎金相关消息。该消息用以通知受害者被劫持的数据量,并为其提供通信通道和特定ID以与攻击者联系。攻击者给出了三天的时间来进行通信,若受害者不配合,则会阻止其访问数据,并将这些数字资产出售给暗网上的第三方。这整个过程是非常典型的双重勒索攻击方式。

据CSIRT报告,勒索软件使用NTRUEncrypt公钥加密算法,主要加密虚拟机的日志文件(.log)、可执行文件(.exe)、动态库文件(.dll)、交换文件(.vswp)、虚拟磁盘(.vmdk)、快照文件(.vmsn)和内存文件(.vmem)等。

由于缺乏足够的细节进行辨识,智利CSIRT在公告中没有指出此事件的幕后黑手。而附加到加密文件的扩展名并不能提供多少信息,因为该扩展名太过常见,多个勒索组织都曾使用过。

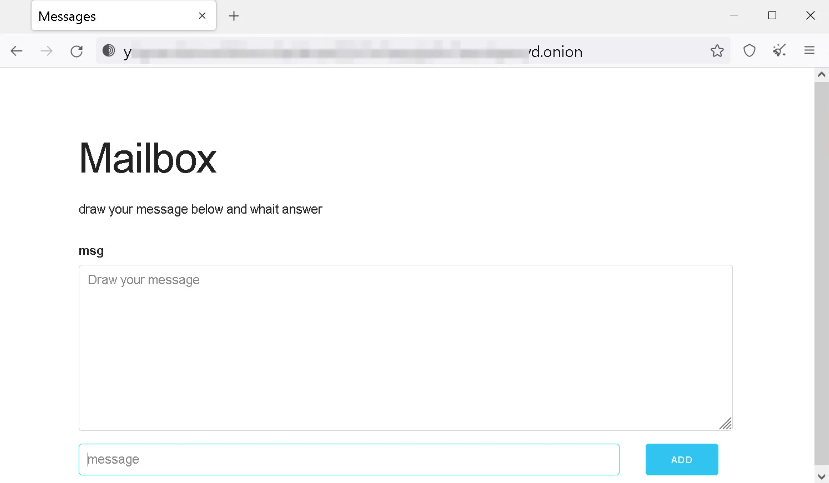

据悉,该勒索软件的数据泄漏站点尚不存在。赎金记录中所提供Tor站点上显示一个消息框,访问上述通信通道需要赎金记录中附带的密码。这就是黑客为受害者提供的联系方式。

智利CSIRT建议该国所有机构特别注意勒索软件这一威胁,并提供了以下几点建议:

1、确保系统(PC 和服务器)的所有组件都受防病毒、反恶意软件和防火墙程序的保护。

2、检查VMware 和 Microsoft 资产是否处于最新状态并受到保护。

3、定期检查所有软件是否都是最新版本。

4、对重要的数据进行备份,并且这些数据必须与其备份进行隔离,并通过防火墙和安全协议充分保护。

5、加强员工的安全意识,警惕所收到的电子邮件,特别是包含附件的邮件。

6、验证并加强反垃圾邮件服务的配置,因为电子邮件是恶意程序的主要攻击途径。

7、实施网络分段并限制用户权限。

8、实时了解需要立即修补或缓解的新漏洞。

编辑:左右里

资讯来源:智利CSIRT

声明:本文来自看雪学苑,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。