在2022年7月,三星披露了一起在美国部分系统遭到数据泄露的事件。这家电子巨头于8月4日发现,威胁行为者可以访问其系统并窃取客户个人信息。

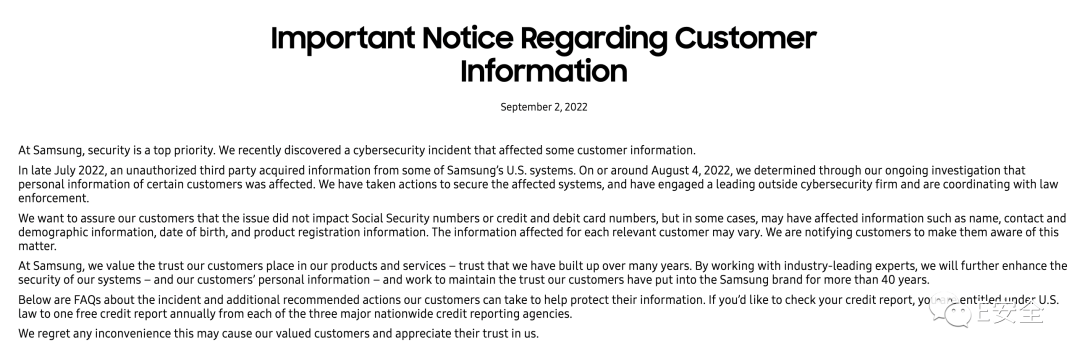

公司发布通知:“2022 年 7 月下旬,未经授权的第三方从三星的一些美国系统中获取了信息。在 2022 年 8 月 4 日前后,我们通过正在进行的调查确定某些客户的个人信息受到影响。我们已采取行动保护受影响的系统,并聘请了一家领先的外部网络安全公司,并正在与执法部门进行协调。我们希望向我们的客户保证,该问题不会影响社会安全号码或信用卡和借记卡号码,但在某些情况下,可能会影响姓名、联系方式和人口统计信息、出生日期和产品注册信息等信息。”

该公司表示,为每个相关客户公开的信息可能会有所不同,但它会通知受影响的客户。

该公司表示,客户无需立即采取行动来减轻事件的潜在影响,无论如何它建议其客户:

对任何要求您提供个人信息或将您转至要求提供个人信息的网页的未经请求的通信保持谨慎

避免点击来自可疑电子邮件的链接或下载附件

检查他们的账户是否有可疑活动

2020 年 3 月,三星在遭受数据勒索组织Lapsus$的攻击后披露了另一起数据泄露事件。威胁者可以访问公司内部数据,包括 Galaxy 模型的源代码。Lapsus $ 团伙声称从三星电子窃取了大量敏感数据,并泄露了 190GB 的所谓三星数据作为黑客攻击的证据。

该团伙在其 Telegram 频道上宣布了样本数据的可用性,并共享了一个 Torrent 文件以下载它。他们还分享了被盗数据中包含的源代码的图像。

被盗数据包括机密的三星源代码,包括:

设备/硬件 - 安装在所有三星设备的 TrustZone (TEE) 上的每个受信任小程序 (TA) 的源代码,以及每种类型的 TEE 操作系统(QSEE、TEEGris 等)的特定代码。这包DRM 模块和 KEYMASTER/GATEKEEPER!

所有生物识别解锁操作的算法,包括直接与传感器通信的源代码(到最低级别,我们在这里讨论的是单个 RX/TX 比特流)。

所有最新三星设备的引导加载程序源代码,包括 Knox 数据和身份验证代码。

其他各种数据,来自高通的机密源代码。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。