运营研究威胁情报有几年了,越来越感觉市面上一些对于威胁情报的理解太浮表面,结合自己的经验说一下我的一些观点,供业界参考。

1、情报的概念重要吗?

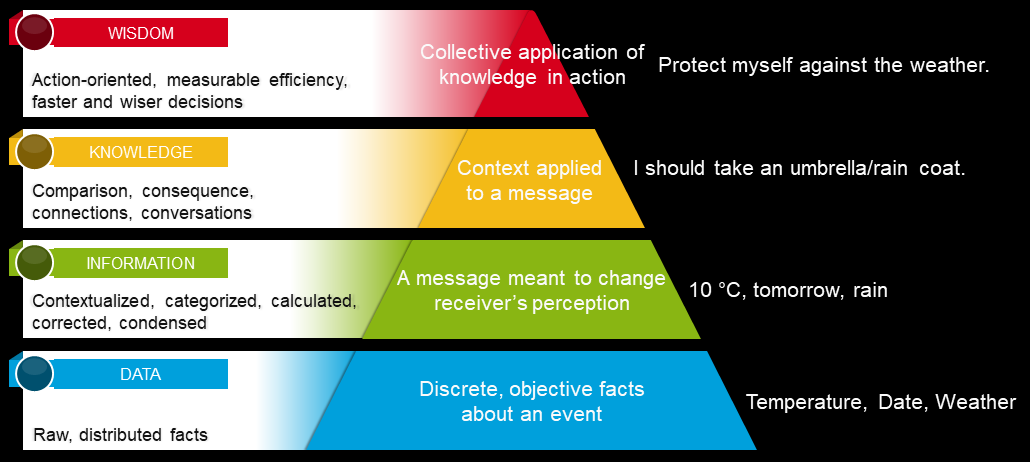

大多数介绍威胁情报的材料里,作者为了体现对于情报的理解深度,会试图去区分一些概念:数据、信息、知识、情报甚至还包括了所谓的智慧。

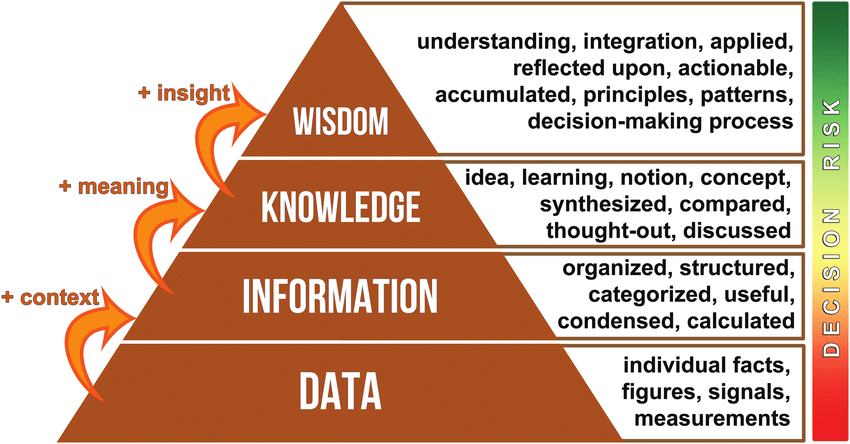

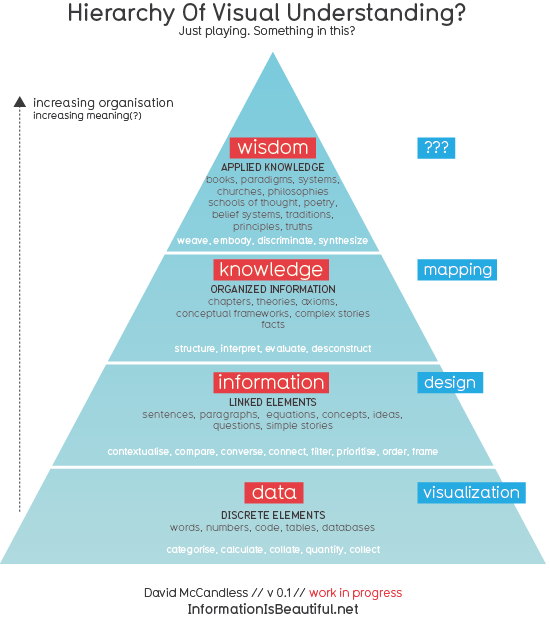

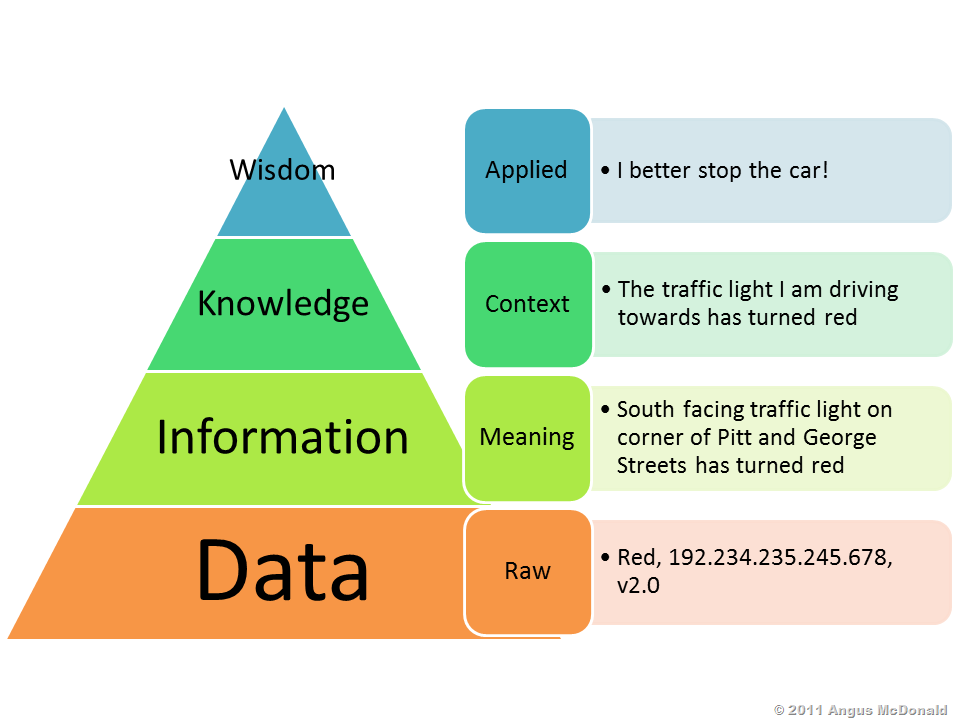

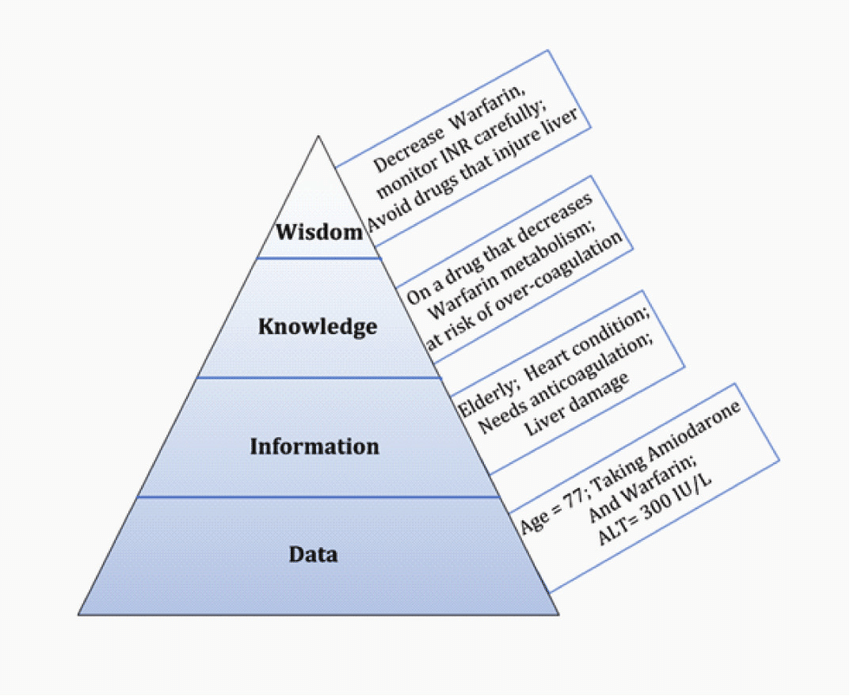

到搜索引擎上去搜那些概念,我们通常会看到象下在这样一堆的金字塔模型:

从以上这些图示的描述,数据可以比较明确的区分出来,大致可以理解为不带判断的独立的事实记录,比如:机器A开了8443端口、机器B连接过机器C、进程D启动过进程E等等。往上的information,既可以是事实也可能是基于事实的观点,区分事实与观点(Fact & Opinion)是有意义的,因为事实不可能错,观点则不一定。威胁情报虽然是以数据、观点、报告的形式出现,但本质上是打包了基础数据、工具平台和人力团队的运营成果,为接下来的行动决策提供信息支持。观点是否正确,与数据是否足够、工具是否强大、人员是否经验丰富密切相关,对于观点我们需要保持必要的戒心,评估来源的可信度。

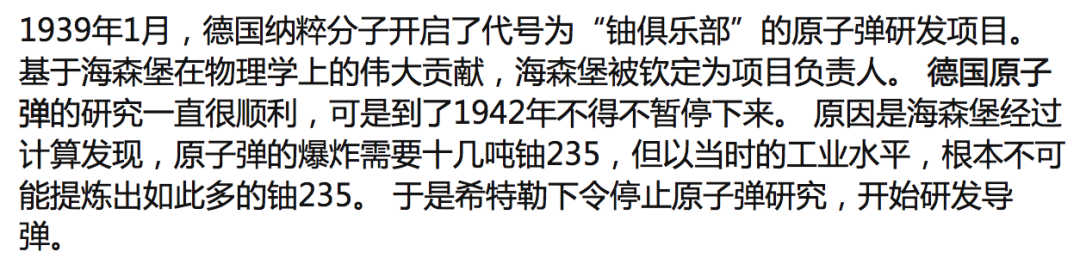

大家知道,在核武器在被造出来之前,最大的秘密或者最有用的情报其实就一句话:核武器是可以被造出来的。关于原子弹有个未必是历史事实的说法:

如果当年海森堡正确地计算出了结果,有可能改变历史进程。

情报的本质是可以消除不确定性的信息,它可能就是直接的事实,也可能是基于事实和假设的观点,假如三体文明告诉你如下这些信息:

黎曼猜想是可以被证明的

可控核聚变是做不到商业化应用的

无工质推进引擎是可以实用到宇宙航行的程度

这些结论可以立即消除不确定性,指导我们往哪个方向的投入是值得的。

那么这些信息应该算信息、知识还是情报(智慧这种扯谈的说法就不提了)?在我看来,从指导决策的角度,严格区分它们没有什么意义。不管叫信息也罢,知识也罢,情报也罢,在信息安全领域,只要能指导接下来的处置决策,叫什么其实没那么重要,与其在这些概念上较劲,真不如多收集其他维度的数据,多分析几个样本,多提几个规则,多调试下沙箱。

来看看CrowdStrike对于威胁情报的定义:

Threat intelligence is data that is collected, processed, and analyzed to understand a threat actor’s motives, targets, and attack behaviors. Threat intelligence enables us to make faster, more informed, data-backed security decisions and change their behavior from reactive to proactive in the fight against threat actors.

CrowdStrike连knowledge都没提,直接就是data,根本不纠结,这确实是行家的定义手法。

那么,对于威胁情报来说,什么才是重要的呢?时效性和上下文(或者说多维度的细节)。时效性就不用多说了,事前的通知和事后的汇报从有用程度上无疑天差地别,我们做的是防护以减少损失而不是做考古。上下文之所以重要是因为它们会影响我们所采取应对措施的类型和力度,随之又会影响我们对威胁消除的程度。

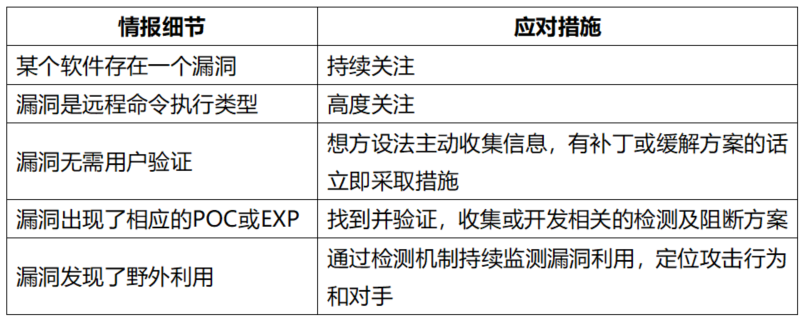

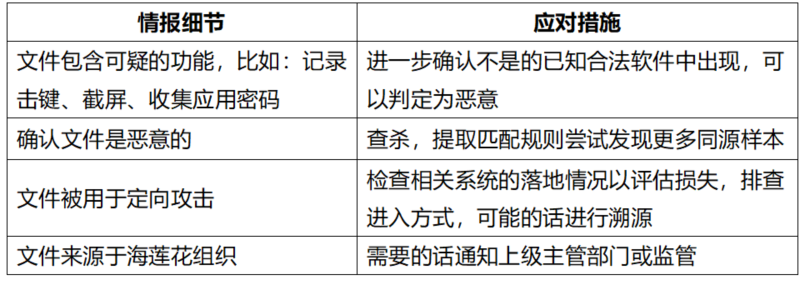

为了方便理解,举2个例子。

例1:漏洞情报细节对于处置力度的影响

例2:文件的情报细节对于处置措施的影响

现在回过头来看一下Gartner对于威胁情报的定义:

Threat intelligence is evidence-basedknowledge, including context, mechanisms, indicators, implications and actionable advice, about an existing or emerging menace or hazard to assets that can be used to inform decisions regarding the subject"s response to that menace or hazard.

我个人的中文翻译如下:

威胁情报是某种基于证据的知识,包括上下文、机制、标示、含义与可行的建议,这些知识与资产所面临已有的或酝酿中的威胁或危害相关,可用于对这些威胁或危害进行响应的相关决策提供信息支持。

Gartner把威胁情报定位在了知识(其实已经不重要了),这个定义好在强调了情报信息的完整性,与CrowdStrike的角度不同,但也是个有用的视角。

2、ATT&CK的展示重要吗?

当用于了解对手,指导检测,对比产品时,ATT&CK框架和知识是个非常有用的工具。但现在很多的威胁检测类产品,甚至沙箱那样的东西都加入了基于ATT&CK技术点视角的展示,有用吗?没什么用。不要说数据维度在大多数时候并不全,就算是全的,也就看个热闹而已,对指导处置也没什么帮助。

但是从处置的实操层面说做两类区分是非常有意义的:企图与失陷(Attempt & Compromise)。

我们每天能看到海量的扫描、爆破、漏洞利用攻击,特别是自动化的蠕虫和Botnet来源,我们知道大部分的攻击企图是不成功的,我们没必要对这些失败的攻击活动投入太多关注,只做记录并过滤,在需要的时候用于关联和分析就可以了。得逞的攻击就不一样了,实实在在的现实威胁,需要第一优先级的应急响应。所以,为了给防护方提供有效的事件处理优先级排序,最基本的企图和失陷的标签应该具备,使用情报检测的设备在告警展示上也应该有明显的区分。

3、什么层级的情报最重要?

大多数的威胁情报介绍材料中会对情报的高低层次有个大致的三段分类,就是所谓的Tactical情报、Operational情报、Strategic情报,对这些概念的中文翻译大都直接套用了军事上的说法,但放在网络威胁的语境下,简单套用的翻译无疑在偷懒,以下我对于这几个分层概念的分析和建议的中文翻译。

Tactical情报,范围是比较明确的,基本可以对应到各类IOC的数据,可以被检测类的设备所集成用于发现主要是已知的攻击活动。一般翻译为战术情报,但从其实际包含的信息来看,翻译为痕迹情报更为合适。尽管说起来层次最低,却是最有用最能体现情报效果的数据,因为基于此类情报输出失陷(Compromise)类的现实威胁,而且可以被大多数的自动化工具平台所使用,所以事实上这类最低层的情报数据是最重要的情报类型。如果你的预算只够采购一类情报数据,那就选这类所谓的战术情报,因为目前来看,基于威胁情报IOC类型告警已经成为大部分安全事件应急响应的起点。

Operational情报在中间层级,其实比较难找到合适的中文翻译,目前翻译成战役、操作、行动的都有,其实都不太对路,以我对这类情报范围的理解,可以对应到这样一个简化的描述:什么人或组织,对应的行为体类型(APT、黑产等)是什么,用了什么样的工具、技术、流程(所谓的TTP),对什么类型的组织做过什么类型的攻击。所以,如果非得给Operational情报找一个对应的中文描述,我认为翻译为战技情报相对合适,但还不是最贴切的。战技情报相比Tactical情报数据要稳定得多,信息类型也丰富得多,生产这类情报所需要的基础数据和分析投入当然也多得多,其中的TTP信息比较成框架的总结就是ATT&CK知识库。一般来说,战技情报本身不能直接被集成到设备用于检测,但被转化为原子化的技术点以后可以(绝大多数基于EDR),不仅可以用于发现失陷,还可能用于检测攻击企图,也构成指导威胁狩猎的主要输入,所以此类情报也比较重要,主要问题是需要相当高的应用门槛。

Strategic情报,一般翻译成战略情报,其实也没那么战略,听起来比较高大上而已,所包括范围的我理解主要为组织所在的行业当前面临的主要威胁类型以及中短期内的趋势,对应的中文翻译用一个已经用烂的词反而比较合适,那就是态势情报。此类情报产出非常耗费资源但获得却可以非常容易,阅读一些大厂的安全态势报告就行了。我们经常看到安全厂商对于新一年威胁演进的预测,到下一年回顾时你会发现他们对于未来的变化把握非常准确,预测基本上都变成了现实。安全厂商真的掌握了水晶球吗?当然不是,原因很简单,只要数据多到有足够的代表性,他们根本不需要做预测,只需描述已经看到的现实即可,因为从前一年的12月31日到下一年的1月1日,年份变化了,但相隔并不超过24小时而已。这类情报号称面向C级别的管理人员,这类人呢其实并不一定多懂安全威胁,但是却有权分配预算,操作层面的安全人员需要从合规和实事的角度通过恐吓把预算争取下来,所以,所谓的战略情报在敲定预算的那个时间点是重要的,以后就脚踏实地用痕迹情报和战技情报做检测和响应吧。

4、追溯攻击组织和人员重要吗?

重不重要看场景,在有强力机构参与和攻击演习的场景下有意义,因为可处置可得分,在其他大多数场景下意义不大。这里的关键在于组织和人员信息在那个场景下是否Actionable,绝大部分机构对涉案的组织和人员不具备直接采取行动的能力,因为那在国家强力部门的权限之下。一般的组织机构就算知道攻击来源的组织名字、类型甚至相关的人员姓字名谁也做不了什么,对于国外来源的APT或黑产组织更是如此。

那么从威胁分析和处置的角度看什么是重要的?攻击者的类型。

攻击活动基本可以分两大类:流行性攻击与定向性攻击。

流行性攻击使用自动化的批量工具控制大量的计算设备,获取控制的方式以漏洞利用和批量的鱼叉钓鱼邮件为主,构建完Botnet以后用于DDoS、垃圾邮件、无差别的勒索、推送黑灰产软件等等,典型的基于控制量的获利模式,一般没有人工的直接参与,不涉及进一步的内网渗透和失陷。针对这类攻击的处置相对简单,搞清楚恶意代码的类型和进入渠道,在来源侧采取检测和阻断措施,恢复受影响系统即可。

定向性攻击威胁最大的主要是两种:国家级APT攻击和专业黑产的定向勒索,手段上无所不用其极,0day漏洞、社会工程学、供应链渗透等等,专业团队长期持续地紧盯,得逞以后收获也巨大,可能直接导致敏感数据泄露和海量运营数据破坏,进一步导致秘密暴露和业务中断,损失程度远非一般的流行性攻击可比。我们对于大量相关事件的应急响应的经验,当发现失密和勒索时,绝大部分都伴随着内网的完全失陷,所以一旦发现定向攻击的迹象,必须启动包含威胁检测、损失评估、隔离恢复、入侵溯源全部环节在内的完整流程,处置力度与流行性攻击不可同日而语。所以对于攻击者类型的判定非常重要,决定了处置投入的力度,情报需要有专门的维度来给威胁行为体类型给出判定结论。

小结

威胁情报不只是用来看看的,需要投入真金白银将相应的威胁消除,所以对于威胁情报各个方面的评价应该从处置角度来评价其重要程度,真正关注影响处置的关键信息。

关于作者

汪列军 虎符智库专家 关注恶意代码分析、APT攻击事件与团伙的跟踪与挖掘,实现安全威胁情报的运营与产品化。

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。