编者按

亲俄罗斯威胁组织NoName057(16)近期创建名为DDOSIA众包项目,通过支付报酬激励志愿者黑客向特定目标发起分布式拒绝服务(DDOS)攻击。

NoName057(16)是一个亲俄罗斯的威胁组织,以对乌克兰和支持乌克兰国家目标的污损和DDoS攻击而闻名。该组织7月发表一份宣言,谴责西方对俄罗斯发动公开信息战,并称其网络攻击是对西方“俄罗斯恐惧症”和西方针对俄罗斯的行动的回应。该组织利用远程访问木马Bobik发起感染活动,从而形成僵尸网络,并向志愿者提供DDoS攻击软件。NoName057(16)于8月在Telegram上启动DDOSIA项目,DDOSIA频道目前已网罗超过13000名会员。DDOSIA目前有约400名成员,并且仍然是一个半封闭的仅限邀请的团体,定期对乌克兰60个军事和教育组织的名单发起攻击。

DDOSIA项目类似于disBalancer的亲乌克兰Liberator项目和乌克兰“IT军队”的全自动DDoS机器人项目,利用政治驱动的黑客分子发起拒绝服务攻击。与其他号召黑客分子志愿发起DDoS攻击的活动不同,DDOSIA项目通过向攻击主要贡献者提供赏金激励来“提高赌注”,根据“攻击火力”向攻击者提供赏金。DDOSIA活动与亲俄罗斯黑客组织KillNet设定目标保持一致,并促成了最近针对美国大型机场网站的DDoS攻击浪潮。9月8和10月11日,DDOSIA项目已经通过加密货币形式向前十名攻击贡献者提供了两次赏金奖励。

奇安网情局编译有关情况,供读者参考。

亲俄罗斯威胁组织NoName057(16)创建名为“DDOSIA”的众包项目,该项目向发起针对西方实体的分布式拒绝服务(DDOS)攻击的志愿者支付报酬。

DDoS攻击“对台戏”

DDoS攻击通常不会对目标造成任何安全影响,但会通过导致服务中断而造成大量损失。根据目标,相关影响可能会超出财务损失。由于易于组织、执行简单且仍然具有冲击力,因此DDoS攻击一直是俄乌战争双方黑客活动分子的事实上武器。

网络安全公司Radware于10月12日发表题为《DDOSIA项目:俄罗斯对disBalancer的回应》的报告称,DDOSIA项目引入经济激励是一种新策略。志愿者通常自愿加入DDoS攻击,而不会获得金钱奖励。金钱奖励是一种吸引人的激励措施,它可以让NoName057(16)不仅吸引大量志愿者,还可以为其他DDoS组织树立趋势。

NoName057(16)于8月启动DDOSIA众包僵尸网络项目,该项目类似于disBalancer的亲乌克兰Liberator项目和乌克兰“IT军队”的全自动DDoS机器人项目,利用政治驱动的黑客分子愿意在其计算机上下载并安装机器人来发起拒绝服务攻击。但DDOSIA项目通过为成功的拒绝服务攻击的主要贡献者提供经济激励来“提高赌注”。

NoName057(16)背景

NoName057(16)是一个亲俄罗斯的威胁组织,以对乌克兰以及直接或间接支持乌克兰国家目标的污损和DDoS攻击而闻名。该组织于2022年3月在Telegram上成立,并在6月成为一个值得关注的威胁组织。NoName057(16)于7月发表一份宣言,谴责西方对俄罗斯发动公开信息战,并称其网络攻击是对西方“俄罗斯恐惧症”和西方针对俄罗斯的行动的反应。

9月6日,网络安全公司Avast发布报告,将2020年首次发现的远程访问木马Bobik与NoName057(16)的感染活动联系起来。Bobik经常通过RedLine Stealer等信息窃取程序部署,它会下载威胁组织在DDoS攻击中利用的第二阶段DDoS模块。

在对6月至9月期间的攻击活动进行监测后,Avast得出结论,NoName057(16)声称的成功攻击仅占其攻击企图的40%左右。该组织攻击的成功似乎取决于目标组织的保护水平。Avast的证据表明,安全可靠的网络和应用程序可以抵御来自该组织基于Bobik的僵尸网络的攻击。

DDOSIA在Telegram上启动,运营商在其中分享了一个指向GitHub页面的链接,其中包含对潜在志愿者的说明。该频道目前拥有超过13000名会员。

在DDOSIA存在的整个过程中,其都与亲俄罗斯黑客组织KillNet设定的目标保持一致,并促成了最近针对美国大型机场的DDoS攻击浪潮。在行动期间,NoName057(16)发布了一个名为“DDOSIA项目”的Telegram频道的邀请链接,并在同一频道中重新发布了美国机场的Killnet目标列表。

计“攻”行赏

8月中旬,NoName057(16)披露了其用来开展DDoS攻击的“特殊软件”。随后,该组织提供了有关他们名为DDOSIA的“特殊软件”的更多信息,并说明了如何使用它来帮助打击西方的“俄罗斯恐惧症”。

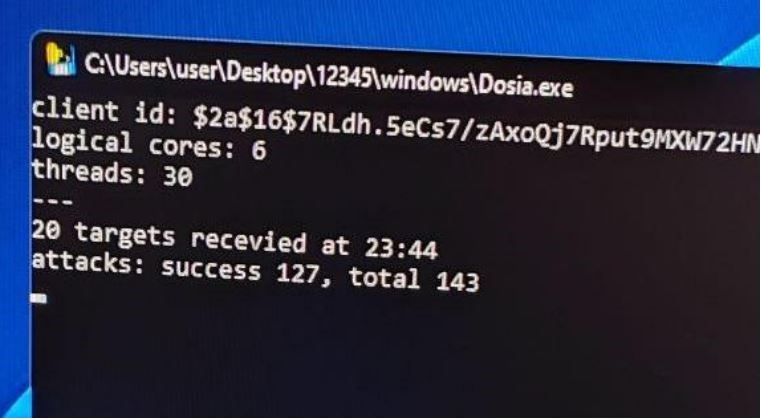

DDOSIA志愿者需要通过Telegram注册以接收带有恶意软件(dosia.exe)的ZIP文件,其中包含每个用户的唯一ID。成员可以将此ID链接到加密货币钱包并获得参与DDoS攻击的赏金,所获赏金与他们提供的“火力”成正比。

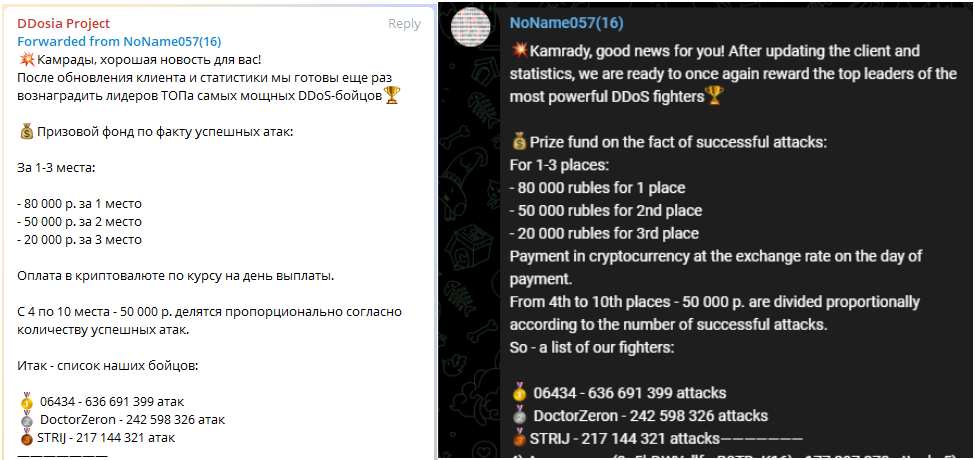

在DDOSIA项目启动一个月后,项目管理员发布了对贡献最大的攻击者的金钱激励更新。公告宣布,排名第一的攻击者将获得80000卢布(约合1240美元),第二名将获得50000卢布(约合775美元),第三名将获得20000卢布(约合310美元),第四名至第十名攻击者总共将获得50000卢布(约合775美元),根据其成功攻击数量按比例分配。赏金根据支付当天汇率以加密货币形式支付。9月8日,该项目首次支付了奖励赏金。

10月11日,在针对美国机场DDoS攻击停止约24小时后,DDOSIA项目宣布对其主要贡献者进行第二次激励支付。该消息已发布在DDOSIA项目Telegram频道中,并在NoName057(16)频道中转发。前十名贡献者获得了承诺奖励。

DDOSIA目前有约400名成员,并且仍然是一个半封闭的仅限邀请的团体,定期对乌克兰60个军事和教育组织的名单发起攻击。如果该项目获得普及并且奖励继续支付,那么这种众包网络武器可能会成为许多直接或间接参与俄乌战争机构的威胁。该项目还表明俄罗斯黑客活动分子希望效仿乌克兰黑客活动分子今年在DDoS活动中取得的成功。

声明:本文来自奇安网情局,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。