长期以来,网络流量分析问题一直备受学术界与工业界的关注。对于安全人员而言,其目的包括溯源木马背后的攻击者、减少或避免遭受网络攻击的损失等,通常更关心网络攻击行为、更关注木马样本与命令控制服务器之间的通信协议;对于攻击团伙而言,其目的包括窥探用户隐私数据、实现网络水军等,因此会更关心识别出某种类型的应用程序。

近年来,根据研究技术路线的不同,网络流量分析相关研究工作可大致分为两类:一类是根据基础的网络流量信息设计精巧的算法,借助机器学习等工具提取其关键细节特征,应用范围面较广;另一类则是在某类新场景或具体场景下,提出针对特定流量协议的分析方法,其应用范围较窄,但实施简易且高效。

《网络流量分析领域学术前沿系列》推送将介绍2022年在网络安全国际四大顶级学术会议中发表的流量分析相关的五项研究成果。根据研究方法类型,五篇论文将按照如下两个模块依次进行介绍:

模块一: 基于统计信息的通用流量分析方法

1. Sharma R A, Soltanaghaei E, Rowe A, et al. Lumos: Identifying and Localizing Diverse Hidden IoT Devices in an Unfamiliar Environment[C]//31st USENIX Security Symposium (USENIX Security 22). 2022: 1095-1112.

2. Li J, Zhou H, Wu S, et al. FOAP: Fine-Grained Open-World Android App Fingerprinting[C]//31st USENIX Security Symposium (USENIX Security 22). Boston, MA: USENIX Association. 2022.

3. Li J, Wu S, Zhou H, et al. Packet-Level Open-World App Fingerprinting on Wireless Traffic[C]//The 2022 Network and Distributed System Security Symposium (NDSS"22). 2022.

模块二: 基于协议特点的专用流量分析方法

4. Xue D, Ramesh R, Jain A, et al. OpenVPN is Open to VPN Fingerprinting[C]//31st USENIX Security Symposium (USENIX Security 22). 2022: 483-500.

5. Dodia P, AlSabah M, Alrawi O, et al. Exposing the Rat in the Tunnel: Using Traffic Analysis for Tor-based Malware Detection[C]//Proceedings of the 2022 ACM SIGSAC Conference on Computer and Communications Security. 2022

今天分享的是本系列第一篇论文,主题为物联网设备的识别与定位,由卡内基梅隆大学的Rahul Anand Sharma等人完成。本文介绍了一个可以运行在手机、笔记本等用户设备上的系统Lumos,该系统可帮助用户识别和定位与WiFi连接的隐藏物联网设备,并使用增强现实界面将设备进行可视化展示。论文发表于网络安全领域顶级会议USENIX Security 2022。

【背景介绍】

在Airbnb、游轮和汽车旅馆等场所的物联网监控设备,如隐藏监控摄像头和监听设备等,常侵犯用户的隐私,此类事件也多次被新闻报道。若进入陌生环境的用户仅用个人手持设备就能检测、识别和定位各种隐藏设备,将能够有效避免隐私受损。其中,检测指发现设备的存在;识别指区分设备类型,如识别为摄像头、麦克风、扬声器等;定位指判断设备在物理空间中的位置。

此前学术界已经提出了一些检测方案,但这些方案需要专业设备、网络接口接入权限或者只能检测单类型设备(如红外探测仪检测摄像头)。而现实场景中,用户在陌生环境中的可见度及控制力都十分有限,不具有网络接口接入权限,且通常用户仅有个人手持设备,并不携带昂贵的硬件或专门的传感设备。基于此,本文设计实现了Lumos系统,使用户能够在陌生的环境中利用普通的个人设备识别和定位物联网设备。该系统包含以下特征:

1. 可以在不依赖IP/DNS层信息、不了解隐藏设备的WiFi通道分配的情况下,仅使用粗粒度无线层特征识别不同设备

2. 可以仅使用手机传感器和无线信号强度测量来定位与用户相关的物联网设备

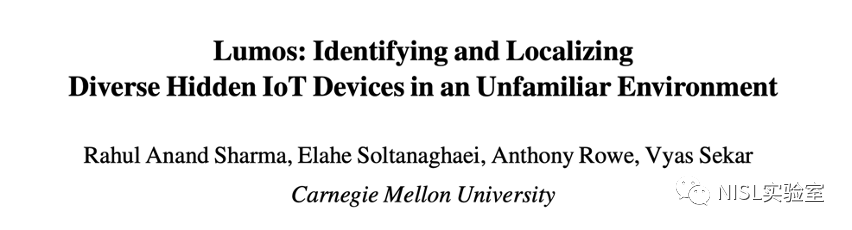

图表1:检测系统在攻击者控制环境下检测隐藏物联网设备

【研究方法】

文章专注于基于WiFi通信的设备。具体的应用场景为:摄像头、扬声器、吸尘器等各种类型的物联网设备通过一个由攻击者控制的802.11无线网络连接到互联网。用户虽然不被赋予网络接入点的控制权限,但可以在个人设备中启用监听或混杂模式,进行无线数据包窃听。Lumos系统则安装在个人设备中,分析监听到的无线网络流量,识别并定位陌生环境中的隐藏物联网设备。

Lumos系统包括数据收集、指纹识别和定位三个模块。当用户进入一个陌生空间时,Lumos运行客户端代理,嗅探正在进行的IEEE 802.11标准流量,然后通过指纹模块检查流量以识别物联网设备;由于用户没有设备运行的无线信道信息,Lumos在数据收集模块使用设备感知信道机制来决定嗅探的信道、时间节点及持续时间;最后,Lumos使用基于接收信号强度指示(RSSI)的定位技术,通过用户在空间内的随机游走来估计每个被识别的设备相对于用户的粗略位置。

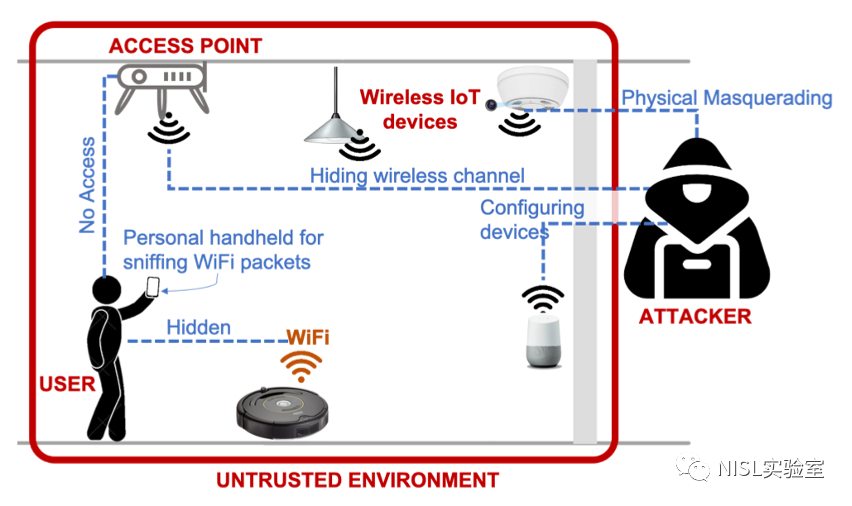

图表2: 系统框架及主要模块

步骤1:设备指纹识别

通过系统的特征工程和分类方法来实现设备指纹识别。具体来说,Lumos将MAC地址视为设备的标识信息,分析加密的802.11流量。所使用的特征包括:元数据(metadata)特征,如数据包到达时间间隔及包长长度;无线局域网标准头部字段,从125个字段中选取了52个具有区别性的特征;滑动窗口内的统计特征,本文设计了多个尺度的时间窗口,统计以每个数据包为中心的不同时间窗口内的流量信息作为特征,如时间窗口内包长的平均值、最大值等。

图表3:多尺度时间窗口下的特征

本文选择一对多法(one-vs-rest)作为分类方法,训练时依次把某个类别的样本归为一类,其他剩余的样本归为另一类,这样k个类别的样本就构造出了k个分类器。分类时将未知样本分类为具有最大分类函数值的那类。Lumos采用XGBoost作为分类算法,对智能相机、窃听器、电视等9种设备进行识别,每种设备根据分类表现选择分类效果更好的特征子集。

步骤2:数据收集

物联网设备可能在不同的无线网络频道上工作,因此本模块设计一种机制来监测各种信道并实现信道切换,以便从所有物联网设备中收集流量数据。Lumos在所有无线信道上进行快速的循环迭代,一次遍历即可找到活跃信道的子集。同时Lumos还考虑到了设备传输率低和数据包到达时间估计错误的问题。

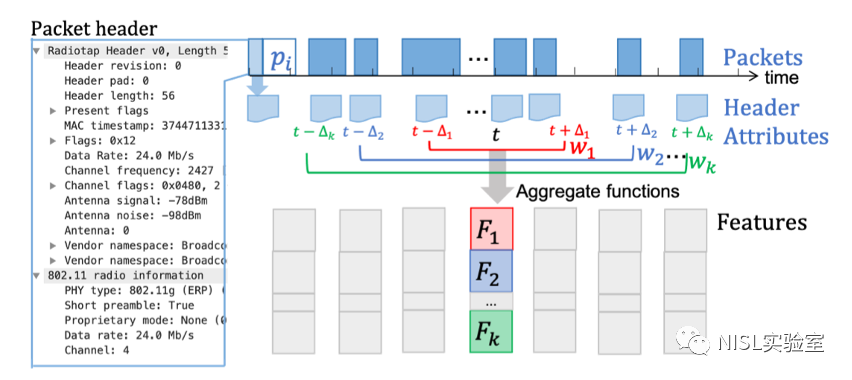

步骤3:定位方法

通过视觉惯性测距(VIO)结合稀疏RSSI采样,可以相对准确快速地定位射频源的位置。RSSI是衡量WI-FI接收信号强度的一个相对值,提供了每个物联网设备和用户手机之间距离的粗略估计,而VIO通过集成IMU读数和相机帧来确定用户随时间的位置和方向变化。

当用户走进空间时,Lumos系统收集(x,y,RSSI)样本,其中x和y是相对于用户开始行走的初始点。当用户走近每个设备时,这些数据点所对应的RSSI值会增加,并随用户远离设备而减少。对于测量的稀疏值,Lumos选择具有最大平均RSSI的网格中心作为设备位置。

图表4:信号定位效果(暖色信号强度更强)

【系统评估】

本文采用两种检测配置来检测44种物联网设备:

1. 使用MacBook Pro(2018)用于嗅探802.11无线流量,外接英特尔RealSense相机实现VIO;

2. 利用iOS设备和Rpi的组合。

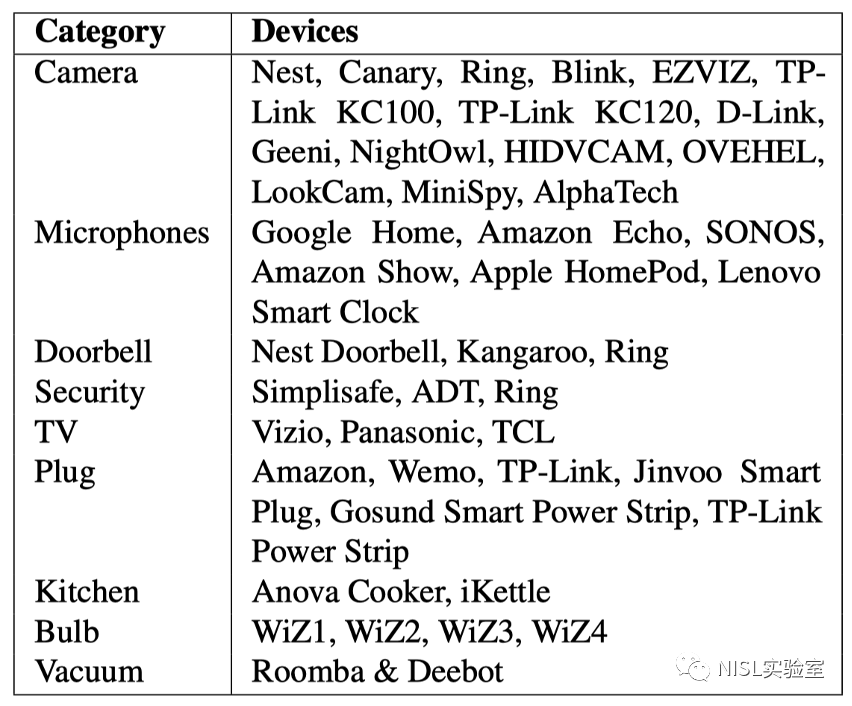

图表5:用作隐藏设备识别的设备

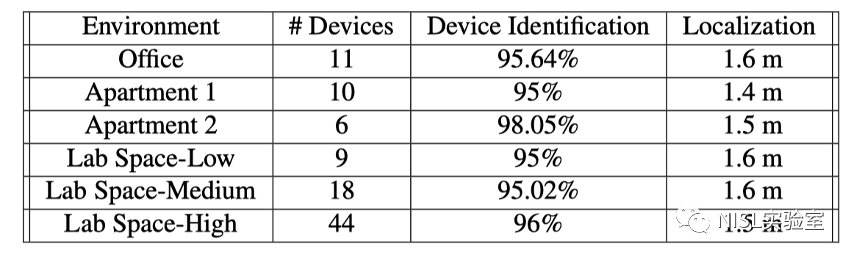

文章分别验证Lumos系统设备指纹识别、数据采集以及设备定位三个模块的效果,还增加了对系统整体鲁棒性的测试。作者在四个独立物理环境中进行评估,在每个环境中运行Lumos系统30分钟的时间,其中包含27分钟的无线嗅探和3分钟的步行,并记录最终的设备识别精度和定位误差。

实验主要结果为:

1. 设备识别:Lumos系统可以在30分钟内准确识别各种设备,准确率达到95%;

2. 数据收集:频谱感应技术比随机选择等方法具有更好的性能;

3. 定位:可以在1.5米范围内定位设备,只需在空间中随机行走一次;

4. 系统鲁棒性:能够识别以前从未见过的来自不同供应商的相同类型的设备。

图表6:不同场景下的识别结果及定位距离

【结论】

现实生活中滥用物联网设备监视用户的事件屡见不鲜。本工作提出了Lumos系统,以一种低成本的方法来帮助用户在进入陌生环境时检测、识别和定位物联网设备。该系统提供用户友好的AR界面,以高精确度和较为及时的方式告知用户潜伏在未知环境中的风险。

【个人观点】

本文最突出的特点是不需要使用额外设备即可完成检测,并且结合了VIO技术、提供AR界面来协助用户直观发现隐藏的物联网设备。所需的设备等客观限制较少,呈现方式也令人耳目一新。不过文章在评估验证阶段缺乏系统性的对比实验,44种设备流量数据如何采集、不同实验下的训练测试数据信息描述也略显匮乏。相信经过在真实场景下的长时间验证,Lumos系统将在市场取得良好的发展前景。

原文链接

https://www.usenix.org/conference/usenixsecurity22/presentation/sharma-rahul

参考文献

[1] Multi-class Classification — One-vs-All & One-vs-One. https://towardsdatascience.com/multi-class-classification-one-vs-all-one-vs-one-94daed32a87b

[2] Visual odometry. https://en.wikipedia.org/wiki/Visual_odometry

[3] Received signal strength indication. https://en.wikipedia.org/wiki/Received_signal_strength_indication

作者|付卓群

编辑&审校|刘保君、张镇睿、张一铭

声明:本文来自NISL实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。