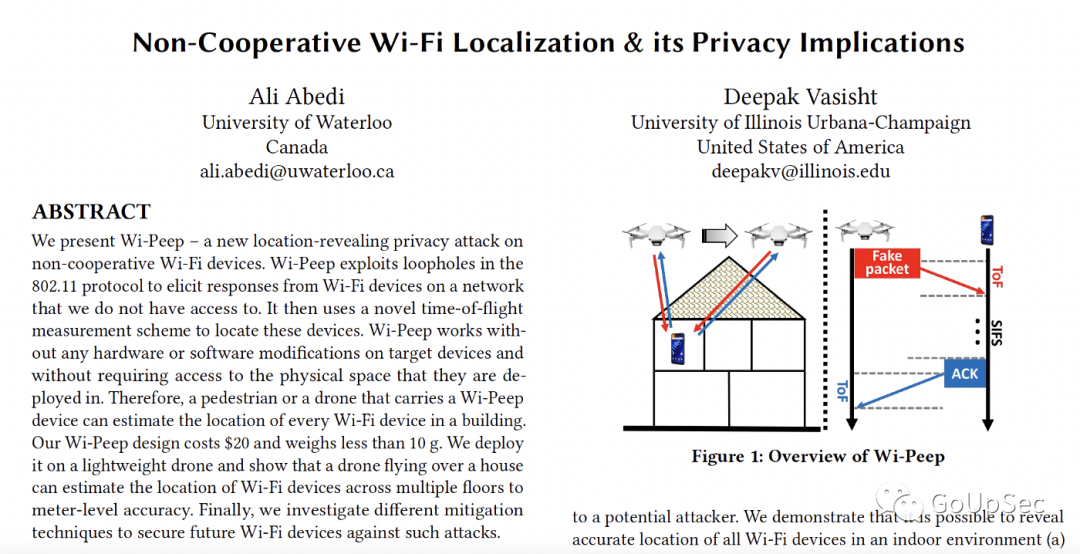

近日,伊利诺伊大学的研究人员发表了一篇有趣的新论文,题为“非合作式WiFi定位与隐私影响”,讨论如何用无人机WiFi定位和跟踪室内设备及其使用者。

这项新的攻击技术被称为Wi-Peep,攻击者无需获取WiFi网络的访问权限,即可通过802.11协议中的一个缺陷来跟踪WiFi设备的踪迹:

图1:研究论文

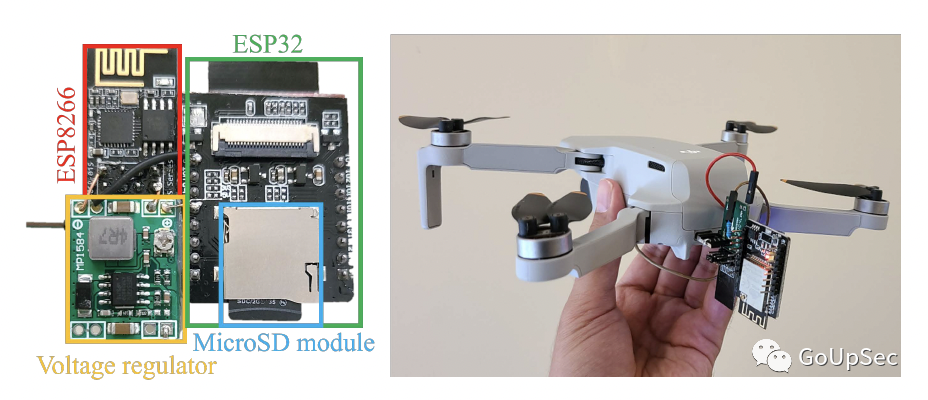

根据论文,攻击者无需在目标设备上安装任何软件即可实施攻击(监控),系统可以移植到无人机上或携带到物理空间中。设备成本不到20美元,重量不到10克(小型无人机可以轻松携带):

图2:Wi-Peep设备原型

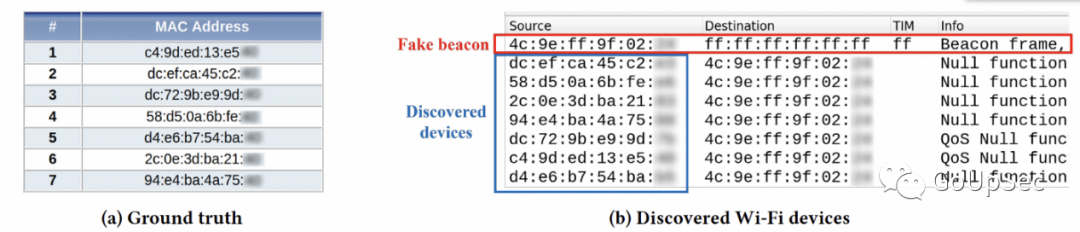

该研究调查了安装在无人机上的Wi-Peep的使用情况。总体而言,攻击的第一阶段需要发现目标设备的MAC地址。这涉及到虚假信标的传输,以及设备MAC地址响应的位置(即使接入不同的wi-fi接入点):

图3:通过信标请求发现设备

该攻击使用了ToF(飞行时间)方法来定位设备。攻击者测量接收确认所花费的时间,然后将其乘以光速值。接收确认信息中包含来自目标设备的时间戳,攻击者可以计算它们之间的延迟。然后,攻击者可以计算出往返飞行时间和SIFS(数据包接收和ACK传输之间的延迟)。有了这些数据,攻击者可以将设备定位在一定半径范围内。

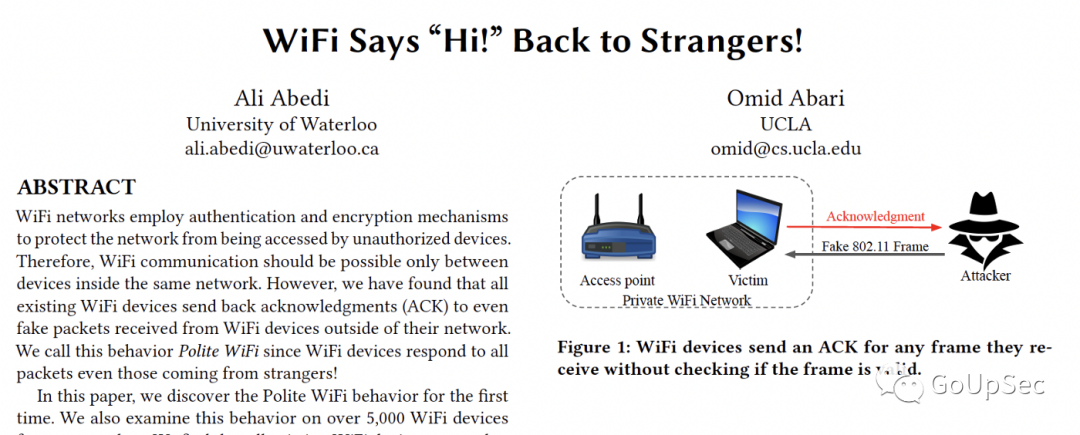

之后,攻击者发送与目标所在WiFi网络无关的虚假WiFi数据包,也就是论文中提及的“礼貌的Wi-fi技术”(编者:WiFi通讯协议的一个不安全机制,会向未接入网络的陌生设备发送的任何数据包反馈确认数据包):

图4:“礼貌的WiFi”

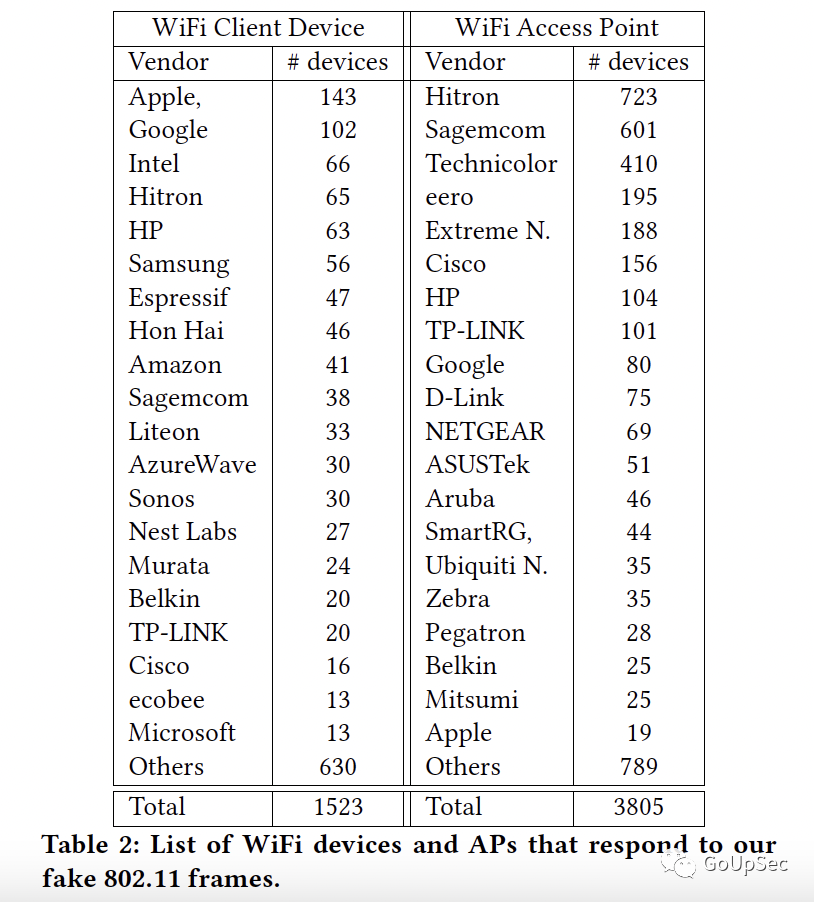

使用这种方法,研究人员之前发现许多设备都会响应“WiFi礼仪”请求,并且反馈的MAC地址通常会暴露设备制造商名称:

图5:设备供应商发现

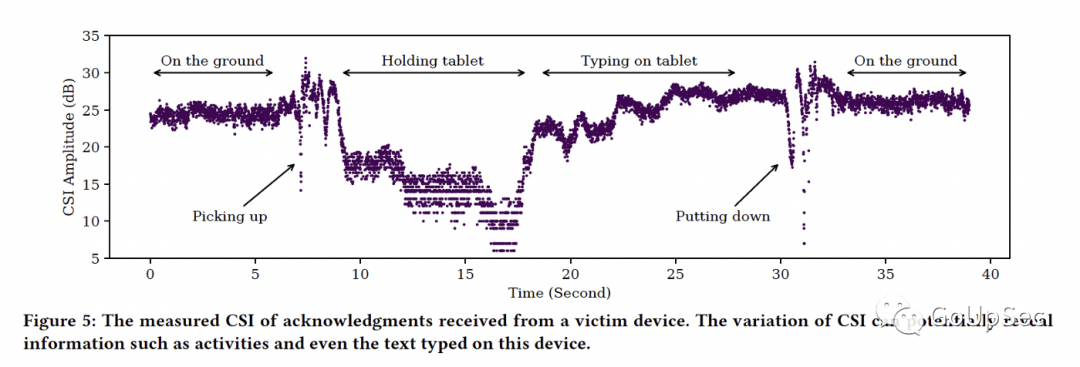

通过发送“礼貌的WiFi”请求,研究人员发现他们甚至可以监控目标是如何使用设备。根据下面这个图表,攻击者可以监控设备在地面上的活动——被用户拾起,打字,然后将设备放回地面:

图:设备的活动监控

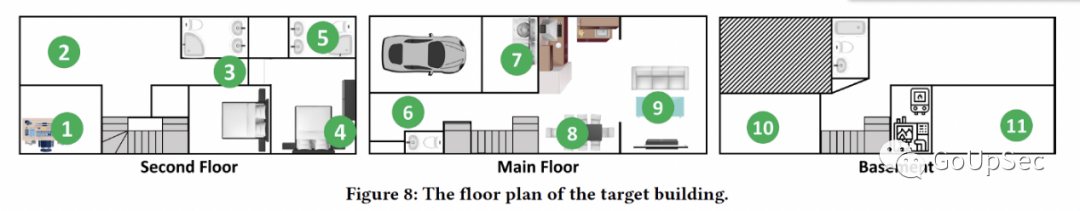

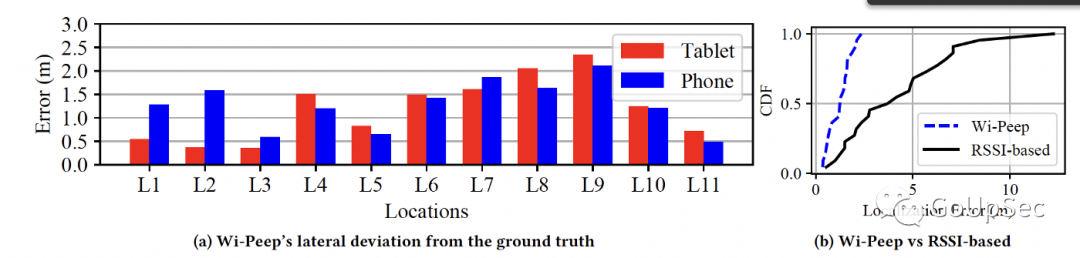

研究团队设置了一个在地下室、主楼层和二楼的房子中定位11台设备的实验:

结果表明,二楼的定位误差相当小(小于0.5m),但当设备放置在主楼层时误差增加(误差高达2m)。令人惊讶的是,地下室设备的定位误差通常低于楼上的设备:

结论

信标的使用一直存在安全问题,尤其是四次握手。

破解的演示视频地址:

https://youtu.be/xPNONGc7MmU

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。