一. 前言

网络空间测绘理论体系指导网络空间测绘领域研究方向及技术进展,及时跟踪学术界及工业界研究动态,有助于规划测绘重点研究方向。由于不同研究者的研究背景知识及立场倾向不同,使得不同研究者提出的网络空间测绘理论体系有所侧重。通过调研整理相对主流的网空测绘理论体系文献,汇总形成本文,希望能够借鉴百家之长,解决面向安全攻防领域的具体问题。

二. 基本概念

首先介绍网络空间测绘相关的基本概念。

2.1 网络空间

网络空间的英文——Cyberspace一词,最早出现于外国小说[1][2],主要表示通过计算机设备进入的信息聚合体空间。而在2001年美国发布的《保护信息系统的国家计划》中首次提出了网络空间(Cyberspace)的表述[5]。2008年美国第54号国家安全总统令(NSPD)和第23号国土安全总统令(HSPD)中定义Cyberspace是信息环境中的一个整体域,它由独立且互相依存的信息基础设施和网络组成,包括互联网、电信网、计算机系统、嵌入式处理器和控制器系统[1][3][4]。后续以色列、意大利、俄罗斯等国家也有提出其各自的定义[4],普遍重点强调网络空间中的基础设施和数据内容。

2016年,方滨兴院士初步提出了构成网络空间的四要素定义[4],并在2018年对其进行了深化解释[6]。方滨兴院士把网络空间定义为,构建在信息通信技术基础设施之上的人造空间,用以支撑人们在该空间中开展各类与信息通信技术相关的活动。而组成网络空间运行体系的基本四要素则是载体、资源、主体和操作:载体是网络空间的软硬件设施,是提供信息通信的系统层面的集合;资源是在网络空间中流转的数据内容,包括人类用户及机器用户能够理解、识别和处理的信号状态;主体是互联网用户,包括传统互联网中的人类用户以及未来物联网中的机器和设备用户;操作是对网络资源的创造、存储、改变、使用、传输、展示等活动。

图1 网络空间的基本四要素

2.2 网络空间测绘

测绘一词来源于地理测绘,但网络空间测绘的内涵很早就已出现。2006年,美国国安局的藏宝图计划,以全网态势感知、侦察和攻击推演为目标,对网络空间进行多层次的信息探测和数据分析,形成大规模情报能力,探测内容包括:BGP、AS和IP地址空间信息[7][14]。2012年,美国国防部国防高级研究计划局启动网络战发展项目“X计划”,目的是生成网络空间作战态势图、制定作战方案、实施网络作战行动等[9][10]。2014年,俄罗斯卡巴斯基实验室发布网络威胁地图,致力于网络活动情况的实时表达[12][13]。2015年,美国国土局的SHINE计划,主要针对美国本土网络安全态势感知,建立美国本土网络空间关键基础设施信息数据库,监测关键行业网络可达性及安全态势,发现弱点设备和系统[7][8]。

而国内首次相对系统性地提出“网络空间测绘”一词,是在2016年[9],解放军信息工程大学罗向阳等人认为构建网络空间地图的技术称为“网络空间测绘”,通过网络探测、采集、处理、分析等方式,获得网络空间基础设施、用户及服务等网络资源在网络空间、地理空间以及社会空间的相关属性,并将这些属性以逻辑图和地理信息图的形式绘制出来,从而直观实时地反映出当前网络空间资源各个属性的状态、发展趋势等。进一步在2018年[11],他们认为应该将网络空间的测绘成果与地理空间信息在一个统一的时空框架下进行无缝融合和数据挖掘与应用,定义网络空间测绘是指以网络空间为对象,以计算机科学、网络科学、测绘科学、信息科学为基础,以网络探测、网络分析、实体定位、地理测绘和地理信息系统为主要技术,通过探测、采集、处理、分析和展示等手段,获得网络空间实体资源和虚拟资源在网络空间的位置、属性和拓扑结构,并将其映射至地理空间,以地图形式或其他可视化形式绘制出其坐标、拓扑、周边环境等信息并展现相关态势,并据此进行空间分析与应用的理论与技术。

2018年[7],信息工程研究所郭莉等人将网络空间资源测绘定义为“对网络空间中的各类虚实资源及其属性进行探测、分析和绘制的全过程”。具体内容包括:通过网络探测、采集或挖掘等技术,获取网络交换设备、接入设备等实体资源以及信息内容、用户和服务等虚拟资源及其网络属性;通过设计有效的定位算法和关联分析方法,将实体资源映射到地理空间,将虚拟资源映射到社会空间,并将探测结果和映射结果进行可视化展现;将网络空间、地理空间和社会空间进行相互映射,将虚拟、动态的网络空间资源绘制成一份动态、实时、可靠的网络空间地图。

总体而言,网络空间测绘的目标是绘制一份网络空间地图,这个观点被研究者普遍认可;而网络空间测绘的具体内容和相关技术,则根据不同研究者思路有所偏重。罗向阳等人[9][11]强调把网络空间与地理空间进行结合,侧重网络空间测绘重点在于如何对网络空间资源在地理空间进行映射;郭莉等人[7]更关注网络空间本身的实虚资源,同时考虑资源到地理空间和社会空间的映射。

三. 理论体系

同前所述,由于不同研究者的研究背景知识及立场倾向不同,使得不同研究者提出的网络空间测绘理论体系有所侧重,同时随着研究深入,测绘理论体系也在逐步演进。这里主要对相关网空测绘理论体系文献中有一定认可度的框架进行汇总介绍。

3.1 总体框架

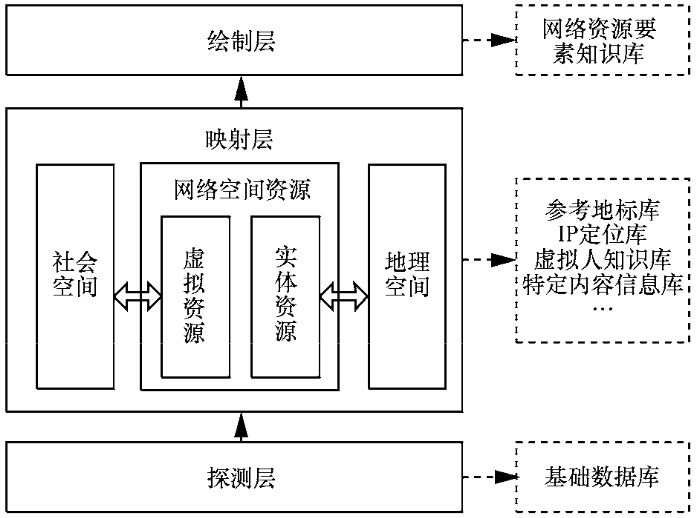

如图2所示,罗向阳等人在2016年[9]提出了三层三空间映射的网空测绘理论体系框架,把网络空间测绘分为探测层、映射层、绘制层,强调把网络空间的实体资源向地理空间映射、虚拟资源向社会空间映射。

图2 三层三空间映射的网空测绘理论体系框架[9]

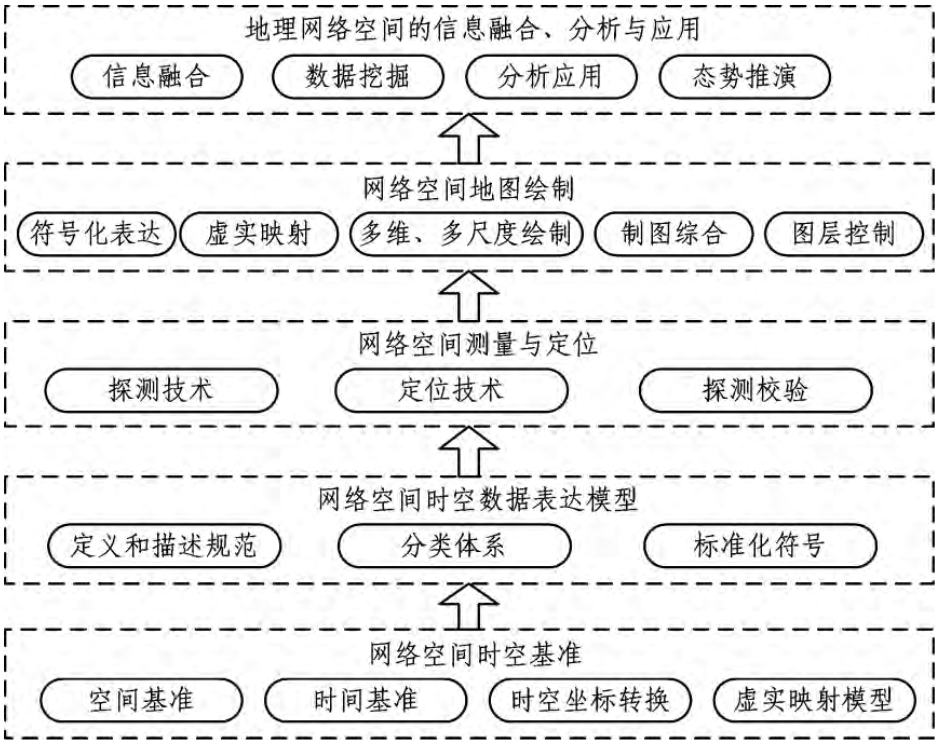

后续,如图3所示,罗向阳等人在2018年[11]引入地理网络空间(Geo-Cyberspace)的概念,认为真实地理空间与虚拟网络空间是相辅相成、密不可分的两个存在本体,地理空间是网络空间的承载,而网络空间是地理空间的扩展。在之前的三层网络空间测绘理论体系框架之上,新增了网络空间的时空基准与数据表达模型,重点放在网络空间和地理空间的相互映射、融合分析。

图3 高度结合地理空间的网空测绘理论体系框架[11]

同年,如图4所示,郭莉等人[7]提出了一个集合探测(Detecting)、分析(Analyzing)、绘制(Visualizing)、应用(Applying)四个步骤循环过程(DAVALoop)的网络空间资源测绘体系:对各种网络空间资源进行协同探测,获取探测数据;对这些数据进行融合分析和多域映射,形成网络空间资源知识库;在此基础上,通过多域叠加和综合绘制来构建网络空间资源全息地图;最后,根据不同的场景目标按需应用这一全息地图,通过迭代演进使得测绘能力不断提升。

图4 四步骤迭代演进的网空测绘理论体系框架[7]

总而言之,大多数网络空间测绘理论体系,都离不开探测、分析、绘制这三个核心模块。下面分这三块进行简要介绍。

3.2 全量探测

针对某个具体对象进行探测,其目的是为了获取该对象的原始数据,用于描述该对象的相关属性值,解决该对象是什么的基础问题。而在网络空间测绘的全量探测研究中,主要面临的问题是探测对象的范围以及具体对象的探测技术深度。

实际上,在互联网发展的这几十年间,在网络测量等研究领域,针对某个具体对象的测量技术发展已经相对成熟。虽然也出现了大量新型网络设备、服务等全新待测对象,但对应的探测技术也能很快跟上。根据探测方式的不同,可以把探测技术分为主动探测与被动探测两种,这里不过多赘述。

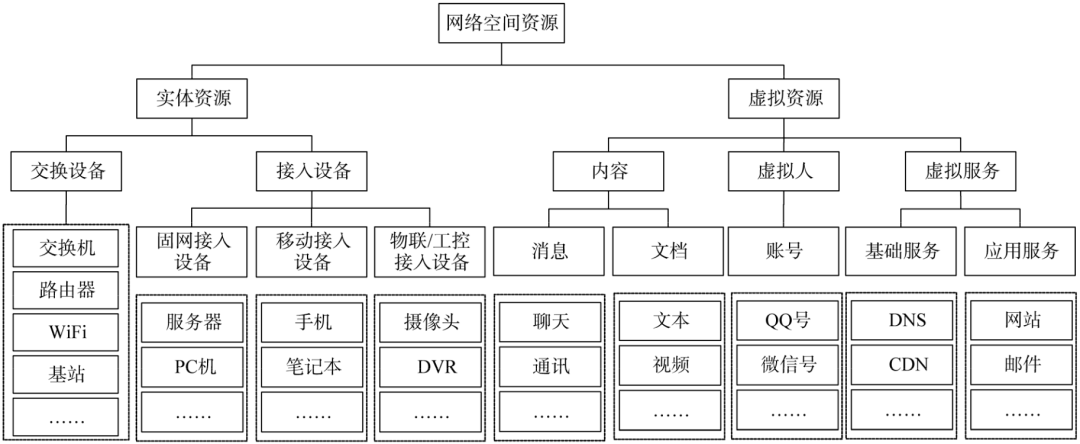

而更体现不同研究者想法思路百花齐放的问题,在于网络空间测绘,到底要测什么。由前述可知,比较主流的思路是把网络空间的组成元素,作为测绘对象;把组成网络空间的资源,分为实体资源和虚拟资源。实体资源是指服务器、设备等看得见、摸得着的硬件资源;虚拟资源则是指网站、服务、账号等电子资源。郭莉等人[7]提出了如图5所示的网络空间资源分类体系,对实虚资源进行了一定程度的细分。但目前还未有一个研究者们公认的网络空间资源细粒度分类标准,可以把所有资源进行涵盖且分类准确、完备、正交,同时最好还能够满足未来网络空间资源扩展的需要。

图5 网络空间=实体资源+虚拟资源[7]

3.3 映射分析

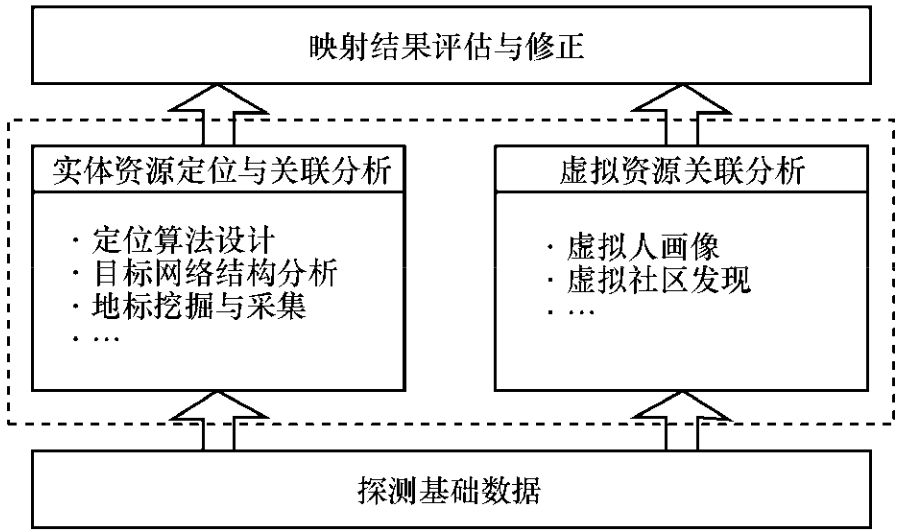

网络空间测绘的探测对象范围,会对后续分析、绘制的思路产生较大的影响。比如罗向阳等人[9]强调网络空间和地理空间的结合,所以在其映射分析阶段,如图6所示,则主要偏向研究网络空间资源在地理空间的定位问题,如地标挖掘与采集、定位算法设计等。

图6 映射层技术框架[9]

而从更通用的角度上看,在网络空间探测获取到探测对象的基础数据之后,一方面需要针对探测对象作进一步分析处理,把基础探测数据,逐步抽象到类别标签代表的信息、知识,深入回答探测对象是什么、怎么样的问题;另一方面则需要在探测对象之间、各层次空间之间建立关联映射,从不同角度和视图描述探测对象,并基于其关联到的其他对象,刻画探测对象在网络空间的相对位置和作用。

3.4 展示绘制

针对网络空间具有的物理距离无关性、异质网元复杂性、海量信息变化性、空间区域相似性,如图7所示,清华大学王继龙等人[12]借鉴已有地图绘制需要的坐标系概念,以网络空间坐标系为基础坐标系,提出了一种多尺度、多维度、多视图的网络空间信息系统模型,满足不同网络层次、不同观察粒度下的网络空间要素的表达需求。

图7 网络空间基础坐标系[12]

此外,在2019年,李响等人[17]总结了网络空间地图制图方法相关研究,认为网络空间地图是以地图制图方法为基础,结合可视化相关理论与方法对网络空间及其要素的一种可视化表达技术。他们主要根据网络空间及其要素的地理空间相关性,把网络空间地图制图方法分为三类,包括地理空间强相关、弱相关和非空间相关。

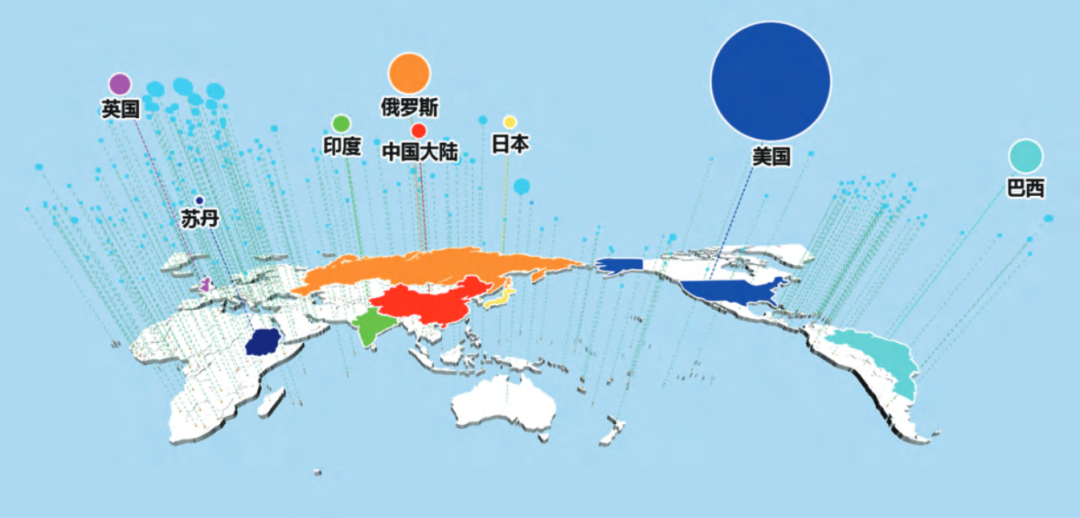

地理空间强相关(基于地理信息系统的网络空间可视化模型):主要表示网络空间中在地理上具有明确空间位置的要素,侧重于表达网络空间要素的地理属性特征,关注虚拟网络空间与物理空间的融合;以地理坐标系为基础,其绘制方法借鉴传统的地理地图学原理,是目前主流的网络空间描述和表达方案,被工业界和学术界广泛应用。

图8 地理空间强相关的网络空间地图可视化:全球AS国家分布情况[16]

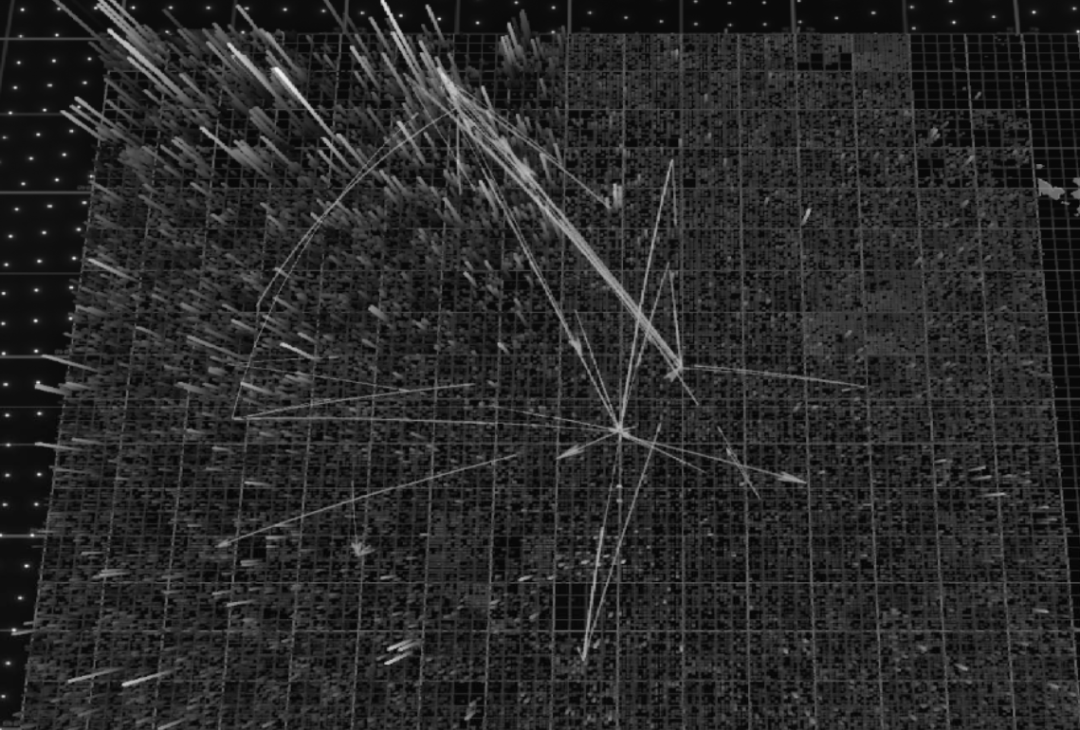

地理空间弱相关(基于网络拓扑的网络空间可视化模型):主要表示网络空间中在空间上没有明确位置,或者空间位置并不重要,但是要素和要素之间有相对的空间关系,如网络空间中节点关系、业务流动等;基于拓扑关系能较好地映射网络空间,实现对网络空间多层次、细粒度的认知。如图9所示[12],以三维AS坐标系为例,在AS坐标系上叠加图层,采用飞线表示部分自治域之间的流量往来,发现IP数目较多的AS往往具有较丰富的拓扑连接关系。

图9 地理空间弱相关的网络空间地图可视化:AS流量拓扑[12]

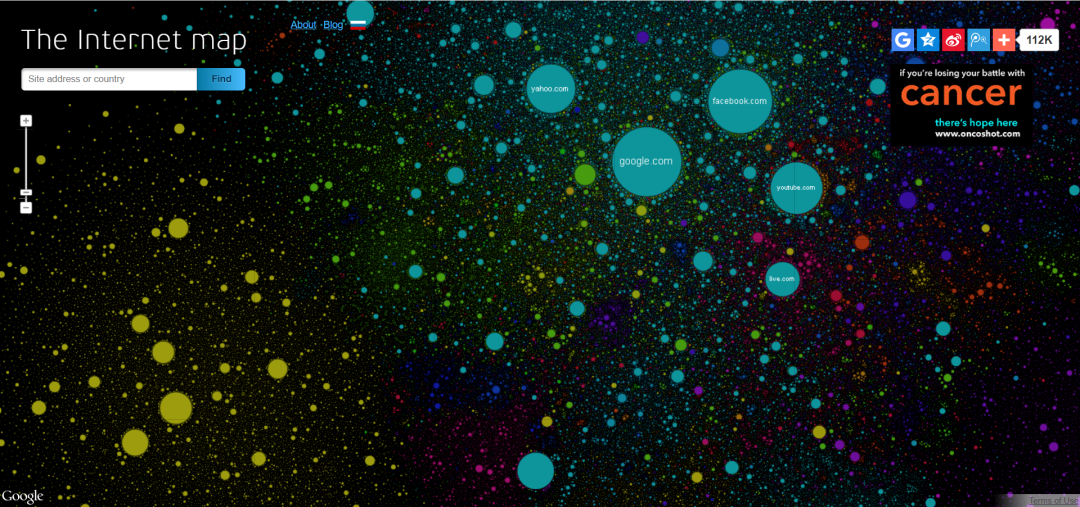

非空间相关(基于隐喻的网络空间可视化模型):主要运用地图的空间化手段表示网络空间中与空间不相关的要素,即非空间信息的仿地图可视化方法。描述的对象主要有两类,一类是网络空间本身;另一类则是网络中与空间无关的要素。如图10所示,Internet Map[15]将网络空间中的网站以星球/国家的隐喻方式来进行空间化制图,把每个网站视作一个独立星球(圆圈),星球大小由网站流量决定,网站之间链接越强,则网站之间越彼此接近。

图10 非空间相关的网络空间地图可视化:Internet Map[15]

四. 应用产品

最后从安全攻防的角度,介绍网络空间测绘的典型应用产品。

4.1 网络空间搜索引擎

在攻击开始之前,攻击者往往需要通过各种手段搜集攻击目标的各种信息,以找出目标网络的突破口,其中最常用到的就是各种网络空间搜索引擎,如Shodan、Censys等。他们普遍通过定期、持续地对全网IP地址和端口进行扫描,分析其硬件设备以及承载的协议、服务内容等信息,构建一个包含各种资源属性的网络资产数据库。当然,不同的厂商受限于自身探测资源、探测能力、探测偏好的不同,得到的数据库有所区别。攻击者利用这些数据库,从一个IP、一个域名开始,逐步扩展、深挖,发现攻击目标网络的突破口,完成攻击前置工作。

图11 网络空间搜索引擎Shodan

4.2 外部攻击面管理

如果说攻击方更多地关注在挖掘可以突破的点,而对于防守方来说,则需要对整个外部暴露的攻击面进行防护,更多地偏向自身网络空间资产的梳理,特别是其中对外的接口,往往需要做更多的防护和检查。攻击面管理被视为向主动安全转变的开始,可以实现尽早洞察安全威胁、采取适当措施来缓解威胁和降低风险的功能。

图12 攻击面管理Randori

五. 总结

本文通过对网络空间测绘相关文献的梳理,总结了当前主流的网络空间测绘理论体系框架及涉及到的通用关键技术。站在网络空间安全的角度看,攻防双方是一体两面,攻防博弈也永不停歇。防守方占据先验知识的透明优势,而攻击方占据以点破面的隐蔽优势。网络空间测绘的相关技术,就是在与网络空间反测绘的较量中逐步提升,比如有通过被动流量识别设备指纹的技术,就有通过流量混淆等方式避免指纹识别的技术,进一步形成攻防对抗的循环局面。攻防不止,测绘不休。

参考文献

[1] 张焕国,韩文报,来学嘉,林东岱,马建峰,李建华.网络空间安全综述[J].中国科学:信息科学,2016,46(02):125-164.

[2] G. William, “Neuromancer,” Translated by Limin Lei and Chu’an Wen (in Chinese), Shanghai: Shanghai Scientific & Technological Education Publishing House, pp. 7-9, 1999.

[3] 方滨兴.从层次角度看网络空间安全技术的覆盖领域[J].网络与信息安全学报,2015,1(01):2-7.

[4] 方滨兴,邹鹏,朱诗兵.网络空间主权研究[J].中国工程科学,2016,18(06):1-7.

[5] 罗军舟,杨明,凌振,吴文甲,顾晓丹.网络空间安全体系与关键技术[J].中国科学:信息科学,2016,46(08):939-968.

[6] 方滨兴.定义网络空间安全[J].网络与信息安全学报,2018,4(01):1-5.

[7] 郭莉,曹亚男,苏马婧,尚燕敏,朱宇佳,张鹏,周川.网络空间资源测绘:概念与技术[J].信息安全学报,2018,3(04):1-14.DOI:10.19363/J.cnki.cn10-1380/tn.2018.07.01.

[8] Grant Tim, On the military geography of cyberspace, Leading Issues in Cyber Warfare and Security: Cyber Warfare and Security, 2:119, 2015

[9] 赵帆, 罗向阳, 刘粉林. 网络空间测绘技术研究[J]. 网络与信息安全学报, 2016, 2(9): 1-11.

[10] https://en.wikipedia.org/wiki/Plan_X.

[11] 周杨, 徐青, 罗向阳, 等. 网络空间测绘的概念及其技术体系的研究[J]. 计算机科学, 2018, 45(5): 1-4.

[12] 王继龙,庄姝颖,缪葱葱,安常青.网络空间信息系统模型与应用[J].通信学报,2020,41(02):74-83.

[13] KSHETRI N. Kaspersky lab: from Russia with anti-virus[J]. Emerald Emerging Markets Case Studies, 2011, 1(3): 1-10.

[14] O. Rashid, I. Mullins, P. Coulton and R. Edwards, “Extending cyberspace: location based games using cellular phones,” Computers in Entertainment, vol. 4, no. 1, 2006.

[15] http://internet-map.net/

[16] 王永, 李翔, 任国明, 等. 全球网络空间测绘地图研究综述[J]. 收藏, 2019, 5.

[17] 李响,杨飞,王丽娜,俞鑫楷,费腾,江南.网络空间地图制图方法研究综述[J].测绘科学技术学报,2019,36(06):620-626+631.

内容编辑:创新研究院 黄彩云

责任编辑:创新研究院 陈佛忠

声明:本文来自绿盟科技研究通讯,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。