谷歌云威胁情报团队近日开源了YARA规则和VirusTotal Collection危害指标(IOC),以帮助防御者检测其网络中的Cobalt Strike组件。安全团队还将能够使用这些检测签名识别部署在其环境中的Cobalt Strike版本。

谷歌团队指出,检测Cobalt Strike的确切版本有助于区分合法部署和恶意部署行为,因为大多数攻击者使用的都是Cobalt Strike的破解版本。

在大多数情况下,Cobalt Strike的破解和泄露版本至少落后合法版本一个版本,谷歌通过收集数百个在野外使用的Cobalt Strike暂存器,模板和信标样本,以高度准确地构建基于YARA的检测规则。

“我们的目标是进行高保真检测,以便能够精确定位特定Cobalt Strike组件的确切版本。只要有可能,我们就会建立签名来检测Cobalt Strike组件的特定版本。”谷歌研究者补充道。

谷歌还分享了Sliver的检测签名集合,Sliver是一个合法的开源对手仿真框架,专为安全测试而设计,也被恶意行为者采用作为Cobalt Strike的替代品。

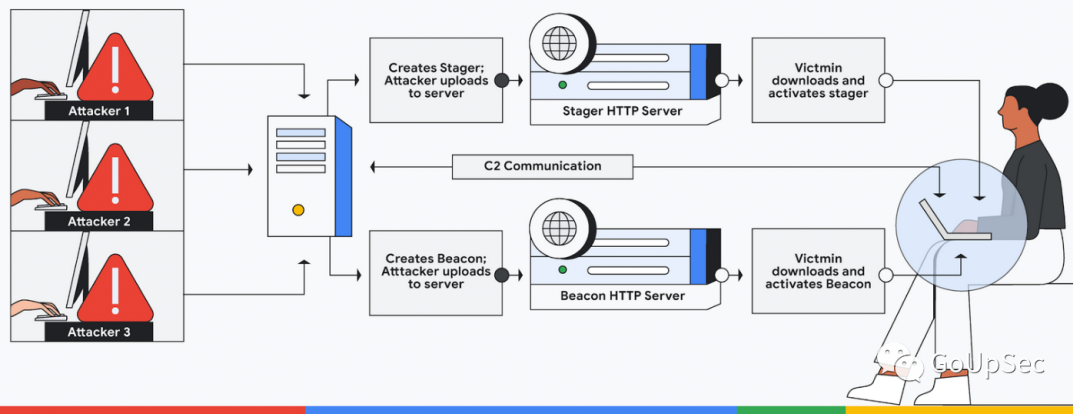

Colbalt Strike的基础设施 来源:谷歌

Cobalt Strike(由Fortra开发,以前称为Help Systems)是2012年以来可公开获得的合法渗透测试工具。它被设计为红队的攻击框架,能够扫描组织的基础设施查找漏洞。

虽然Colbalt Strike的开发商试图审查客户,并且表示只会出售用于合法用途的许可证,但随着时间的推移,越来越多的攻击者也获得并共享了Cobalt Strike的破解副本。这导致Cobalt Strike成为网络攻击中最常用的工具之一,可能导致数据盗窃和勒索软件。

在此类攻击中,攻击者会在部署“信标”后执行利用后任务,这些信标为他们提供对受感染设备的持久远程访问。

借助部署在受害者网络上的信标,攻击者可以访问受感染的服务器以收集敏感数据或部署进一步的恶意软件有效载荷。

安全公司Intezer的研究人员还透露,攻击者还开发并一直在使用(自2021年8月以来)他们自己的Linux信标(Vermilion Strike),该信标与Cobalt Strike兼容可以获得在Windows和Linux设备上的持久性和远程命令执行。

参考链接:

https://cloud.google.com/blog/products/identity-security/making-cobalt-strike-harder-for-threat-actors-to-abuse

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。