Recorded Future 研究了 108 个家族的漏洞利用工具包、开源远控木马与恶意软件,持续跟踪背后的 C&C 基础设施。2022 年发现了超过 17000 个 C&C 服务器,比去年增加了 30%。

背景

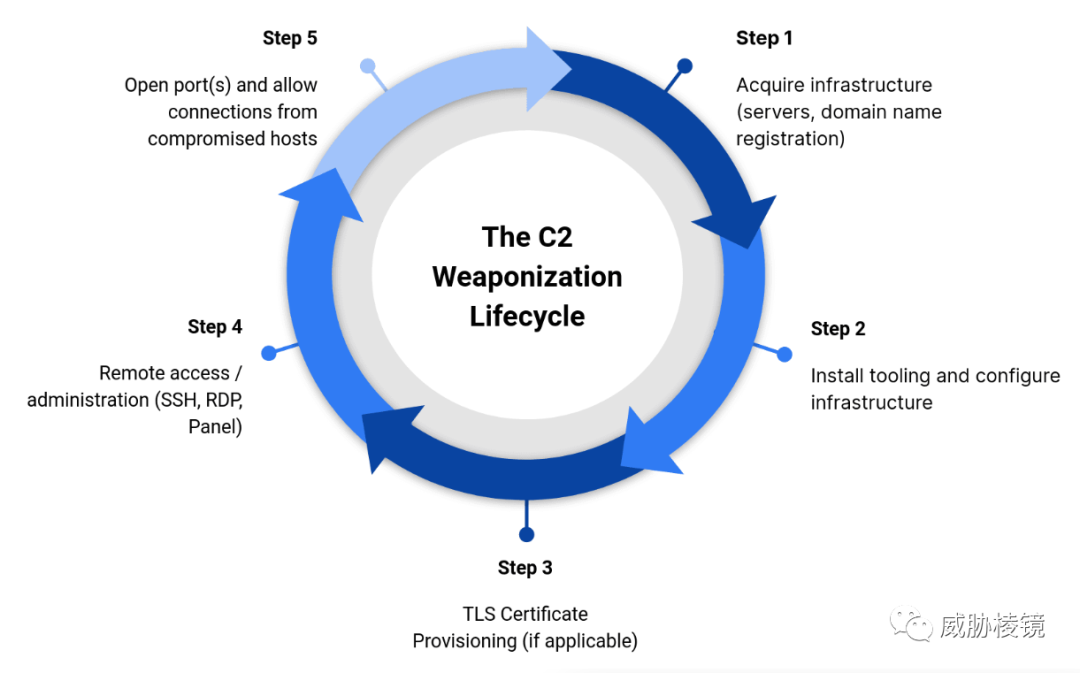

攻击者启用 C&C 服务器前需要有一系列准备工作:

通过合法或者攻击手段获取服务器、域名

安装软件、调整配置

配置证书、上传文件

通过 SSH 或者 RDP 对 C&C 服务器进行控制

开放端口能够暴露控制面板

由于 C&C 服务器在启用前就会有配置和调试的过程,也不可避免地会留下痕迹,例如服务器部署的软件版本、控制面板的特征、证书的模式等。

威胁分析

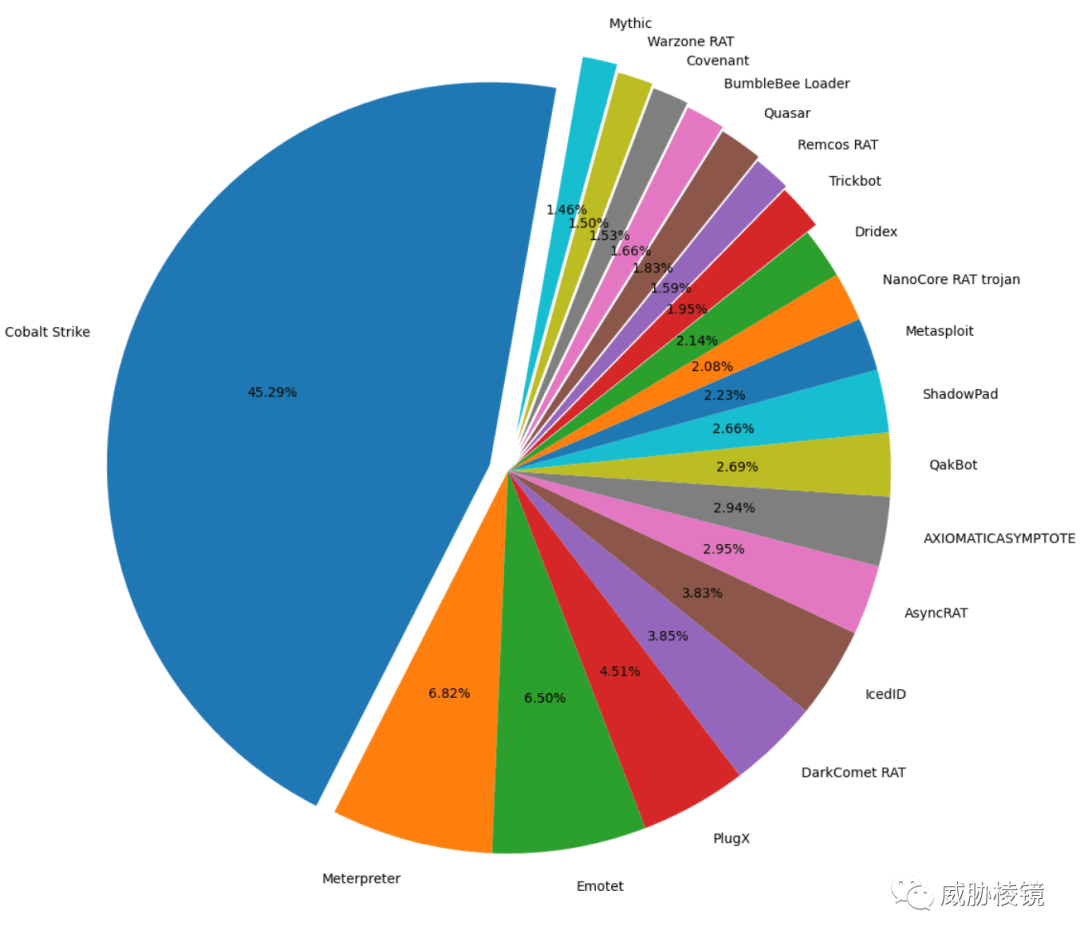

前五位的 C&C 家族,不仅有后渗透框架(Cobalt Strike)也有远控木马(PlugX、DarkComet)与僵尸网络(Emotet)。

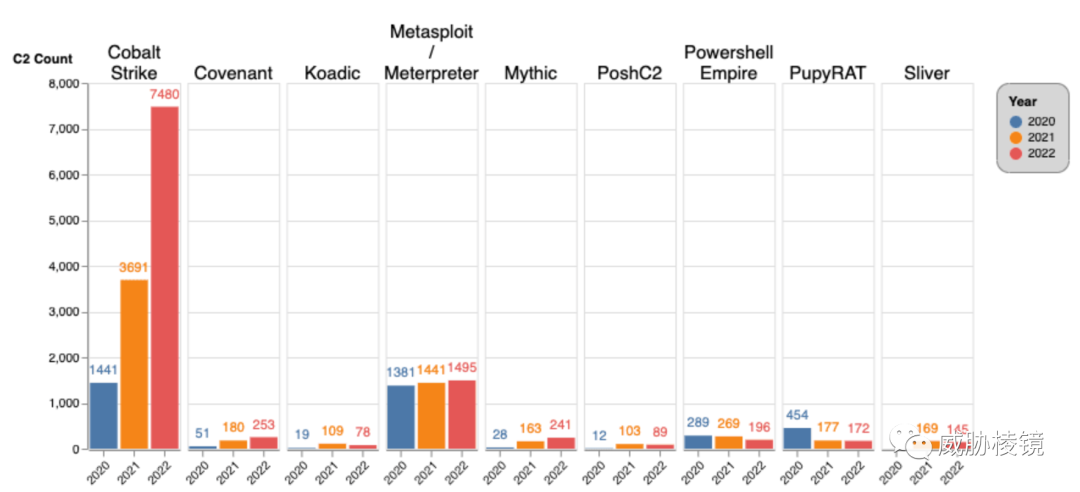

数据看,尽管 Cobalt Strike、Meterpreter 和 PlugX 这些恶意软件已经持续了很多年,但还是在持续增长。另外,Emotet 已经走出阴霾,全面恢复运行。

从占比来看,Cobalt Strike 接近一半,一骑绝尘。其次为 Meterpreter 与 Emotet 恶意软件。而常见的 BumbleBee、AsyncRAT 与 IcedID 也都位列前二十。

PlugX(增加 51%)

Remcos(增加 51%)

DarkComet(增加 44%)

QuasarRAT(增加 40%)

Mythic(增加 33%)

AsyncRAT(增加 24%)

增量较大的都是已知的,而非新的恶意软件家族。这表明,攻击者相比不可检出的隐蔽性,现在更在意即便检出后的不可归因。而且,开发定制化工具需要巨大的成本与超凡的技能。攻击者只需要购买商业工具或者使用开源工具,就能够达到目标。

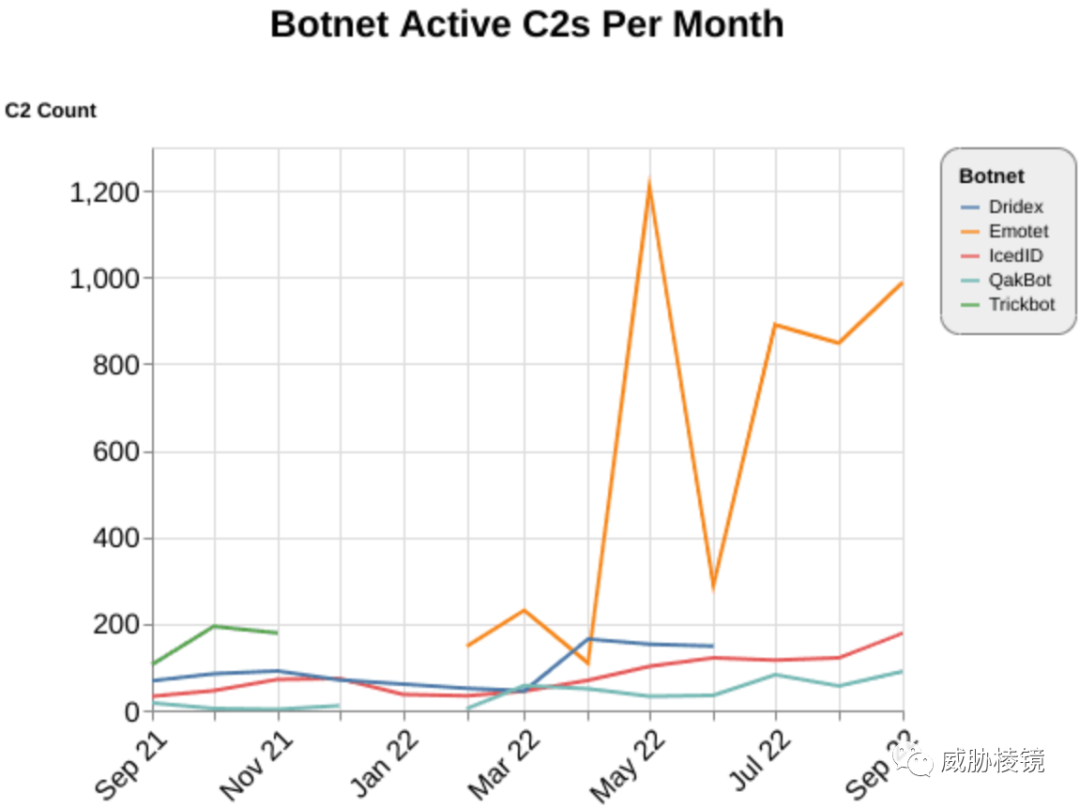

僵尸网络,不遑多让

2021 年,Emotet 在被执法行动打击后几乎消亡。其余僵尸网络活动增强,试图递补空位。

在 2022 年,Emotet、Dridex、IcedID、QakBot 和 TrickBot 是发现 C&C 服务器最多的僵尸网络。

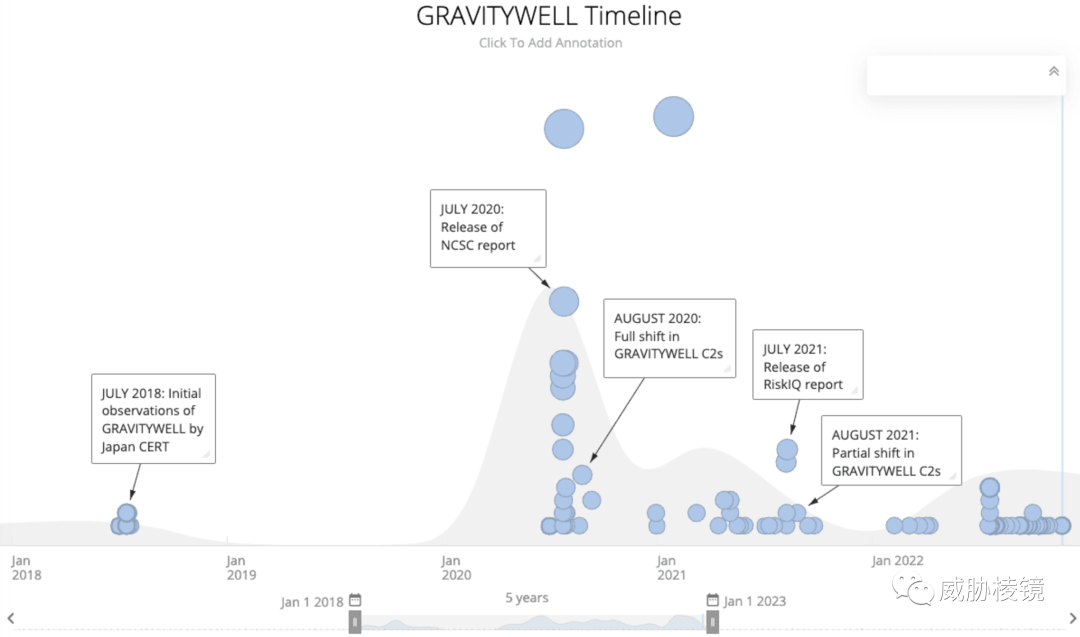

俄罗斯,高速迭代

与其他 APT 组织相比,俄罗斯的 APT 组织在 C&C 服务器的运营安全性上更为慎重。例如经常使用独立的攻击基础设施,只用于攻击的单个目标。

以 WellMess 恶意软件使用的 C&C 服务器 GRAVITYWELL 为例。2020 年 7 月,英国国家网络安全中心(NCSC)披露了有关 GRAVITYWELL 的 C&C 攻击基础设施。8 月,攻击者就火速更换了一批不同证书的服务器。2021 年 7 月,又由 RiskIQ 披露了一批 C&C 服务器。一个月内,攻击者再次完成了攻击基础设施的更换。

后渗透框架,百花齐放

Cobalt Strike 仍然是最受欢迎的,并且领先优势还在进一步拉大。其他框架,例如 Covenant、Mythic 和 Metasploit/Meterpreter 并未显著大幅增加。

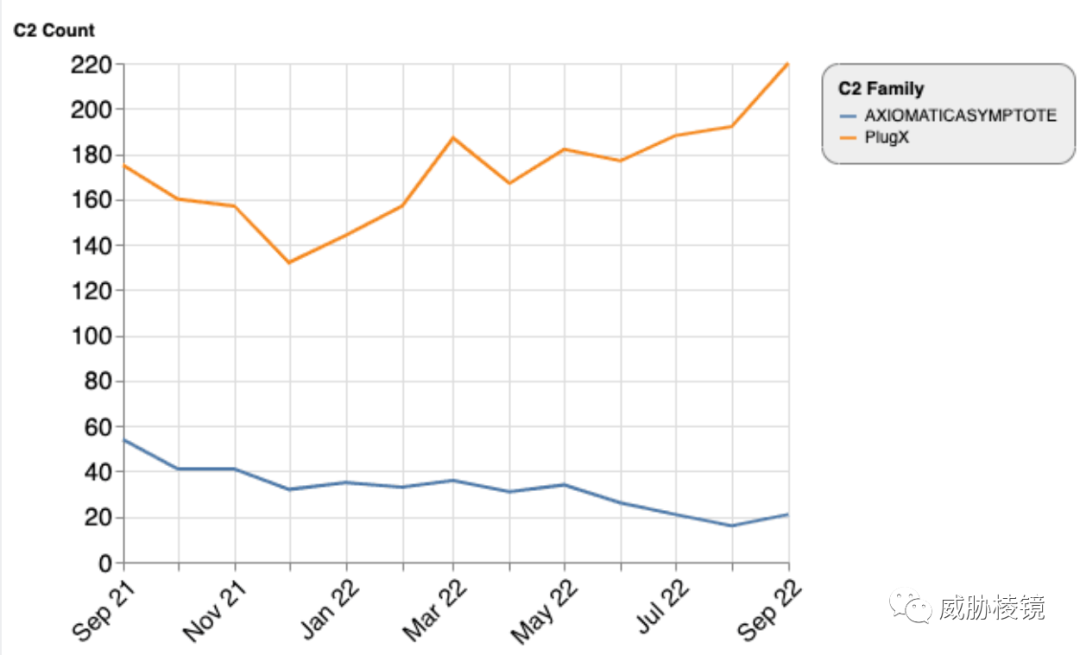

PlugX,并未减少

尽管都在说 ShadowPad 会取代 PlugX,但观测到 PlugX 的数量甚至有所增加。

注:AXIOMATICASYMPTOTE 为 ShadowPad 的攻击基础设施命名名称。

全球概览

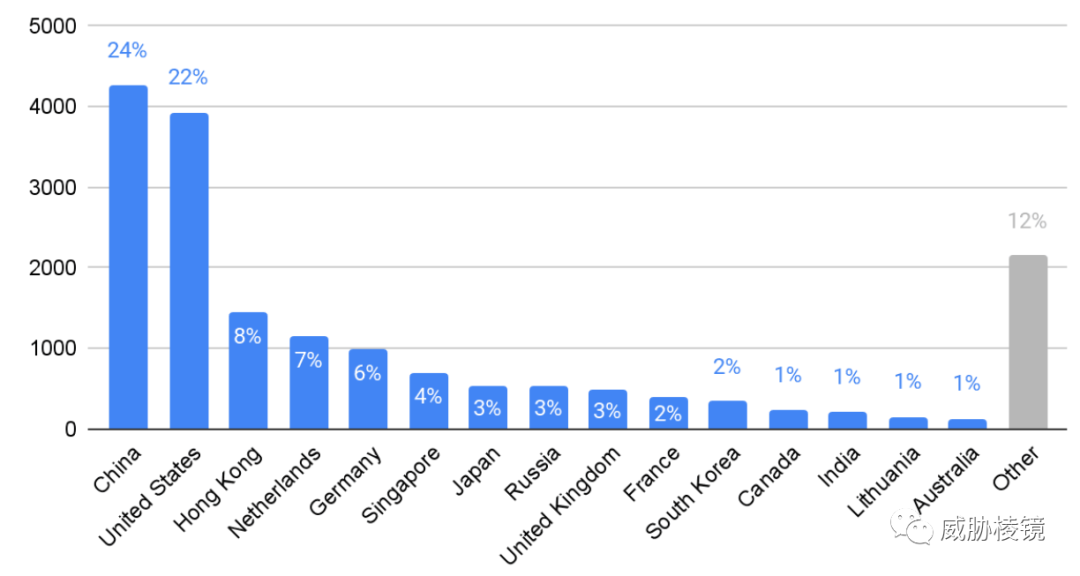

与 2021 年相比,2022 年检测到的 C&C 服务器数量增了 30%。一共 17233 个 C&C 服务器,分布在 116 个国家/地区的 1419 个自治系统中。部署在中国的 4265 台、部署在美国的 3928 台,部署在中国香港的 1451 台。这三个国家/地区合计占到所有 C&C 服务器的 55%,TOP 10 的国家/地区占到总量的 88%。

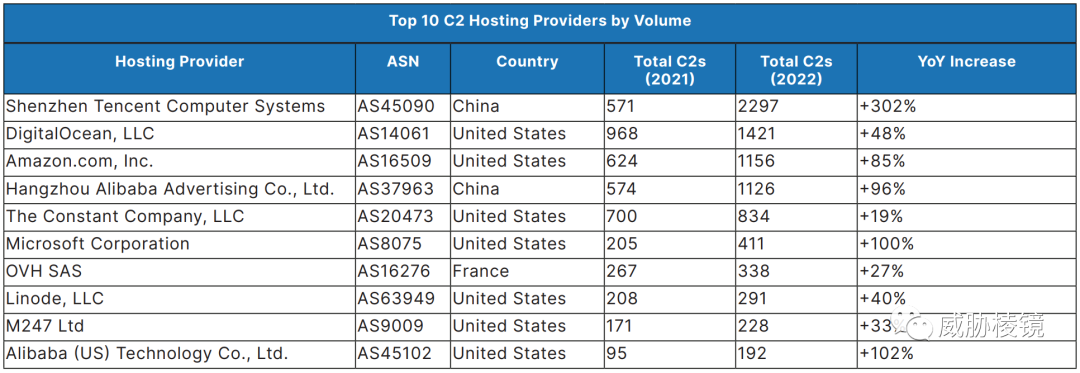

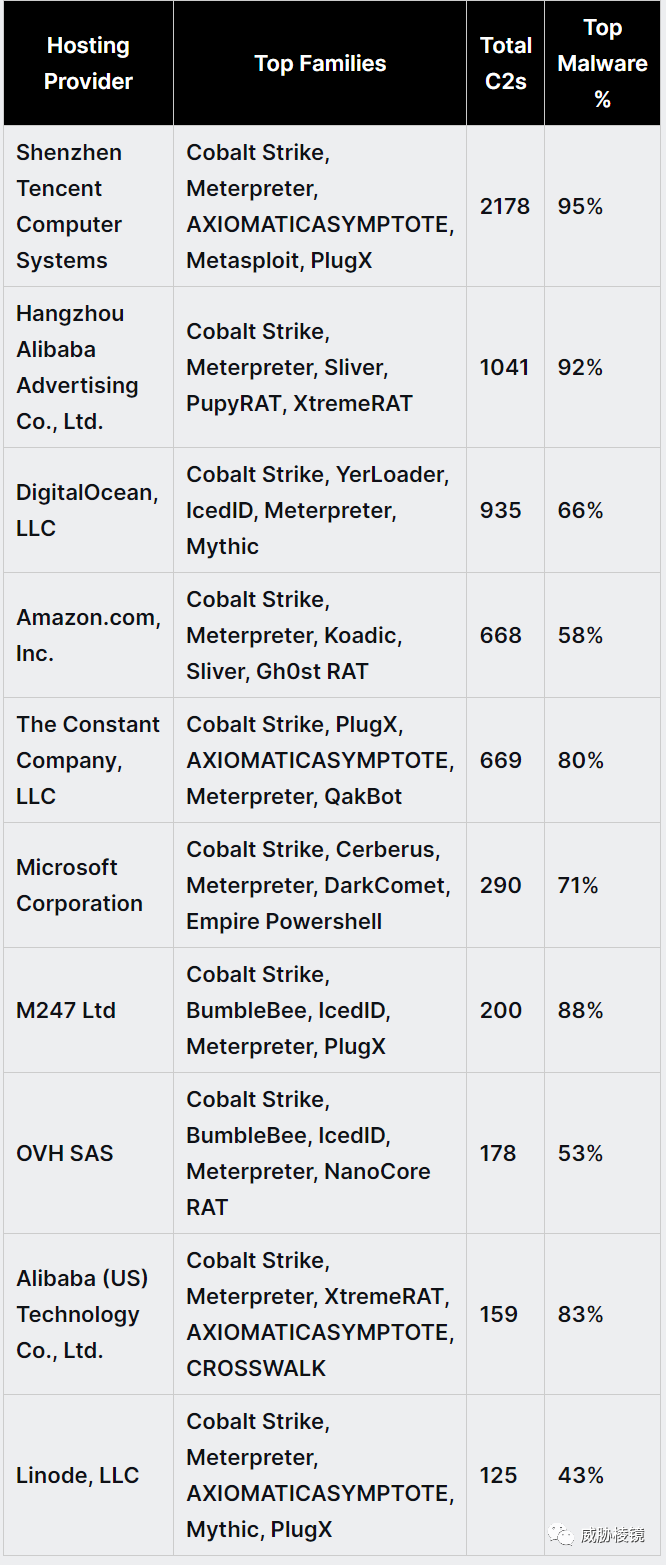

从自治系统来看,腾讯的 AS45090 跃升至第一位,阿里也有 AS37963 与 AS45102 冲入前十。

Cobalt Strike 是所有托管服务提供商中发现最多的恶意软件家族,在许多情况下紧随其后的是 Meterpreter。

BumbleBee 有 26% 在 M247 Ltd 和 OVH SAS 上,而 Cerberus 有 57% 在 Microsoft Corporation 的基础设施上。

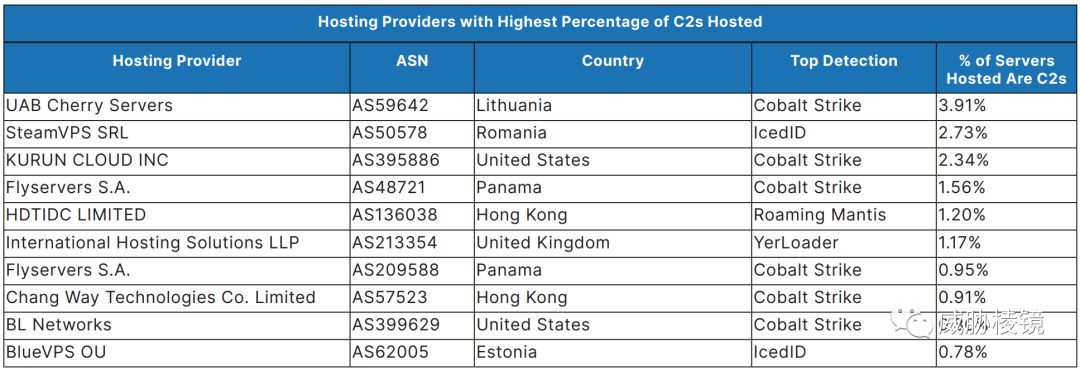

按照恶意比例来看,像 UAB Cherry Servers、BL Networks 或 KURUN CLOUD INC 本身就存在大量恶意流量。而 HDTIDC LIMITED 早就被很多攻击者当作首选服务提供商。以及,Flyservers SA 或 Chang Way Technologies Co. Limited 也是知名的防弹主机服务提供商。

总结

预计 2023 年,Cobalt Strike 与僵尸网络仍然将占据观测到的 C&C 服务器的大多数。与此同时,针对逃避 EDR 检测而生的 BRc4 的使用率估计会大幅攀升。

Redline Stealer、QakBot 和 Nanocore 等恶意软件家族使用随机端口和非标准端口获得了不错的成效,这为研究人员使得通过网空探测跟踪的方式带来了巨大的压力。

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。