近日,乌克兰的计算机应急响应小组CERT-UA透露,国家 Delta 军事情报计划的用户已成为基于恶意软件的攻击目标。

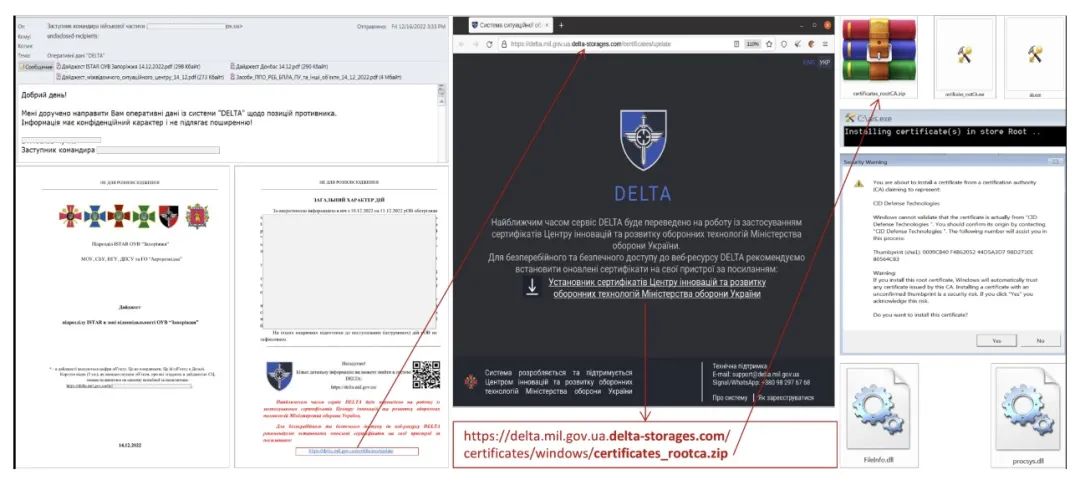

根据CERT-UA的说法,攻击者使用属于国防部员工的被黑电子邮件帐户以及消息应用程序发送消息,通知收件人需要更新 Delta 系统中的证书。恶意邮件携带的文档包含指向托管在虚假 Delta 域上的存档文件的链接。

鱼叉式网络钓鱼邮件是从属于国防部一名雇员和信使的一个被盗用的电子邮件地址发送的。该消息敦促收件人更新“DELTA”系统中的证书,它还使用了一个附加的 PDF 文件,该文件模仿了 Zaporizhzhia 警察局 ISTAR 部门的合法摘要。

根据 CERT-UA,该文档包含指向恶意 ZIP 存档(“certificates_rootca.zip”)的链接,该存档托管在虚假的 Delta 域上。

“Delta 是一个系统,用于收集、处理和显示有关敌军的信息,协调国防军,并根据北约标准提供态势感知,由国防部国防技术创新与发展中心开发。” 乌克兰军方表示。

在执行存档中包含的可执行文件“certificates_rootCA.exe”后,它将在受感染的系统上安装两个恶意软件;用于窃取敏感数据(电子邮件、数据库、脚本和文档)的信息窃取恶意软件 FateGrab 和用于窃取 Internet 浏览器数据的 StealDeal 恶意软件。

这些文件旨在将两种恶意软件部署到受感染的系统上,其中一种名为 FateGrab,用于收集电子邮件、数据库、脚本和文档,另一种名为 StealDeal,用于收集互联网浏览器数据等。

“如果您点击链接,包含受 VMProtect 保护的“certificates_rootCA.exe”可执行文件的“certificates_rootca.zip”存档将下载到您的计算机(该文件于 2022 年 12 月 15 日编译并进行数字签名)。” 阅读 CERT-UA 发布的公告。

“运行 EXE 文件后,将在 PC 上创建几个同样受 VMProtect 保护的 DLL 文件,以及一个模拟证书安装过程的“ais.exe”文件。稍后,两个恶意程序将在受害者的计算机上启动:”阅读CERT-UA 发布的警报。“FateGrab(“FileInfo.dll”;“ftp_file_graber.dll”),其功能涉及窃取扩展名为“.txt”、“.rtf”、“. xls", ".xlsx", ".ods", ".cmd", ".pdf", ".vbs", ".ps1", ".one", ".kdb", ".kdbx", ". doc"、".docx"、".odt"、".eml"、".msg"、".email",随后通过 FTP 和 StealDeal(“procsys.dll”;“StealDll.dll”)进行渗漏,除其他外,旨在窃取互联网浏览器数据。”

乌克兰当局将此次攻击归因于被追踪为 UAC-0142 的威胁行为者。

俄罗斯以三角洲系统为目标。乌克兰记者尤里·布图索夫 (Yuriy Butusov) 表示,俄罗斯黑客今年早些时候获得了对该系统的有限访问权限,但声称他们未能获得任何重要信息。在俄罗斯声称三角洲系统遭到黑客攻击之后,布图索夫就此发表了评论。

乌克兰的 Delta 系统收集有关敌人的信息,帮助协调防御力量,并提供态势感知。它被吹捧为乌克兰武器库中非常宝贵的资源,这可能使其成为俄罗斯网络战士的重要目标。

自俄乌冲突以来,俄罗斯加强了对乌克兰的网络攻击,经常使用擦除器恶意软件造成破坏。

乌方主要担忧是俄罗斯可能会针对关键基础设施发动大规模网络攻击,如今年早些时候针对乌克兰能源供应商使用的Industroyer2工业控制系统 (ICS) 恶意软件和旨在操纵和控制的Pipedream/Incontroller恶意软件的攻击所示,扰乱工业流程。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。