背景

双尾蝎(奇安信内部跟踪编号:APT-Q-63)是一个长期针对中东地区的高级持续威胁组织,其最早于2017年被披露。该组织至少自2016年5月起,持续针对巴勒斯坦教育机构、军事机构等重要领域进行网络间谍活动,以窃取敏感信息为主的网络攻击组织,开展了有组织,有计划,有针对性的攻击。其攻击行业包括基础设施,国防、教育、政府、媒体、交通等。攻击的国家包括但不限于美国,韩国,巴勒斯坦,日本,瑞典、以色列等。

概述

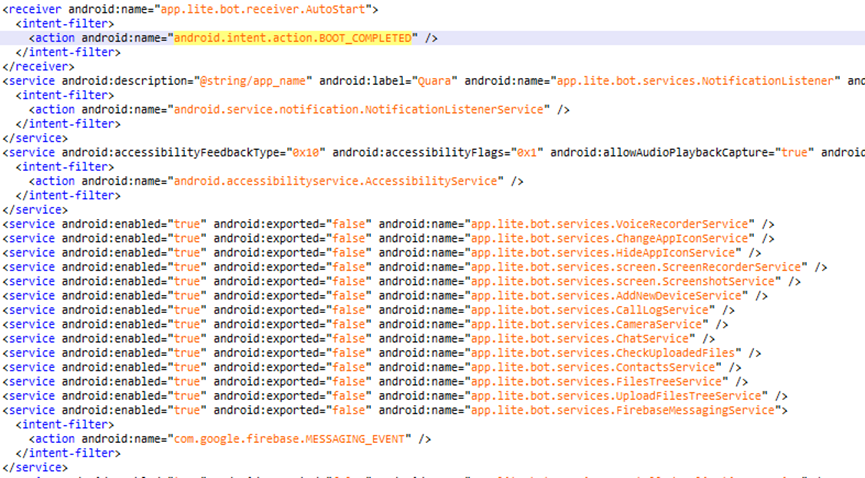

双尾蝎的Android端攻击非常活跃,恶意样本具有高隐匿和强远控的特点,一直备受我们的关注。其在Android端的攻击主要采用伪装成聊天软件的方式进行投递和诱导安装,而在受害者设备上则通过隐藏图标、变换为Google全家桶图标和安装官方聊天软件等手段进行隐匿和持久化。

近日,奇安信病毒响应中心移动安全团队捕获到该组织一款新型恶意样本,其在使用经典武器库的同时,集成了最新的开源Android RAT武器库,借助SMS和FCM服务,实现了复合型的更强的远程控制功能。

样本分析:隐匿与持久化

三种方式进行隐匿:

1、隐藏/变换图标

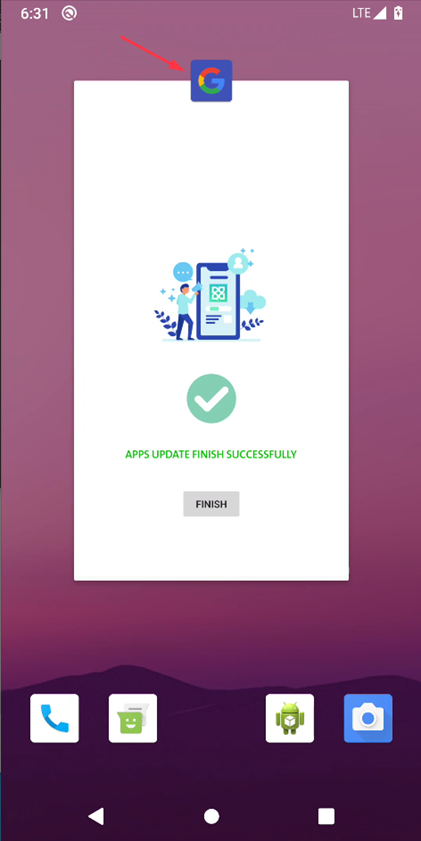

Android10以上采取变换图标方式隐藏,可变换为图标的应用有Youtube、Google Chorme、Google play store、App update。其可在获取权限后随机变换图标,也可通过远程命令动态变化,变换为Google Chorme后活动如下图:

2、关闭系统&设备厂商安全软件、安装和本身通知:

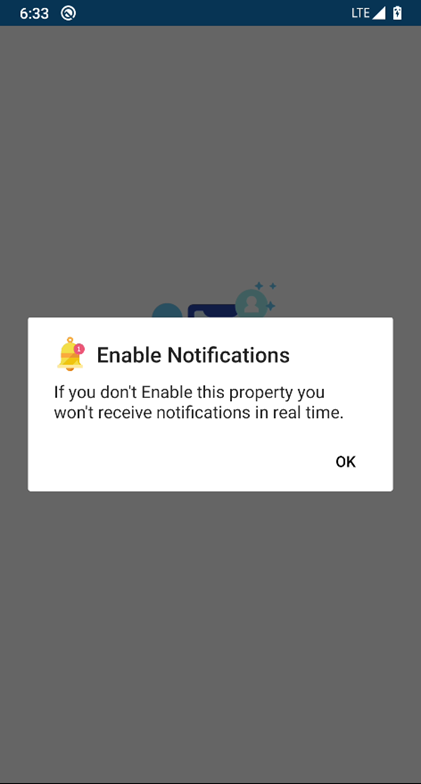

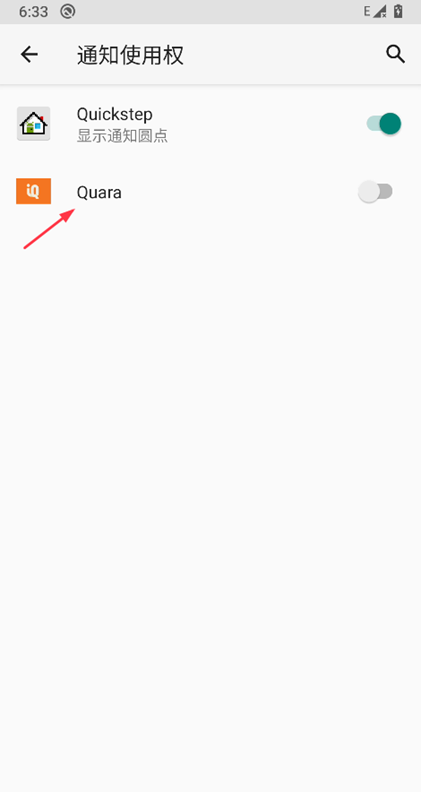

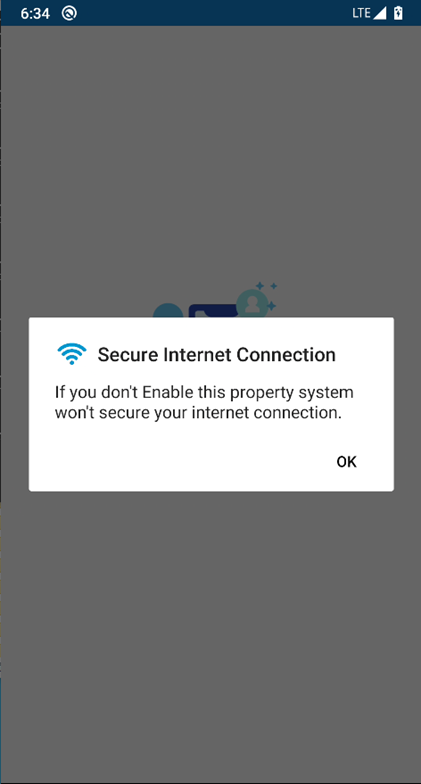

监控的应用包名包含字段包括google、android 、security、system 、securitylogagent、com.miui.securitycenter、app.lite.bot(应用自身)及com.google.android.packageinstaller。诱导申请权限如下图:

3、编辑社工信息提示:

如在申请危险权限时编辑误导信息,诱使用户授权操作,再如执行耗时任务将服务拉到前台时,设置通知为闹钟信息。

三种方式进行持久化:

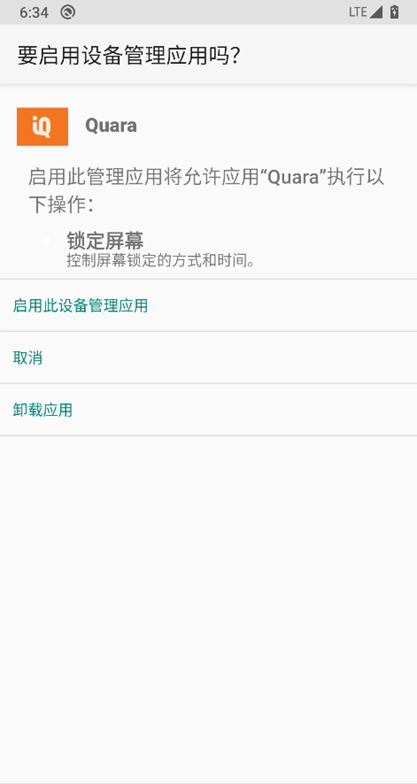

1、申请设备管理器权限,防止用户卸载:

诱导申请权限如下图:

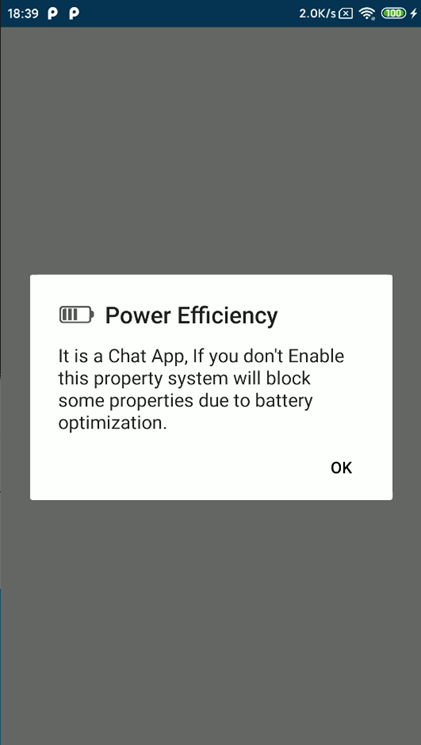

2、申请电池权限,防止被系统回收

宣称为Chat APP,诱导申请权限如下图:

3、应用采用自启动和SMS&FCM服务唤醒等手段进行服务的持久化。

武器拆解

XHunter

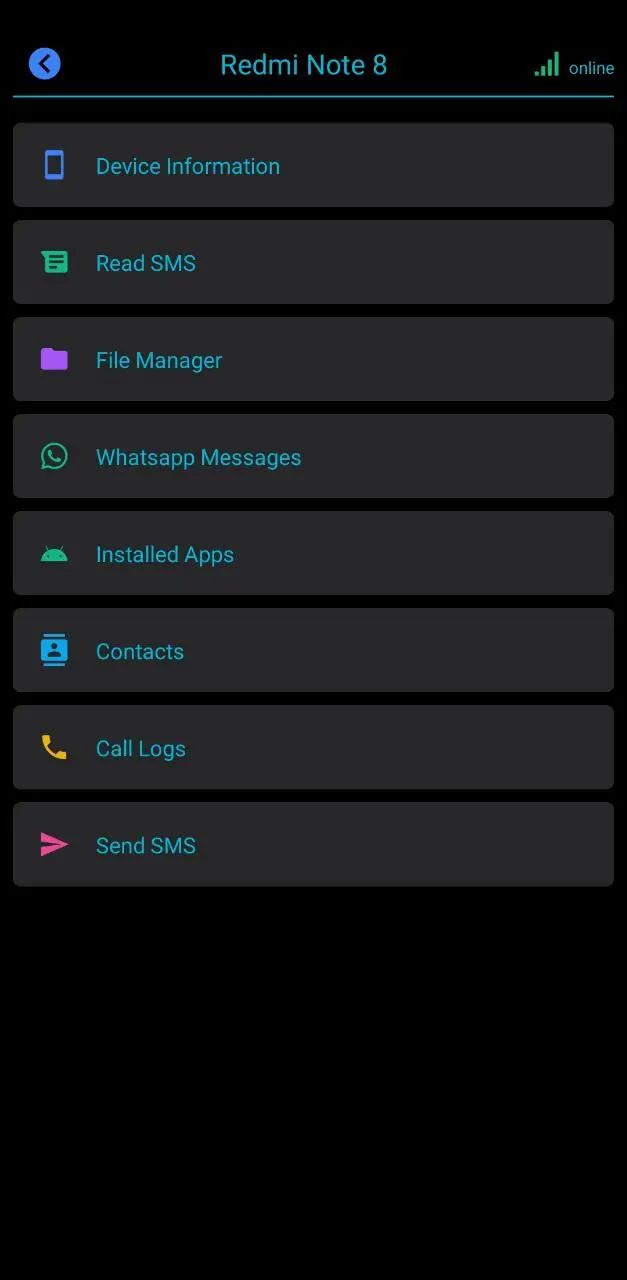

XHunter是一个新的开源Android RAT武器,包含Client和Server,Client项目创建于2020年8月份,并持续更新至今,Server项目创建于2022年7月。此恶意样本采用了最新版的Client-Server服务,此武器使用C&C地址为https://luauasar.herokuapp.com,其中luauasar为开发者的应用名称,herokuapp.com为heroku服务平台域名。其示例功能如下图:

此恶意样本使用功能如下:

获取短信

获取安装应用列表

获取联系人

发送短信

获取通话记录

获取定位

获取(指定)设备文件

获取下载文件

获取Whatsapp Database

获取照片

MobiHok

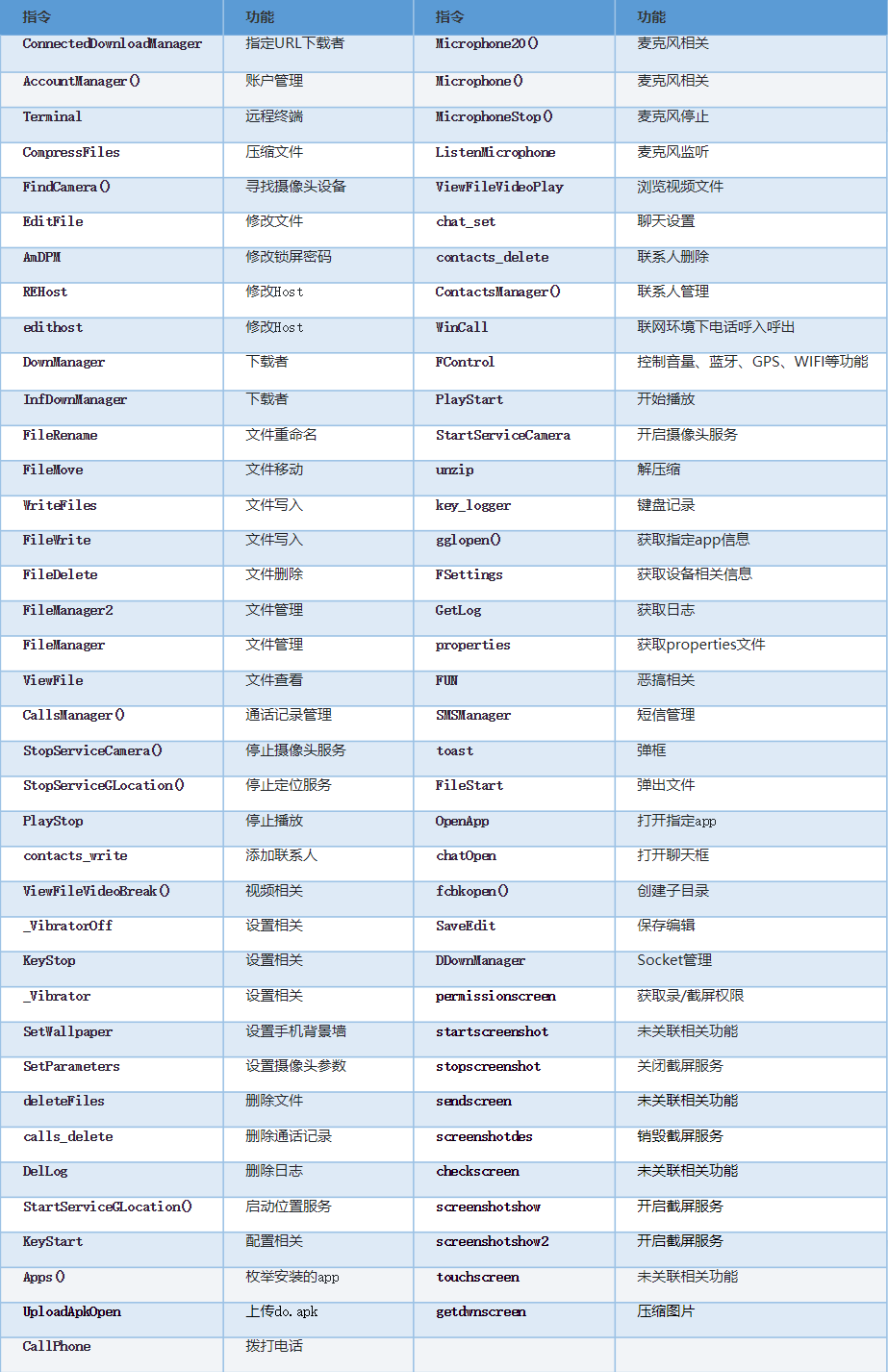

MobiHok属于经典的Android RAT武器,此恶意样本使用了最新的V6版本,新增了截屏相关的功能。此模块采用SMS下发指令,默认C&C地址为http://www.mobihok.net/ch/ch2.php?ssl=OEWM63UXM5P3LQREFS2EQ7F80VKNJK。

远控指令功能列表如下:

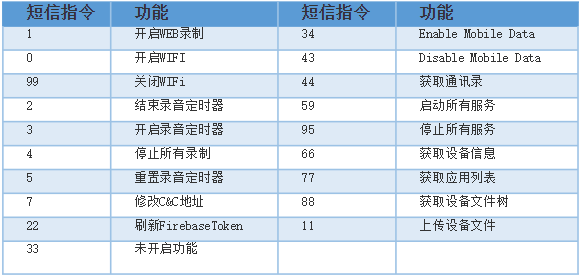

JW

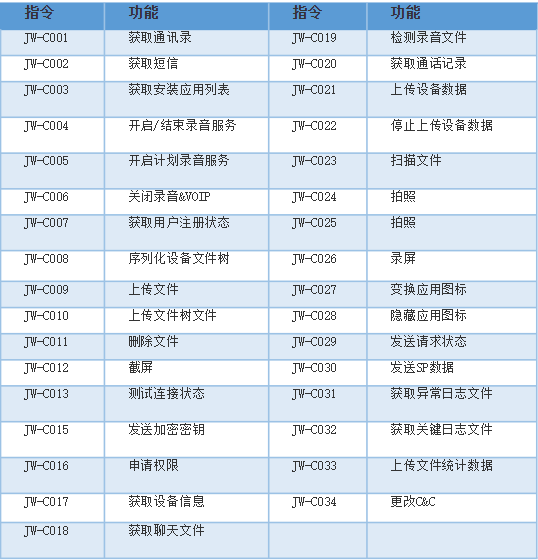

JW是一个目前未知的Android RAT武器,具有丰富的恶意行为功能。此模块采用FCM下发指令,C&C地址为https://donald-grigg.site/api/FZnW8Y。

远控指令功能列表如下:

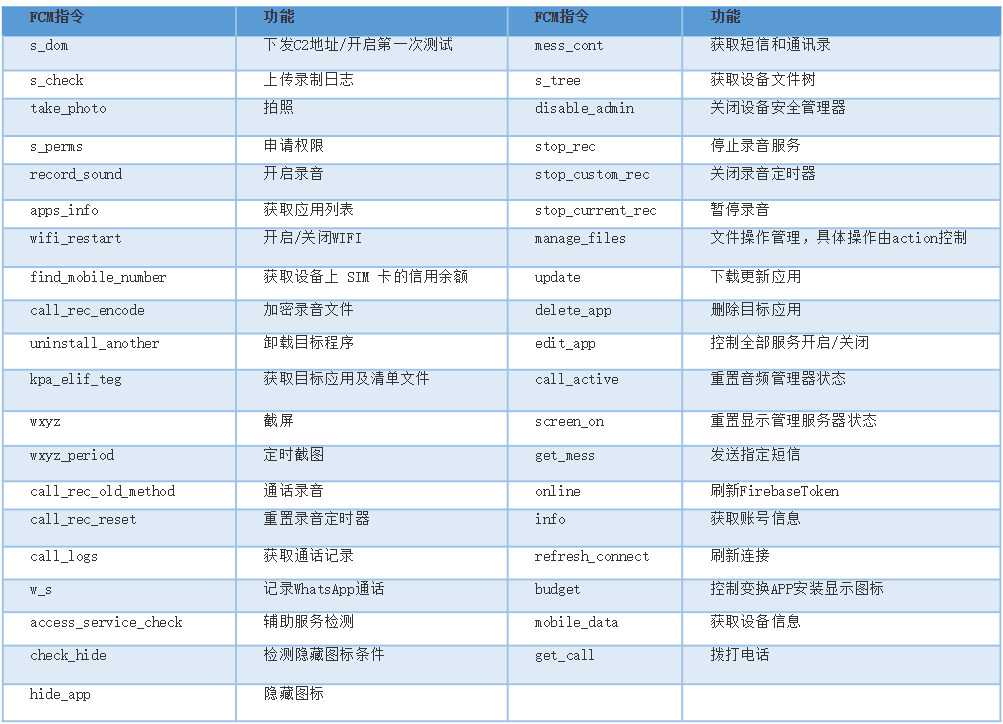

VolatileVenom

VolatileVenom是该组织旧版样本所使用的武器,此处用于总结和对比,主要也是通过SMS和FCM下发指令。

SMS远控指令功能列表如下:

FCM远控指令功能列表如下:

组织归因

我们将此恶意家族归属于双尾蝎组织,主要基于以下三点进行判定。

一、JW远控模块使用的C&C

donald-grigg.site属于双尾蝎组织资产。基于奇安信威胁情报中心查询,如图所示:

二、主要攻击方法

双尾蝎组织在Android端的攻击方式主要是伪装为聊天软件和升级工具,且其使用Google Cloud时会创建其伪装的目标聊天软件项目,以便于管理。此新型恶意样本伪装的目标聊天软件项目为BOTIM,它是一款高清视频通话和短信应用,GP下载量5000万+。

三、样本源代码

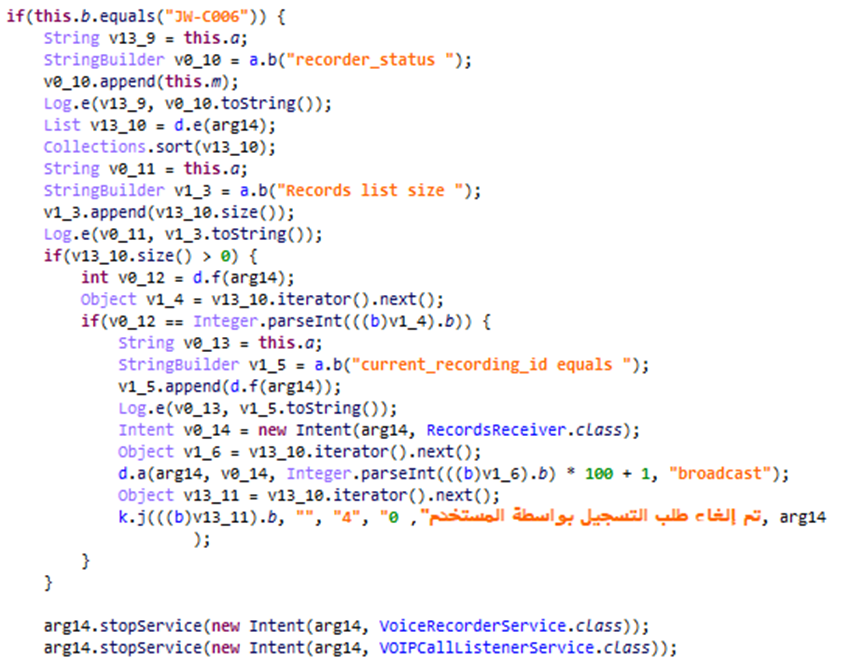

恶意样本同家族样本于2021年11月由其他安全厂商进行过披露,具有相同的隐藏机制和远程控制命令代码,部分远控功能代码如下图所示:

目前,基于奇安信自研的猫头鹰引擎和威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、奇安信天狗漏洞攻击防护系统、天擎、天机、天守、天眼高级威胁检测系统、奇安信NGSOC(态势感知与安全运营平台)、奇安信监管类态势感知等,都已经支持对此类攻击的精确检测。

IOCs

样本Hash |

16bcf9fa765c744e5ae80f452d458287 |

bb791edaf5cba30d59f70c1e2e8c6672 |

ed11daeb1f49f9dc73c3ff72c92416b4 |

C&C |

donald-grigg.site |

luauasar.herokuapp.com |

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。