概述

2022年已经走完,这一年是"变化"较大的一年,不管是疫情的变化、安全圈的变化、还是我个人的"变化",这些变化背后我还是体会到了很多“规律”性的不断迭代的洞察点。今年我给整个安全行业的关键词是"进化Evolution",今年的2022总结和2023安全方向展望,也会一直围绕着"进化"这个词进行展开。"进化"代表的是安全行业的深水区,需要出现新的安全能力、安全技术、安全解决方案,让现在的安全行业的水位提升到一个层次。"进化"也代表着目前的一些安全领域,需要不断迭代"进化"出更深层次的围绕客户痛点,解决客户风险和问题驱动的安全领域。"进化"也代表了蜕变,形成安全技术壁垒成为企业发展的重中之重,“实战化、体系化、常态化”依然是安全行业发展的舵盘,指引行业安全的提升。"进化"代表着协作,安全行业需要一剂强心剂,因为未来三到五年"狂风暴雨将至",也许国家之间会发生网络战,目前国家各个部门也在积极准备应对可能发生的重大网络战危机。作为安全行业里面一个积极看好网络安全从业者来说,能做的就是踏踏实实讲出来看到的行业安全解决方案、新兴安全技术、完善的安全架构,从自身的企业安全做起,不断分享迭代,逐步形成最佳实践,真正"进化"出网络安全的核心"防御长城"。

废话不多说,开始2022年总结之前,针对之前写的2021年安全架构总结和2022安全方向展望做一个简单的回顾(挑选2个总结):

1、云上攻击会越来越深入,影响越来越大:2022年相信各位特别关心云安全漏洞的同学一定很清楚,今年Azure、AWS、Google被纰漏出大量导致数据泄露的多租户隔离和逃逸漏洞,影响范围极大,对云厂商信誉和客户的信心都造成了较大影响,其实这个趋势也是必然的,因为国家级的对抗都是随着基础设施变化而进行攻击的"进化"的,近两年上云的趋势已经非常的火爆,基本上上世界500强90%以上都已上云(多云、混合云),由于这些客户的高价值,作为国家级威胁体,会随着这些客户的上云进而研究最高安全等级云的安全,寻找安全漏洞,窃取客户的高价值数据。

2、终端安全新赛道("混合"办公安全):如果读者目前在做SASE、终端安全、数据安全等,就会在客户的需求中,得到对应的答案,目前各个行业的客户都在想如何利用"一站式"安全产品体系,来解决客户的数据安全问题。所以去年提出的跨平台、终端安全EDR、DLP、EPP进入融合时代是必然的,随着客户的设备的复杂性的增加,MacOS、手机端、*NIX操作系统的数据安全、反入侵等需求也呈增长态势。

去年的趋势简单分析完,今年我也会展开今年2022年的安全架构总结方面的内容,主要从数据安全体系已进入成熟运营阶段DataSecOps依然到来;数据安全和隐私安全对抗从数据全链路跟踪"进化"到全程票据端到端全链路鉴权;应对国家级威胁体的攻击,如何通过终端安全+身份安全+API智能网关构建网络防御长城;应用安全进入融合时代(编排和关联分析时代),ASOC崭露头角;云上数据安全新方向主权+全云全域隐私防护,让默认隐私(Privacy By Design)真正在云平台落地。

(特此声明:此研究仅仅是个人研究行为,获取的信息也是公开情报获取)。

2022年总结-端到端身份防御架构落地

今年还是很惊喜的看到了很多防御上的一些创新安全架构,包括端到端身份防御架构的落地和下面讲到的数据安全防御大招(全程票据)。也就是说经过今年的一些发展,尤其是零信任架构的快速普及,零信任架构依然"进化"成了一个全新的端到端身份防御架构。

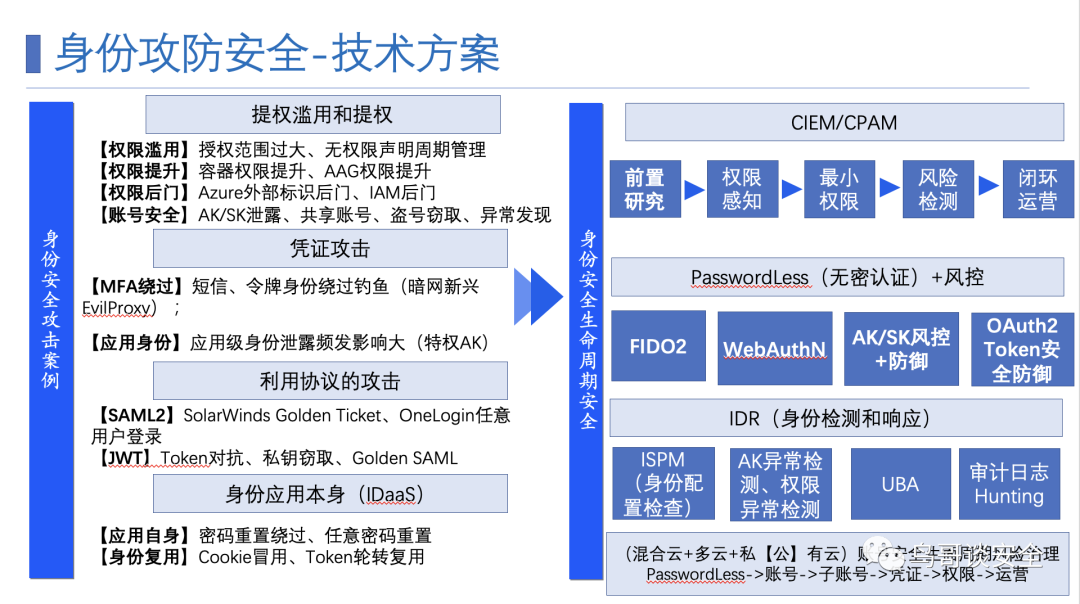

首先讲一个场景,看看各位安全友人是不是都碰到过这种情况。自己的公司安全现状是在漏洞上投入了非常多的人力、产品,包括做渗透测试、红蓝演练,挖掘到了大量的API越权漏洞、RCE、SSRF等漏洞,但是做了特别多的事情,最终通过一个账号(身份)就把数据全部都窃取走了,包括去年提到的微软、英伟达、Uber、Okta遭受了Lapsus$的身份攻击,去年这个趋势已经非常明显了。而今年的对抗场景又进行了全新的升级,身份不管是被冒用、窃取、盗用等,是必不可少的Assume Breach的案例,由于身份的被攻破,就出现了另外一个比较严重的问题,目前很多应用层面的权限管理是非常混乱的。也就是说今年的身份对抗升级到了两种,一种是黑客入侵之后通过冒用、盗取Cookie、模拟账号准入、绕过MFA的方式持久化的维持企业的账号身份,另外一种就是利用这个身份的默认权限过大的设置,进而窃取更多的数据。

总结一下身份的三层风险:

1、高安全等级MFA绕过:现在暗网已经出现了一种新型的钓鱼方式和一种新型的账号买卖服务,Pishing As A Service(EvilProxy)可以模拟Microsoft、Apple、Google、Amazon等登录界面的伪造,让受害者直接登录EvilProxy的钓鱼服务,进而绕过MFA获取到登录的Cookie,并且通过持久化保持的方式,一直维持登录状态;

2、身份伪造和冒用:黑客掌握了你账号之后,就会通过各种手段来维持这个权限,目前整个身份最薄弱的攻击点,就是用户你登录的身份之后,利用Cookie和JWT Token来维持权限,对经过验证的身份进行伪造和冒用;另外还有终极的伪造大招,就是窃取对应的JWT、Cookie的私钥,来伪造任意用户的登录,历史上俄罗斯的国家级攻击团队,就针对微软ADFS发起过Gloden SAML2的攻击,影响是毁灭性的,对整个企业造成了非常严重的影响,因为一旦拥有私钥就拥有了上帝攻击视角,可以伪造企业管理员来管理整个企业,包括ICS生产控制系统、数据窃取、企业知识泄露,这些就不在话下了;

3、应用权限过大导致的大范围数据泄露:另外一个很普遍的事实,包括国内非常TOP的在外人看来安全性很高的企业,其实应用权限的问题也是一个泛滥的问题,默认权限就可以访问企业的敏感数据、默认的账号权限就可以访问大量内部文档、默认账号权限就可以控制生产系统,这些案例真是触目惊心,让人不寒而栗。

幸亏我的目的不是吓唬大家,而是提出对应的解决方案,今年在零信任的方案上,我还是看到了有一些创新的安全方案的落地,那就是端到端的身份防御架构落地,从安全架构层面来解决上面的几个问题。首先有几个前提,还是要交代一下,实际的客户场景是这样的,客户拥有对应内部的SSO、权限和终端安全产品,应用总数大概1W+(全部都是YY数据,请不要对号入座),有超过20%也就是2000+的应用接入了SSO、权限管理和日志审计等安全能力,还有40%左右仅仅接入了SSO,并没有纳入权限管理,也就是说40%的应用权限非常大,另外还有40%大概4000+的应用SSO、权限都没有接入,就是一个普通的应用,例如开源的Yum代码管理、Nodejs源代码管理平台等等,一旦突破内网将会遭受很严重的攻击,因为有60%是获取到身份之后就会一马平川,另外40%也由于历史上管理的问题,权限没有得到很好的收敛,有非常多的API越权等严重漏洞,可被内鬼和黑客利用。

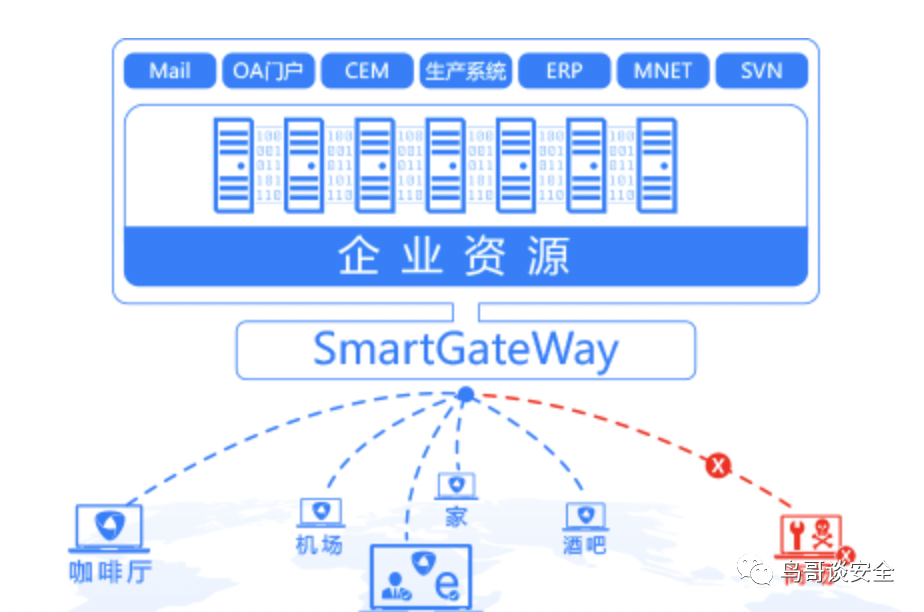

在这种场景下,端到端的身份防御架构应运而生,如下图所示,下图是一个大概的示意图。我慢慢展开这个安全架构的细节。

1、无终端安全无入网:首先在企业内网中部署了对应的终端安全产品(EDR+DLP+EPP+AV)的统一安全架构,而且跟企业办公网络等进行打通,也就是说没有部署终端安全产品的话,是不允许准入整个企业办公网络的,这个也就形成了第一层的身份防御点,无终端准入不能入网的原则;

2、未接入权限DNS域名配置:在讲统一接入智能网关之前还是先讲一下,接入内部应用域名的流程,首先在企业内部申请对应的域名,这个域名未来会同步到终端安全产品上,做对应的DNS导流操作;

3、智能导流:通过终端安全的网络过滤模块,将上述的DNS的请求导到SmartGateWay智能网关上,通过智能网关接入统一的SSO身份认证能力;

4、统一智能网关:智能网关接受终端转发过来的请求,这个时候请求第一次是不携带对应的身份的,这个时候智能网关因为没有判断到终端携带的身份属性,所以跳转到了对应的SSO登录后台,进行身份验证;身份验证过之后,可以通过终端+统一智能网关+SSO身份进行身份认证的操作了;

5、统一智能权限网关:这个时候已经完成了对应的应用少量侵入就完成SSO统一接入的过程了(为了保证安全,后端服务要仅仅允许智能网关携带的身份访问,避免造成直接访问后台绕过智能网关的风险),接入SSO之后就可以通过统一的智能权限网关进行统一的权限收敛了,例如可以做到URL级、响应级、参数级、字段级的数据安全访问控制了,而且也能很好的在同一的地方收敛到敏感的个人信息,达到去标识化的目标。然后在业务场景上也可以做更多的限制,例如外包不能访问某些大数据平台、美国员工不能访问中国的PII数据、数据跨境的时候做对应的审计的各种业务场景了。(下图参考腾讯iOA NGN+SmartGateWay架构图)。

2022总结-数据安全终极防御大招(全程票据)

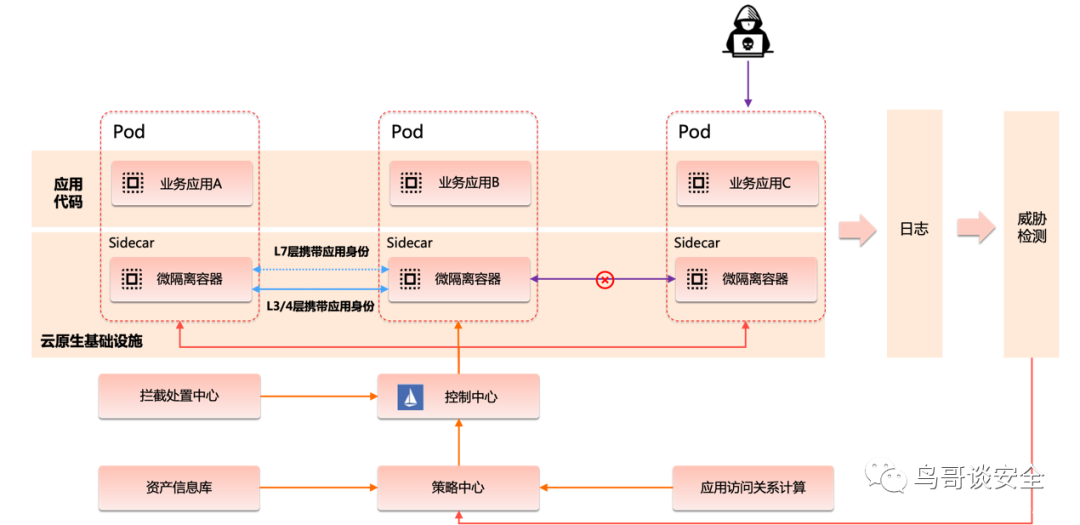

在2020年-2021年有幸在复杂的云原生环境下落地应用级的微隔离技术。主要的核心思想还是通过在ASI(Alibaba Serverless Infra)云原生架构上,通过跟发布平台以及采用四层的网络微隔离结合应用身份来做进一步的云原生MicroSegmentation,进一步降低云上被入侵之后的爆炸半径R的值,将安全入侵事件变得可控,影响有限。详细的架构如下图所示,通过注入Sidecar的方式,让Pod和Pod、甚至Pod和虚拟机或者其他形式的Workload通信默认带上四层的身份,通过控制中心和策略中心来放行访问,全程的访问依据是携带的SPIEE身份,而非IP地址、网络位置等信息。另外应用微隔离还实现了另外一个有趣的作用,就是应用间访问关系的梳理,这个在实际应用中也有很好的效果(例如绘制全链路访问路径、应用和应用之间的访问关系等)。

(图片来源:阿里云安全公众号)

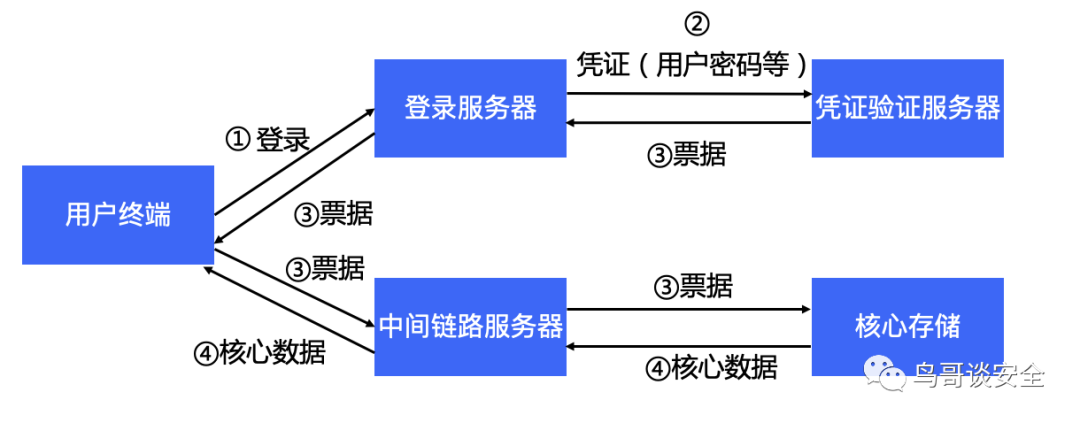

其实应用微隔离的“进化”就是全程票据,首先从Google ByondProd的架构来窥探一二,然后我在展开里面的相关细节。从下图的BeyondProd可以看出来,BeyondProd是由两层核心能力构成,一层就是ALTS(中文参考:https://cloud.google.com/docs/security/encryption-in-transit/application-layer-transport-security),Google 的应用层传输安全 (ALTS) 是由 Google 开发的双向身份验证和传输加密系统,用户在 Google 基础架构(Borg容器架构,中文参考:https://zhuanlan.zhihu.com/p/55970564)内部保护远程过程调用 (RPC) 通信的安全。另外一层就是EUC Ticket这个架构,通过让每个服务(Application Frontend、Backend Storage Service)等全程传递End User Ticket票据,让每一个服务都判断这个携带EUC Ticket的请求是否可以访问服务中的数据,而且每一个服务都会通过ALTS安全协议的保护,将EUC Ticket顺利透传到后端,直至应用确认数据是可以访问的,最终返回对应的数据。

其实很多安全架构都是一点点的“进化”、升级迭代。从应用微隔离到全链路数据追踪到全程票据,都是安全架构的演进。应用微隔离主要解决的是大内网的网络横向移动的入侵爆炸半径R的范围,数据安全全链路追踪是为了看见和掌握数据流动的安全,最终的全称票据,让企业的核心数据访问全程带上访问凭证,让数据泄露的范围降低到最低,真正从安全架构层面、应用层面来解决对应的数据外泄风险。

针对全程票据的设计细节,本篇文章也进行最核心部分的设计思路透出,让更多企业可以在核心、关键的核心基础设施应用和系统上展开落地。核心票据的架构图如下:首先从用户终端开始登录,这个时候有各种对应的身份验证手段,包括QR扫码、OAuth2认证、账号密码认证等;认证通过之后到凭证验证服务器验证凭证有效性,验证有效性之后,反馈对应的Ticket票据给到用户终端;用户终端使用Ticket票据来访问对应的中间链路的服务器,包括中间件、应用服务后台等,最终携带着Ticket票据访问核心数据服务器,核心数据服务器根据Ticket的权限和来源颁发最终登录用户自己可以访问的范围内的数据反馈到客户端,最终完成整个全程票据访问的全链路隐私和数据安全保护访问过程。(下图参考腾讯微信全程票据公开文章整理加工后的架构图)。

首先通过SDK的方式进行接入,例如PB(Protobuf)的描述部分是(过滤了部分字段,只保留最核心的PB模块);通过统一的RPC接入平台,携带对应的VerifyTicketReq的请求来进行中心化验证,看整个票据是否具有对应的权限。本实例是最简单的一种实现,例如某些电商场景、支付场景还有对应的关系链,需要首先验证对应的A和B的关系链之后,才可以通过A具有B的票据,才能访问B的一些数据;另外对于票据的设计也根据业务的场景有所不同,例如票据体包含了唯一的UUID Request ID用户来跟踪请求,鉴权体(根据业务的不同和场景的不同有所不同,例如员工的、用户的等不同形式),鉴权方式采用什么样的方式进行鉴权,是支付关系?还是单用户场景等;加密方式,采用什么样的加密算法。过于复杂的一些设计后续如有兴趣的可以单独讨论沟通细节,相信这个落地趋势会在国内的关键基础设施和高安全等级的系统逐步开始规划、设计和落地。

messageVerifyTicketReq{optional string busiessprefix = 1; // 业务描述optional uint32 judgediffuin = 2; // 验证票据.......}messageVerifyTicketResp{optional int32 ret =1;optional string err_code =2;}

2022年总结-云上Privacy By Design

云安全的最终宿命还是最终解决客户的数据安全问题而生的。云安全发展了这么多年,从最开始的关注云产品安全(虚拟化逃逸、多租户隔离、越权等)和云上租户的安全(提供云上安全的纯净度,让整个云上客户享受云安全的福利,普惠云安全)到后来发展到关注云上数据安全(包括发展如日中天的云数据安全中心、云上分类分级、云DLP等等能力),再到现在和未来2-3年要发展的Privacy By Design默认隐私安全。这些路径的发展,其实也是有一根核心主线的。这个主线就是云上的看见能力不断提升。

云上看见能力一直在更新迭代,从业界比较火的云安全中心产品来看,收集云上(系统日志、网络VPC日志、应用访问日志、云产品访问日志、身份登录日志等)、混合云(私有云和IDC相关的系统、网络、应用、云平台、云底座、云产品等)、多云(AWS、Google、Azure等等多个云上的日志),用来解决云上客户入侵的事件,降低发生概率。同时围绕反入侵领域也构建了,CNAPP(云应用安全平台)、CWPP(云工作负载保护)、CIEM(云身份安全)、Cloud SIEM(云上SIEM)、CSPM(云安全配置检查)以及应用、网络和身份安全(WAF、DDoS、IDaaS)等产品能力。

为了更好地解决云上客户的数据安全问题,满足国内外的各种法律法规的要求,例如GDPR、数据安全法等,近两年云上数据安全也爆发了不少的产品体系和咨询体系。从DSMM数据安全能力成熟度评估开始拉开了序幕,当年有幸跟DSMM的相关同学进行了对应的标准制定,当时在制定的过程中发现,DSMM标准是比较完善和体系化的,从组织、能力、数据安全生命周期、制度流程、人员能力等等各个维度很好的定义了数据安全的各个方面的内容。但是当时也暴露出来了很多问题,由于DSMM过于超前,很多产品侧的能力、人员能力、组织上都不是很成熟。但是随着时间的推移,数据安全去年和今年依然成为了增长最快,各个行业都重视,国家也大力发展的行业。自然在云上数据安全产品也经历了快速的发展,形成了数据安全咨询、数据安全产品体系、数据安全解决方案、数据安全运营的闭环体系。

今天也重点讲解一下云上数据安全的一些建设的顶层设计,由此也引出云上Privacy By Design的设计里面。

1、扩展数据源:目前云上数据安全产品的大概思路主要覆盖云上全域(包括终端例如手机,PC,服务器等、大数据包括Hadoop,云厂商自研的大数据AWS Redshift,Aliyun MaxCompute,Google Bigquery、数据类产品包括RDS,MySQL,PostgreSQL,SQL Server等、自建的各种数据存储平台、多云的、混合云)的数据采集维度作为数据源;

2、覆盖数据安全能力:有了数据源之后开始建设各种数据安全能力,包括支持全域的数据分类分级、敏感数据识别、数据安全防护、数据脱敏、数据审计、数据访问异常等能力;

3、满足合规和解决数据安全风险:构建这些能力,最重要的目标和目的还是解决数据安全泄露的相关风险,最终满足GDPR、个人信息保护等各种法律法规的要求;通过数据安全运营最终闭环数据安全风险;

因为云上数据安全也一直在发展和迭代,目前从国内外的趋势来看,Privacy By Design成为了云上数据安全发展的一个重要趋势。下面也从我的个人角度来看一下这种趋势造成的原因。首先,在大型企业内部例如电商、物流、金融企业等,这些行业的数据是非常值钱的,也是黑灰产重点关注的。由于数据的高价值性,大型企业一般非常重视数据安全的相关建设,尤其是跟消费者相关的数据,包括手机号、购买的商品、个人信用报告等等敏感信息,这些敏感信息一旦泄露和被利用,会对社会造成很大的影响,例如一旦电商、物流、金融数据泄露,下游的诈骗就会频发,人民的财产安全就会受到影响。所以这些企业非常重视个人信息保护,也采取了包括全链路追踪、全程票据、去标识化、跨境数据流动安全的治理需求,核心目标还是收敛、减少和针对敏感数据的流动安全、预防数据泄露的核心目标。其次,从外部来看包括GDPR、个人信息保护法等法律法规的出台,让隐私的重视程度提升到从未有过的高度。下面就开始讲解一下Privacy By Design的一些设计理念和未来的大概的发展方向。

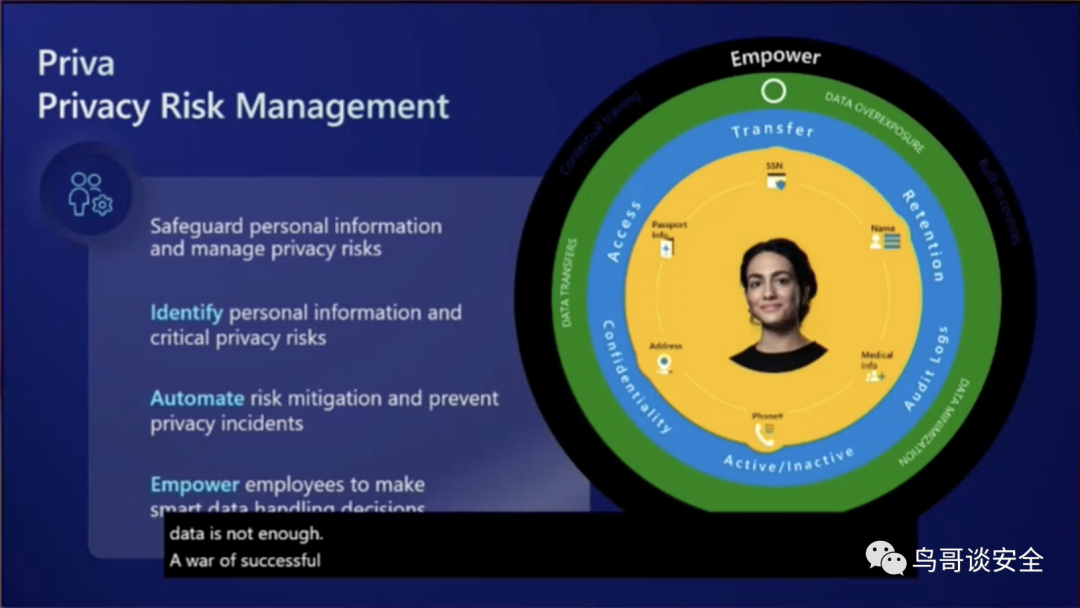

上图是微软新发布的隐私安全产品Priva,今天不重点介绍微软家的产品。今天还是重点看一下Privacy By Design的一个发展方向的探讨。首先在数据源方面,支持包括终端、大数据、应用日志之外,还应用扩展到“混合”办公的多个领域,包括IM聊天工具例如微信、Microsoft Teams、钉钉等;邮件的附件和内容体;云存储例如云盘、OSS、钉盘、企业微信盘、Micrsoft SharePoint等内容管理平台;另外一个问题就是这些数据除了看见存在哪里?是否合理的存储?是否有加密策略?是否流动过程是安全的之外,还可以针对SaaS导致的数据共享泛滥的问题进行解决。终局也就是说未来云上、线下、混合云、多云的各个领域的数据理论上是都会看见、保护、运营的闭环的。在未来2-3年,越来越多的云产品会支持发现个人隐私保护方面的发现能力、数据流动、数据权限开放过大而导致数据泄露的场景的覆盖。也就是说未来,企业上云之后个人隐私数据会第一时间知道在哪里保存的?保存的是否是合规的?是否有数据滥用外泄的风险?想想这样的隐私安全保护,客户的信任和数据安全风险的治理是不是上了一个更高的台阶?让Privacy By Design成为云的默认安全属性。

PS:(构建这样的看见能力,当然是需要客户进行授权的,通过授权的方式来获取对应的企业的相关数据,未来云操作透明、云审计公开、云运维可全程自证会成为构建Trust Cloud的必经之路)。

2022年总结-数据安全顶层治理架构

对于数据安全领域来看,很难有一套非常顶层、通用的一套数据安全治理的大图。下面的大图,我也仅仅是抛砖引玉,从我自己的角度来看一下我心目中的数据安全的大概的样子,也许不是很成熟,请大家多多指正。

在讲解数据安全大图之前,还是简单讲一下今年对数据安全的一个理解,由于今年的工作内容的原因和平时的一些演练角度来看,国内外做数据安全的方式上还是各有不同的。例如咨询行业、制造业比较关注终端的数据泄露,通过Symantec、McAfee、ForcePoint等产品来做对应的知识产权的保护,对于文档、等非结构化的数据做DLP防泄露;例如在国外云厂商很多做数据安全的,例如Google提供SaaS化的DLP API的能力来整合数据安全产品;Azure推出Priva+Purview来评估云上的数据安全和隐私保护;Azure同时也推出了MIP相关的信息保护产品线,用来保护自己生态内庞大的文档、邮件等数据流转、个人隐私相关的治理;另外还有越来越多的企业为了可以实现"数据不落地"的理念慢慢往RBI、VDI方向上走;云上也针对用户的数据安全提出来了机密计算、可信计算、隐私计算等领域;数据安全是一个很庞大的体系,其实很多数据安全的解决方案都是根据实际的业务场景演化而来的。所以啰里啰嗦这么多,还是要提一嘴,上面的数据安全体系大图并不一定是最好的、最理想的数据安全体系,适合自己业务场景的,能解决自己企业数据安全风险的架构才是最适合自己的,别人的只能拿来做一些参考而已。

好了,不多啰嗦,开始分解这个大图。

1、数据治理框架:这个不用过多的描述,相信大家比我更清楚的理解行业监管需求、国家法律法规、企业业务要求等;这里有两点要说一下,很多时候数据安全事件的处理和处置很难以奏效,或者有些时候很难在企业内部形成一致,其实这个时候红线、规范就非常重要了,红线设计的好坏直接影响到安全的信誉,以及安全在企业内部的阻力等问题,好的红线设计可以让安全水位得到质的提升,在设计安全红线的要充分考虑业务部门的感受,尤其是红线导致的奖罚措施也比较重要,要得到业务部门的充分理解和认可也是一件挺不容易的事情;第二个就是红蓝对抗,在对抗过程中会发现各种各样的安全问题,这些安全漏洞,就成为了企业数据安全治理方向的指引明灯,尤其一些企业目前建设了紫军、数据窃取蓝军、数据高仿真等岗位和角色,针对数据安全风险角度有了更多的输入,这样更有利于数据安全顶层设计的一些建设和输入;

2、数据安全治理体系:企业安全制度制定的主要目的是有法可依,有章可循,先定好企业内部规范,在处理很多事件上会省不少解释成本。企业制度包括数据安全总章、数据分类分级标准、个人信息保护规范、数据跨境治理规范、外包管理等等内容;这里的企业安全规范治理制定的好坏的唯一评价标准,就是后续的巡检能否落地,企业的规范如果仅仅是一堆废纸,那也就失去了本来定义的价值。所以好的企业安全规范,是可以通过安全巡检能力来持续的、自动化的、不间断的验证能力和规范的水位的,例如定义了企业制度是没有终端安全不入网、DLP策略的有效性验证、数据分类分级的自动化验证、自动化的验证数据外发渠道策略是否有效、验证云盘上传可以发现,另外可以通过数据蓝军、紫军来构建“日日练”的效果。有了规范制度,也能巡检对应的安全水位了,下面要做的就是针对出现的各种问题的交付SOP了,例如数据外发策略失效了,那对应的处置手段、升级手段到底是什么?我见过好的SOP是非常详细的,可操作性极高的,而且明显可以让一线的人按照手册就可以快速解决的;最后通过不断的优化来完善整个数据安全治理体系的运转;

3、构建数据安全能力层:通过威胁情报、数据泄露CASE输入、数据安全风险评估角度,分析出对应的数据安全风险,其实数据安全风险也会随着时间的推移而变化;有了这些输入之后,就开始构建对应的能力和解决方案,包括数据发现(分类分级、全覆盖等可参考下面的【2022总结-Privacy By Design】的思路来进行覆盖)->数据异常检测和保护->数据防泄漏;另外还有一层非常重要的身份层,可以参考【2022年总结-端到端身份防御架构落地】章节。

4、数据安全运营:针对构建的安全能力,需要对应的数据安全运营手段来不断地分层运营,包括数据安全事件的处置、溯源,数据安全能力的推进等;

5、度量指标:有了运营的持续运转,需要良好的度量指标体系来衡量整个数据安全的水位,这些指标是非常关键的,包括运营指标、能力指标、响应指标等各个维度的数据;数据安全度量体系是驱动整个数据安全良性运转的重要“北极星”指标,有了这些指标才能更加良好地推进数据安全往前发展。

2023安全趋势展望

1、MXDR将会扩展到Data DR+DataSecOps:目前XDR+MDR已经成为了一个国内外标准的配套落地托管服务,通过MDR托管服务来利用对应的XDR(EDR、NDR等)产品构建一体化服务能力。按照MXDR(Managed Extended Detection and Response)的Extended扩展的能力来看,2023年将会出现IPDR、DataDR相关的产品能力,来构建对应的MXDR服务扩展能力。IPDR主要是解决身份相关的攻击,包括CIEM、UEBA、身份异常检测等DR;DataDR会增加以数据安全为维度的攻击检测和响应,包括数据窃取、代码窃取和数据应急响应服务的催生,进而增加DataSecOps数据安全运营细分领域,让MXDR服务进行扩展更大的服务对象,解决更多反入侵、数据安全泄露和身份攻击检测和响应的风险闭环;

2、Data Breach Simulation需求明年会爆发:数据安全经过几年的发展,目前已经形成了相对完善的产品和解决方案体系,由于目前这两年完成了对应的初步建设,对于Data Breach Simulation(数据安全窃取模拟)的需求会增加;对于BAS厂商来说,融入DBS来检验数据安全建设水位,成为了新的方向;(演练内容包括数据安全泄露评估、数据泄露能力演练、数据加密防勒索演练、数据外泄演练、DLP渠道外泄演练、模拟窃取数据演练、大数据模拟窃取演练、内鬼分级(IT内部、财务内鬼)数据窃取演练、端到端数据泄露模拟演练、数据蓝军日日练);

3、威胁情报(TI)+CAASM+EASM+DRPS+CTEM+BAS+反入侵分析组成新的平台:今年在ASM攻击面管理上投入了一些时间,发现了一个明显的趋势就是ASM已经不仅仅是一个攻击面管理的产品了,目前在国内外的ASM依然形成了TI威胁情报(微软收购RiskIQ主要是用来扩展情报能力,售卖更多客户,增加产品收入丰富度)、CAASM(内外部集成的攻击面管理)、EASM(外部视角的攻击面管理)、DRPS(数字风险监控包括暗网等,尤其是今年国内的数据泄露频发,在暗网上售卖也成了新的趋势)、CTEM(持续的威胁暴露评估,核心就是从企业角度通过TI+CAASM+EASM+DRPS的信息输入,针对整个威胁进行持续的评估,类似以各种数据能力构成的企业安全攻击面持续评估,不断发现新的威胁,减少企业的暴露面,提升安全水位)、BAS有了前面持续的能力,后面就需要构建针对安全防御能力的持续验证能力、最后就是反入侵分析能力,例如Mandiant被Google收购之后,联动Google Chronicle来提供反入侵分析能力,用自己多年积累的IOC来赋能产品,帮助客户发现更多威胁;这些发展趋势可以让国内的一些安全厂商可以吸收和消化,进而完善对应的产品线丰富解决方案,也许这个平台会出现千万级的大型安全单子,让我们拭目以待;

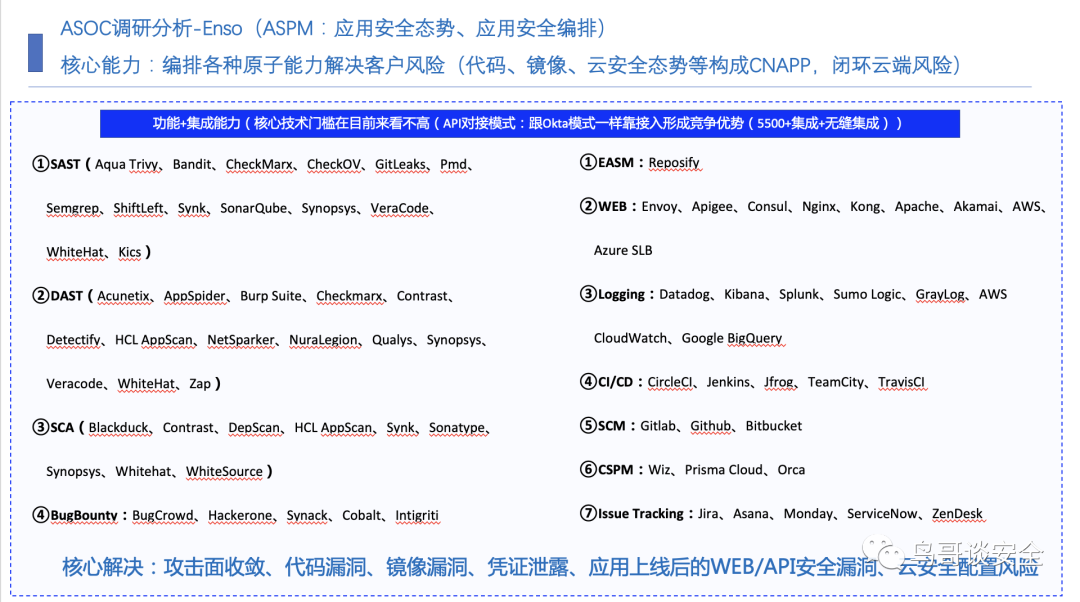

4、应用安全平台(ASOC、ASPM)开始出现众多营收机会:其实在企业内部做SDL的同学不占少数,应用安全、云产品安全、复杂电商、金融业务的应用安全其实并不是很好做的,需要体系化的建设思维,而不仅仅是从一个单点的SAST、DAST、IAST等单点领域解决全局问题,这些单点的技术能力是为了解决一个局部的问题,所以问题出现了,在企业内外部已经出现了ASOC(应用安全编排和关联)和ASPM(应用安全态势)的产品和趋势,在国外Synk、Enso更是安全资本追逐的热门厂商,关其根本不看热点,国内外还是需要一个应用级的安全平台以及统一的应用安全中心来处理和应对不断出现的漏洞和风险的解决;在我的理解,ASOC是真正的CNAPP云上应用安全保护的落地形态,从攻击面收敛、代码漏洞、镜像漏洞、凭据泄露、线上API测试、云安全配置检查、云原生安全漏洞角度,统一化、能力集中化的角度来解决云上应用安全风险;

5、XSPM会成为继XDR之后的又一个爆发领域:论2022年最火热的安全概念,非XDR莫属,一时间XDR如雨后春笋般快速爆发;真正得到起XDR精髓的早已跟MDR进行了绑定,营收快速增长赚的盆满钵满,真正的让产品原子技术能力->产品模块->产品->XDR模块化融合,到最后的SaaS MDR进行托管的体系落地,这套体系也让SaaS MDR成为了可能;无非现在还是在落地过程中,离真正意义上的SaaS MDR有点差距,不过已经在往正确的路上演进了;今年在落地过程中,发现了一个很好玩的趋势,那就是现在越来越多的XDR们(检测、响应)开始往XSPM方向发展,SSPM(SaaS SPM)、ASPM(Application SPM)、DSPM(Data SPM),纵观本质还是因为XDR的落地已经饱和,需要新的更大的安全态势理念来进一步的发展;

6、云平台安全需加大投入,预测国外TOP3的云会出现大规模数据泄露事件:其实这件事今年已经发生了,那就是M$的Blob的数据泄露事件,由于错误的安全配置,导致了客户的敏感数据造成泄露,其实这个趋势也是肉眼可见的未来可以看到其发生,由于云的开放性(包容万物、代码开放)、业务上云APT组织也上云、对于很多云平台的研究增多、去年大量数据泄露的漏洞爆发这些趋势来看,国外TOP3云平台出现大规模的数据泄露的事件也许就会在2023年上演,给国内云平台带来最大的启发就是云平台+云产品安全要进入深水区了,面临的对手已经不是几年前不懂云是什么的攻防对抗高手了,在多租户隔离方面要加大投入,提升对抗门槛,持续加大对抗难度;

7、身份攻击会成为全球TOP One入侵原因,身份产品迎来重大机遇(黑客进入"无漏洞"【无漏洞就是利用身份+身份拥有的权限+API来进行攻击】的利用时代):去年的总结其实已经预测了对应的身份攻击会爆发,今年的众多安全事件【微软BING代码、Uber数据泄露、英伟达代码泄露、Okta入侵事件】已经暴露了众多的身份安全问题,未来这个趋势会越演越烈,预测今年身份安全产品会开始出现,围绕身份安全检测、身份异常、身份权限、身份攻击、行为检测、异常身份对抗会出现众多机会,安全厂商投入对应的技术研究和产品研发,另外客户也会在某些演习活动中感受到身份被窃取导致一些检测上的盲区进而身份领域需要增强的痛点。

本文完,期待2023年看到安全行业能"进化"出更多高安全等级架构、技术和能力。

谢谢您的阅读。

声明:本文来自鸟哥谈安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。