引子

2022年末,对于这一年笔者接触的安全漏洞事件做一些简略小结,只能用魔幻两个字形容。

先讲个安全漏洞的小笑话:当一家公司向你出售的安全软件未能阻止针对其出售给你的应用程序或平台的安全漏洞的攻击后,再向你出售安全服务,安全公司提供的安全服务发现了你的安全漏洞,这个安全漏洞被安全公司披露了再来黑你…再向你出售…

安全补丁修不好安全漏洞

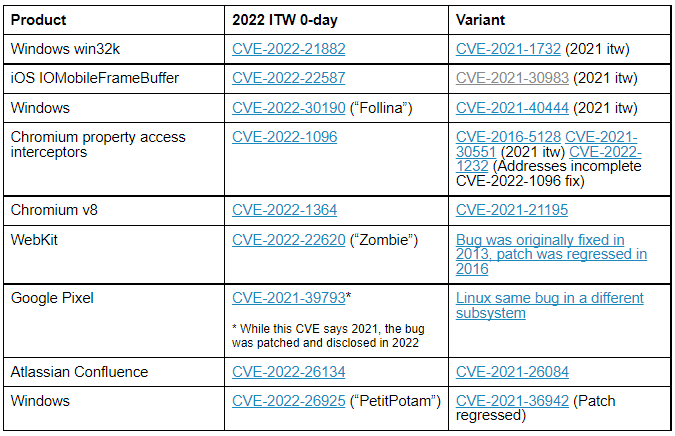

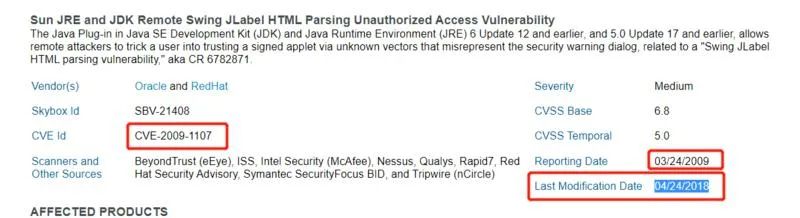

2022年很多的在野0day是因为此前的漏洞未完全修复而造成的!

安全漏洞虽然打补丁了,但并没有解决漏洞的根本问题,安全补丁不断地被攻击者绕过,攻击者通过不同的路径换着花样利用原来的漏洞。

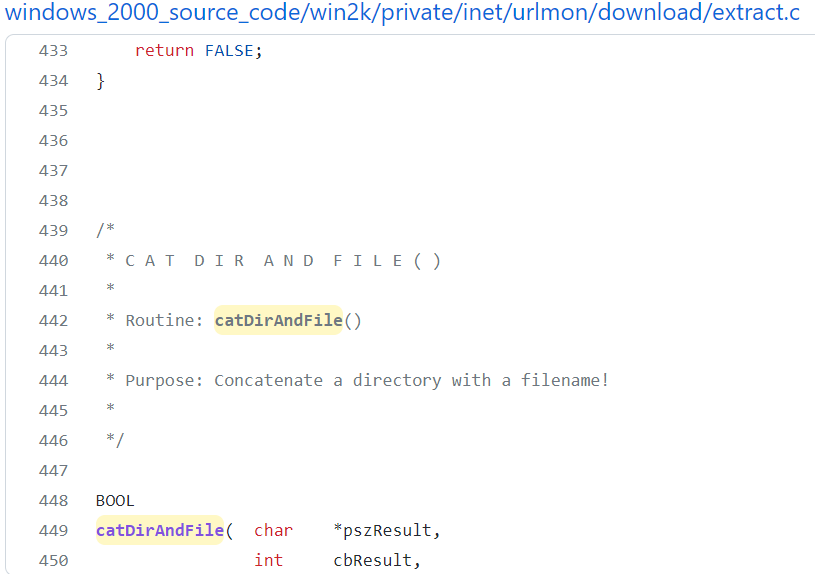

更有甚者,厂商的软件新功能引用二十多年前的老代码让安全漏洞重现!

安全产品和黑客工具充斥安全漏洞

笔者在社群提到了黑客最先攻破的是防火墙、VPN、EDR。

防火墙和VPN就不举国内产品的例子了,看看2022年被一直爆洞的Fortinet、F5、Juniper...可以深挖下有哪些世界500强是因为用了哪家的防火墙、VPN后被勒索干了。

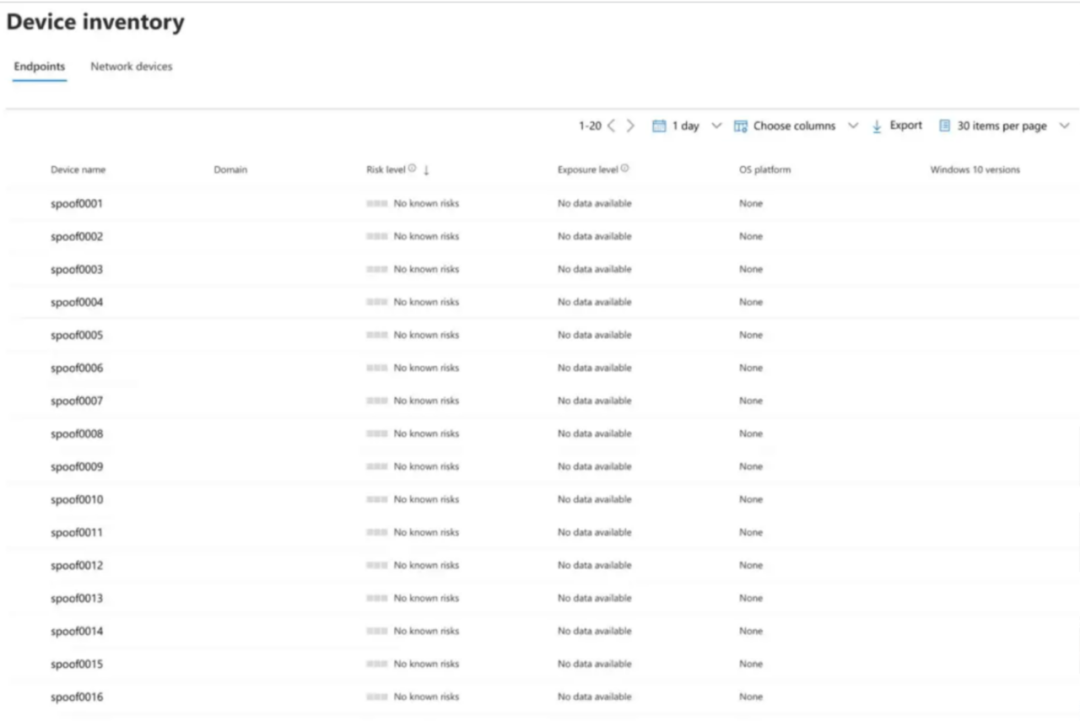

EDR可以看看微软的Defender,它的遥测是怎么被任意伪造的,你要什么告警和什么设备,攻击者都可以给你造出来。

黑客工具就安全么?Cobalt Strike隐藏了这么多年这么多版本的RCE,让你分不清楚这到底是后门还是漏洞。

数字货币行业成了漏洞筛子

币圈的很多安全漏洞让人匪夷所思,合约漏洞(后门),钱包私钥爆破,跨链桥被刷...

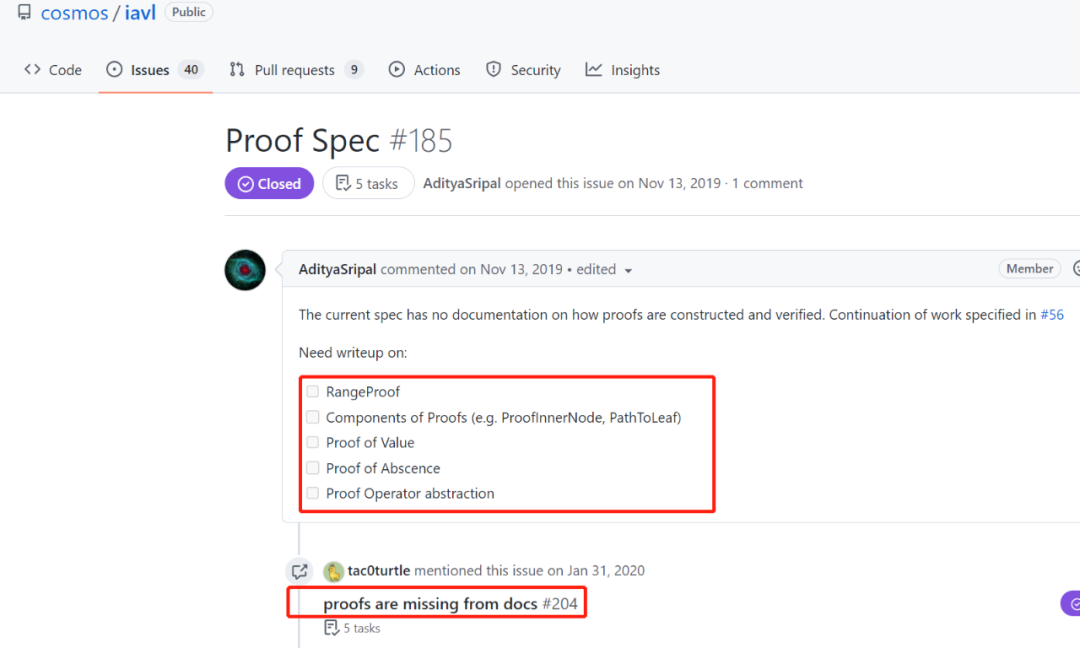

合约也就算了,跨链桥漏洞也就算了,最让人大跌眼镜的还是BSC的默克尔树验证漏洞,原来公链本身直接可以被黑客提款!

云安全漏洞简单到令人发指

互联网开放环境中充斥着错误配置的云服务,随时都可以直接下载机密或敏感数据,数据怎么丢的,那是因为没有人设密码。

结语

挑了几个代表性的安全漏洞事件给2022总结,希望2023年不要再这样魔幻。

声明:本文来自赛博攻防悟道,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。