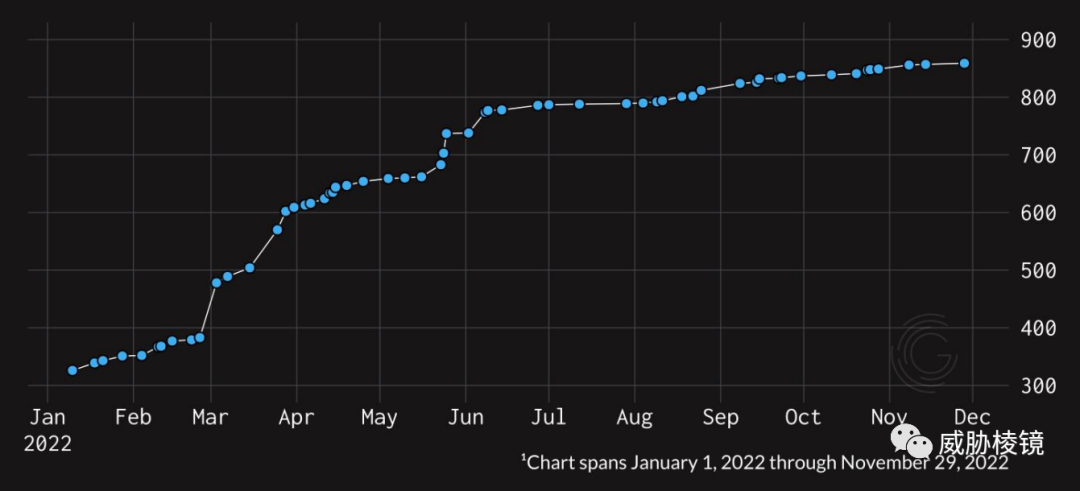

2022 年 11 月,针对联邦机构与关键基础设施的被攻击情况,美国网络安全与基础设施安全局(CISA)发布已知利用漏洞目录已经一年。

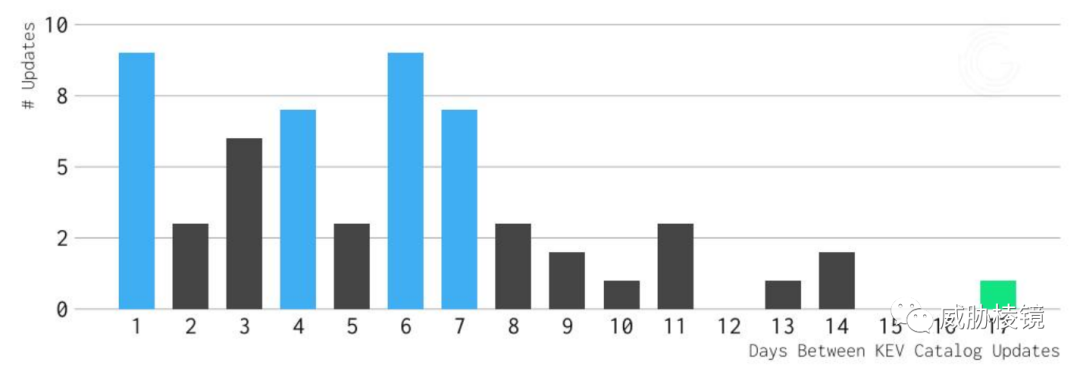

2022 年内,CISA 分 58 次披露了 548 个漏洞。

防守者在目录更新期间,最多有 17 天的缓冲时间,通常在 4 到 7 天就需要跟上。

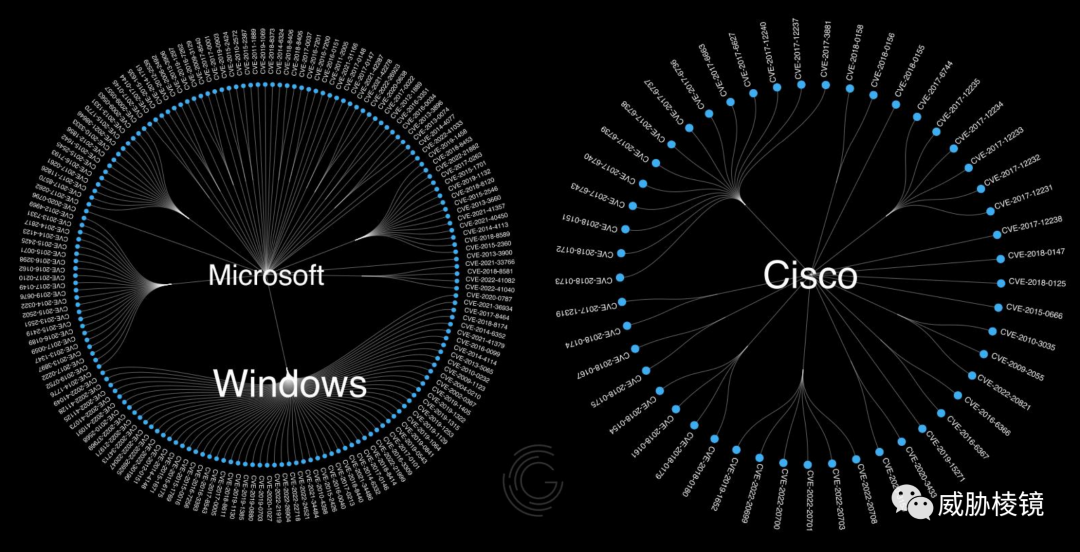

每次目录更新,很有可能会包含微软、Adobe、思科和 Apple 的漏洞,这几家的产品占到了目录中总量的 50% 以上。

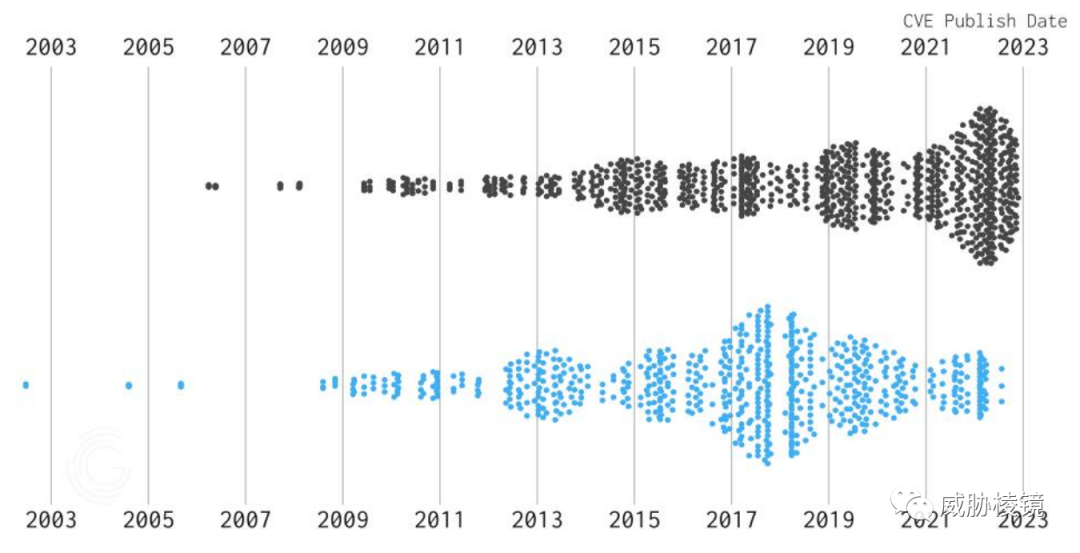

目录中绝大多数漏洞都是相对较老的漏洞。94% 都是 2022 年以前的漏洞。

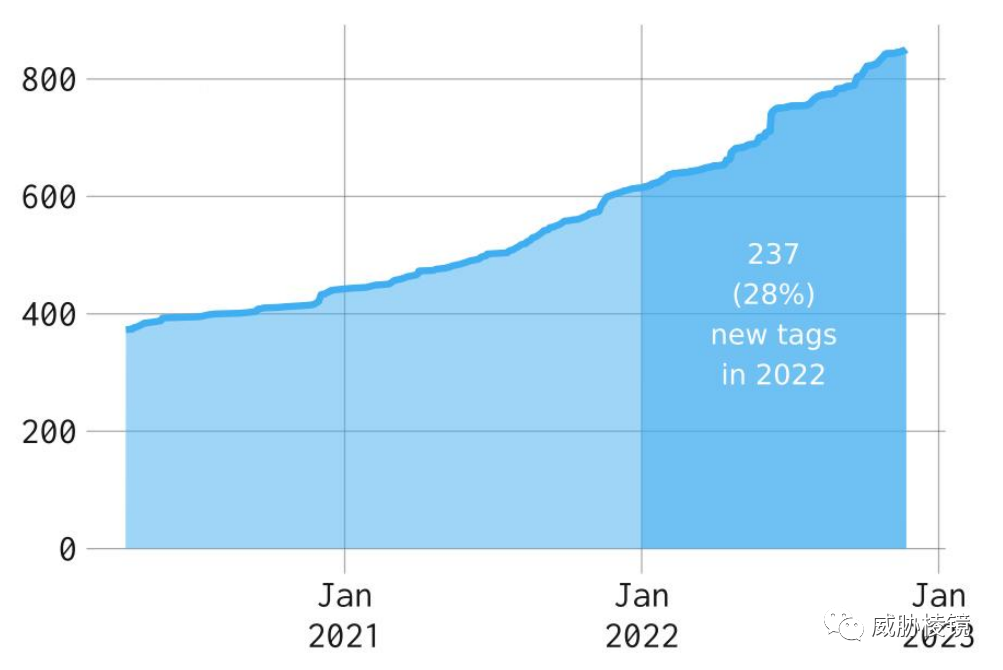

GreyNoise 现在已经跟踪了多达 820 个标签。

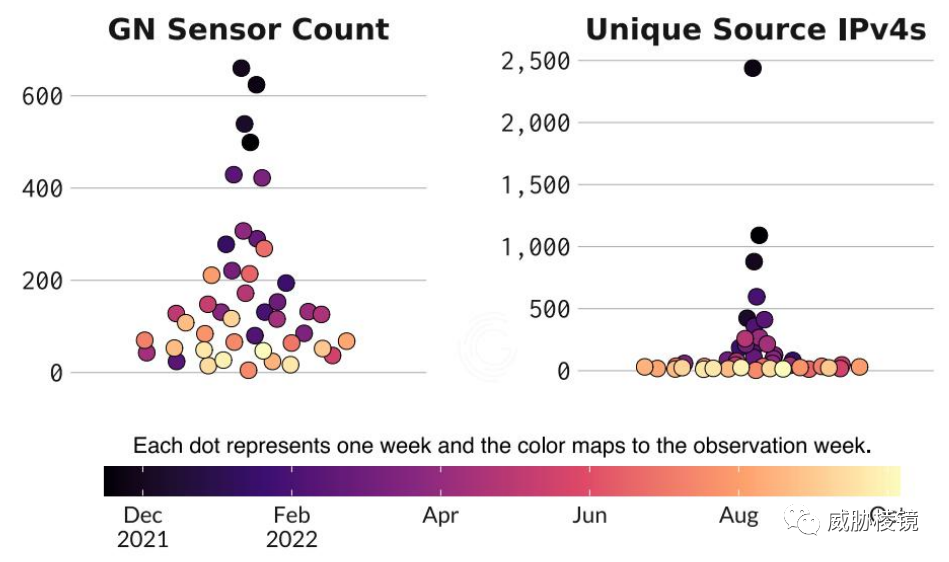

Log4j

Log4j 带来的巨大冲击也在逐渐褪去,尽管该漏洞一时风头无两,现在也回落到普通的漏洞利用状态了。

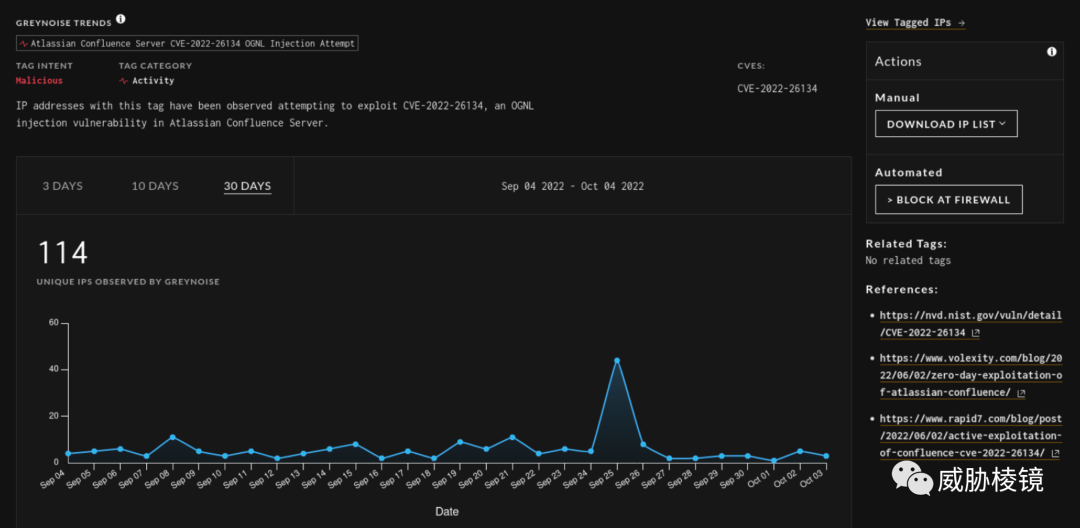

Confluence

由于 Confluence 中存储了大量有价值的信息,攻击者仍然十分重视该漏洞(CVE-2022-26134)。数月之后,仍然存在很多对该漏洞的在野利用。

F5

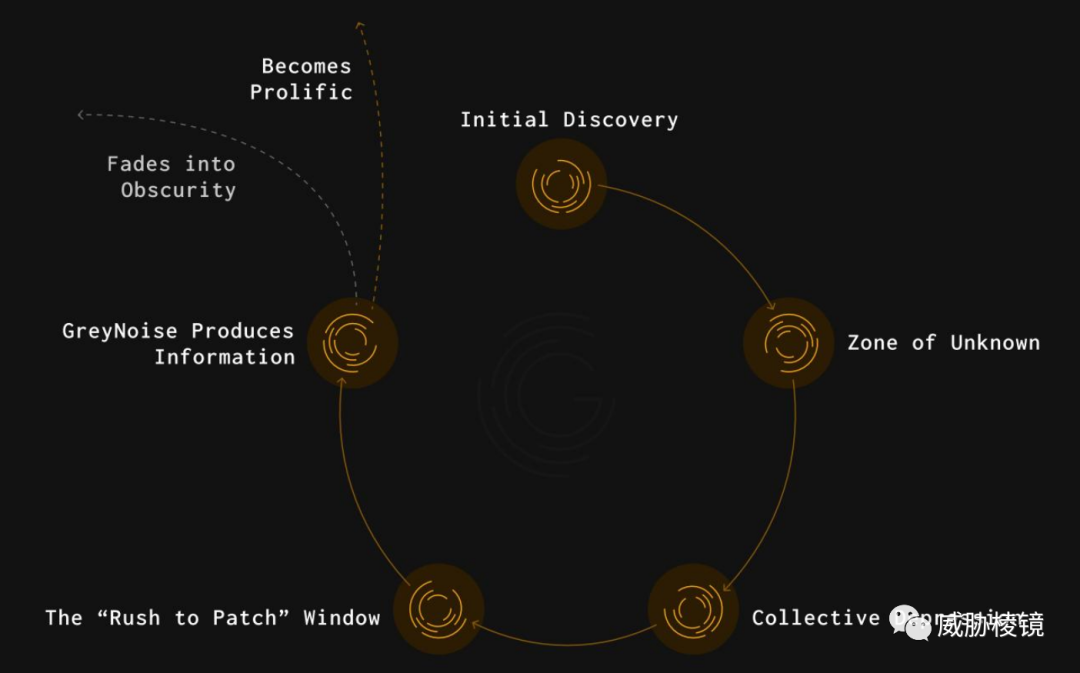

2022 年 5 月 4 日,F5 公告称设备存在身份验证绕过漏洞(CVE-2022-1388)。缺少更多细节,社区处于一片混乱。GreyNoise 也未通过监测发现 POC 的存在,社交媒体上的讨论热火朝天。

2022 年 5 月 7 日,Horizon3 发布 POC,GreyNoise 第一时间跟进监测。随后在野的攻击利用开始增多,但是炒作还是慢慢地消散了。尽管在新闻中火了很久,但实际在野攻击的量并不大。

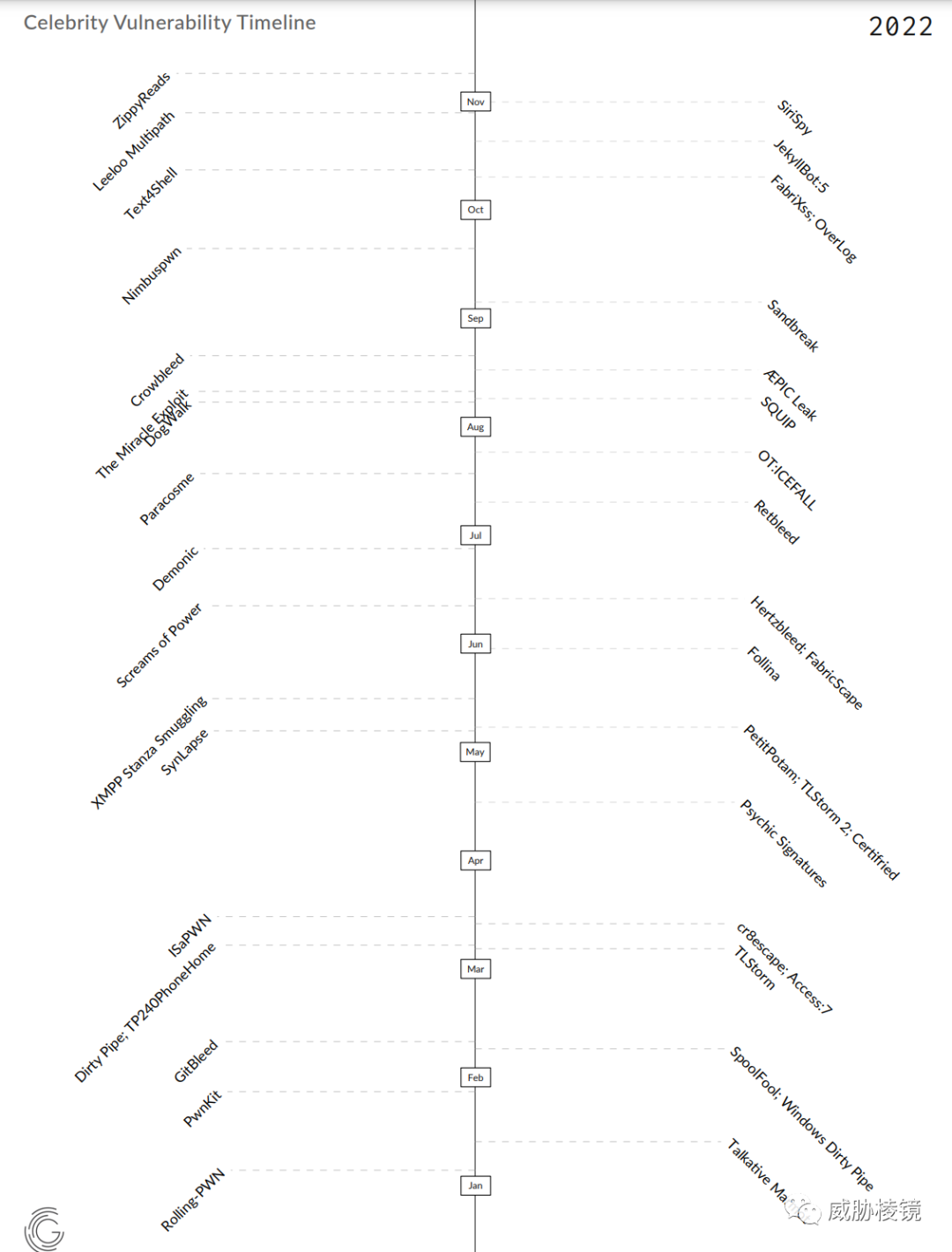

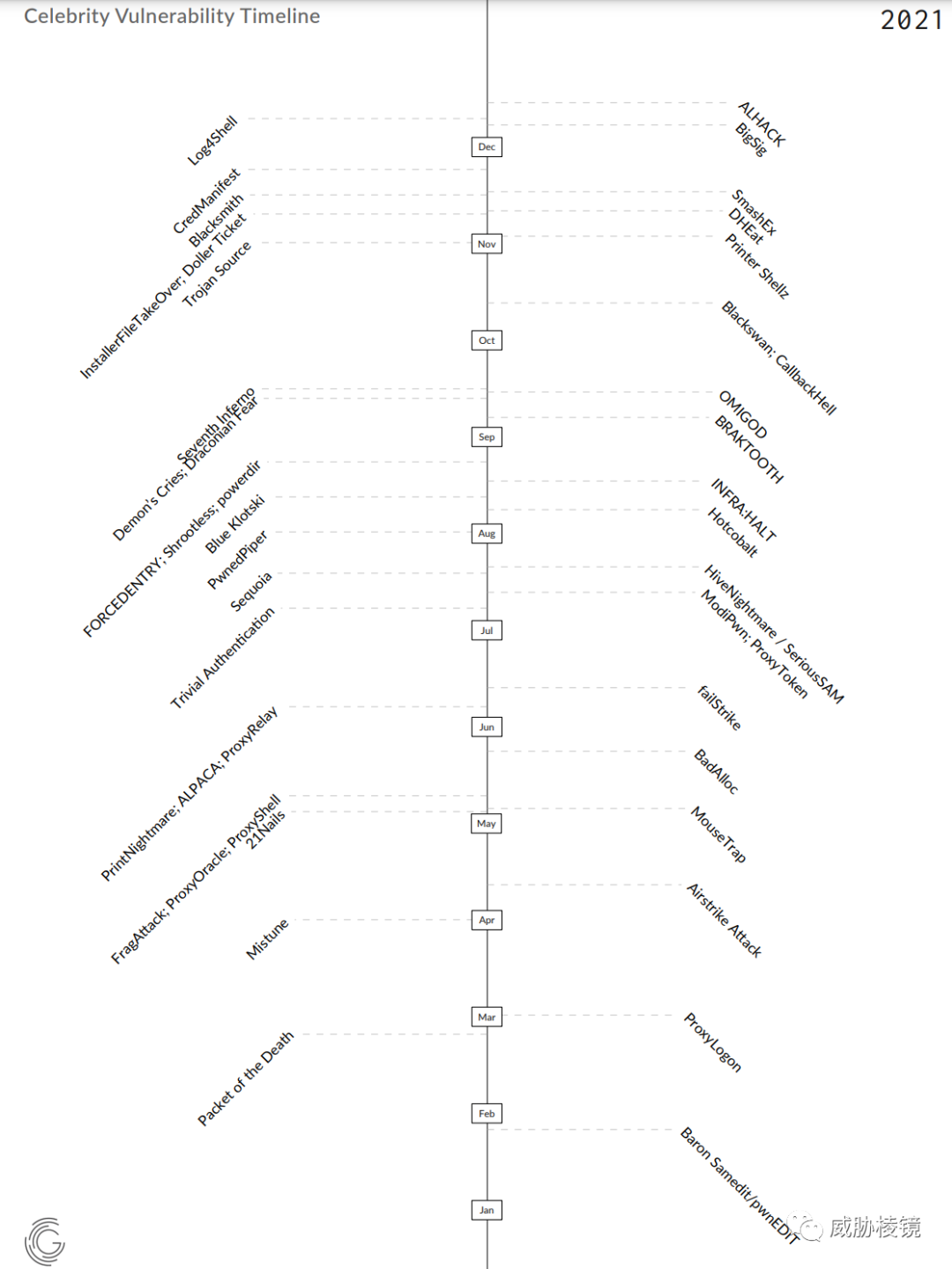

漏洞利用名人堂

总结

GreyNoise 这个公司不再多介绍了,有机会以后可以单独拿出来写一篇。总之是势头很迅猛的初创公司,也拿下了美国国防部的订单。该公司声称其是首个检测到 Log4Shell 漏洞在野利用的公司,这也是其引以为豪的核心能力。

但说实话个人对这个报告还是觉得没有达到预期的,基于 GreyNoise 对全球在野大规模漏洞利用的跟踪,实际上可以提供的数据分析视角显然比现在披露出来的要更多。希望未来 GreyNoise 能够披露更多的信息与数据,让社区一同直面威胁。

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。