ManageEngine是专业研发和销售IT管理软件、网管软件的品牌,逐步改变了企业级IT运维管理方法。ManageEngine全面管理IT业务,包括IT服务管理、服务器监控、网络监控、应用性能管理、网络管理配置、活动目录管理等自动化产品,管理日益复杂的企业IT基础设施监控、应用性能管理及IT服务管理交付。

近日,奇安信CERT监测到ManageEngine官方发布Zoho ManageEngine OnPremise 多款产品远程代码执行漏洞(CVE-2022-47966)通告。Zoho ManageEngine OnPremise 多款产品如ADManager Plus中存在远程代码执行漏洞,在当前已启用或曾经启用过SAML单点登录的状态下,未经授权的远程攻击者可利用此漏洞在目标服务器上执行任意代码。鉴于此漏洞影响产品较多,漏洞影响较大,建议客户尽快做好自查及防护。

漏洞名称 | Zoho ManageEngine OnPremise 多款产品远程代码执行漏洞 | ||

公开时间 | 2023-01-18 | 更新时间 | 2023-01-28 |

CVE编号 | CVE-2022-47966 | 其他编号 | QVD-2023-2566 |

威胁类型 | 代码执行 | 技术类型 | 数据验证不恰当 |

厂商 | Zoho | 产品 | ManageEngine OnPremise 多款产品 |

风险等级 | |||

奇安信CERT风险评级 | 风险等级 | ||

高危 | 蓝色(一般事件) | ||

现时威胁状态 | |||

POC状态 | EXP状态 | 在野利用状态 | 技术细节状态 |

已发现 | 未发现 | 已发现 | 已公开 |

漏洞描述 | Zoho ManageEngine OnPremise多款产品中由于引用过时的第三方依赖库Apache Santuario导致远程代码执行漏洞,未经授权的远程攻击者可利用此漏洞在目标服务器上执行任意代码。利用此漏洞需启用或曾经启用过SAML单点登录。 | ||

影响版本 | Access Manager Plus* <= 4307 Active Directory 360** <= 4309ADAudit Plus** <= 7080ADManager Plus** <= 7161ADSelfService Plus** <= 6210Analytics Plus* <= 5140Application Control Plus* <= 10.1.2220.17Asset Explorer** <= 6982Browser Security Plus* <= 11.1.2238.5Device Control Plus* <= 10.1.2220.17Endpoint Central* <= 10.1.2228.10Endpoint Central MSP* <= 10.1.2228.10Endpoint DLP* <= 10.1.2137.5Key Manager Plus* <= 6400OS Deployer* <= 1.1.2243.0PAM 360* <= 5712Password Manager Pro* <= 12123Patch Manager Plus* <= 10.1.2220.17Remote Access Plus* <= 10.1.2228.10Remote Monitoring and Management (RMM)* <= 10.1.40ServiceDesk Plus** <= 14003ServiceDesk Plus MSP** <= 1300011017 <= SupportCenter Plus** <= 11025Vulnerability Manager Plus** <= 10.1.2220.17* - 表示系统需配置基于SAML的SSO,且当前处于启用状态。 ** - 表示系统至少配置过一次基于SAML的SSO,且不管当前是否启用此配置,均受此漏洞影响。 | ||

不受影响版本 | Zoho ManageEngine On-Demand/云产品不受此漏洞影响 | ||

其他受影响组件 | 无 | ||

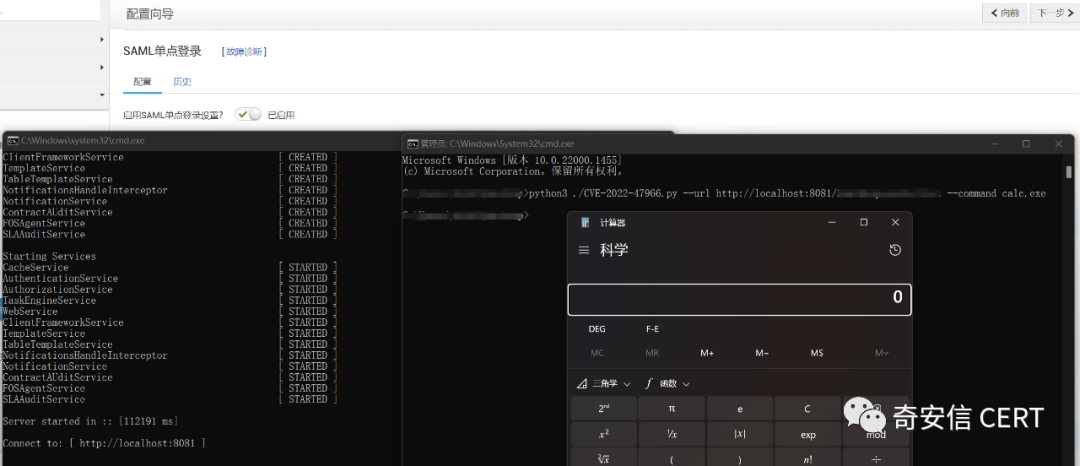

目前,奇安信CERT已成功复现Zoho ManageEngine OnPremise 多款产品远程代码执行漏洞(CVE-2022-47966),截图如下:

威胁评估

漏洞名称 | Zoho ManageEngine OnPremise多款产品远程代码执行漏洞 | |||

CVE编号 | CVE-2022-47966 | 其他编号 | QVD-2023-2566 | |

CVSS 3.1评级 | 高危 | CVSS 3.1分数 | 9.8 | |

CVSS向量 | 访问途径(AV) | 攻击复杂度(AC) | ||

网络 | 低 | |||

所需权限(PR) | 用户交互(UI) | |||

无 | 不需要 | |||

影响范围(S) | 机密性影响(C) | |||

不改变 | 高 | |||

完整性影响(I) | 可用性影响(A) | |||

高 | 高 | |||

危害描述 | 若系统当前启用或曾经启用过SAML单点登录,未授权的远程攻击者可利用此漏洞在目标服务器上执行任意代码。 | |||

处置建议

目前官方已有可更新版本,建议受影响用户参考以下链接及时更新至对应版本:

https://www.manageengine.com/security/advisory/CVE/cve-2022-47966.html

参考资料

[1]https://attackerkb.com/topics/gvs0Gv8BID/cve-2022-47966/rapid7-analysis

[2]https://www.rapid7.com/blog/post/2023/01/19/etr-cve-2022-47966-rapid7-observed-exploitation-of-critical-manageengine-vulnerability/

[3]https://www.horizon3.ai/manageengine-cve-2022-47966-technical-deep-dive/

[4]https://www.cisa.gov/known-exploited-vulnerabilities-catalog

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。