报告编号: B6-2018-091401

报告来源: 360CERT

报告作者: 360CERT

更新日期: 2018-09-14

0x00 事件背景

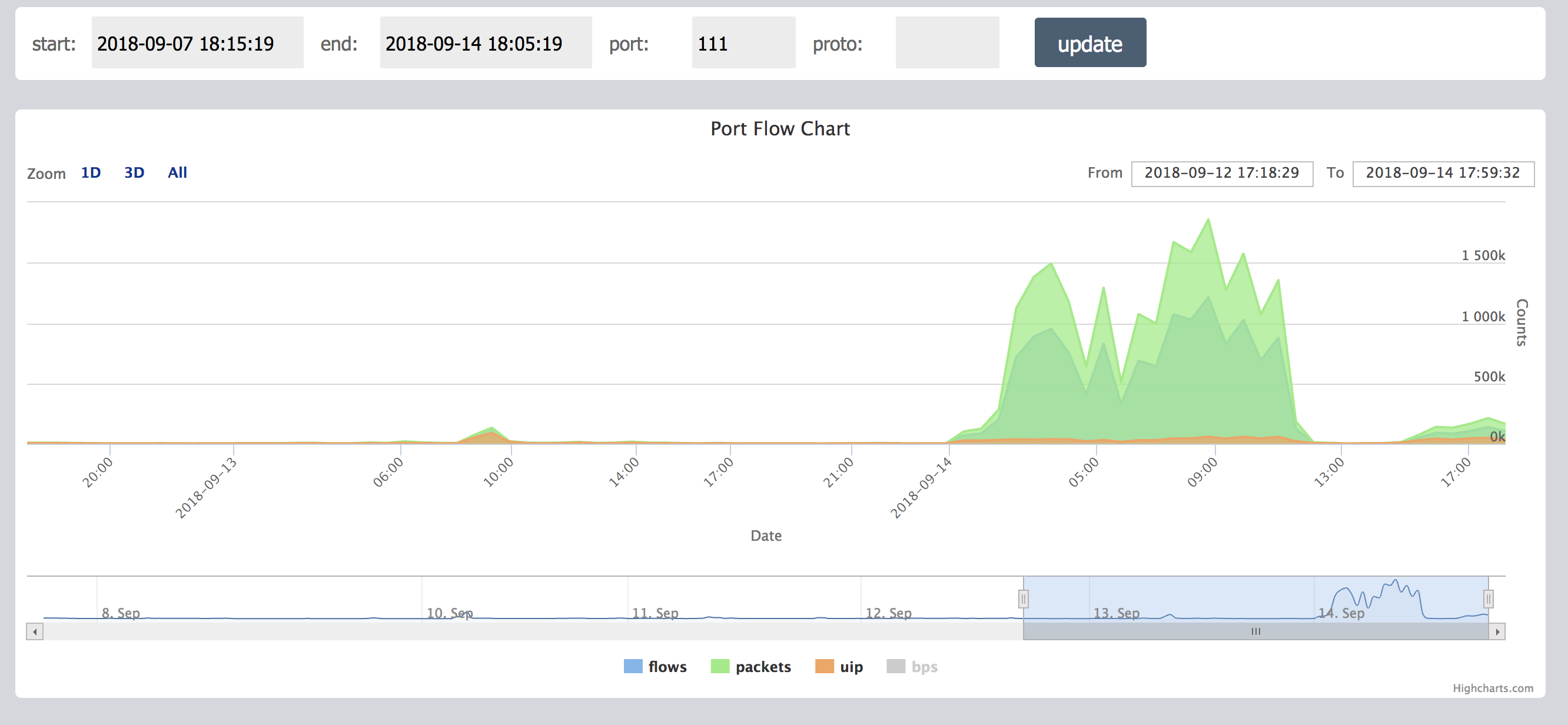

2018-09-14 360CERT 经过一系列流量监控发现存在 111端口大量异常流量

360 CERT通过分析发现该端口是linux下 port mapper (rpc.portmap、 just portmap 、 rpcbind)这三个常见应用所使用的端口,port mapper的主要功能是把RPC程映射为开放在Internet上的端口号,攻击者可利用Portmapper或RPC Portmapper,从受害者Portmapper服务器发送大量响应,使受害者带宽饱和导致网站和基于Web的服务无法访问。

0x01 影响范围

360的监控数据显示 111端口流量在今天上午8:45分达到峰值。总计发送数据包1859,325个 数据包

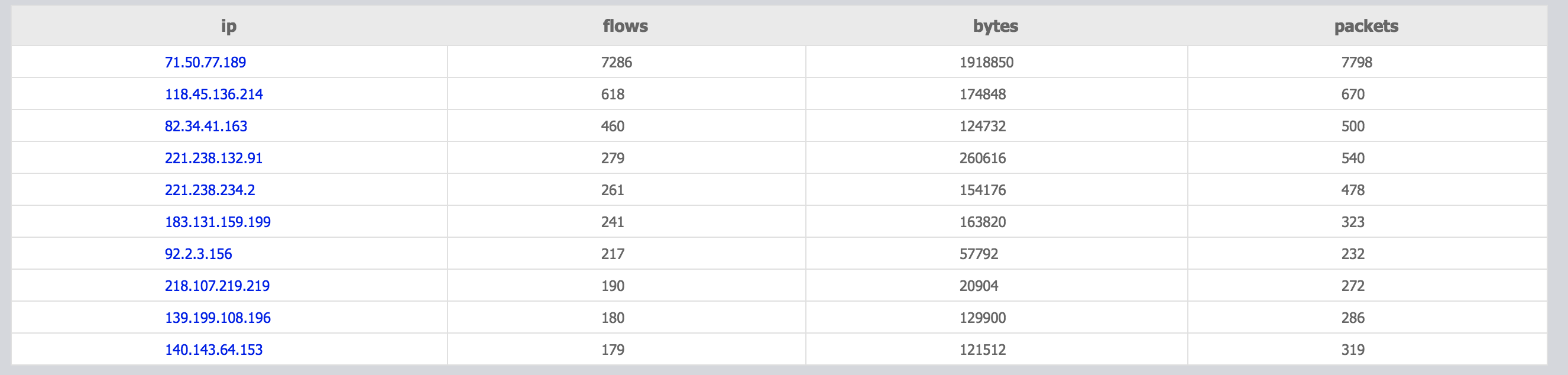

111端口流量排名前10的ip地址如下

0x02 修复建议

rpcbind 是debain下nfs-client默认安装的依赖包,如果你不需要nfs相关服务,则它们是 不必要的。rpcbind在以前以被证明存在潜在的安全风险。

根据发行版可以使用如下命令关闭rpcbind服务

stop the service:

#systemctl stop rpcbind.service

disable the service:

#systemctl disable rpcbind.service

或使用netstat -anp | grep 111 进行端口查看对应的进程pid后通过kill -9 PID进行 进程清理

0x03 时间线

2018-09-14 360CERT通过netlab平台监控发现存在大量111端口异常流量

2018-09-14 360CERT发布预警通告

0x04 参考链接

声明:本文来自360CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。