研究人员发现,网络犯罪分子正在使用默认凭证访问与属于几支国防军的工业控制系统(ICS)有关的产品和软件。Cyble Research & Intelligence Labs(CRIL)的研究人员在暗网上发现了几篇帖子,其中包含网络犯罪分子使用的屏幕截图,声称他们可以访问军方和执法机构(LEA)使用的数据和系统。

这类设备是国家服务的中流砥柱——网络犯罪分子很清楚这一事实。由于宣传对这些系统的攻击具有深远影响,这会激励他们利用ICS。ICS设备还有助于监管大量军事设备,特别是热成像(TI)摄像机,它们长期以来一直是边境监视的基本要素,并协助军事和执法机构(LEA)保护敏感设施。因此,这些机构不仅要保护这些监视资产免受物理损坏,还要保护它们免受网络安全风险的侵害。

网络罪犯声称控制军用ICS

根据暗网上的帖子,网络犯罪分子声称可以访问北非国家军事基地的监控和数据采集(SCADA)系统以及热像仪。

他们张贴了所谓的热像仪系统检修面板的照片来证明这一点。该黑客团体还声称拥有IP地址,CRIL研究人员证实这些地址是合法的。

热像仪认证页面的屏幕截图(图片来源:Cyble)

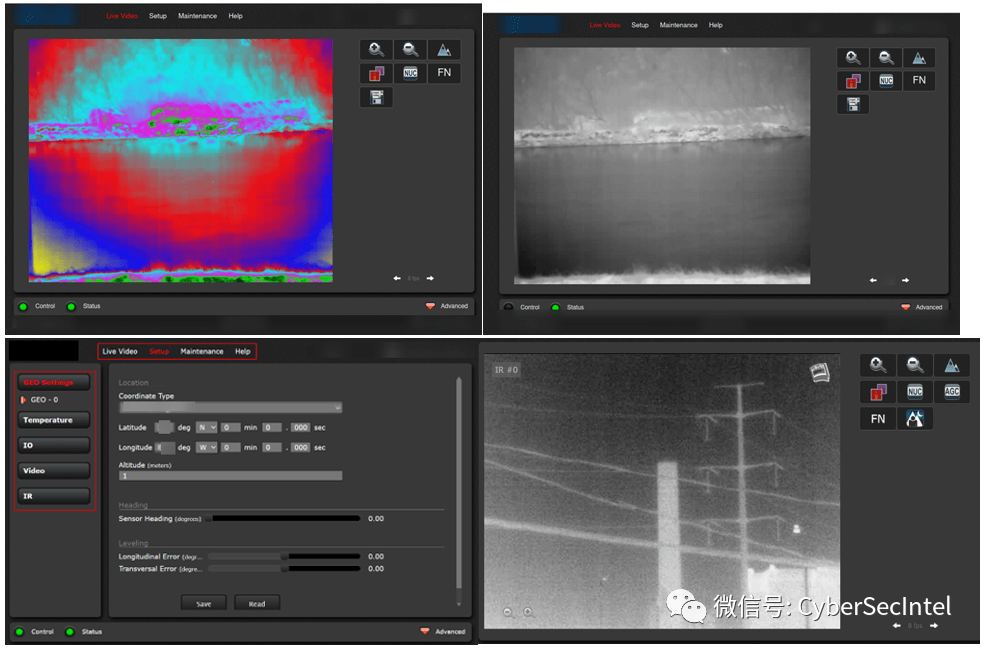

该面板属于一家生产军用级TI相机的大型设备制造商。CRIL研究人员指出,如果他们能够访问这些系统,他们就可以获得重要物理资产、天气、周界、自动目标识别以及移动目标和监视危险环境的实时间谍机会。

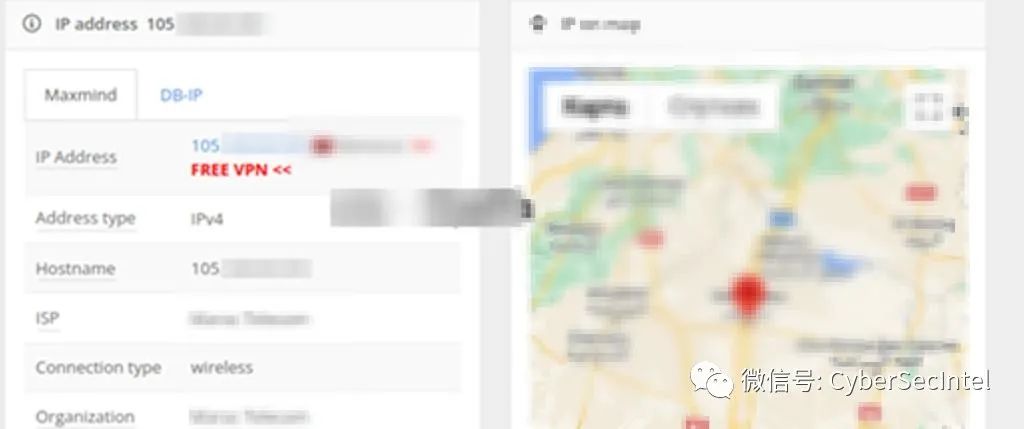

这篇在暗网上分享的帖子包含据称来自北非军事基地的航拍图像及其 IP 地址。他们似乎拥有网络访问代码,研究人员认为,他们可能已经利用这些代码来获得对资产的网络访问权限。

一张军事基地鸟瞰图的截图(图片来源:Cyble)

除了样本,TA 还发布了另外两张图像,反映了地图上IP地址的物理位置和位于北非的军事基地的航拍图像。

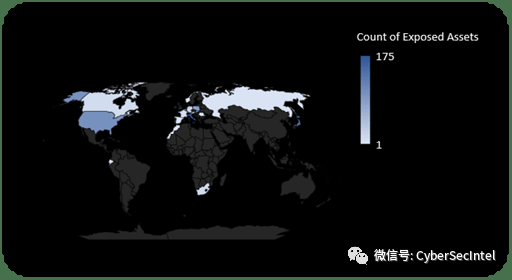

CRIL研究人员根据鸟瞰图中产品的暴露情况进行了进一步调查,确定在线扫描仪发现了超过607个暴露的同一产品实例。

威胁行灶得 (TA) 发布的图像链接包括了IP地址

热像仪系统的现状

研究人员在暴露于互联网的热像仪系统中发现了多个漏洞,这些漏洞可能导致网络犯罪分子利用这些系统对军事基地发动网络攻击。

除了凭据和信息泄露之外,他们还可以进行未经身份验证的远程代码执行。

显示超过607个暴露的热像仪实例的位置(图片来源:Cyble)

利用配置错误的摄像头系统,网络犯罪分子可以破坏对军队的监视,并通过暴露的内部网络进行网络间谍活动。他们可以进行侦察以访问系统数据。

使用热像仪进行精细侦察可以让入侵者对受害组织发起进一步的网络攻击。

互联网上曝光的热像仪截图(来自Cyble)

Modbus协议漏洞利用

根据该帖子,Modbus协议是跨工业网络的重要通信渠道,也被网络犯罪分子利用。

除了SCADA系统,黑客声称一直在进行侦察以获取系统数据,包括供应商名称、产品、线圈以及他们使用的电子设备的版本号。

CRIL研究人员指出,Modbus协议中的漏洞可被利用将受感染的数据包发送到Modbus上的可编程逻辑控制器。这可以停止影响关键基础设施工作的操作。

该报告进一步阐述了网络犯罪分子如何使用metaspoilt框架来影响ICS系统,因为它提供了多个模块来发起侦察攻击。

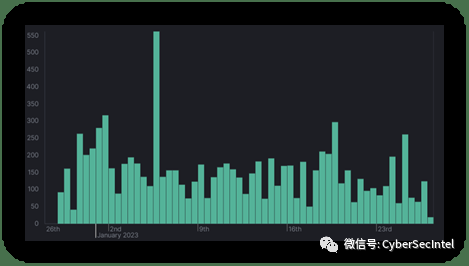

基于来自Cyble全球传感器情报(CGSI)网络的情报,研究人员证实,在过去30天内,通过Modbus协议进行了多次利用尝试,如下所示:

CGSI对Modbus协议利用尝试的观察(图片来源:Cyble)

Rainbow SCADA的Web界面也可能使用系统的默认工厂凭据作为目标。Rainbow SCADA是一种基于互联网的远程监控工具,适用于所有 Datakom产品。它用于监控电表和控制器,这使得利用它成为网络犯罪分子和军方危险受害者的理想目标。

威胁行为者分享的SCADA截图(来自Cyble)

据推测,SCADA系统(使用最广泛的工具之一)被利用的原因之一是网络分段效率低下和资产可见性不佳。暴露在互联网上的SCADA系统不仅会危及运营,还会危及处理这些系统的员工的生命,尤其是那些使用重型机械的员工。

Cyble最后认为,为了标准化和未来升级,军用硬件越来越多地采用商用现成(COTS)技术。这些关键组件在工业和军队中的重叠使用导致了潜在的网络安全风险。暴露的ICS实例、错误配置的资产和漏洞不仅会导致工业故障,还会导致一些物理安全问题,这在他们之前的分析中得到了强调——“无防御的关键基础设施”。网络犯罪分子广泛使用开源工具和脚本对ICS资产进行侦察和利用,对OEM和供应商进行系统和深入的研究,以针对涉及国家安全的实体。这对国家安全构成了重大威胁。

CRIL研究人员建议:

实施适当的网络分段以防止攻击者执行横向移动并最大程度地减少关键资产在互联网上的暴露。

将关键资产置于正确配置和更新的防火墙后面。

利用软件物料清单(SBOM)获得对资产的更多可见性。

使用官方供应商的最新补丁和缓解措施来更新软件、固件和应用程序。这是防止攻击者利用漏洞所必需的。

实施适当的访问控制。

定期审计、漏洞和渗透测试练习是发现攻击者可能利用的安全漏洞的关键。

尽可能实施多重身份验证。

组织应始终遵循强口令策略并更改出厂默认口令。

针对组织内员工的网络安全意识培训计划。

实施安全备份、存档和恢复流程。

作为COTS供应商供应链管理的一部分,所有军事设备供应商都应能够遵守质量条款并接受审计。这应该在批准的供应商列表的帮助下完成。

参考资源

1、https://thecyberexpress.com/security-lapse-military-ics-infrastructure/

2、https://blog.cyble.com/2023/01/27/insecure-military-ics-infrastructure-poses-a-risk-to-national-security/

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。