美国国家安全局的网络安全威胁运营中心(NSA’s Cybersecurity Threat Operations Center)简称NCTOC,是NSA执行7x24小时一年365天不间断网络安全运营任务的协调中心。NCTOC利用对攻击者意图和技术的独特见解,为国家最关键的网络制定和实施战略防御措施。

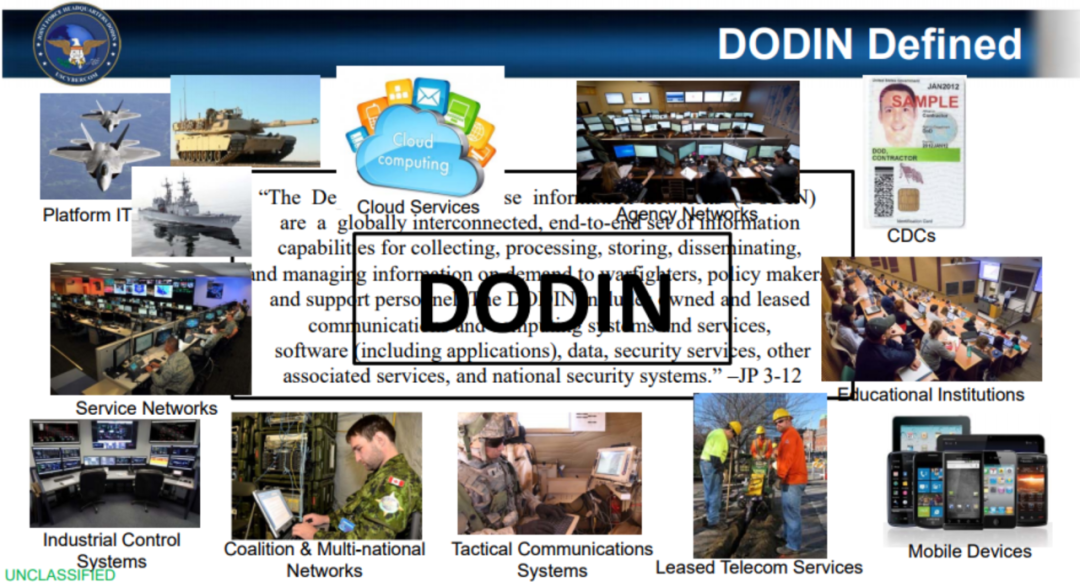

NCTOC为与美国网络司令部装备齐全的合作团队提供安全资源, 是保卫非保密国防部信息网络(DoDIN)的 "前线",DoDIN网络涵盖了从华盛顿特区的办公楼到阿富汗战场的300万用户。

这个巨大的网络每天都会遇到各种各样的网络威胁。根据NCTOC多年的经验,NCTOC为那些在安全运营中心(SOC)运营或监测的人提供了以下5个关键原则:

建立一个可防御的边界

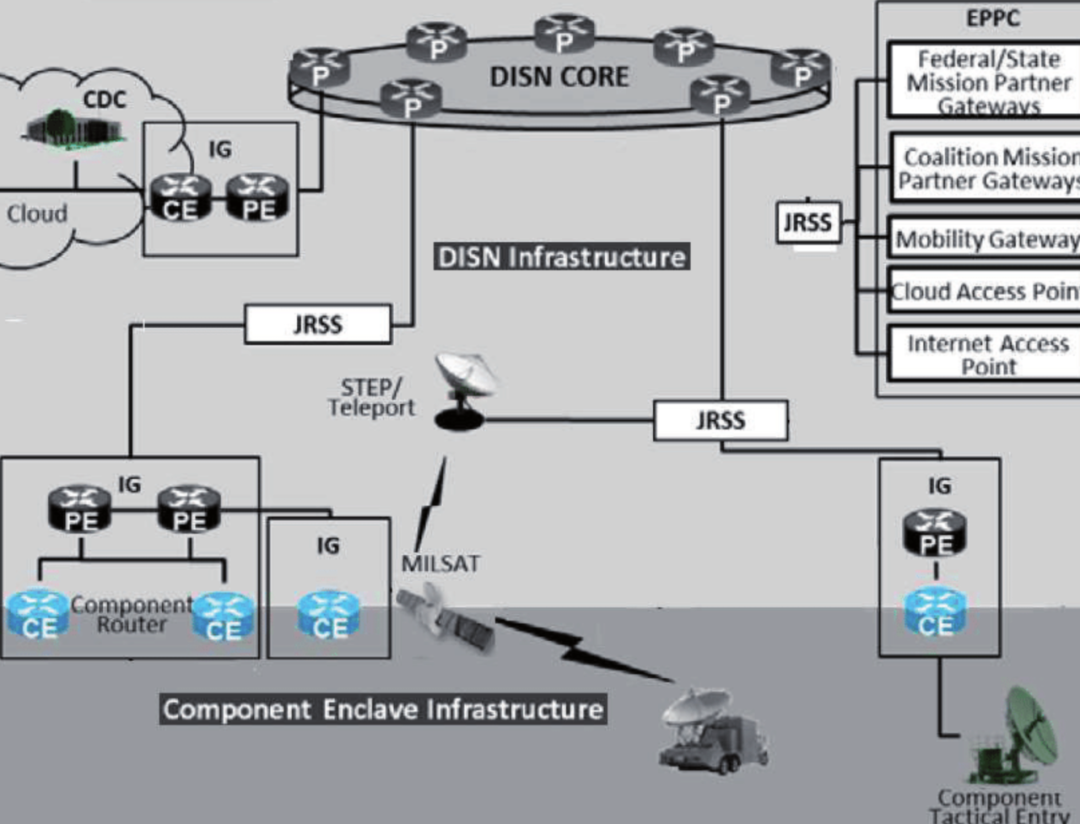

在过去的几年里,国防部的网络基础设施已经得到了整合,因此不再是数百个与互联网直接连接的飞地。DoDIN的流量是通过数量非常有限的面向互联网的网关进行路由,这导致了对超过99%网络流量的集中式覆盖,提高了检测威胁的能力,同时也减少了对手可能利用的潜在攻击面。

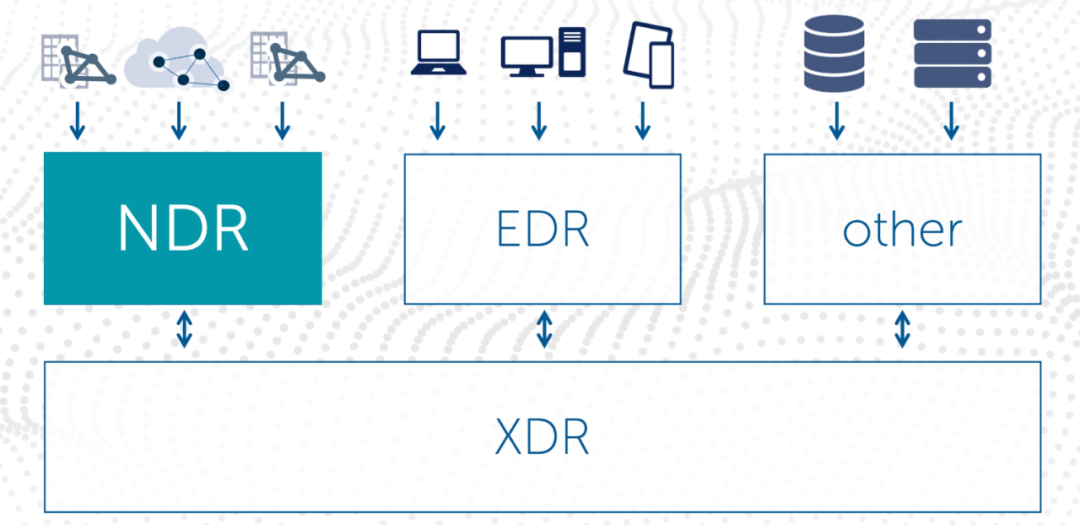

一个可防御的边界还应该利用已知指标、启发式方法和行为分析的组合,部署在一系列对应主机和网络的平台上,实时查看网络活动并采取调查响应行动。

确保网络的可见性

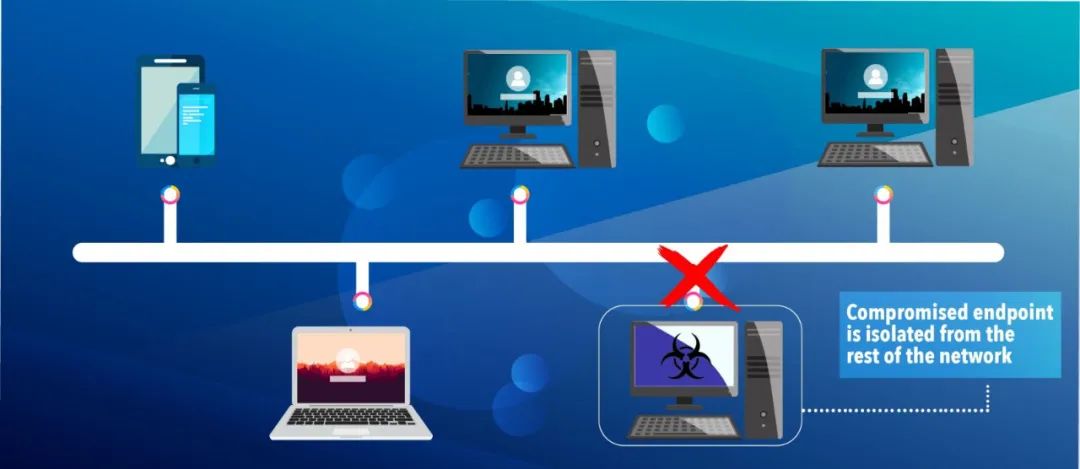

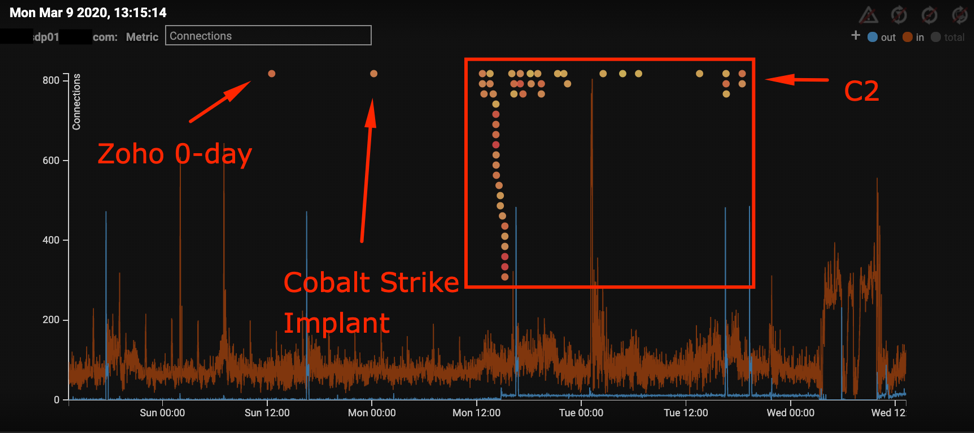

网络的持续监控必须包括网络的所有层面,包括网关、节点和终端。如果一个规则集在网络层面发出告警,分析人员必须能够准确定位并隔离产生该活动的实际终端主机,这一过程的效率应该以分钟为单位,而不是以小时为单位。

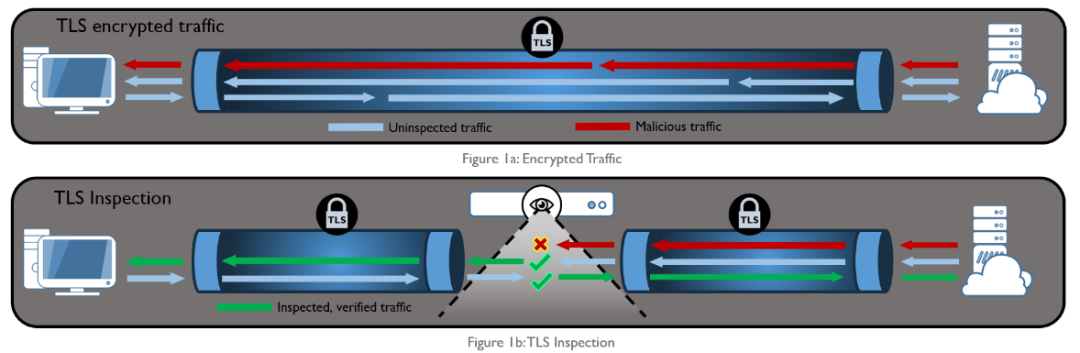

此外,随着大多数网络流量的加密,运营中心必须构建解决方案,以确保对混入正常活动的复杂威胁具备可见性。

使用安全加固的最佳实践

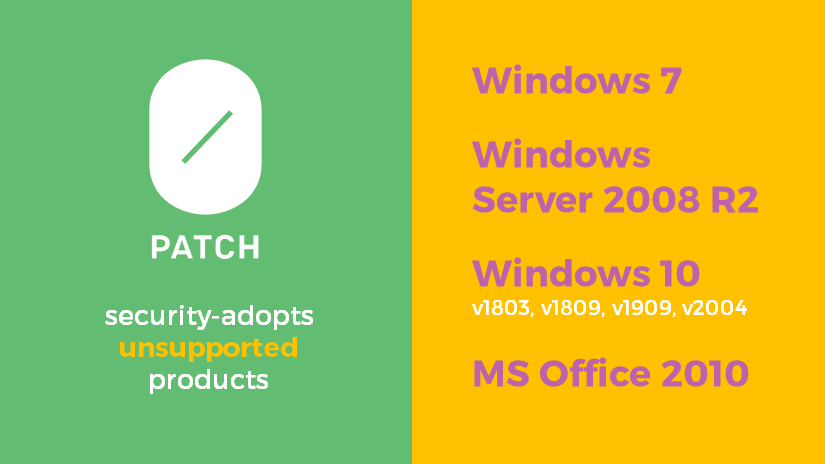

无法进行软硬件更新的脆弱网络,以及不进行安全合规的做法,使用供应商不再更新维护支持的软件等,是导致安全事件出现的最常见原因。

当一个漏洞被披露或一个补丁被发布时,在24小时内,国防部的资产就会被恶意行为者扫描到相关未打补丁的服务器。因此,及时的应用更新以减少漏洞暴露,并最大限度地提高软件的可靠性和保护性,仍然是NCTOC可以倡导的最佳防御做法之一。

使用全面的威胁情报和机器学习

建议根据网络环境定制威胁情报源。例如,国防部网络不会受到医院网络可能遇到的同样网络威胁活动的影响。NCTOC应该了解已经到位的防御架构,确定哪些网络资产可能对于攻击者最有价值,为这些资产相应地定制威胁情报源。

此外,当面临大量的威胁情报和网络活动告警时,NCTOC应该采用数据科学和机器学习的概念,迅速将这一数据提炼成可操作运营的结果。安全团队应该具备响应已知告警的能力,并主动地在整个网络中寻找以前未被发现的威胁活动。

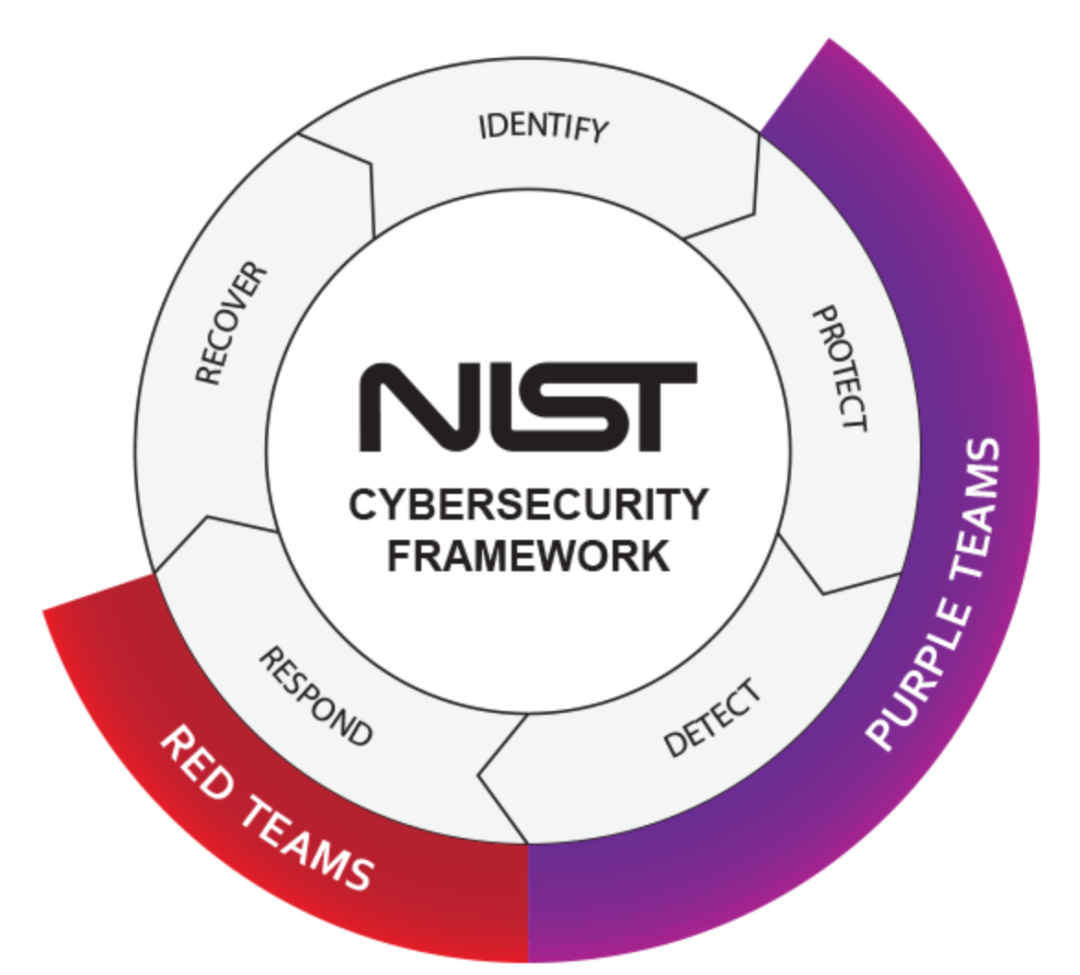

创造一种好奇心的文化

基于告警工单完结速度的工作KPI指标可能会产生误导,事件响应者可能只会专注于如何快速结束告警,而不是寻求对威胁活动的完全了解。

事件响应者还要时刻面临着新的挑战,需要预测对手可能会对响应动作所实施的新反应,因为持续的对手被踢出后会继续探寻进入相关网络的新入口点。

NCTOC应始终努力采取先发制人的防御行动,并在其团队中注入创新心态,学习新的安全对抗技术。

声明:本文来自赛博攻防悟道,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。