工作来源

Journal of Information Processing, Vol.30

工作背景

恶意软件增长如此迅猛,自动化分析成为必然选择。自从 2018 年开始,JoeSandbox 与 HybridAnalysis 引入 ATT&CK 映射功能后,该功能也几乎成为了沙盒的事实标准。

目前将恶意软件行为与 ATT&CK 相关联,仍然存在许多与实现有关的问题:

如 T1071 应用层协议表明出现了不常见的数据流(如客户端发送数据明显多于从服务器接收的数据),但对“不常见”的定义与实现是存在差异的。

如 T1195 供应链失陷表明入侵是由供应链引起的,但攻击发生在沙盒的上下文之外,很难检测。

工作准备

使用以下沙盒进行分析:

JoeSandbox

Hybrid Analysis

Hatching Triage

分析报告的获取来源如下:

MANDIANT

Cisco Talos

Trend Micro

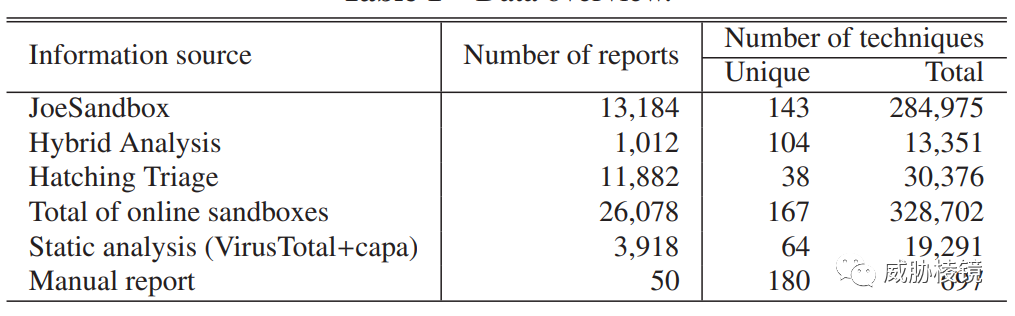

利用多个在线沙盒分析的 26078 份报告与 328702 项 ATT&CK 技术映射结果,进行量化与分析。

静态分析结果通过 CAPA(3.0.2 版本)获取。

收集了 JoeSandbox 在 2021 年 9 月 24 日至 2021 年 10 月 23 日分析的恶意软件报告 20435 份,从中提取了 13184 份被判定为恶意的报告。这些恶意软件,Hybrid Analysis 分析过 1012 个、Hatching Triage 分析过 11882 个。

13184 个文件中有 11973 个在 VirusTotal 存在,利用 CAPA 对 3918 个样本进行了静态分析。

工作评估

ATT&CK 映射存在显著差异吗?

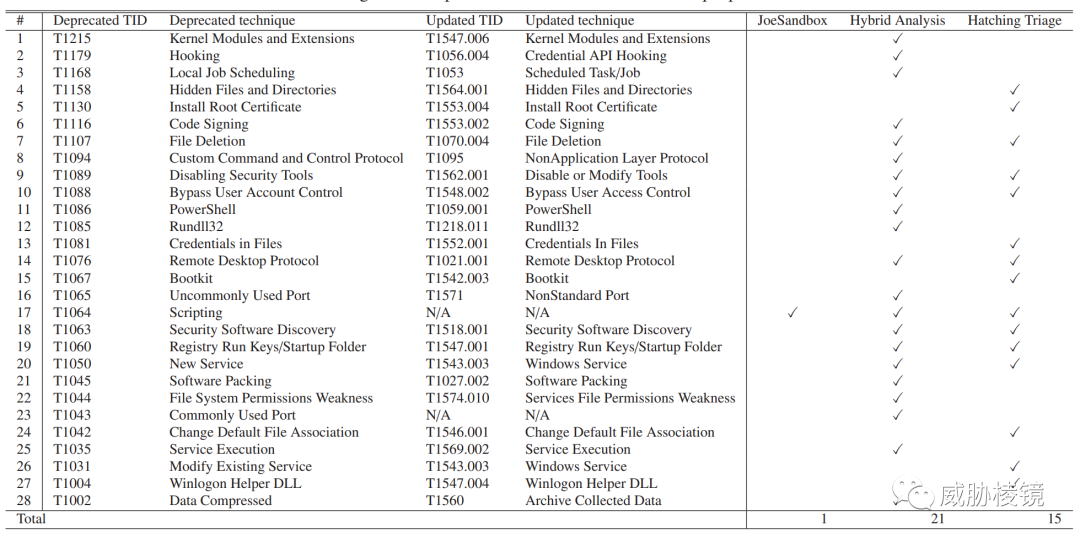

使用 MITRE ATT&CK 第九版,将旧版本统一映射到新版中。JoeSandbox 只有 T1064 是旧版本的技术项,其余都更新到了新版本。而 Hybrid Analysis 与 Hatching Triage 则分别有 21 项与 15 项旧版本的技术项。

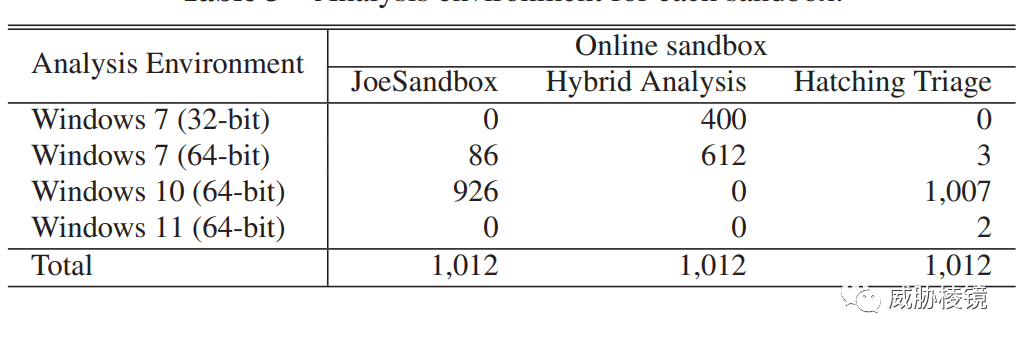

分析环境如下所示:

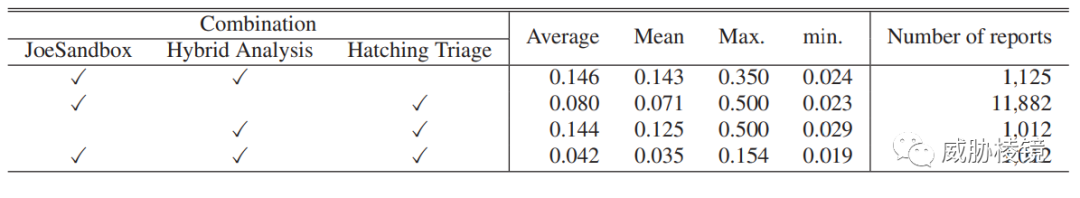

ATT&CK 技术映射相似度如下所示,三者之间一致性较低。

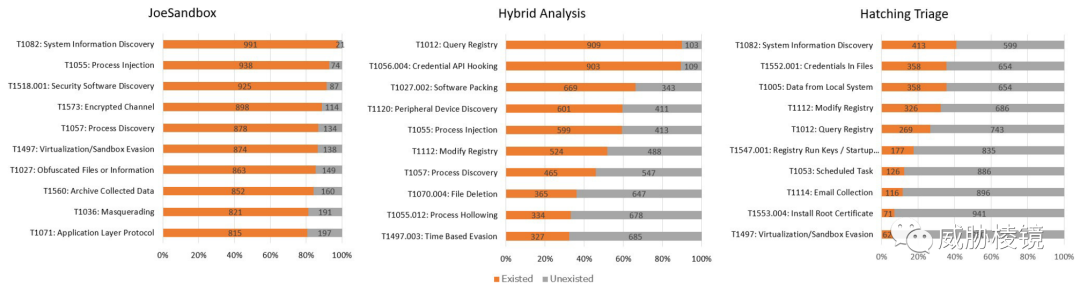

都存在的 1012 个样本中,每个沙盒的 MITRE ATT&CK 技术 TOP 10:

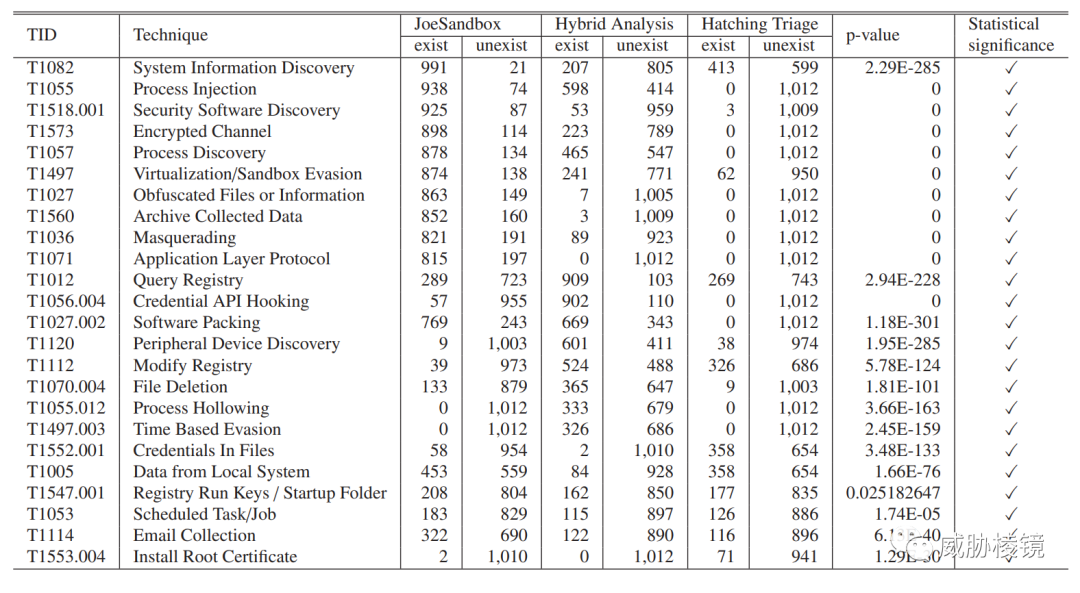

在沙盒中可以检测的 153 种技术中,36 种技术没有明显差异、在所有沙盒中相似,其他 117 种技术明显存在不同。在显著性水平设置为 0.05 时,各技术项是否存在显著差异:

什么能检测什么检测不了?

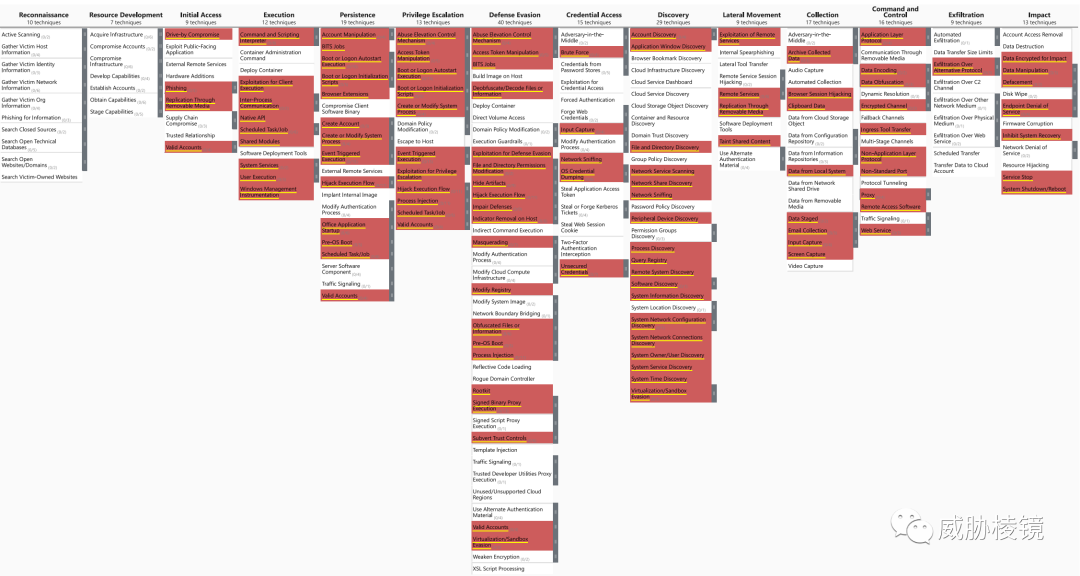

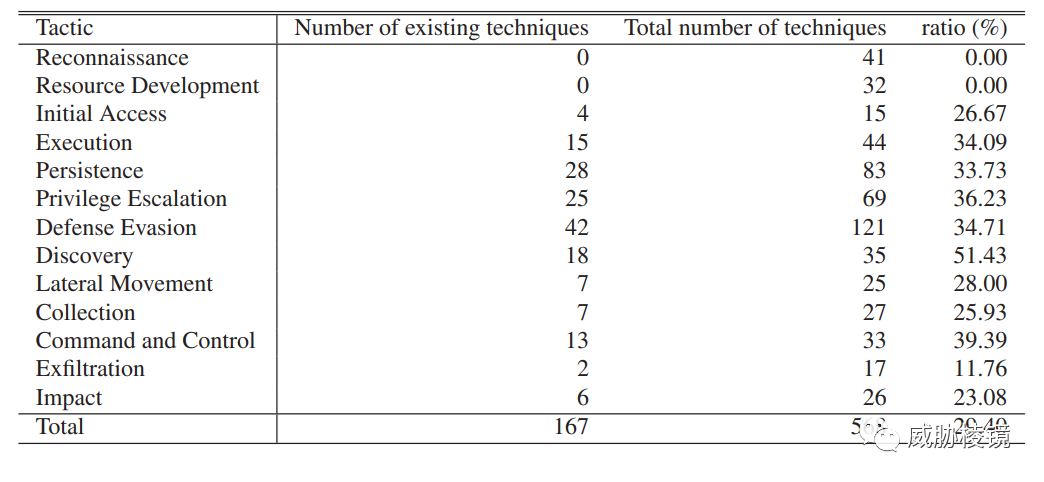

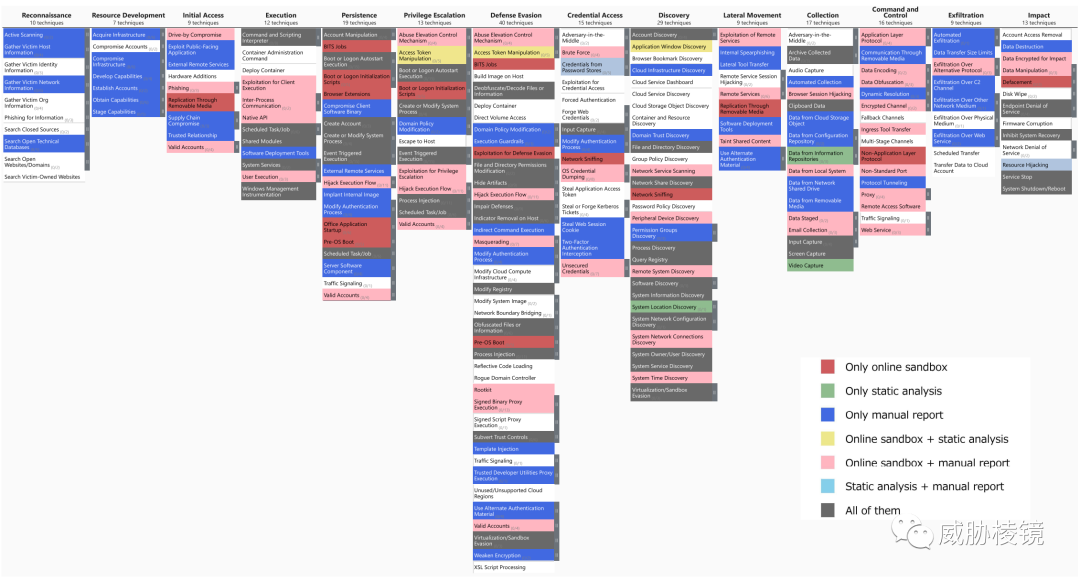

下图显示了技术的存在性,在所有的 568 种技术中,只有 175(29.4%)种能被检测。

从战术阶段来看,渗透与影响阶段的覆盖率分别为 11.76% 与 23.08%。

恶意软件与良性软件是否存在交叉点?

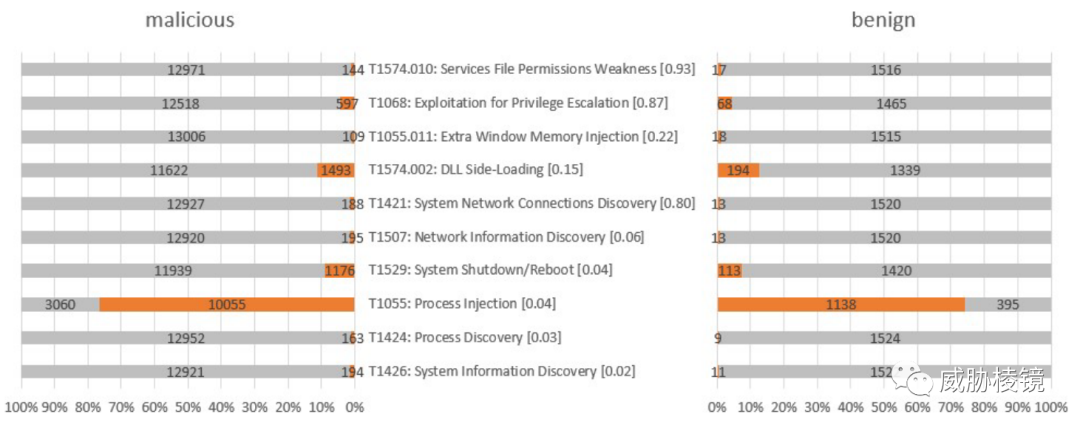

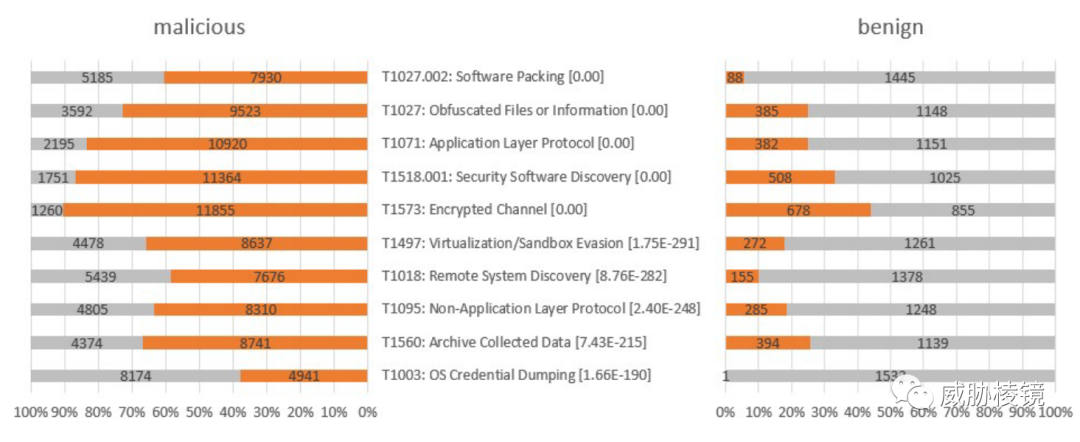

利用 1533 份被标记为良性的样本与 13184 份被标记为恶意的样本进行对比,忽略了出现次数少于 100 次的技术项后进行统计。相关性较高的如下所示:

相关性较低的如下所示:

T1027.002 软件加壳、T1018 远程服务发现与 T1003 操作系统凭据发现等,往往在良性文件中不易出现。而 T1447 删除设备数据与 T1426 进程注入等,在良性文件中也经常出现。

横向对比

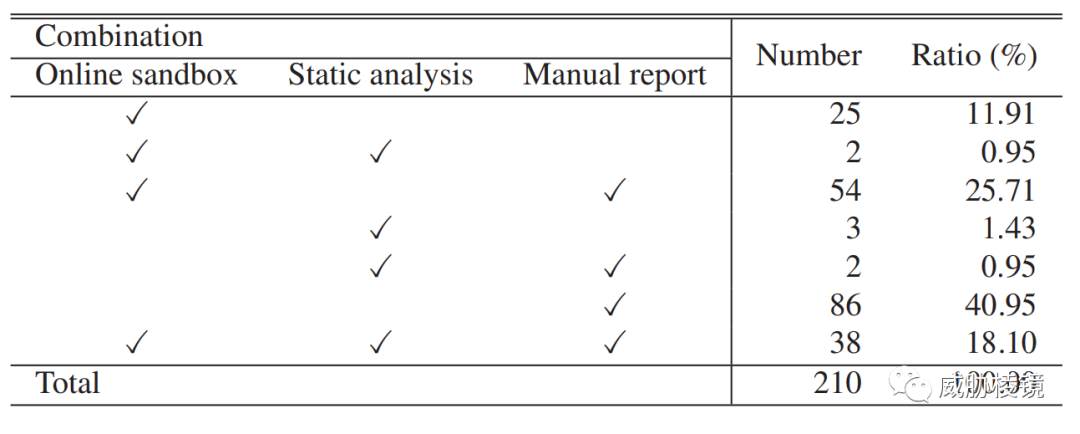

比对了沙盒的 26078 份报告、50 份手动分析报告与 CAPA 的 3918 份静态分析结果。

各种分析手段均能检测的技术项仅为 38 项,占总数的 18.1%。并且人工的分析报告可以覆盖沙盒和静态提取无法处理的技术项,重点是侦察与资源开发利用两个战术阶段。

不同分析手段结合后,发现 193 种组合有 141 种存在显著差异。

工作思考

不同的分析方式,可以提供看样本的不同视角。沙盒作为自动化分析的重要组成部分,为 ATT&CK 技战术映射提供了有力支撑。更为详细的数据列表在文章中,感兴趣的可以下载原文查看。

如果在有多个沙盒、多个检测引擎的情况下,类似 VirusTotal 的场景中,如何最大化发挥各个来源厂商的优势形成合力是一个值得思考的问题。

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。