伴随着政府、企业、金融、能源、运营商等各行各业的数字化转型加速,数据资产的价值和重要性不断提升,数据泄露、篡改、破坏导致的影响日趋严重。国家层面对数据安全更加重视,涉及数据安全相关法律法规标准持续推出与完善,监管力度不断加大,监管内容不断细化。企业或组织在数据安全治理实践过程中,面对众多的法律法规标准条文,满足数据安全合规的需求愈发主动、强烈。本文阐述数据安全治理的技术体系架构设计思路,通过对数据安全合规部分的重点描述,为企业或组织提供指引。

数据安全治理的技术体系设计

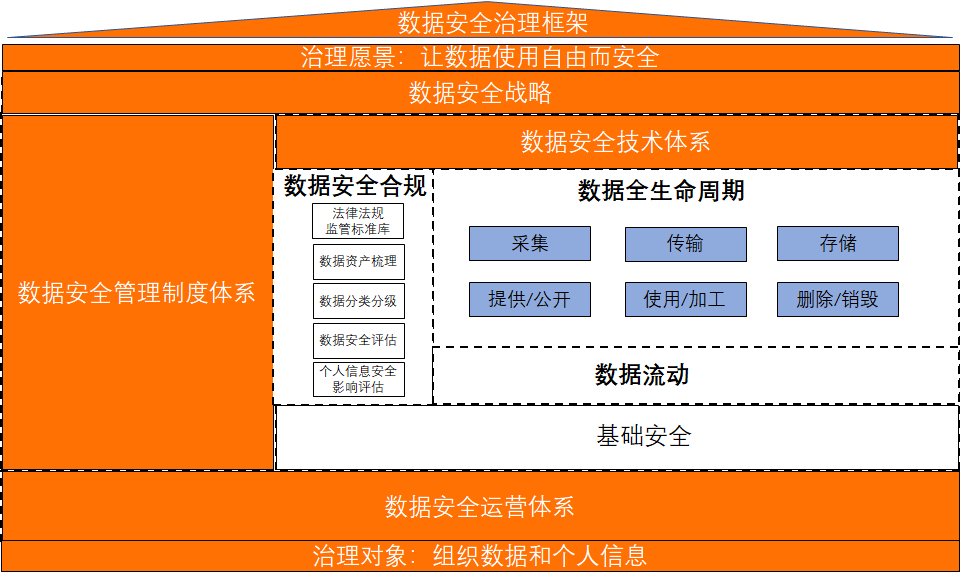

数据安全治理是以“让数据使用自由而安全”为愿景,治理对象为组织数据和个人信息,旨在平衡数据的发展与安全,个人信息的利用与保护。作为帮助企业或组织应对数据安全挑战的一种理念和一套贯穿整个组织落实数据安全能力的方法论,数据安全治理框架主要包括战略、管理制度、技术和运营四个方面。

数据安全治理体系框架图

数据安全治理与网络安全和数据治理既有紧密的关联性,又有面向数据的独特性,整体框架需要多体系间融合展开治理。数据安全治理是以数据为中心,其核心思想是面向业务数据流转的动态、按需防护。数据安全技术仍需依托面向网络、设备、应用等数据载体的基础静态安全能力,扩展面向数据流动的分类分级动态安全能力。企业或组织在数据安全治理实践过程中,数据安全合规是一个应突出考虑的重要目标。因此,我们在设计的数据安全技术体系要满足数据安全合规、数据全生命周期、数据流动、基础安全四个方面的需求,以下重点阐述数据安全合规的具体内容。

法律法规监管标准库

法律法规是指引企业或组织数据安全建设的重要依据,应对解读的安全标准和规范的合规项进行落实,形成合规库,收录并拆解各类与数据安全相关的规范,为数据安全提供参考及评估标准,并根据合规库中的合规项制定各类安全策略规则。

法律法规监管标准知识库多为文档形式,难以融入到日常的安全运营工作中去,可通过技术手段建立法律法规库系统,系统提供规范标准的录入、修订、废止、检索功能,通过系统可快速检索组织应执行的合规项,根据各合规项执行的安全策略和具体实施的安全措施。

数据资产梳理

数据资产梳理是指对目标环境中的数据资产进行全面清查、摸排,通过了解数据资产类型、数据资产分布、数据资产权限、数据资产使用等信息,构建数据资产目录的过程。在数据安全治理实践中,尤其关注针对敏感数据资产的梳理,这是数据安全体系建设及数据资产管理中的一项基础性工作。对数据资产进行及时准确的梳理以掌握其中敏感资产的分布、数量、权限及使用状况,是进行后续数据安全治理工作的基础与先导。

数据分类分级

为了能够更好地保持数据使用的便捷性和实现数据保护的安全性二者之间进行平衡,促进数据安全能力建设降本增效,通常会对企业或组织的数据(资产)进行分类分级,以便采用精细化的安全管控手段。

为应对企业或组织海量数据的分类分级,可采用谓词切分与语义识别技术、知识库与匹配技术和机器建模与匹配等技术,辅助人工快速形成数据分类分级清单。

对数据的分类分级因为要密切贴合企业或组织的自身业务特点,一般没有特别通用的规则和方法,通常会根据数据的用途、内容、业务领域等因素进行,而且可能需要随着业务的变化而动态变化。

可参考《数据安全法》第二十一条,国家建立数据分类分级保护制度,根据数据在经济社会发展中的重要程度,以及一旦遭到篡改、破坏、泄露或者非法获取、非法利用,对国家安全、公共利益或者个人、组织合法权益造成的危害程度,对数据实行分类分级保护。国家数据安全工作协调机制统筹协调有关部门制定重要数据目录,加强对重要数据的保护。

关系国家安全、国民经济命脉、重要民生、重大公共利益等数据属于国家核心数据,实行更加严格的管理制度。

各地区、各部门应当按照数据分类分级保护制度,确定本地区、本部门以及相关行业、领域的重要数据具体目录,对列入目录的数据进行重点保护。

可参考标准有:《DB 52/T 1123-2016 政务数据 数据分类分级指南》,《DB 3301/T 0322-2020 数据资源管理 政务数据分类分级》《JR/T 0158-2018 证券期货业数据分类分级指引》,《GB/T 38667-2020 信息技术 大数据 数据分类指南》,《YDT 3813-2020 基础电信企业数据分类分级方法》,《YDT 3867-2021 基础电信企业重要数据识别指南》,《JR/T 0197-2020 金融数据安全 数据安全分级指南》,此外,国标《信息安全技术 网络数据分类分级要求》(征求意见稿)已发布。

数据安全评估

数据安全风险评估是指借鉴信息安全风险评估的基本原理和步骤,基于组织的数据战略,从数据全生命周期安全出发,通过对组织目标环境中数据和数据处理活动的安全风险和违法违规问题进行检测评估的过程。

数据安全风险评估的结果通常包括五个基础维度:资产识别、脆弱性识别、威胁识别、已有安全措施识别、残余风险分析,基于以上五个基础维度的评估结果,分析数据处理活动过程中的脆弱性问题,及该脆弱性面临的威胁,并相应的检查已有安全措施,判断残余风险,并根据数据资产价值和残余风险判定数据安全风险值,最终形成数据安全风险评估报告。

可参考标准:GB/T 20984—2022《信息安全技术 信息安全风险评估方法》,JR/T 0171-2020《个人金融信息保护技术规范》,《电信网和互联网数据安全风险评估实施方法》等。此外,《信息安全技术 数据安全风险评估方法》正在立项中。同时可参考GB/T 37988-2019《数据安全能力成熟度模型》,GB/T 41479-2022《网络数据处理安全要求》。

个人信息安全影响评估

针对个人信息处理活动,检验其合法合规程度,判断其对个人信息主体合法权益造成损害的各种风险,以及评估用于保护个人信息主体的各项有效性的过程。

个人信息安全影响评估的规模往往取决于受到影响的个人信息主体范围,数量和受影响的程度。通常,组织在实施该类个人信息安全影响评估时,个人信息的类型、敏感程度、数量,涉及个人信息主体的范围和数量,以及能访问个人信息的人员范围等,都会成为影响评估规模的重要因素。

可参考《个人信息保护法》第五十五条 有下列情形之一的,个人信息处理者应当事前进行个人信息保护影响评估,并对处理情况进行记录:

(一)处理敏感个人信息;

(二)利用个人信息进行自动化决策;

(三)委托处理个人信息、向其他个人信息处理者提供个人信息、公开个人信息;

(四)向境外提供个人信息;

(五)其他对个人权益有重大影响的个人信息处理活动。

第五十六条 个人信息保护影响评估应当包括下列内容:

(一)个人信息的处理目的、处理方式等是否合法、正当、必要;

(二)对个人权益的影响及安全风险;

(三)所采取的保护措施是否合法、有效并与风险程度相适应。

个人信息保护影响评估报告和处理情况记录应当至少保存三年。

可参考标准:GB/T 39335-2020《信息安全技术 个人信息安全影响评估指南》,GB/T 35273-2020《信息安全技术 个人信息安全规范》,GB/T 41391-2022《移动互联网应用程序(APP)收集个人信息基本要求》,GB/T 39725-2020《信息安全技术 健康医疗数据安全指南》,JR_T 0171-2020 《个人金融信息保护技术规范》。

总结

数据安全技术体系并非单一产品或平台的构建,应覆盖数据安全合规、数据全生命周期、数据流动、基础安全,实际使用场景中的数据安全合规需求较强,在技术体系框架设计中应突出展示。企业或组织依照数据安全建设的方针总则,围绕数据处理活动各场景的安全要求,建立与制度流程相配套的技术能力,并形成平台化应用,发挥技术合力作用。通过持续对数据生命周期内各使用场景进行风险监测,评估现有数据安全的薄弱环节和个人信息安全影响现状,对有问题的风险场景及时进行数据安全整改,优化数据安全相关制度流程,进而持续的提升企业或组织的数据安全治理能力。

(本文作者:北京安华金和科技有限公司 谭峻楠 )

声明:本文来自CCIA数据安全工作委员会,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。