前情回顾·漏洞利用前线

安全内参2月8日消息,外媒黑客新闻报道称,恶意黑客正在利用向日葵(Sunlogin)软件的已知漏洞来部署Silver C2框架,以实施后续入侵活动。

这一安全事件调查由韩国安全公司AhnLab的安全应急响应中心(ASEC)发布。该中心发现,中国远程桌面控制软件向日葵的安全漏洞已遭到利用,攻击者正借此部署各种恶意载荷。

研究人员表示,“恶意黑客不仅使用了Silver后门,还使用了BYOVD(自带易受攻击驱动程序)来破坏安全产品并安装反向shell。”

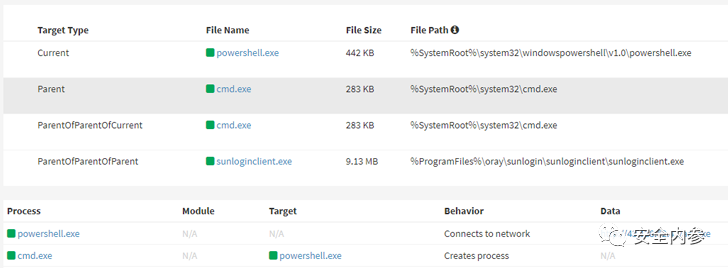

攻击者首先利用向日葵v11.0.0.33及更早版本中的两个远程代码执行漏洞(CNVD-2022-03672 和 CNVD-2022-10270)打开局面,然后借此传播Silver或其他恶意软件,例如Gh0st RAT和XMRig加密货币采矿程序。

在相关案例中,恶意黑客据称利用向日葵漏洞安装了PowerShell脚本,该脚本又利用BYOVD技术使得系统中已安装的安全软件失效,最后使用Powercat投放了反向shell。

BYOVD技术滥用了合法但却易受攻击的Windows驱动程序mhyprot2.sys。该驱动程序经过有效证书的签名,可获得更高权限并终止反病毒进程。

值得注意的是,趋势科技此前曾经披露过,有攻击者利用原神冲击(Genshin Impact)游戏的反作弊驱动程序(包括mhyprot2.sys)部署勒索软件。

研究人员指出,“目前还不确定,这次是否出自同一批恶意黑客之手,但几个小时之后,日志显示被攻击系统确实由于向日葵远程代码执行漏洞而被装上了Silver后门。”

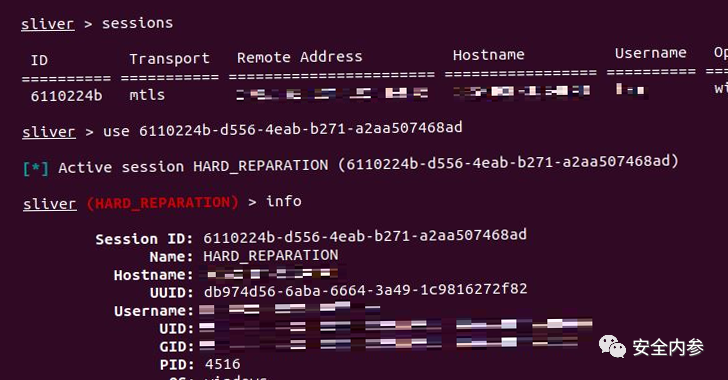

从调查结果来看,这批黑客打算利用由Go语言编写的合法渗透测试工具Silver,替代以往的Cobalt Strike和Metasploit。

研究人员总结道,“Silver提供必要的分步功能,例如账户信息窃取、内部网络横移以及企业内网越界,跟Cobalt Strike非常相似。”

参考资料:https://thehackernews.com/2023/02/hackers-exploit-vulnerabilities-in.html

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。