本文由易安联猛禽实验室写作

对网络安全而言,我们过去处于“预防”和“检测”时代,现在过渡到“遏制/控制”的时代。这并不意味着企业应该停止他们的预防和检测策略,而是在原本的基础上,三管齐下增加遏制及控制措施。

“预防”和“检测”时代

这个时代的网络安全基础架构如同护城河,企业资源由各类网络安全设备所组成的企业网络边界保护,用户与业务之间采用城堡护城河式预防和检测手段,用户一旦确认身份就能访问企业整个网络区域,使网络存在极大的安全隐患。

“预防”和“检测”的防御重点是把攻击者拒之门外(预防)和快速发现正在进入和已经进入内部的威胁(检测),但是网络的软件化、虚拟化、算力化全面发展模糊了网络安全边界,随着企业业务复杂性的增加、黑客与网络虚拟化等技术的发展,传统被动的不断叠加的安全防御体系,但其安全防护能力已经无法满足现有的安全防护需求。

“遏制/控制”时代

网络安全公司Illumio的首席产品官Mario Espinoza指出,“造成最大损害的往往并非初始漏洞,而是攻击者可以在不被发现的情况下在整个企业中横向移动,从而导致业务中断和数据泄露。”

日前,企业为方便生产、办公,采用混合工作模式(远程+内网接入),该模式帮助企业的同时,也扩大了网络攻击面,从而为非法者提供了便利之门。过去被动的预防、检测机制在快速阻止移动的攻击方面、缩小暴露面效果欠佳。网络犯罪者仍能通过系统漏洞或其他方式潜伏进企业内部,并将病毒迅速横向扩散。

因此向 “遏制/控制” 时代演进,意味着企业在努力预防和检测漏洞同时,必须要主动阻止威胁的扩散来最大限度地降低攻击带来的影响,通盘考虑网络和安全设计,有的放矢采取不同的分段方法,保障企业的运营效率。

零信任分段的防御思路

零信任分段是指弱化攻防对抗技术,重点采用身份识别技术与访问控制技术,通过主动阻止漏洞的扩散来最大限度地降低漏洞带来的影响。在“遏制/控制” 时代,可以利用零信任分段,遏制大部分非法入侵,限制其在企业内部的横向移动,减小攻击面并缩短停留时间。

过去我们做网络分段是面向IP的,现在则要面向ID。看上去仅有字母的差异,但背后代表的技术内涵有着本质不同。过去基于IP地址的分段,前提是有个默认假设,那就是企业对要进行访问控制的资源一定有着网络位置上的确定性。现如今,随着云计算的广泛使用,特别是随着远程办公和BYOD的盛行,地址已经不再具备唯一确定性。

而零信任分段是在软件定义网络环境下工作,该分段方法破除传统以IP作为接入唯一标识的不稳定因素,从ID入手,采用默认拒绝方式处理工作负载通信,在这种架构下,企业可以将用户帐户(员工、供应商、远程人员、特权用户等)和端点都分为微分段,所有数据源和计算服务都将被视为资源:笔记本电脑、台式机、物理服务器、虚拟机等实体,由此可见这些端点与用户之间的关联性。

三种零信任分段方法

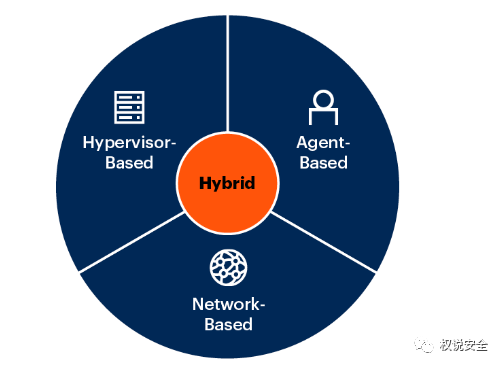

Gartner于2021年发表了《三种零信任分段方法》:Agent-based 基于代理,Network-Based基于网络,Hypervisor-Based基于虚拟化。

① 基于代理的分段方法

基于代理的方法会在终端上使用软件代理。通过监测并分析流入和流出主机的流量,制定适当的精细策略、提前验证。该方法适用于对保护措施的灵活性要求较高的场景,如保护措施需要跟随工作负载跨环境移动。

② 基于网络的分段方法

基于网络的方法会把各交换机和路由器的流量管理作业交由一个集中化软件进行处理,后者为网络设备提供基于策略的自动化能力。该方法非常适用于需要防护攻击和大范围覆盖的使用场景。它可以覆盖到数据中心或公有云中的虚拟化工作负载,以及物理服务器、物联网、OT 和资料采集与监视系统。

③ 基于虚拟化的分段方法

该方法将网络和安全服务从硬件中抽象出来,然后以虚拟机为单位提供服务。它将网络和安全功能嵌入hypervisor层,从而显著拉近这些服务与虚拟机操作系统的距离。

阻止内网漫游成为可能

零信任分段提供终端之间以及网络其他部分如何通信的可见性,使安全团队能够在第一时间发现风险,更快地对事件做出反应,优先保护最脆弱的区域。这意味着企业具备了在正常工作时抵御网络威胁的能力,这样一来,一个小的漏洞就不至于蔓延成一场大灾难,就可以大大增加“首个被入侵的笔记本电脑也是最后一个”的可能性。

零信任分段可以防止恶意行为者在初始入侵后在企业内部“漫游”的情况,让企业更好地平衡安全与业务,让用户更安全地访问被保护的应用资源。

声明:本文来自权说安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。