知远战略与防务研究所 三叶草/编译

自:兰德公司

【知远导读】本报告是兰德公司一组简短分析报告之一,这些分析报告主要针对关键的新兴技术,并对其在世界各地的发展提供了看法。这些分析涵盖了量子技术、提高人类性能的技术、半导体、人工智能和网络安全的交叉点、深度造假(deepfake)的产生和检测,以及使用专利数据来协助理解新兴技术的全球趋势。本报告的重点是量子技术。本报告简短的技术分析从公开资料中获得,以提供技术现状的概览,合理的演变,以及正在研究该技术的思想领袖、公司、研究所和国家(特别关注美国潜在对手的前景)。报告相关研究在2020年7月完成,并在公开发布前经过了美国国防部的安全审查。

报告全文约15000字,篇幅所限,推送部分为节选。需要阅读完整版本的读者可直接访问知远外军防务开源情报数据库(http://www.knowfar.net.cn/)或与客服联系。

量子力学是描述微观粒子行为的物理学领域。在小于几纳米(10-9米)的距离尺度上,根本性的新物理效应变得很重要,这与人类的日常经验没有可比性。工程师们现在开始能够创造若干种利用这些效应的设备,以便远远超过现有设备的能力。

量子技术是一个广泛的总括术语,涵盖了这些类型的设备,其中许多仍处于早期实验阶段。量子技术通常被归为三大类:量子传感、量子通信和量子计算。量子传感最接近商业部署,但潜在的颠覆性影响最小;而量子计算距离商业部署最远,但潜在的颠覆性影响最大。

本报告简要介绍了量子技术在这些领域的现状和前景。1它还考虑了未来几年可能的商业前景,主要的国际参与者,以及这些新兴技术的潜在安全影响。

表1给出了量子技术的领域,它们的应用、预测的时间轴,以及目前国家技术领导者的摘要。

表1.量子技术领域摘要

量子技术概述

本章概述了量子技术三大类中每一类的潜在用途:量子传感、量子通信和量子计算。

量子传感

量子传感和计量学((Degen, Reinhard, and Cappellaro, 2017;Bowler, 2019))指的是使用量子力学来构建极其精确的传感器能力,该应用被认为是最接近于商业潜力的量子技术。

时间的精确测量;加速度;以及电场、磁场和重力场

量子传感技术的一种应用包括能够对经过的时间、加速度或电场、磁场或重力场进行高度敏感测量的探头。高度精确的时钟可以有商业应用,如验证高频金融交易和动态调节智能电网。敏感的重力计可用于地震和火山爆发的地震学预测,用于石油和天然气储量的地下勘探,或用于评估主要建筑项目下方的地面稳固性,而无需挖掘钻孔(Bowler,2019)。2制造汽车零部件和其他精密工业技术的德国博世(Bosch)公司正在研究将量子加速计纳入汽车,特别是自动驾驶汽车的可能性。量子磁力计也可以在生物医学上应用——例如用于改进磁共振成像(MRI)和正电子发射断层扫描(PET)扫描仪(Palmer, 2017)。

量子传感的另一种应用,主要是在军事方面,在GPS无法使用的环境中进行导航(Kramer, 2014;Tucker, 2014)。地球的引力场和磁场有微小的变化,被称为异常点,这些异常在不同的地方也不同。敏感的重力计或磁力计可以精确地测量当地的场,并与这些异常的地图进行比较,从而在不需要任何外部通信的情况下进行导航(Jones, 2014)。同样,改进的加速度计可以实现独立的惯性导航系统(INSs)。英国的一位国防实验室研究人员估计,这些定位、导航和授时(PNT)的量子技术应用可以使潜水艇固定其位置的精确度比目前可能的高1000倍(Marks, 2014)。由于这种导航技术完全基于操作车辆内部的场,它不需要外部通信,不能被截获,而且极难被干扰。然而,磁场导航的一个缺点是,需要提前绘制出预导航区域内的磁场,这在被拒止的地区可能是一个挑战。

量子成像

另一类量子传感被称为量子成像(Genovese, 2016;Pirandola et al., 2018),其中包括对可见光和射频辐射(即,雷达)的检测。其中两个最有前途的应用被称为幽灵成像和量子照明(ghostimagingandquantumillumination)。

1.幽灵成像

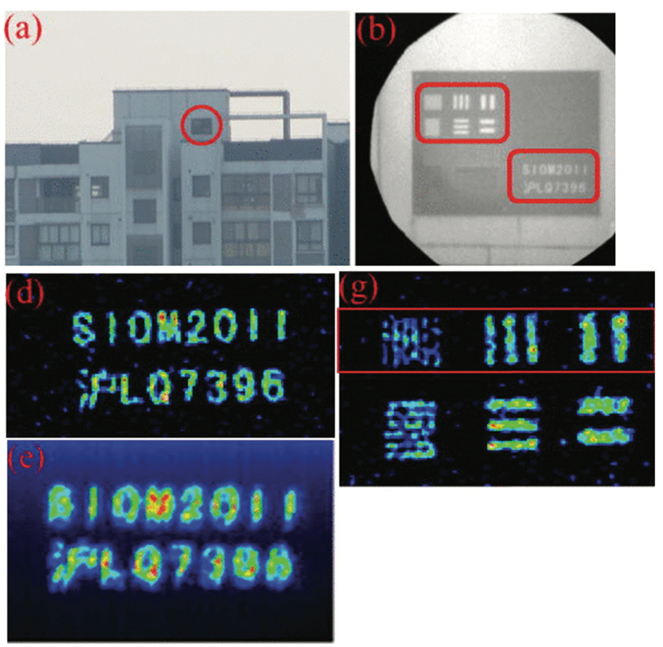

幽灵成像利用光的独特量子特性,使用非常微弱的照明光束来探测远处的物体,被成像的目标很难发现(Meyers, Deacon, and Shih, 2008;Shapiro, 2008; Hardy and Shapiro, 2013)。幽灵成像光束也可以穿透大气中的遮蔽物,如烟雾和云层。开发该技术的美国陆军研究实验室的研究人员建议将幽灵成像用于从地面、无人驾驶飞行器或卫星的长距离情报、监视和侦察。除了明确的军事应用外,穿透烟雾和云层的能力对于天气监测或灾难响应(例如,监测野火的蔓延)也很有用。这项技术在穿过烟雾或强烈的大气湍流时可能特别有效,并且已经公开演示了2.33千米的距离(陆军研究实验室,2013)。图1描述了早期在1千米距离上的演示结果。

2015年相关专业人士曾讨论过使用幽灵成像进行秘密行动的可能性。幽灵成像可以提供比标准成像更高的分辨率,特别是在非常低的光线环境下,所以即使光束比标准成像所需的弱得多,照明光束仍然可以产生一个可见的图像;因此,光束很难被目标发现。3此外,即使信号光束被检测到,编码图像也不能被截获,因为重建图像所需的一些信息被储存在幽灵成像装置内。

图1 位于窗口1千米以外的照相机对两张汽车牌照的幽灵成像示意图(图(d)和(g)显示了来自幽灵成像装置的图像;图(e)显示了由传统相机拍摄的图像。为了节省空间,原图中的一些图像已被删除。图(d)和(e)的左下角的字符是一个汉字。)

2.量子照明

量子照明(Lloyd首次在2008年提出)在概念上与幽灵成像相似,但可以提供更大的灵敏度改进。Tan等人在2008年用数学方法证明,量子照明装置可以达到的信噪比(SNR)比不利用量子力学的理论上可能的最佳装置高6dB。4这项技术的一个用例是军事应用的量子雷达(Ball, 2015;Barzanjeh et al., 2015)。从理论上讲,量子雷达对于探测高噪声背景下的低反射率目标应该是独特有效的,所以它对于探测隐身飞机特别有效(Seffers, 2015)。信噪比提高6分贝,相当于雷达的最大探测范围增加41%。5此外,原则上,量子雷达可以具备信号极难被拦截或干扰的能力(Shapiro, 2009)。6

公开文献中还没有大规模量子照明雷达的报道,但已经有桌面原型的演示(Luong et al., 2019)。一个这样的原型成功地展示了比非量子设备可能更高的信噪比(Zhang et al., 2015)。7

与幽灵成像一样,量子照明的增强灵敏度可以允许使用比一般情况下更弱的信号束。因此,量子照明也可以应用于生物医学成像,在这种情况下,传统成像设备的强信号束会损害被研究的组织(Ball, 2015;Seffers, 2015)。

即使是量子雷达的理论设计也仍然处于极其早期的阶段,直到最近,量子雷达(原则上)只能够改善对目标距离收发器的测量,而不能改善目标的方向。然而,2020年的一篇科学论文改进了理论设计,能够同时改善对目标的范围和方向的确定。当然,即使有了这种新的设计,也没有办法跟踪目标的速度或运动方向,因为现有的雷达可以通过多普勒效应来实现。因此,如果在设计上没有重大进展,量子雷达的军事用途仍然有限。

量子通信

量子通信技术近期的主要应用是防止窃听者,主要是通过一种被称为量子密钥分配(QKD)的方法。在量子密钥分配中,加密密钥以被称为光子的量子粒子的形式在通信双方之间进行传输。由于这些粒子的量子性质,任何拦截它们的窃听者原则上都会在数据流本身留下签名;如果协议实施得当,那么在物理上不可能观察到光子,从而也无法对它们进行某种修改。如果通信双方交换一个未被破坏的加密密钥,那么就可以保证没有人截获他们的密钥传输,从而没有人可以解密相应的加密数据。由于这个原因,量子安全通信有时被称为“不可破解”。

然而,这个术语过度简化了量子密钥分配的安全性。在实践中,有一些技术上的细微差别会导致漏洞(Jain et al., 2014; Pang et al., 2020),而且量子密钥分配的商业实现已经被反复证明有安全漏洞(Huang et al., 2016)。此外,即使通信信道对物理拦截的脆弱性得到保障,信号仍然需要由容易受到黑客攻击的计算机在端点进行编码和解码,因此保障数据流免受物理拦截并不足以确保通信安全(Schneier, 2008)。

量子密钥分配已经在三种不同的物理通信渠道上进行了演示:光缆、露天和卫星。光纤电缆是最常见的媒介,但传输端点必须固定,而且光子在衰减前只能传播几百千米(Boaron et al., 2018)。通过自由空间的传输允许可移动的端点,但它需要直接的视线传输,而大气干扰目前限制了最大距离,甚至更短的距离(Shmitt-Manderbach et al., 2007)。82017年和2018年,中国的量子卫星“墨子”号从太空发射光子流,对中国和奥地利之间75分钟的电话会议进行了完全安全的加密,这是对量子密钥分配更引人注目的演示(Liao et al.,2018)。到目前为止,“墨子”号是唯一一颗从太空展示量子密钥分配的卫星。

今天,通过光纤电缆的量子密钥分配已经有了有限的商业应用。一家名为ID Quantique的瑞士公司已经在荷兰电信数据中心之间、瑞士银行之间以及瑞士政府选举中心之间建立了量子密钥分配(Palmer,2017;ID Quantique, 2017)。中国已经建立了一个连接北京和上海的广泛网络,并且在2020年,日本东芝公司的研究人员通过量子密钥分配传输数百GB的人类基因组数据,创造了新的数据传输记录(Katsuda, 2020)。

量子计算

量子计算是最广为人知的量子技术,但也可能是距离实际运用最远的一种技术(Monroe, 2019)。原则上,量子计算机可以比标准(也被称为经典)计算机从根本上更快地进行某些计算——以至于某些在标准计算机上完全不可行的问题在量子计算机上可能变得可行。尽管如此,针对具体应用的已知算法却少得令人惊讶。事实上,有许多计算问题,预计量子计算机不会比经典计算机有任何明显的改进(Aaronson, 2008)。9此外,建造一个有用的量子计算机面临巨大的工程挑战,而且今天只存在小规模的原型(后面将讨论)。

两个最重要的量子算法是舒尔(Shor)算法和格罗夫(Grover)算法。舒尔算法(Shor, 1997)可以用来对大数进行因式分解,其速度比任何已知的经典算法都要快。10几乎所有用于保护互联网流量的公钥加密算法都依赖于因式分解和类似计算的计算难度。11因此,舒尔的主要应用是对通过公开渠道(如互联网)传输的敏感信息进行解密,这对在线商业和国家安全有明显的影响(将在后面讨论)。舒尔也可以用来破坏大多数区块链协议的安全性(Fedorov, Kiktenko, andLvovsky, 2018),包括比特币的协议。目前,已经有人提出了对量子攻击安全的区块链设计(Kiktenko et al., 2018)。

格罗夫算法(Grover, 1996)提高了大型数据库粗暴搜索的速度,也提高了数值优化的速度。12然而,格罗夫算法的速度提升远没有舒尔算法那么显著。舒尔算法比最著名的经典算法有指数级的提速,而格罗夫的算法只给出了平方根的提速。13此外,这个速度已经在数学上被证明是粗暴搜索的最佳速度;没有任何可能的量子算法可以提供更好的速度。然而,即使在数据库搜索和数值优化方面有适度的改进,也可以在许多需要高性能计算的领域有重大应用,如工程和基础科学(如生物化学和材料科学)。一个非常不完整的潜在应用清单包括物流、供应链优化、交付路线、财务管理和复杂物理系统的建模(如核或天气系统)。

第三种主要的算法被称为Harrow-Hassidim-Lloyd(HHL),该算法是最近发现的,其重要性仍然是一个积极研究的领域。HHL算法可以有效地进行某些线性代数计算,这有可能大大改善人工智能中使用的机器学习算法。HHL算法的发现引发了最近量子计算机可能应用于机器学习的研究热潮,但许多专家仍然怀疑量子计算机是否会在这个领域提供巨大的改进。

量子计算机最后一个鲜为人知的潜在应用是对先进材料和生物化学的科学模拟(Reiher等人,2017;Wecker等人,2015),包括药物发现(Cao等人,2018)和碳捕获(Preskill,2018)。由于量子力学效应解释了这些材料的基础物理学原理,使用量子力学的计算机是独特的,非常适合对其进行计算模拟。为了给潜在的经济效益提供一个规模感,相关专家在2017年曾给出了一个详细的理论建议,即使用一个中等规模的量子计算机来提高工业氨生产的哈伯-博世(Haber-Bosch)工艺的效率,目前该工艺消耗了世界能源生产的2%(主要用于制造肥料)。即使这个过程的效率只有一小部分的提高,也可以每年节省数十亿美元。

【1】This research was completed in July 2020.

【2】The environmental consulting firm RSK has estimated that up to one-third of major construction projects experience major delays because of unexpected underground conditions (Palmer, 2017).

【3】However, because of the very low light levels, the tabletop demonstrations described in these articles required very long exposure times of 30 seconds to 30 minutes for high image quality, which might limit the utility of this technique for imaging moving targets (Aspden et al., 2015). However, practical applications might use higher illumination levels, which would decrease the required exposure time at the cost of an increase in detectability. Low-illumination ghost imaging has been demonstrated at both visiblelight and infrared wavelengths.

【4】However, one important caveat is that the best currently known receiver design can attain only 3 dB of this theoretical 6 dB improvement (Guha and Erkmen, 2009).

【5】A 6 dB improvement in SNR corresponds to a multiplication of SNR by a factor of 4. Because the radar range equation gives that SNR scales as the fourth power of the maximum radar range, a fourfold improvement in SNR changes the maximum radar range by a factor of 4 1/4 ≈ 1.41, a 41-percent improvement.

【6】As with quantum radar, some of the information required to analyze the reflected signal is stored within the apparatus, so an external adversary cannot easily intercept the reflected signal.

【7】Strictly speaking, this latter prototype was a quantum lidar rather than a quantum radar, because its signal was transmitted at visible frequencies.

【8】More precisely, the speedup from Shor’s algorithm scales as exp(n 1/3 ), where n is the number of digits of the number to be factored. This speedup is technically not considered to be exponential but is enormous and often loosely described as exponential, even by experts.

【9】For example, three widely used public-key algorithms for encryption, key exchange, and digital signature are the Rivest-Shamir-Adleman (RSA), Diffie-Hellman, and elliptic-curve algorithms. The first algorithm depends on the computational difficulty of factoring, and the second two depend on the computational difficulty of the discrete logarithm problem. Shor’s algorithm can be used to efficiently calculate both factors and discrete logarithms, so it destroys the effectiveness of all three algorithms.

【10】This is possible because any optimization problem can be reformulated as a search problem.

【11】For example, three widely used public-key algorithms for encryption, key exchange, and digital signature are the Rivest-Shamir-Adleman (RSA), Diffie-Hellman, and elliptic-curve algorithms. The first algorithm depends on the computational difficulty of factoring, and the second two depend on the computational difficulty of the discrete logarithm problem. Shor’s algorithm can be used to efficiently calculate both factors and discrete logarithms, so it destroys the effectiveness of all three algorithms..

【12】This is possible because any optimization problem can be reformulated as a search problem.

【13】More precisely, a classical computer requires o(N)oracle queries to search an N-item database, while a quantum computer can use Grover’s algorithm to search in o(N 1/2 ) queries.

声明:本文来自知远战略与防务研究所,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。