近日,欧盟发布《ENISA运输威胁形势》报告,报告深入分析了交通运输部门的网络威胁形势,重点是欧盟。范围内考虑的四个运输部门是航空、海运、铁路和公路运输,因为这些属于网络和信息安全(NIS)指令的范围。该报告考虑了更广泛的运输生态系统,包括运输制造商和供应商和国家运输当局,以确保该部门的威胁态势更加详细。

对运输部门的网络威胁

观察到的活动

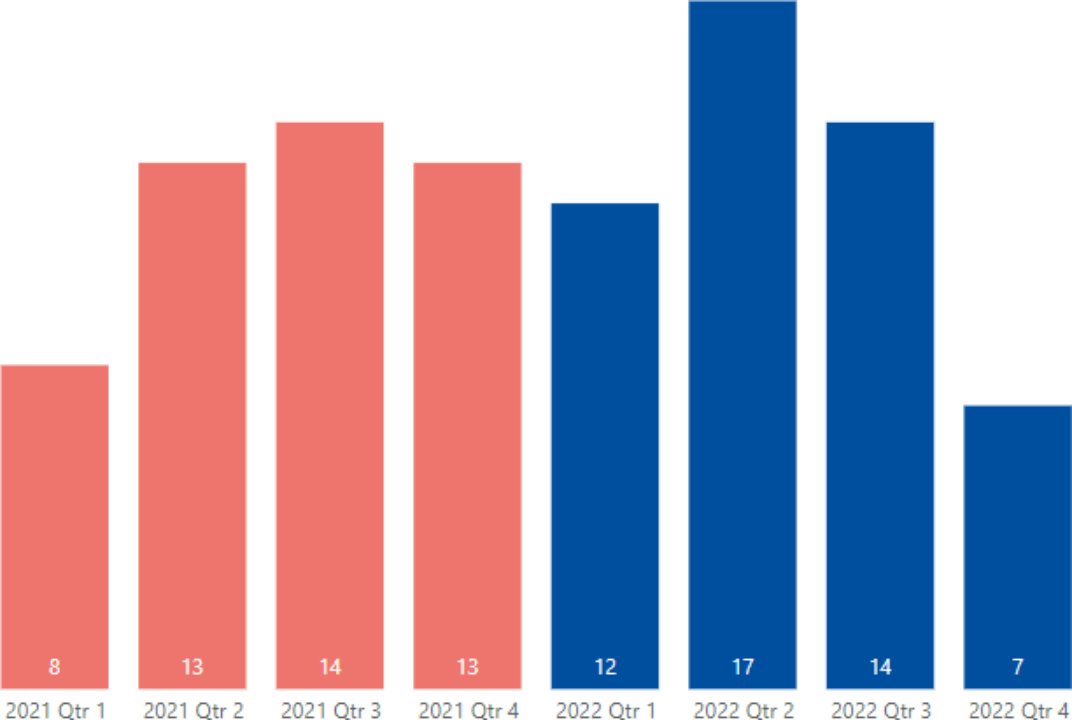

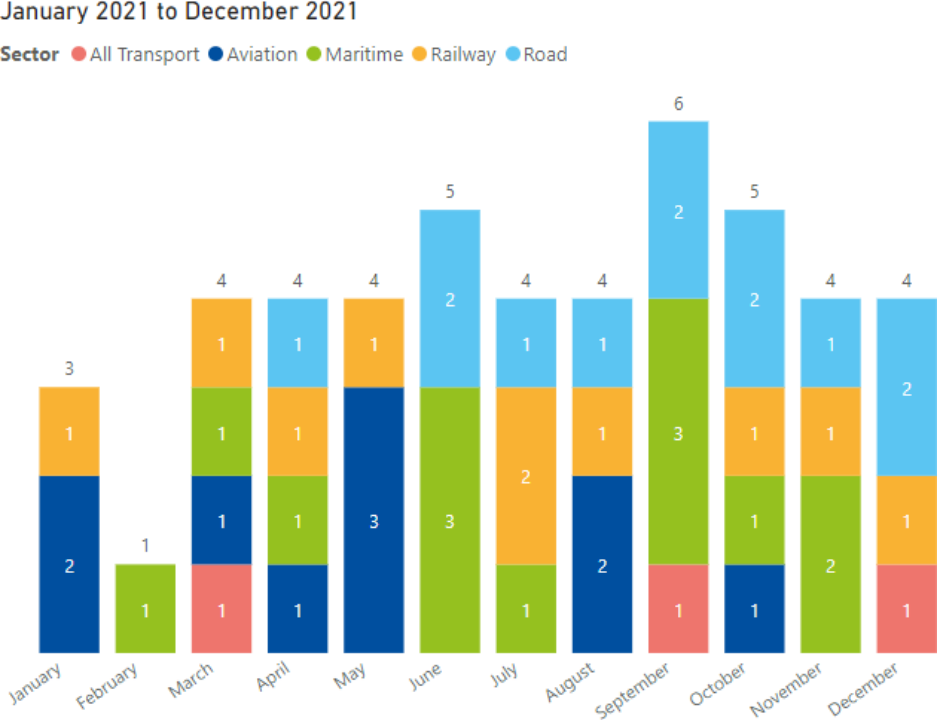

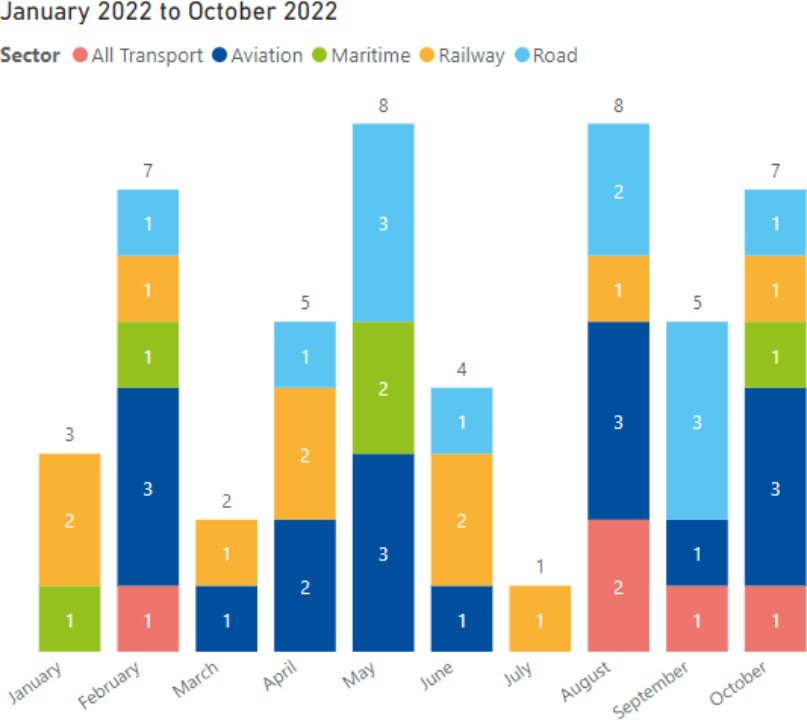

2021 年1 月到2022 年10 月,共分析了98起公开报道的事件。与2021年报告期相比,2022年影响交通部门的月平均报告事件数量增加了25%。报告期于2022 年10月结束,事件分析于2022 年12 月结束。

预计2022年网络事件会进一步增加,特别是如果我们认为事件处理和分析仍在进行中,并且事件报告通常会在以后发生。然而,报告的网络攻击数量增加并不一定意味着攻击数量实际增加了。这种变化可能是由于该行业在事件检测和报告方面日趋成熟。例如,这可能是由于根据NIS指令和/或国家法规报告事件的法律义务的影响。或者,媒体或公众的注意力可能会在特定时间段内集中在特定部门,从而导致更多事件出现在OSINT来源中。

图1:每季度的事件数量(2021年1 月至2022 年10 月)

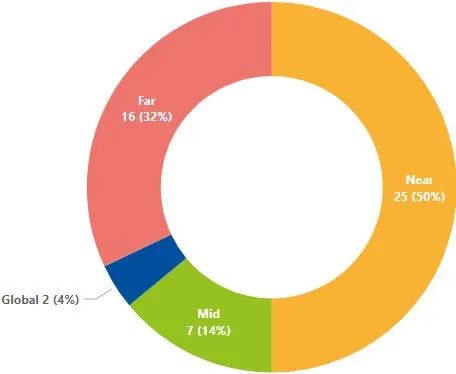

一个重要方面涉及与欧盟相关的运输相关网络威胁根据欧盟共同安全和国防政策的拟议分类对事件进行分类, 如下:

附近:受影响的网络、系统,在欧盟边界内受到控制和保障。欧盟境内的受影响人口。

中等范围:网络和系统被认为对于欧盟数字单一市场和 NIS 指令部门范围内的运营目标至关重要,但它们的控制和保证依赖于非欧盟机构当局或成员国公共或私人当局。靠近欧盟边界的地理区域中受影响的人口。

远范围:如果受到影响,将对欧盟数字单一市场和 NIS 指令部门范围内的运营目标产生关键影响的网络和系统。这些网络和系统的控制和保证超出了欧盟机构当局和成员国的公共或私人当局:远离欧盟的地理区域中的受影响人口。

全球范围:所有上述领域。

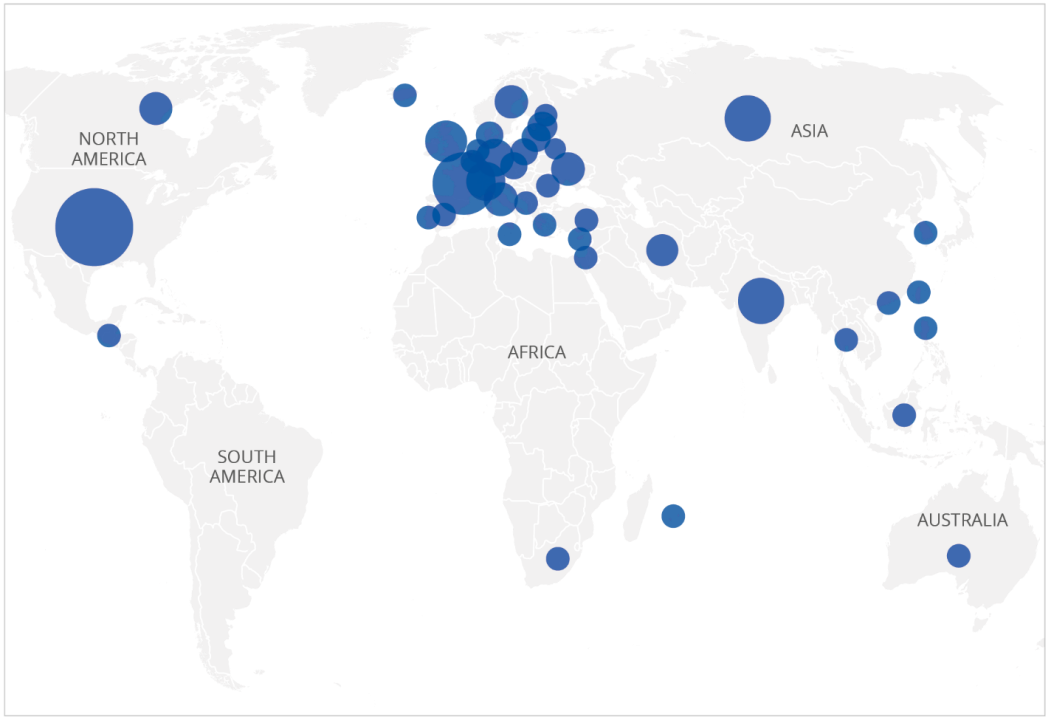

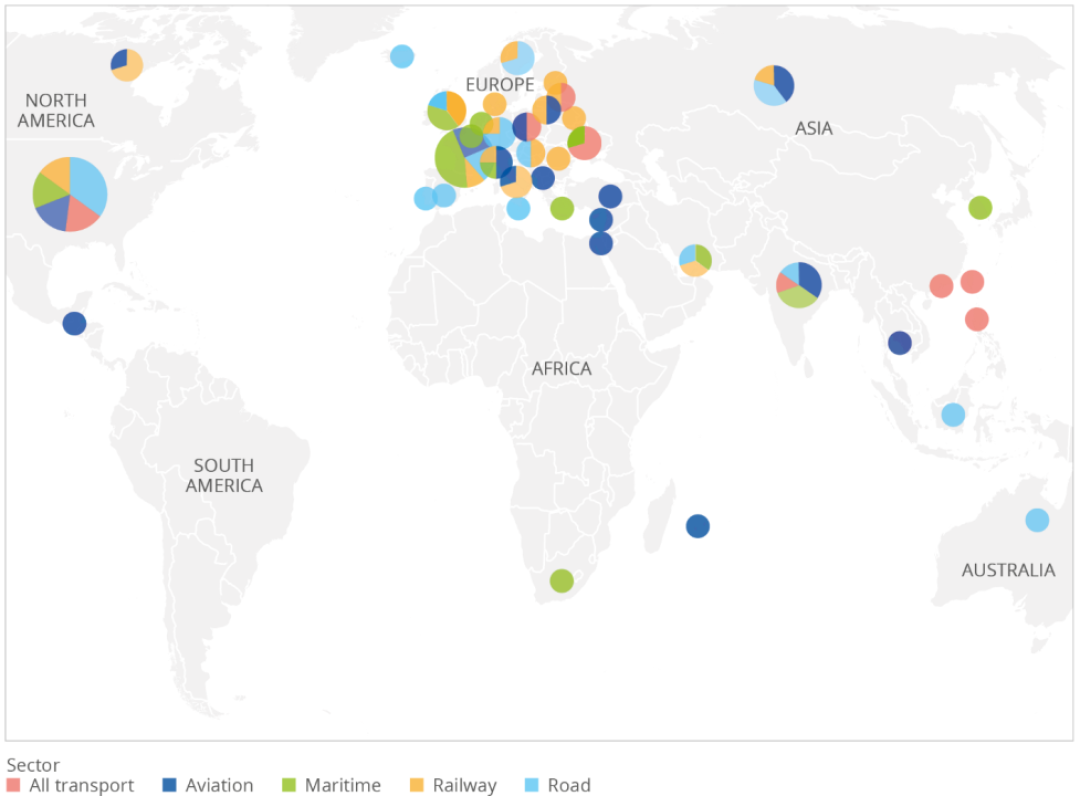

下图概述了报告期内在世界范围内观察到的事件,同时图3 和图4分别显示2021 年和2022年事件与欧盟的接近程度。

图2:观察到的事件图(2021年1 月至2022 年10 月)

如上所述,数据收集过程优先考虑发生在欧盟的事件。即使有此限制,也可以安全地评估,与2021 年相比,2022年公开并影响欧盟(类别“近”)和靠近欧盟的地区(类别“中”)的事件显著增加。考虑到欧盟卷入的当前地缘政治局势以及俄罗斯无端入侵乌克兰期间运输部门的重要性,这不足为奇。

图 3:观察到的事件的邻近性(2021 年 1 月至 2021 年 12 月)

图 4:观察到的事件的邻近性(2022 年 1 月至 2022 年 10 月)

图 4:观察到的事件的邻近性(2022 年 1 月至 2022 年 10 月)

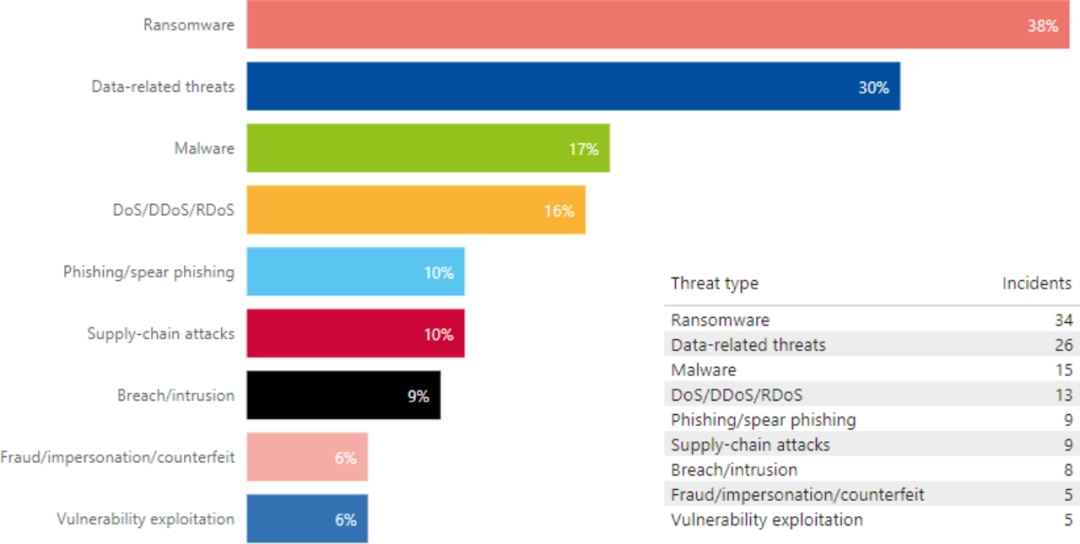

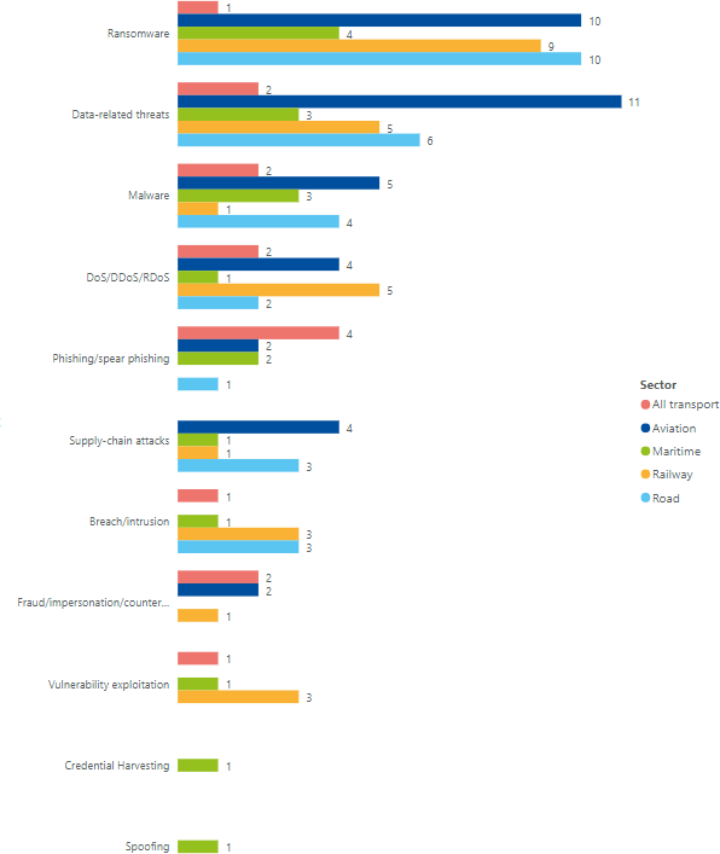

主要威胁

在报告期内,观察到以下类型的威胁(图5)到运输部门。一个事件可以归入多个威胁类别,这意味着威胁的总百分比显示在图5超过100%。例如,初始访问的攻击媒介可能包括网络钓鱼活动,然后是勒索软件的妥协。同样,包括对供应商的攻击在内的事件被归类为供应链攻击和用于妥协的攻击类型。

图5:交通部门面临的主要威胁(2021年1 月至2022 年10 月)

勒索软件

勒索软件被定义为一种攻击类型,威胁行为者控制目标资产并要求赎金以换取资产可用性的回报。勒索软件事件与恶意软件分开呈现,因为它们在报告期间所识别的事件中占很大比例(38%),其中有几起备受瞩目的事件和广为人知的事件。

对数据的威胁

数据源正以未经授权的访问和披露为目标,并操纵数据以干扰系统的行为。这些威胁也是许多其他威胁的基础,也在本报告中进行了讨论。例如,勒索软件或DDoS攻击旨在拒绝访问数据并可能收取费用以恢复此访问。从技术上讲,针对数据的威胁主要可以分为数据泄露和数据泄露。数据泄露是网络犯罪分子故意发起的攻击,其目的是获得未经授权的访问和敏感、机密或受保护数据的发布。数据泄露是指可能由于配置错误、漏洞或人为错误等原因导致敏感、机密或受保护数据意外泄露的事件。在本报告期内,大约30%的观察到的事件是对运输组织数据的威胁。

恶意软件

恶意软件是一个包罗万象的术语,用于描述旨在执行未经授权的过程的任何软件或固件,这些过程将对系统的机密性、完整性或可用性产生不利影响。传统上,恶意代码类型的示例包括病毒、蠕虫、特洛伊木马、间谍软件、广告软件或其他感染主机的基于代码的实体。在此报告期间,17%的针对运输部门的事件涉及恶意软件。

拒绝服务

可用性是大量威胁和攻击的目标,其中DDoS最为突出。DDoS攻击以系统和数据可用性为目标,虽然不是新威胁,但在运输部门的网络安全威胁格局中具有重要作用。当系统或服务的用户无法访问相关数据、服务或其他资源时,就会发生攻击。这可以通过耗尽服务及其资源或使网络基础设施的组件过载来实现。在报告期内,地缘政治发展和黑客活动增加了针对运输组织的DDoS攻击数量,达到事件总数的16%。

漏洞利用

漏洞利用是指利用已知或零日漏洞。

社会工程学

社会工程包括范围广泛的活动,这些活动试图利用人为错误或人类行为来获取信息或服务。它使用各种形式的操纵来诱骗受害者犯错误或交出敏感或秘密信息。在网络安全中,社会工程诱使用户打开文档、文件或电子邮件、访问网站或授予未经授权的人访问系统或服务的权限。此威胁画布主要包含以下向量:网络钓鱼、鱼叉式网络钓鱼、捕鲸、网络钓鱼、网络钓鱼、商业电子邮件泄露、欺诈、假冒和伪造。在本报告期内,我们主要观察到针对交通用户的网络钓鱼和鱼叉式网络钓鱼攻击(10%)以及欺诈、假冒和假冒事件(6%)。

对供应商的攻击和供应链攻击

供应链攻击针对的是组织与其供应商之间的关系。对于本报告,我们使用ENISA供应链威胁态势中所述的定义,其中当攻击包含至少两次攻击的组合时,该攻击被视为具有供应链组件。对于被归类为供应链攻击的攻击,供应商和客户都必须成为目标。威胁行为者似乎继续以这一来源为食,以开展行动并在组织内站稳脚跟,试图从此类攻击的广泛影响和潜在受害者群中获益。在本报告期内,我们观察到如上所述的供应链攻击,以及对供应商造成运输部门实体中断或损失的攻击(占事件总数的10%)。这种影响不一定是二次攻击的效果。

破坏/入侵

破坏/入侵是指已经确认或公开了对系统的攻击并且攻击者获得了系统访问权限,但破坏或入侵如何发生的细节尚不清楚的事件。这些类型的事件占事件总数的9%。其他威胁包括单次凭据收集和海事部门的地理定位欺骗。最后,有一小部分事件即使发生了网络攻击,也没有足够的信息来对事件进行分类。这占事件总数的7%(未知)。

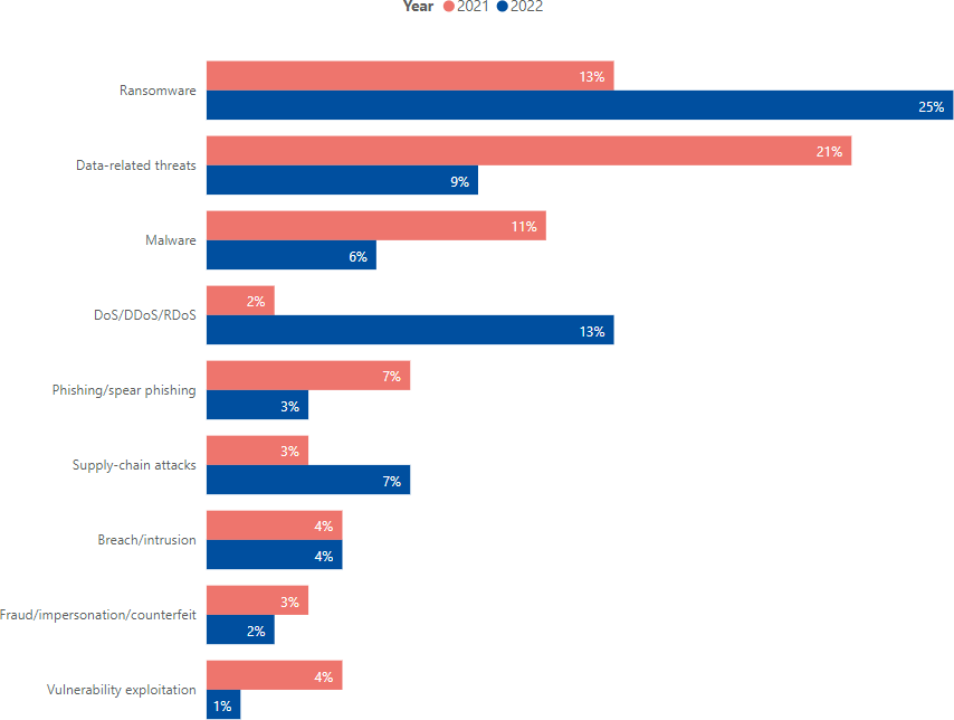

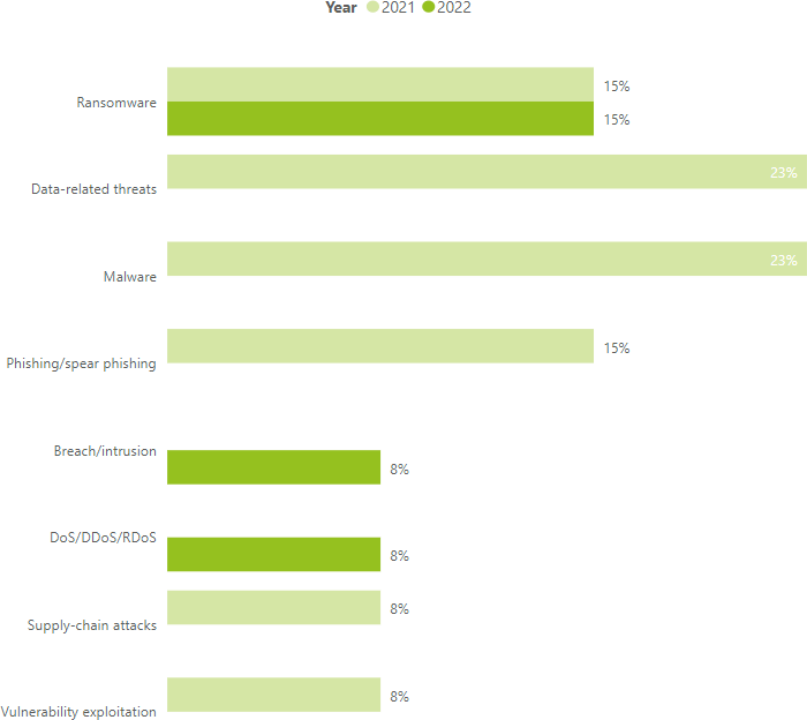

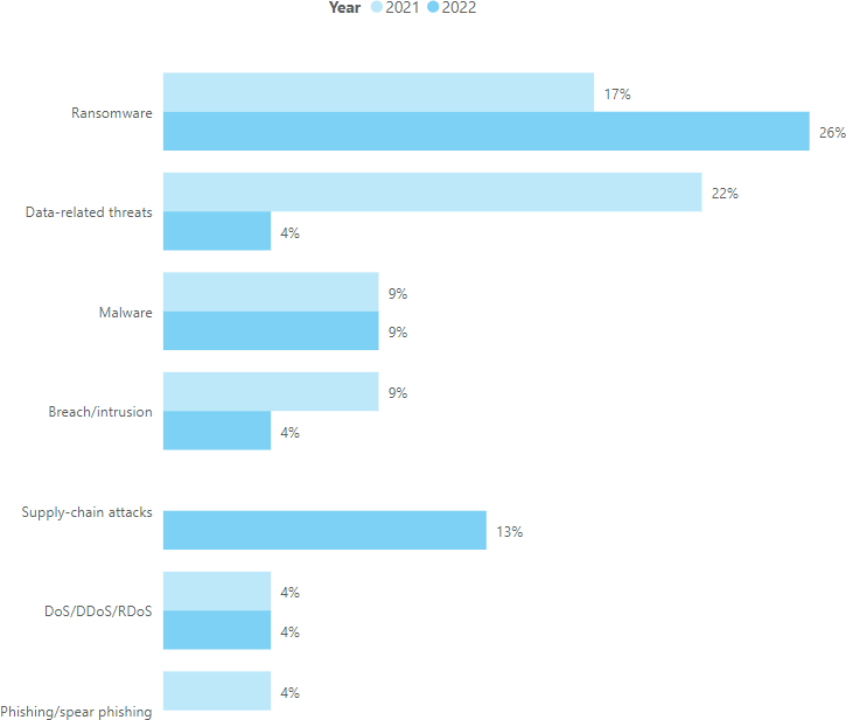

图6:交通部门面临的主要威胁:2021年与2022 年

截至2022年10月收集的事件数据表明,2022年勒索软件攻击报告有所增加。向交通部门报告的勒索软件攻击数量几乎翻了一番,从2021年的13%上升到2022年的25%。与勒索软件相反,我们观察到与2021年相比,2022年恶意软件事件有所下降。

与勒索软件相比,与数据相关的威胁有所减少,但仍然很严重。在2021年和2022年观察到的攻击针对凭证、员工和乘客的个人数据、公司数据和知识产权。

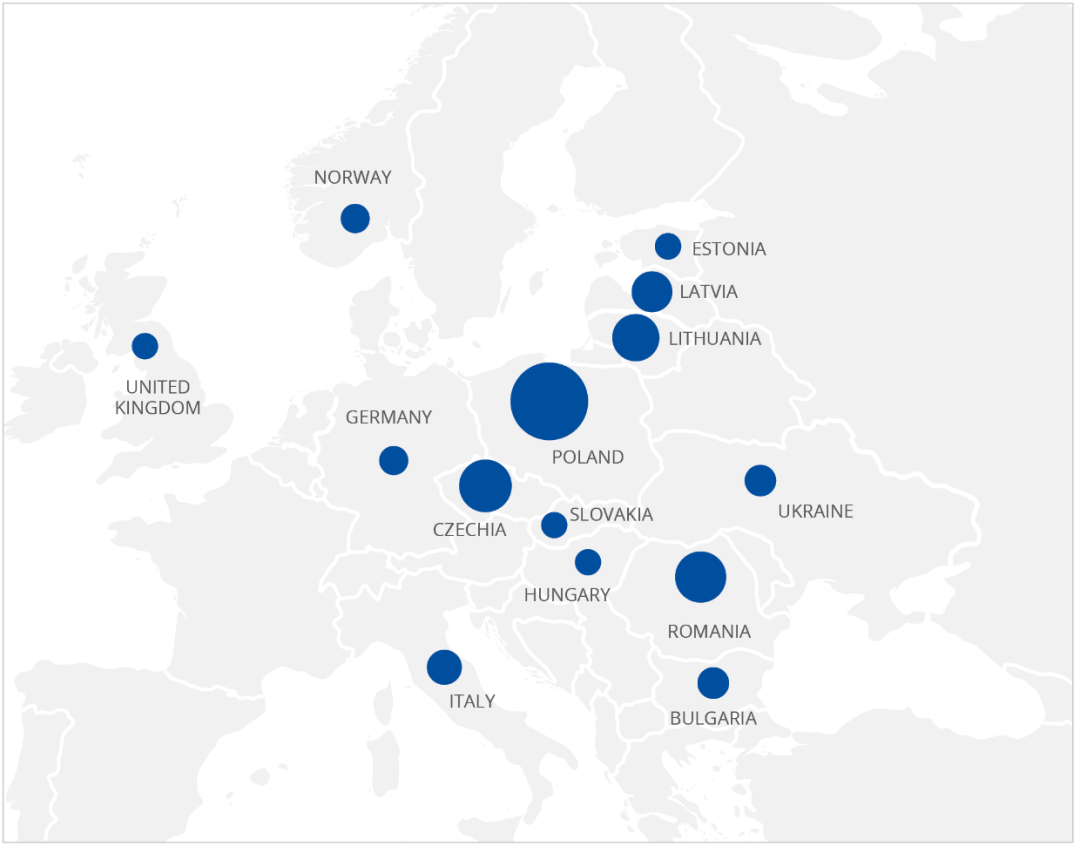

2022 年DDoS攻击有所增加,这主要与黑客行动主义者最近的活动有关。这些攻击的发生率集中在特定地区,并受到当前地缘政治紧张局势的影响。当前的地缘政治形势及其对运输部门的影响可见于图7。该地图描绘了所有运输部门中被归因于黑客行动主义的选定事件。动机主要是运营中断和意识形态。

图7:全球事件地图(黑客行动主义)

注:圆圈大小是指报告期内在该国观察到的事件总和。

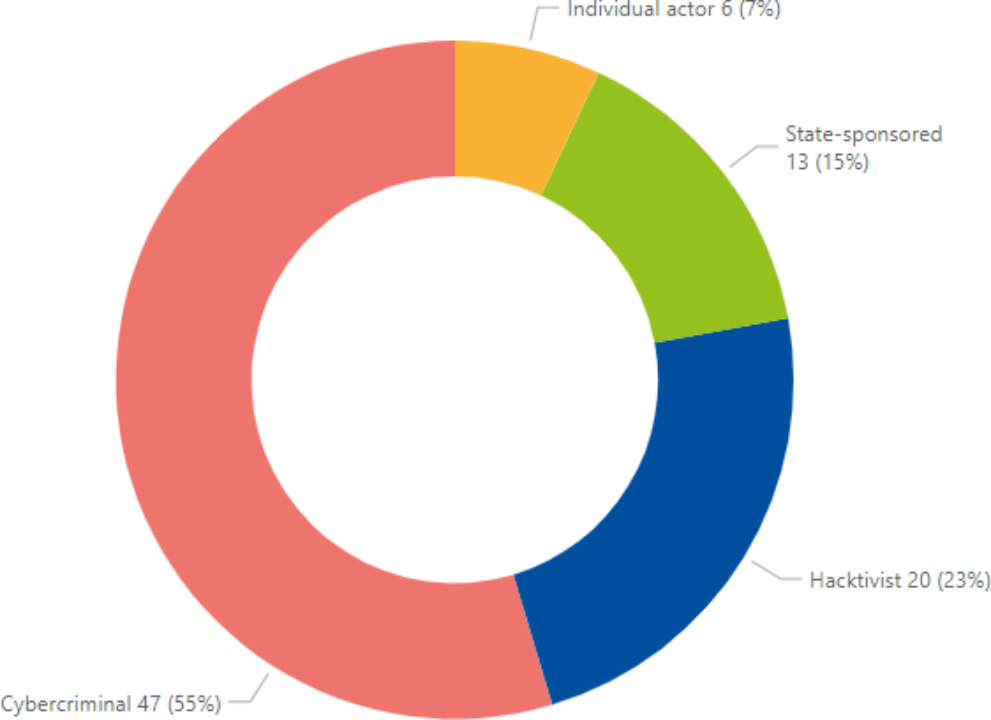

威胁行为者和动机

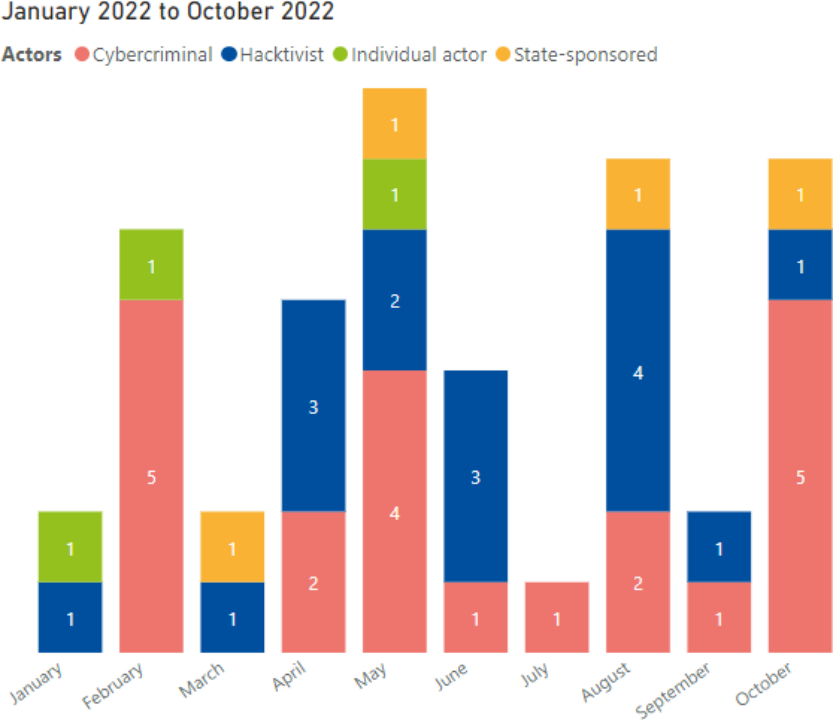

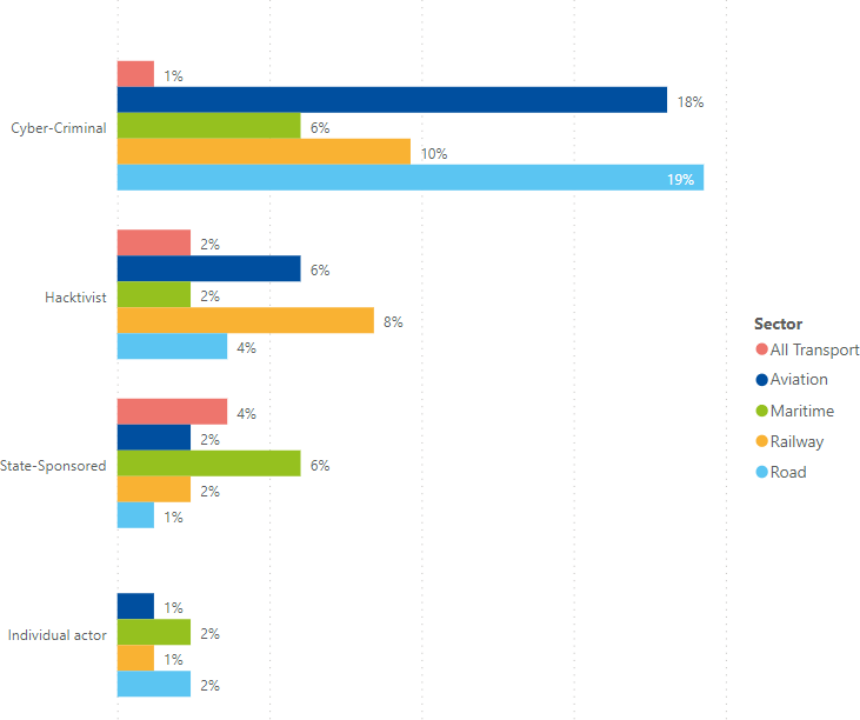

与ENISA 2021 年威胁形势类似和ENISA威胁态势2022,考虑了四类网络安全威胁行为者:国家支持的行为者、网络犯罪分子、受雇的黑客和黑客行动主义者。网络罪犯的主要动机是经济利益,通常是窃取数据或索要赎金。受雇黑客将其服务出售给没有技能或能力的人。国家支持的行为者以组织为目标来妥协、窃取、更改或销毁信息。这些团体通常隶属于一个民族国家。黑客行动主义者具有政治、社会或意识形态动机,并以受害者为目标进行宣传或影响变革。对于未识别出这些类型的行为者之一的情况,将事件归类为个人行为者或未知。在报告期间,没有关于针对运输部门的黑客雇佣行为者的信息,因此不包括在图8。

图8:行为者

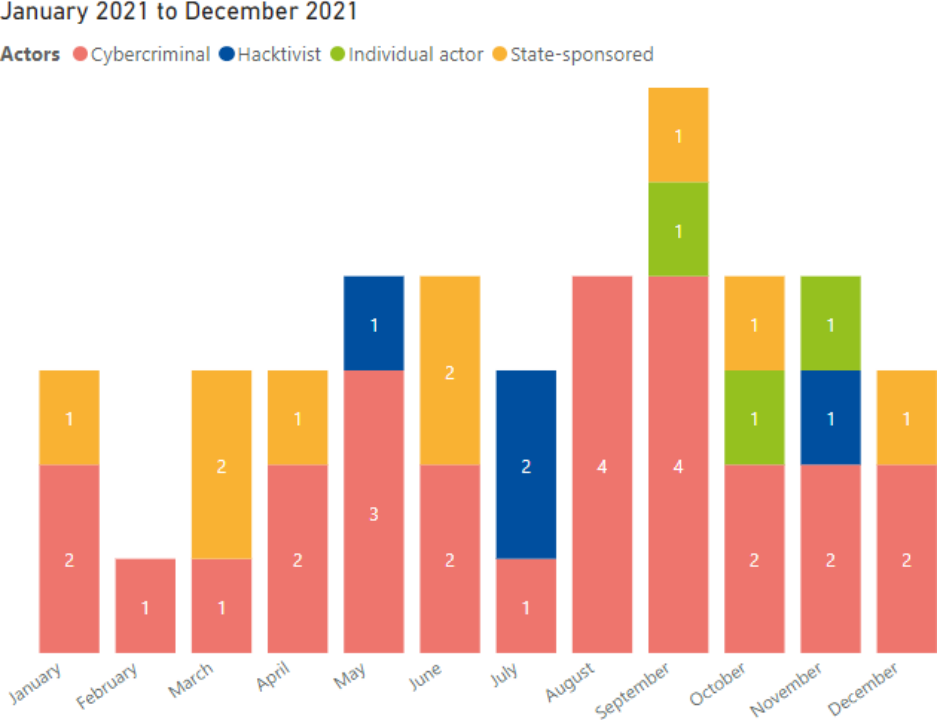

图8显示针对该部门的参与者的总体活动,而图9每月分析此活动。

图9:攻击者活动(2021年1月至2022年10月)

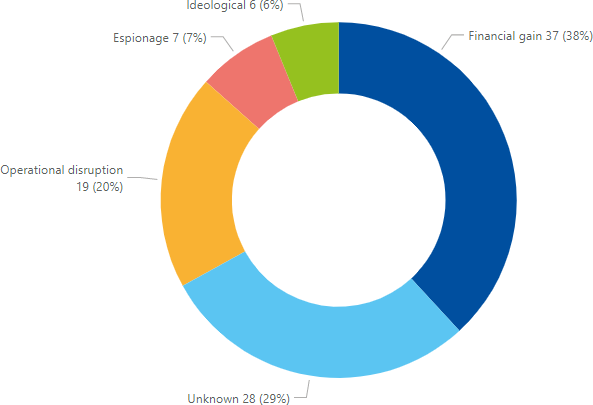

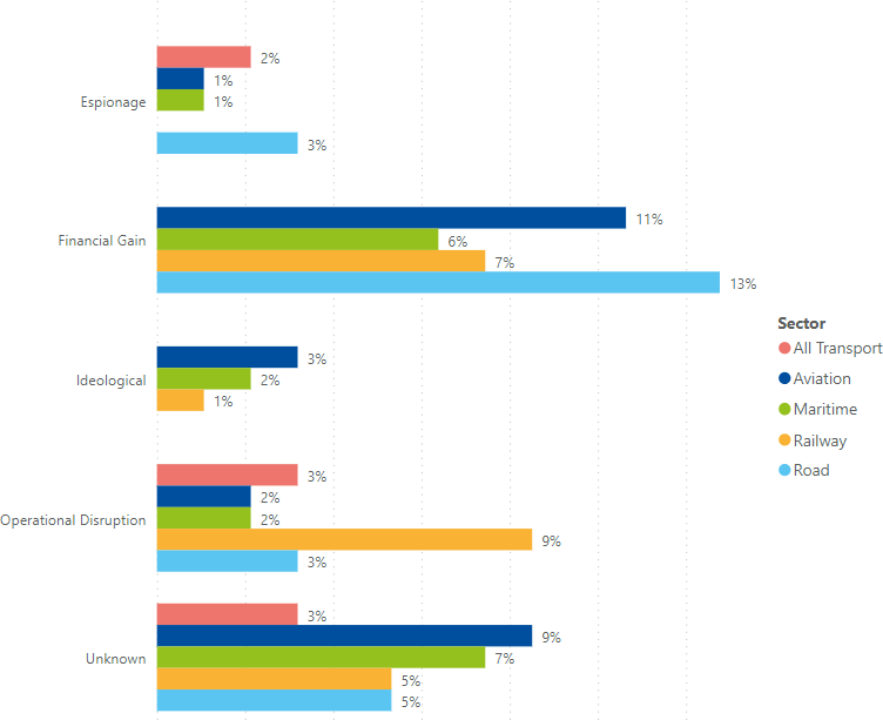

对于事件的分析,考虑了以下动机。

间谍活动,当攻击的目的是收集信息时。

经济利益,当攻击背后有明确的金钱要求时,例如勒索、出售被盗数据等。

意识形态,当攻击与黑客活动相关联并且攻击者明确声明攻击目的时。

操作中断,当攻击旨在中断服务时,与操作中断是攻击的副作用的情况相反。

图10:动机

在报告期内观察到的事件中有一半以上与网络犯罪分子有关(55%)。这也与这些攻击背后的动机有关,主要是经济利益(38%)。运输部门被认为是网络犯罪分子有利可图的行业,当运输供应链成为目标时,客户数据被视为商品并且具有非常有价值的专有信息。四分之一的攻击与黑客行动主义团体(23%)有关,攻击动机通常与地缘政治环境有关,旨在破坏运营(20%)或意识形态动机(6%)。

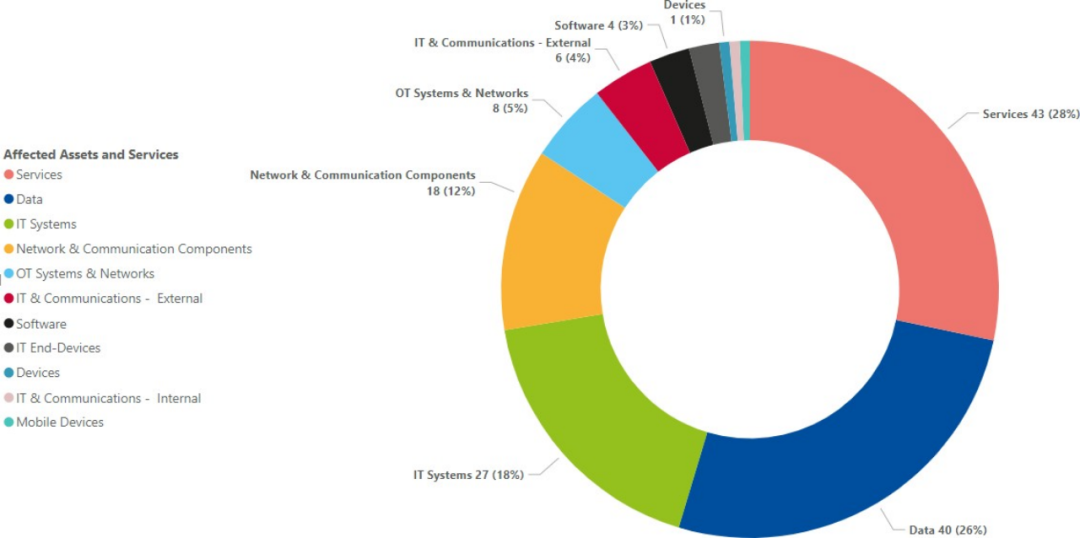

影响

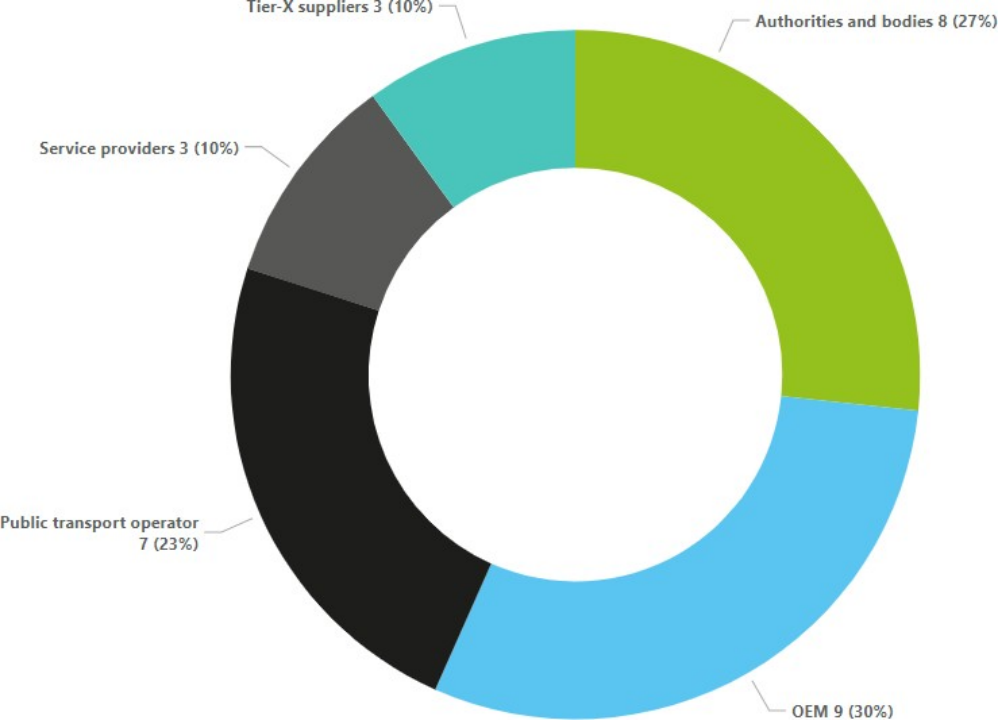

在考虑事件对行业的影响时,对攻击目标(图11)和受影响的资产(图12)进行了分析。

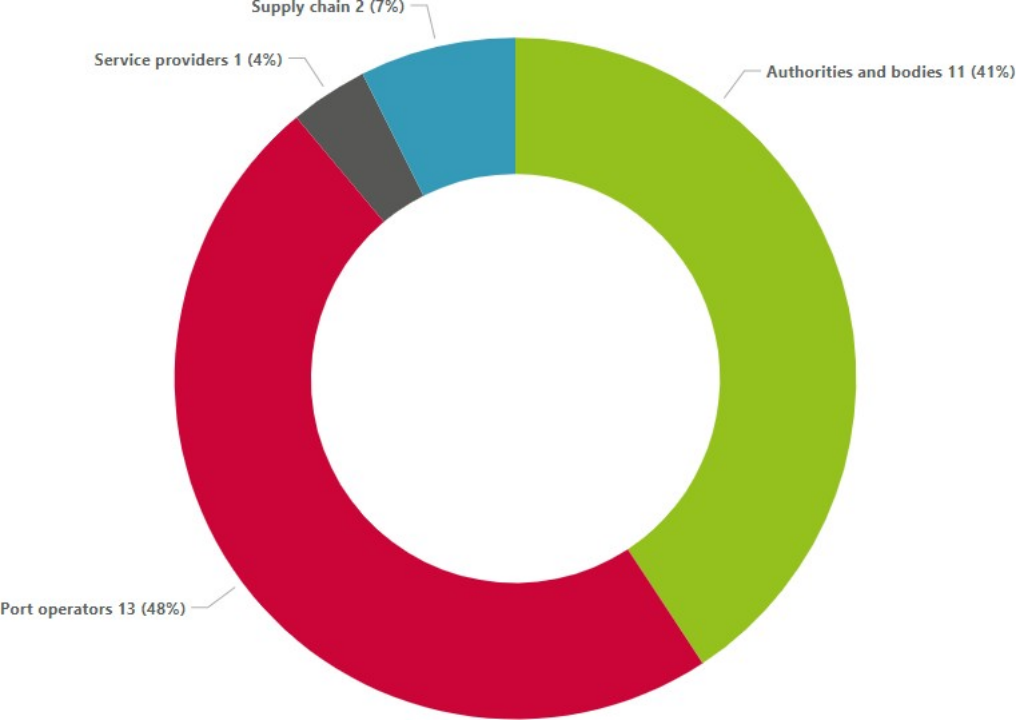

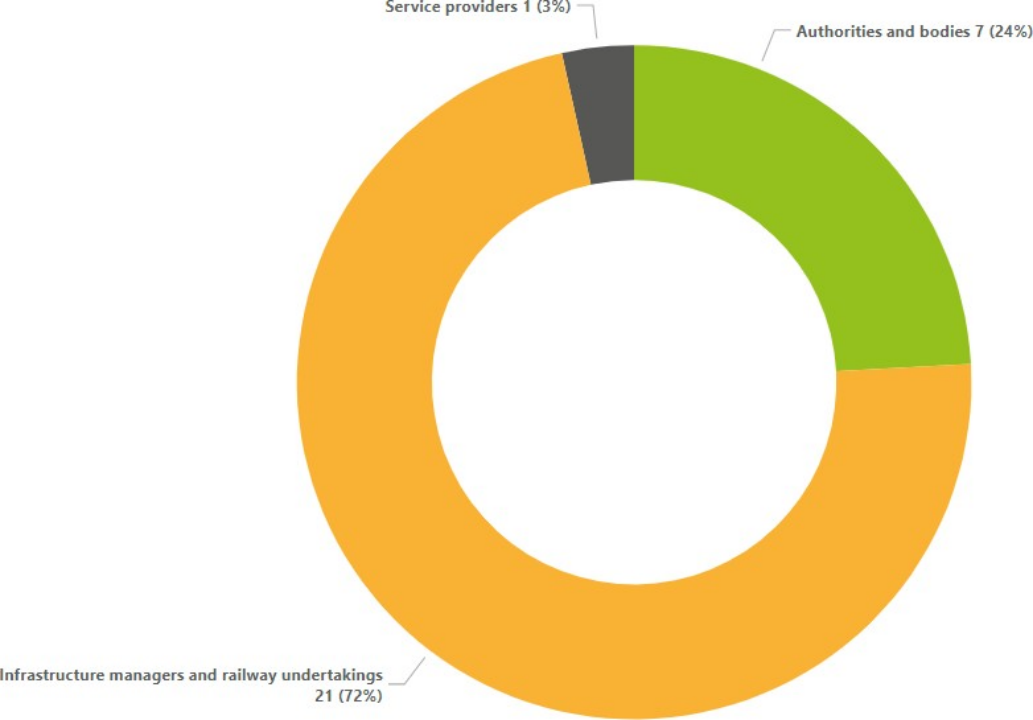

由于目标实体的类型因子部门而异,图11提供了按子部门划分的目标细目。请注意,一个事件可能针对多个运输实体。所有分部门都有当局和机构成为目标,事实上,38%的事件针对的是交通当局。在铁路部门,事件几乎完全针对铁路企业和基础设施管理者。同样,港口运营商是海事部门受影响最大的实体。这两个部门只有少数针对供应链或服务提供商的事件。道路行业的情况并非如此,原始设备制造商、一级供应商和服务提供商以及公共交通运营商都成为攻击目标。在航空领域,航空公司和机场运营商是主要目标,其次是服务提供商、地面运输运营商和供应链。

图11:目标(每个实体类型的事件数量)

图12:受影响的资产

OSINT报告中不容易获得有关事件影响的详细可靠信息。它通常可以从事件的描述中推断出来,但影响评估通常可以包含较低的置信度。尤其是声誉、法律和社会影响尤其难以评估。同样,受影响的一方可以通过各种方式计算财务影响,并且随着事件影响的发展及其长期后果的评估,它会随着时间的推移而变化。出于这个原因,能够在分析中仅包括报告的数字或物理影响。

图13:数字影响

数字影响(图13)是指攻击对受影响实体的信息和通信技术(ICT) 系统造成的任何影响,而物理影响(图14)指的是事件导致运营中断甚至破坏基础设施的情况。正如观察所示,当涉及到网络攻击对运输部门的数字影响时,拥有更丰富的信息。对于物理影响,无法找到大多数事件的实际物理影响,因为没有披露信息或没有发生物理影响。

图14:物理影响

另一个可以更好地表明攻击影响的数据集是国家当局根据NIS指令的规定向ENISA报告的事件。

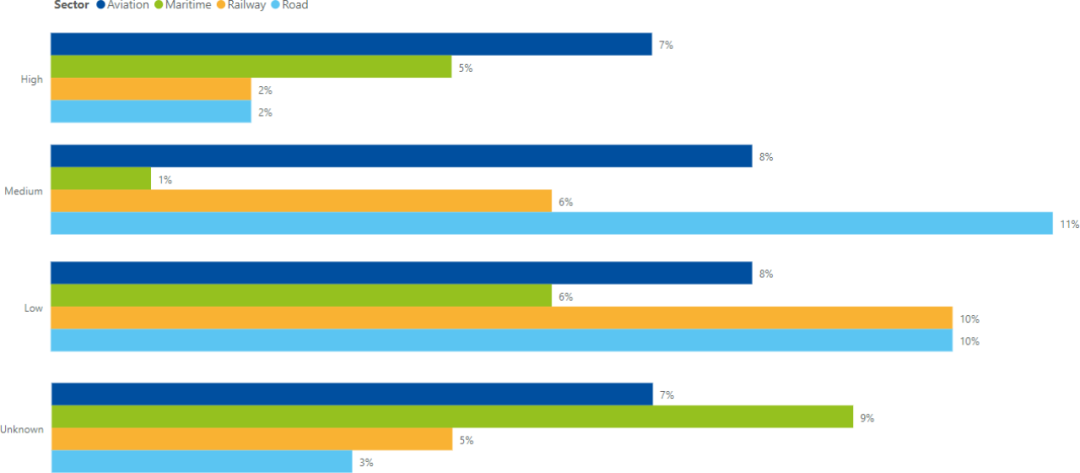

行业分析

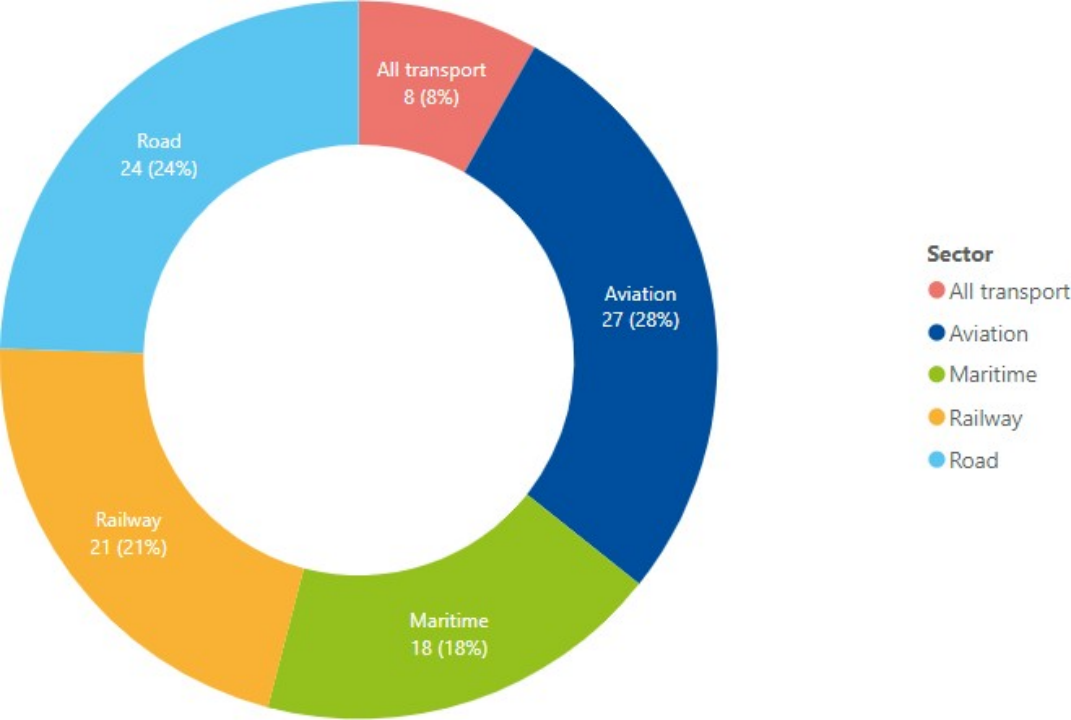

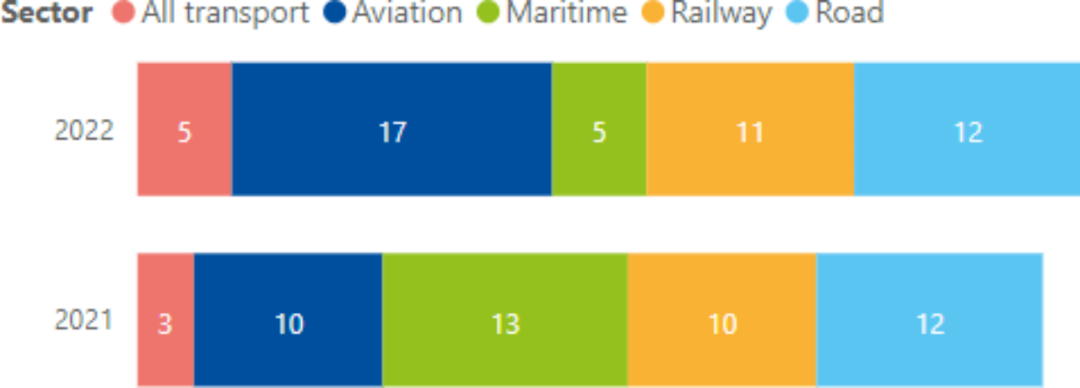

本节将进一步分析每个运输部门的调查结果。针对航空、海运、铁路和公路运输的事件进行了区分,同时还包括“所有运输”的类别,它指的是针对所有四个部门或更常见的是交通部的攻击。在报告期内,我们研究了27起针对航空的事件(28%)、18起针对海运的事件(18%)、21起针对铁路的事件(21%)和24起针对公路运输的事件(24%)。我们还包括了8起针对整个交通部门或针对交通部的事件(8%)。

图15:每个部门观察到的事件

图16:每个部门每年观察到的事件(2021年 1 月至2021 年 12月,2022 年1 月至 2022年 10 月)

图17:显示报告期间每个部门的每月事件

图18:观察到的事件的全球地图

图19:部门动机

图20:行业的参与者

网络犯罪分子是对交通运输部门发起攻击的主要参与者(占事件总数的54%),他们的目标是所有子部门。他们在他们的作案手法中使用“追随金钱”的理念。几乎事件总数的五分之二是网络犯罪分子针对两个部门的事件:航空和公路运输。在报告期内,18%的网络犯罪分子以航空业为目标,19%以公路业(主要是汽车业)为目标。同样,对这两个行业的攻击背后的动机主要是经济利益(分别占事件总数的11%和13%),因为航空和汽车行业被认为是网络犯罪分子更有利可图的行业。这些攻击在本质上被认为是机会主义的,因为并未观察到专门针对交通部门的已知团体。观察到黑客行动主义者声称对铁路(8%)和航空(6%)部门的攻击负责,这主要与俄罗斯对乌克兰的军事侵略有关的攻击有关。特别是,这些类型的攻击占铁路部门运营中断事件总数的近十分之一。国家赞助的行为者更多地被归因于针对海事部门或针对政府运输当局(“所有运输”类别)。

图21:每个部门的主要威胁(观察到的事件数量)

航空业

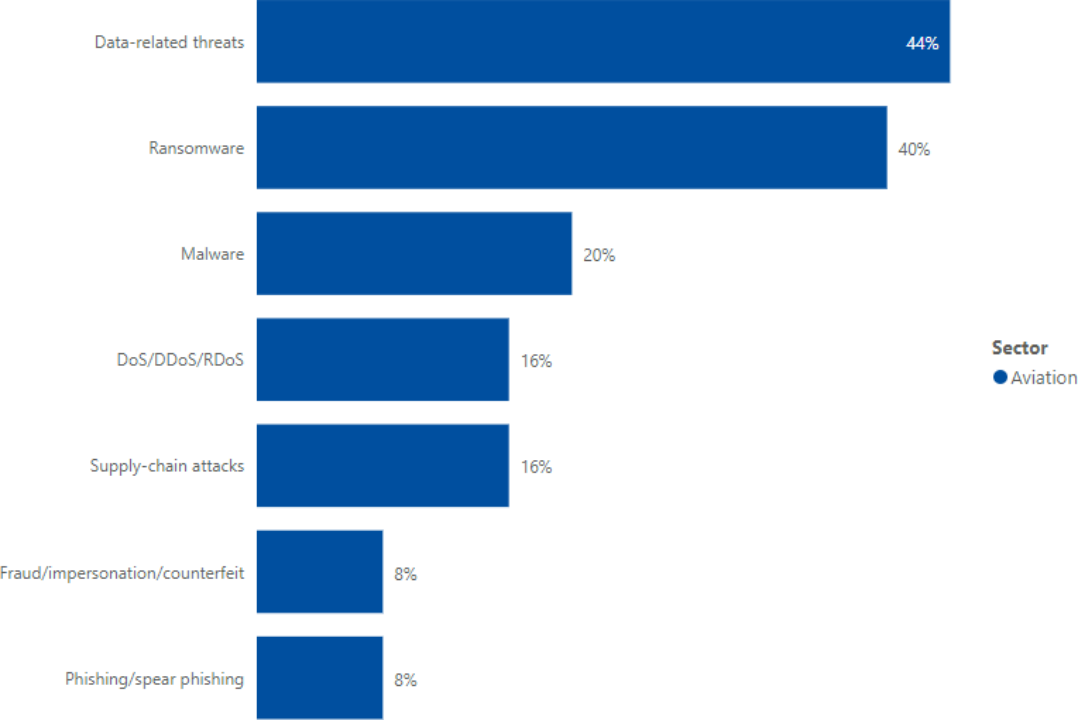

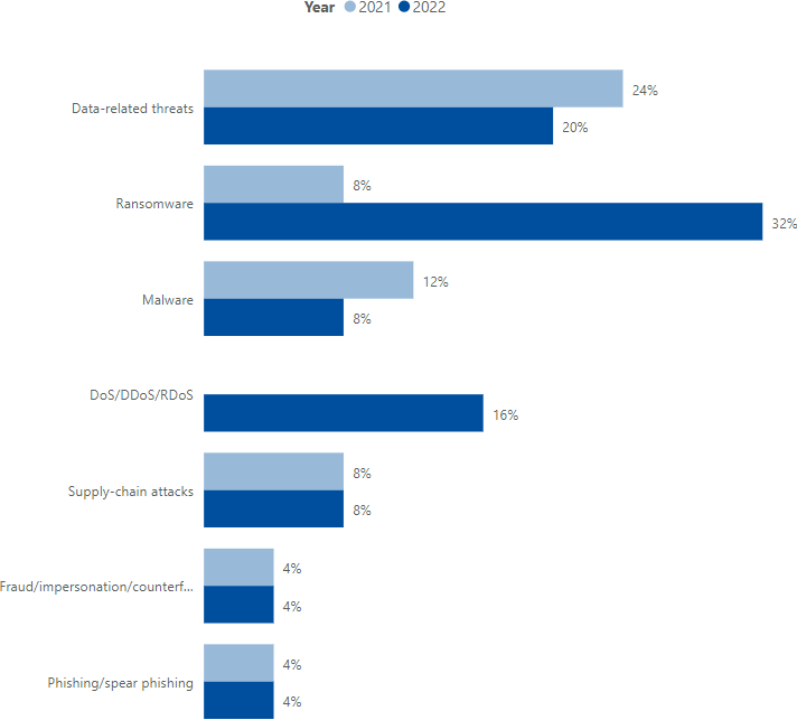

根据ENISA和欧盟航空安全机构通过OSINT收集的数据(见图22),航空业面临的主要威胁是数据相关威胁(45%)、勒索软件(36%)和恶意软件(23%)。在航空领域的大多数勒索软件案例中,攻击之后都是与数据相关的威胁,例如数据泄露和泄漏,因此这两个类别有很大的重叠。客户数据是该行业的主要目标资产之一,其次是原始设备制造商(OEM)的专有信息。

图22:航空主要威胁

2022 年,观察到影响机场的勒索软件攻击数量有所增加(请参阅图 23)。在所有运营商(不包括原始设备制造商)中,机场运营商受勒索软件攻击的影响最大。机场、航空公司以及最终的乘客都会因其他影响其数据的事件而遭受损失。最引人注目的事件包括以下内容。

2021 年 3 月,乘客服务系统提供商 SITA 遭到黑客攻击;数十万星空联盟乘客的详细信息被盗。

2021 年 4 月,针对 Radixx Res 的恶意软件攻击破坏了 20 家航空公司的机票预订系统。服务中断导致许多航空公司乘客无法通过航空公司网站进行、更改、删除或确认预订,但航班运营并未受到影响。

2021 年 5 月,印度航空遭遇数据泄露。在其乘客服务系统提供商 SITA 遭到黑客攻击后仅 2 个月,就有 450 万客户受到影响。

2021 年 8 月,曼谷航空证实在勒索软件攻击后乘客数据泄露。据该航空公司称,被盗文件中可能包含的一些个人数据包括乘客姓名、姓氏、国籍、性别、电话号码、电子邮件地址、家庭住址、联系信息、护照信息、历史记录等数据字段。旅游信息、部分信用卡信息和特殊膳食信息。

图23:航空主要威胁(每年)

2022 年 1 月,达索猎鹰喷气机遭到 Ragnar Locker 勒索软件团伙的攻击。此次攻击可能导致现任和前任员工及其配偶和家属的个人信息泄露。

2022 年 2 月,Swissport International 遭到勒索软件攻击,对其运营造成严重影响,导致航班延误。袭击发生后,肇事者 (BlackCat) 泄露了数据,其中包括商业文件、纳税申报单、护照图像和个人身份证。泄露的数据还包括求职者的个人信息。

2022 年 5 月,在对 SpiceJet 进行勒索软件攻击后,数百名乘客滞留在印度各地的机场,尤其是那些实施夜间运营限制的机场。

2022 年 5 月,一家土耳其航空公司泄露了6.5 TB 的航班和机组人员信息。

2022 年 8 月,为达美航空、英国航空、捷蓝航空、联合航空、维珍大西洋航空、美国航空和许多其他公司提供服务的技术公司 Accelya 证实公司数据已发布在勒索软件泄漏站点上。

2022 年 8 月,TAP Air Portugal 成为 Ragnar Locker 勒索软件攻击的目标。攻击者泄露了客户的姓名、地址和电话号码。

2022 年 10 月,勒索软件组织 LockBit 3.0 声称已经破坏了法国航空国防和技术公司 Thales Group。

2022 年 10 月,Black Basta 数据泄露网站声称,主要生产先进航空电子解决方案和组件的美国 (US) 航空航天和国防公司 Genesys Aerosystems 是勒索软件的受害者

2022年10月,勒索软件组织LockBit 3.0声称已经破坏了法国航空国防和技术公司Thales Group。

2022年10月,Black Basta 数据泄露网站声称,主要生产先进航空电子解决方案和组件的美国(US)航空航天和国防公司Genesys Aerosystems 是勒索软件的受害者。

Eurocontrol的EATM-CERT收集和分析的数据强调在开源中经常被低估的威胁。向Eurocontrol报告的主要威胁是冒充航空公司的欺诈网站。从2022年1月到2022年6月,欺诈网站占向Eurocontrol报告的事件的46%。这种差异是由于这些信息并不经常公开。它与该行业的受害者相关,主要是航空公司及其客户成为攻击目标。2022年第一季度向Eurocontrol报告的其余威胁是Web应用程序攻击(22%)、DDoS攻击(13%)、网络钓鱼企图(12%)、勒索软件(6%)和恶意软件(1%)。

DDoS攻击主要由ENISA在2022年观察到,并且与针对机场和航空当局的黑客活动有关,如下所示:

2022年4月,以色列机场管理局网站因拒绝服务攻击而暂时下线。

2022 年 5 月,一个亲俄罗斯的黑客组织对意大利政府部门的网站发起了攻击,包括针对意大利机场的攻击。

2022 年 6 月,亲俄黑客组织 NoName057 对立陶宛机场发动 DDoS 攻击。

2022 年 10 月,俄罗斯威胁参与者(例如 Anonymous Russia)领导了对布拉迪斯拉发机场的 DDoS 攻击。

2022年10月美国主要机场网站由于大规模的 DDoS 攻击活动而中断,其中亲俄罗斯的黑客组织 Killnet 用网络流量淹没服务器以使网站离线。

Eurocontrol EATM-CERT 收集并与 ENISA 分享了 97 个个案,其中亲俄黑客组织 Killnet 在 2022 年期间将欧盟和邻国的机场作为目标(接近“近”,“中”)。该活动的地图描绘在图 24。

从ENISA和Eurocontrol收集的数据表明,空域用户/航空公司是攻击的主要受害者(见图25)。这主要是由于这些攻击背后的经济动机,这在该领域占主导地位。航空公司直接成为对其系统的攻击目标,并间接成为针对其客户的攻击目标(例如,欺诈网站)。Eurocontrol报告空域用户(80%)、机场(12%)、原始设备制造商/供应链(6%)、空中航行服务提供商(1%)和民航当局(1%)是2022年1月至2022年6月的主要目标。

图24:2022年欧洲及周边国家Killnet攻击的机场

图25:航空目标

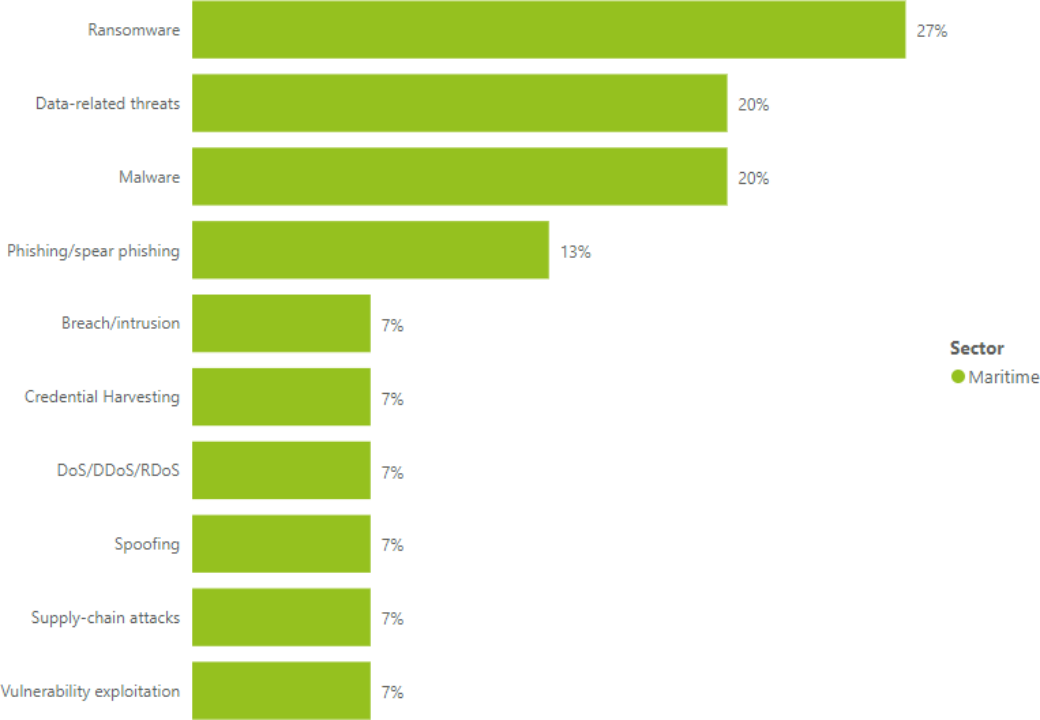

海事部门

网络安全事件激增在过去几年的港口中,例如对安特卫普港口的网络攻击NotPetya勒索软件事件及其对马士基的影响以及对巴塞罗那港的勒索软件攻击浪潮和圣地亚哥,导致该行业的网络风险状况发生变化。图26和27显示了针对海事部门的总体威胁和年度威胁。

图26:海上主要威胁

海域的攻击通常是出于政治动机,由国家支持的攻击者实施。在2021年和2022年期间,报告了一些与国家行为者有关的值得注意的活动案例。这些攻击表明,国家支持的行为者有兴趣通过以港口和船只为目标来造成运营中断。

2021年初,据报道印度两个海港在地缘政治紧张局势下被中国黑客攻击。2021年8月,休斯顿港务局成为网络安全攻击的目标,据信该攻击源自民族国家行为者。2021年10月,微软报告称,“与伊朗有关”的黑客针对美国、欧盟和以色列的国防和海事部门进行了密码喷射攻击。2022年5月以色列与对伊朗港口设施的破坏性网络攻击有关。调节船只、卡车和货物流动的计算机同时崩溃,导致通往该设施的水道和道路严重拥堵。2022年5月港口伦敦港务局遭到DDoS攻击,导致伦敦港网站暂时下线。据信,这次袭击是由与伊朗有关联的Altahrea组织实施的,而且是出于政治而非经济目的有动力的。该组织以过去对包括以色列港务局在内的以色列目标进行多次DDoS攻击而闻名。最后,一个可能影响船只的有趣威胁是自动识别系统的欺骗。

图27:海上主要威胁(每年)

当涉及网络犯罪分子或个人行为者的活动时,我们主要观察到针对港口当局、港口运营商或制造商(供应链)的勒索软件、恶意软件和网络钓鱼/鱼叉式网络钓鱼攻击(见图28)。

示例内容如下:

2021 年 2 月,法国造船巨头博纳多宣布其部分服务器遭到恶意软件入侵,并决定断开所有“信息系统”以防止恶意软件传播。一些生产单位,特别是在法国,不得不放慢或停止生产活动几天。

2021 年 6 月,马萨诸塞州轮船管理局成为勒索软件攻击的目标,导致其网站瘫痪并导致渡轮乘客延误。

2021 年 8 月,Compagnie générale de navigation sur le Lac Léman 成为其网站上针对票务系统的网络攻击的受害者。黑客设法窃取了一些客户的银行详细信息。

2021 年 9 月,法国航空公司 CMA CGM 确认数据泄露,其中涉及客户信息,包括姓名、雇主、职位、电子邮件和电话详细信息。

2021 年 11 月,针对海事 IT 公司 Danaos(ICT 服务提供商)的勒索软件攻击影响了几家使用 Danaos 通信系统的希腊航运公司。据报道,网络攻击阻止了他们与船舶、供应商、代理人、承租人和供应商的通信,同时丢失了包含他们通信的文件。

2022 年 2 月,一场疑似勒索软件攻击摧毁了贾瓦哈拉尔尼赫鲁港集装箱码头的管理信息系统,该码头是印度顶级集装箱门户贾瓦哈拉尔尼赫鲁港口信托 (Nhava Sheva) 的五个集装箱码头之一。 Jawaharlal Nehru Port 集装箱码头在突然停止接收船只后,将其中一艘预定的船只转移到附近的码头。与此同时,系统故障让港口用户别无选择,只能恢复纸质货物处理。这在港口门口造成了严重的交通问题,也扰乱了其他码头门口的交通。

此外,其他港口也出现了重大中断,我们缺乏关于发生何种类型攻击的信息。例如,2021年7月,南非的四个主要港口(开普敦、Ngqura、伊丽莎白港和德班)在对该国主要货运管理机构Transnet国家港务局的大规模攻击后瘫痪。2022年1月,几个主要港口的北欧石油枢纽成为网络攻击的目标。德国的Oiltanking、比利时的SEA-Invest和荷兰的Evos的IT系统已经中断。

图28:海上目标

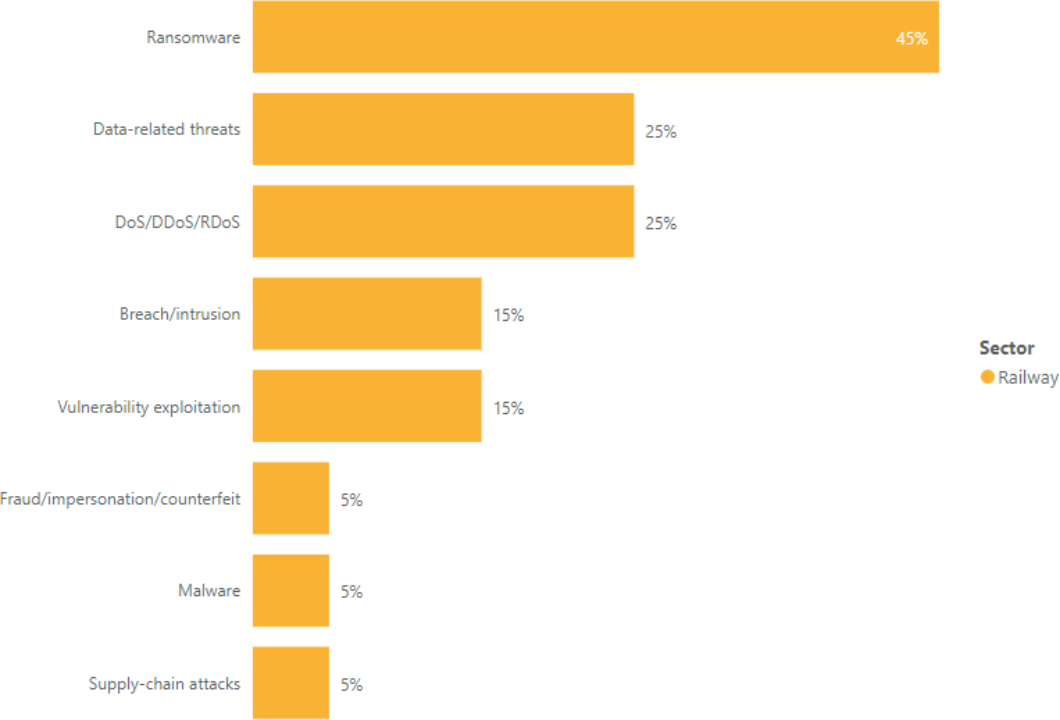

铁路部门

图29和图30显示针对铁路部门的总体威胁和年度威胁。勒索软件和数据相关威胁是针对铁路部门的两个主要威胁(分别为45%和25%),其次是DDoS攻击,其发生率不断上升。勒索软件和与数据相关的威胁密切相关,因为勒索软件攻击通常伴随着数据泄露或泄露。

图29:铁路主要威胁

观察到的大多数攻击都针对铁路的IT系统(乘客服务、票务系统、移动应用程序、显示板等),并由于这些服务的不可用而造成中断。示例包括针对Skånetrafiken(2021年8月)和Ferrovie dello Stato Italiane(2022年3月)的勒索软件攻击,导致客户在IT系统受到感染后无法购买车票。唯一的情况是OT系统和网络受到影响,要么是整个网络受到影响,要么是安全关键的IT系统不可用。

值得注意的数据盗窃事件包括OmniTRAX、MTA、Merseyrail、Norfolk Southern Railroads 和Lokaltog A/S 的案例,其中人员和医疗记录被盗。OmniTRAX案例代表了针对美国货运铁路运营商的双重勒索勒索软件攻击的首个公开案例。

另一个有趣的案例包括丹麦火车运营商DSB网络的服务中断(2022年10月),原因是在涉嫌DDoS攻击后,其一家ICT服务提供商遭到攻击。据报道,该事件影响了关键安全关键IT系统的可访问性,从而使DSB当天的运营中断了几个小时。

最后,一个有趣的案例是黑客行动主义者对白俄罗斯国营火车公司发起勒索软件攻击,以扰乱俄罗斯军队的行动。为实现这一目标,该组织部署了经过修改的勒索软件来关闭铁路系统,并对属于白俄罗斯铁路服务的服务器、数据库和工作站进行加密。

图30:铁路主要威胁(每年)

图31:铁路目标

DDoS攻击在2022年呈上升趋势,达到铁路部门攻击的五分之一(20%)。这主要是由于俄罗斯无端入侵乌克兰后黑客活动有所增加。具有亲俄/反北约情绪的黑客分子一直在对铁路公司进行DDoS攻击。例子包括亲俄罗斯的黑客组织声称对铁路运输运营商CFR Calatori(2022年4月)、立陶宛铁路公司(2022年6月)、拉脱维亚旅客列车公司SJSC(2022年6月)和爱沙尼亚铁路公司(2022年8月)的攻击负责。

在漏洞(15%)方面,有两种情况很突出。2021年12月,加拿大运输机构Metrolinx在收到联邦政府关于网络漏洞的通知后,作为预防措施暂时关闭了他们的网站。2022年1月,一位匿名黑客报告了一个影响瑞士国家铁路系统并可能允许访问客户个人数据的漏洞。

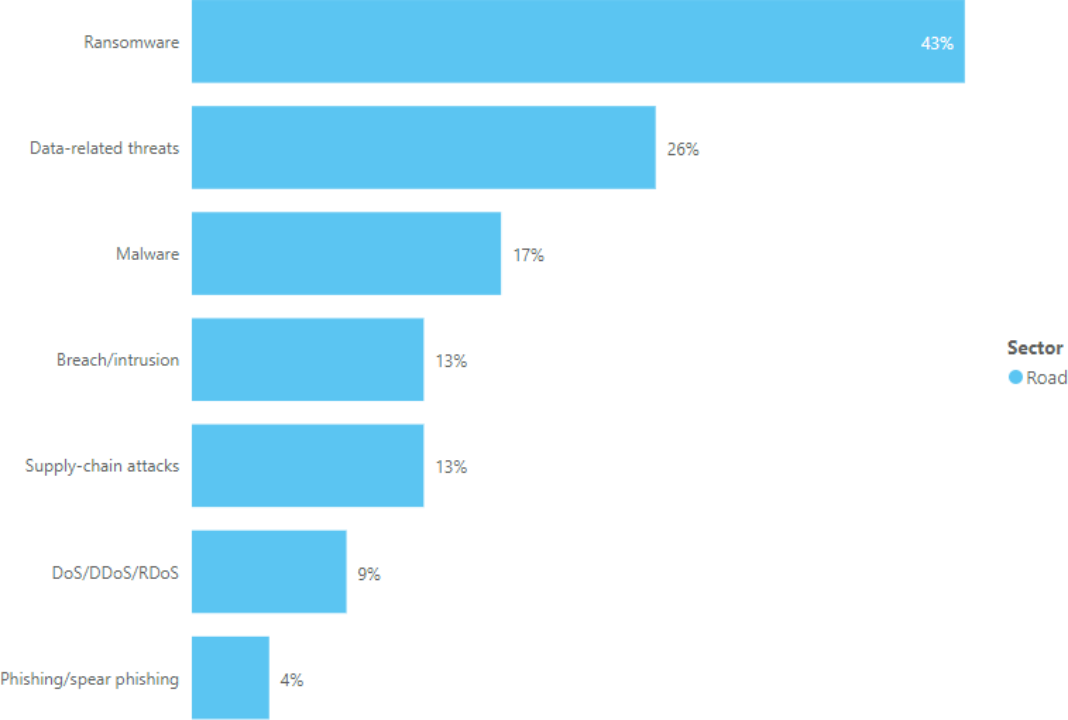

道路部门

图32和图33显示针对道路部门的总体威胁和年度威胁。勒索软件是道路运输行业的主要威胁(43%),其次是数据相关威胁(26%)和恶意软件(17%)

图32:道路主要威胁

勒索软件的目标是汽车行业,尤其是OEM和X级供应商。在某些情况下,车辆或零部件的生产因袭击而不得不停止。值得注意的案例包括以下内容:

2021 年 9 月,荷兰汽车公司 Bochane 成为勒索软件攻击的受害者。根据发布在公司网站上的报告,他们的很多电脑被封锁了一天。

2022 年 2 月,丰田汽车公司暂停工厂运营一天,损失了约 13,000 辆汽车的产量,原因是一家塑料零件和电子元件供应商遭到疑似网络攻击。

2022 年 2 月,起亚汽车美国公司遭受了 DoppelPaymer 团伙的勒索软件攻击,要求 2000 万美元购买解密器并不得泄露被盗数据。在起亚汽车美国门户网站面临全国范围内面向客户的系统的重大中断和内部中断后,该攻击在公共领域得到承认。

2022年3月日本汽车零部件巨头电装在检测到漏洞后关闭受感染设备的网络连接。该事件并未导致生产活动中断,工厂继续正常运营。然而,黑客组织 Pandora 将这次攻击归功于他们,声称窃取了 1.4 TB 的数据。

图33:道路-主要威胁(每年)

2022 年 4 月,德国汽车租赁巨头 Sixt 遭到网络攻击。所有非必要的服务都被关闭。据推测,由于即将到来的旅游旺季,勒索软件组织将重点放在像 Sixt 这样的组织上。

2022年5月爱科中国、法国、德国、美国站点遭受勒索软件攻击,导致服务器无法访问并停产2天。

2022年6月日轮美国子公司一家为汽车行业生产软管的日本公司受到了勒索软件的攻击。该事件迫使该公司关闭了一些生产控制系统并转向手动流程。

图34:道路目标

与数据相关的威胁主要针对IT系统以获取客户或员工数据和专有信息。2021年2月,黑客公布了DriveSure(专注于员工培训计划和客户保留的美国汽车经销商服务提供商)超过320万用户的数据。据消息人士透露,黑客发布了包含超过22 GB MySQL 数据库的泄露文件夹,其中不仅包含个人信息,还包含93 063 个散列密码和客户电子邮件。值得注意的专有信息被盗或泄露案例包括对特斯拉和沃尔沃的攻击。2021年9月,特斯拉的“绝密全自动驾驶AI汽车软件”使特斯拉汽车能够自动驾驶的。被泄露,使美国以外的黑客能够使用此功能。2021年12月,沃尔沃在一份新闻稿中披露。据称,不明攻击者通过入侵其部分服务器窃取了研发信息,但并未证实此次攻击的性质,据称是勒索软件攻击。

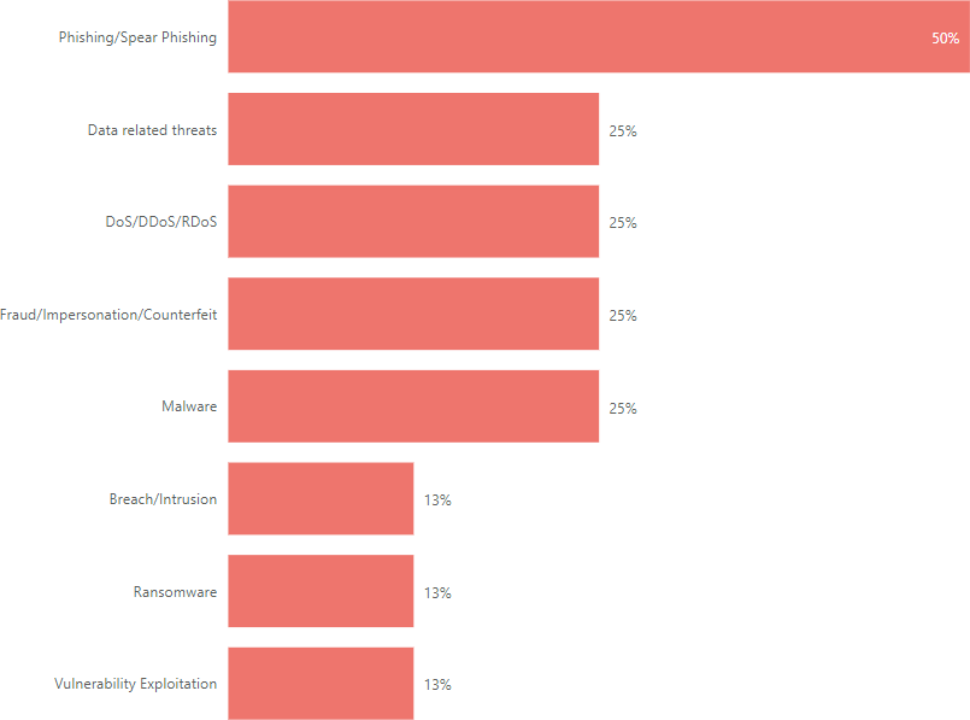

跨部门攻击

最后,有限数量的网络事件不能归为一个特定的子部门。其中包括针对特定国家整个运输部门的一般运动。这些活动通常归因于黑客行动主义者和国家支持的行为者,并与地缘政治紧张局势有关。此外,还发生了攻击者直接针对运输机构的事件。示例包括冒充事件,例如美国交通部在2021年9月成为网络钓鱼攻击的目标并在2022年9月65。有关此类攻击的更多示例,请参阅附件。

图35:针对整个交通部门的威胁

该报告没有分析针对运输所依赖的部门的网络攻击的影响。这种分析将包括能源和电信。在未来的威胁态势中,这是一个值得研究的有趣方面。

结论

在本报告中,我们深入研究了特定部门(即运输部门)的威胁态势。虽然年度ENISA威胁态势包括部门分析,但这些文件并未深入分析每个部门的背景。在本报告中,我们试图阐明事件的类型、参与者的动机、受影响的资产、受害者以及对交通部门的潜在影响。这些信息通常是特定于行业的,可以为运输行业的网络安全专业人员提供更有价值的风险管理信息。

勒索软件攻击成为2022年该行业最严重的威胁,超过了数据相关威胁,后者是2021年最严重的威胁然而,据评估,勒索软件团体仍然投机取巧,并且在目标定位方面相对不分青红皂白。近几个月并未表明相对于其他部门,交通部门受到任何特别关注。勒索软件一直在稳步增加运输部门受到的影响与其他部门类似。威胁行为者将越来越多地进行勒索软件攻击,而不仅仅是出于金钱动机。黑客行动主义者可能会被勒索软件攻击的有效性和影响以及它们吸引的媒体关注所吸引。预计黑客活动分子的勒索软件操作的规模和复杂程度不会像网络犯罪分子那样高。最后,政府组织很可能是黑客活动分子勒索软件操作的主要目标。

在俄罗斯无端入侵乌克兰之后,黑客活动显著增加,DDoS攻击率的增加很可能会继续下去。具有亲俄/反北约情绪的黑客分子一直在进行DDoS攻击。大多数针对交通部门的攻击都以IT系统为目标,并可能导致运营中断。但是,尚未收到有关影响运输安全的网络攻击的可靠信息。在可预见的未来,勒索软件组织可能会瞄准并破坏OT运营。促成此评估的因素是:

运输部门正在进行的数字化转型以及 IT 和 OT 网络之间的连接性增强;

支付赎金以避免任何重大商业和社会影响的紧迫性增加;

勒索软件团体正在进行的品牌重塑,这增加了恶意软件混合的机会以及针对和破坏 OT 网络的能力的发展;

俄罗斯对乌克兰的军事侵略,因为勒索软件组织正在支持并可能对西方关键基础设施进行报复性攻击;

OT 环境中新发现的漏洞数量的增加。

虽然没有观察到针对全球定位系统的明显攻击,但此类威胁对运输部门的潜在影响仍然令人担忧。地理定位数据的干扰和欺骗可能会影响其可用性和完整性,从而影响运输部门的运营。这种类型的攻击需要在未来进一步分析。

对于每种威胁类型,都提供了具体建议并将其映射到安全措施,这些措施是NIS指令下实体使用的国际标准的一部分,包括运输组织。一般而言,很少报告网络攻击,尤其是那些影响不大或未遂的事件。大多数组织更愿意在内部处理问题并避免负面宣传。一些国家/地区制定了强制报告事件的法律,但在大多数情况下,攻击者首先会披露安全攻击。在欧盟,修订后的NIS2指令的到来增强的安全事件通知规定有望支持更好地了解相关事件。

由于缺乏来自目标组织的可靠数据,因此很难完全理解问题所在,甚至很难知道交通部门实际发生了多少次网络攻击。即使使用来自威胁行为者网页的数据,也很难跟踪实际的攻击次数。缺少的最重要的信息是关于攻击者如何获得对目标的访问权限的技术解释。这通常是描述目标安全态势的私有数据,因此永远不会与公众共享。此外,跨部门依赖的影响可能引起运输部门的特别关注。需要更详细地分析针对能源和电信部门的网络攻击如何影响运输,或者对一种运输方式的攻击如何可能导致另一种运输方式中断。

声明:本文来自天极智库,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。