今天的安全运营中心就是在用新兴技术减少警报数量,以及增强老式的人力协作。

成也SIEM,败也SIEM。

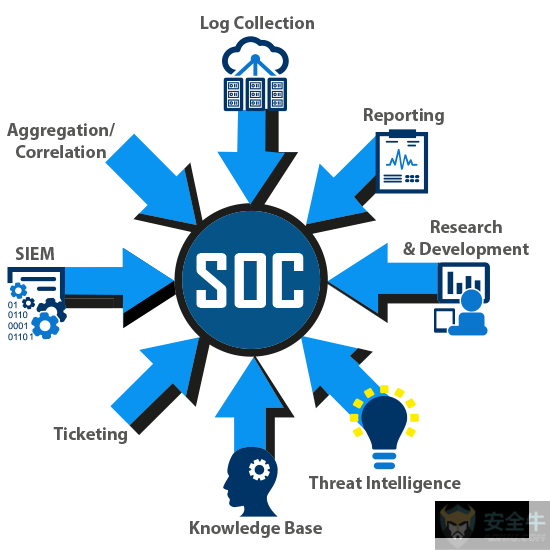

对很多安全运营中心(SOC)经理来说,安全信息及事件管理系统(SIEM)既是福音也是诅咒:它可以整合关联来自防火墙、路由器、IDS/IPS、杀毒软件和服务器的安全警报;但面对最近一波的新安全工具、威胁情报馈送和不断变化的威胁,SOC每天都在数千到几百万条安全警报的深渊中挣扎。

如今,很多公司都已经工具疲劳了。太多工具只实现了部分功能,并没有得到应有的照看和馈送。

警报洪水、未经调校的工具,再加上业内持续的人才紧缺和初级SOC分析师的高流失率,已经迫使一些公司企业重新思考和调整其SOC的组织和运营。

很多情况下,变革是由另一个工具激发的:可按自动化操作手册弥合并自动化某些任务的新一代安全编排和自动化工具,正在替代点击每条警报筛选有用信息之类人工任务。

SOC运营者也在重组自身人手,打破1、2、3级SOC分析师之间的层次壁垒,培育更具协作性的团队运营,让分析师可以协作分析并解决事件,而不是简单地在完成自身任务后交棒给下一层。

一旦各个工具开始过快过多地向SIEM流入信息,防洪水闸打开,SOC分析师就会被淹没。每个分析师一天能手动处理的事件是有数的,事件山呼海啸般涌来,SOC分析师们只能没顶,漏掉事件无数,最终无法胜出。

安全人才紧缺也是一大问题。安全事件编排供应商Demisto最近一份报告称,约80%的公司企业没有足够的分析师运营其SOC。培训SOC分析师通常需要8个月;同时,1/4的SOC分析师2年就会转岗。其后果就是:公司企业平均要花4.35天来解决一个安全警报。

该研究还发现,超过半数的公司企业要么没有事件响应过程操作手册,要么有手册也不更新。安全团队面对的警报疲劳和日常救火队工作还会催生出一个容易被忽视的副作用:安全过程的停滞不前。分析师缺乏时间就难以捕获当前过程中的漏洞并随时更新补全之。

拿回SOC

安全供应商赛门铁克的SOC运营算是比较大的,全球散布着6个SOC。赛门铁克在弗吉尼亚州赫恩登的办事处托管着该公司的内部SOC,还有一个为其客户管理安全事件及响应服务的SOC。一支超过500名安全人员的团队担负着赛门铁克的全球SOC运营任务,每天处理超过1500亿条安全日志。

赛门铁克的内部SOC分析师是根据经验和资历来划分的(可以想象成分级制),但在安全事件发生时他们常以团队形式工作。1级分析师被鼓励从头到尾处理事件,也就是从检测到解决/响应都归他管,不一定要交给高级分析师,但可以请高级分析师帮忙。

赛门铁克联合安全运营中心(JSOC)最近增加了Splunk的Phantom安全编排和自动化平台以整合安全工具及警报。在房间里托管安全服务一侧,SOC分析师们坐得很近,轮班时有更多协作,而1级/初级SOC分析师要经过3个月的密集培训,加上一次模拟SOC涌入事件的定时“队列”测试。他们不仅要在队列测试中正确解决问题,还必须解释为什么会选择特定做法。

初级SOC分析师最终会接到更多的客户电话,参与到现场客户访问中。

SOC分析师没有单打独斗,所有分析师都将问题从头跟到尾,初级分析师从高级分析师那里取经。

初级SOC分析师的这种较先进而实际的角色已蔚然成风:1级SOC分析师角色被期待进化到更接近2级角色的程度,也就是能独立分析被标记警报而不是无奈传送给2级SOC分析师的程度。

大多数SOC中,3级分析师是技术水平最高的分析师,可以深度调查威胁或恶意软件并取证。随着越来越多的1级分析师工作被自动化过程分担,3级分析师也就有了时间精力来执行更主动的测试操作,比如威胁追捕。1级和2级则承担更多的调查职责。

保险公司决定赶个潮流,将其SOC弄成更为精简而协作的样子,以便更好地挫败快速进化的各类威胁。

西北互助人寿保险公司实现的新安全编排及自动化工具,便以能及时处理入站事件的自动化操作手册,助力了该SOC转型。他们的初级SOC分析师如今更关注事件本身及事件产生的原因,而不是简单地毙掉警报以达到公司指标。

这家保险公司采用托管安全服务提供商(MSSP)负责24小时安全运营,真正将其SOC视作事件响应(IR)分析师操作。所以他们没有采用通行的“SOC”术语,而是试图将人员归到事件响应分析师的类别中。

自有技术

有时候需要一些自有技术来弥合SOC运营。就拿美国家庭人寿保险公司(Aflac)来说,其SOC中运营有一个集中式的SIEM和每天处理TB级安全日志数据的行为分析平台。该系统就是由Aflac自行创建的私有风险算法加以弥合的,该算法可以聚合并过滤警报。借助自动化、分析和风险评分的组合,Aflac将其警报数量减少了约70%。

Aflac的初级SOC分析师的角色也因而发生了改变。他们不再像传统1级分析师那样手动点击每条原始警报再忽略或升级转交警报。Aflac的技术组合某种程度上自动化了1级分析师的工作。

Aflac的初级分析师会检查预筛过的警报,做分析和测试,如果觉得值得调查,就发送给2级分析师。

即便如此,SOC依然是以传统的分层模式在运营,只是每一层都有了比之前更高级点的职责。2级分析师负责事件的初步调查,然后将已确认的事件交给事件响应团队。3级分析师提供取证调查,通常具备深度终端及网络分析技术。

另一个改变 Aflac SOC 运营的工具是欺骗防御技术。这是某种形式的下一代蜜罐,可以进一步最少化其误报,是对未知的一份保险。

欺骗防御诱饵能给SOC分析师带来有关攻击者及其所用攻击方法的独特视角,这些信息共享给团队中其他成员,便可采取恰当的防御加以响应。欺骗防御还能促进安全团队与业务部门的合作,并因欺骗防御可被部署在业务部门希望的任何位置而可推动新技术的更快采纳。

有些SOC运营者希望可以尽可能地精简人员。精简方法之一就是完全自动化1级分析师的任务,比如将之并入到编排和自动化平台中。让2级分析师成为可迅速行动的第一响应员,3级分析师去负责更积极主动的威胁追捕和事件响应工作。

于是,人员虽然精简了,但引入了更多经培训后可胜任渗透测试之类高级工作的人,可以更小的团队运营SOC。

层级混搭

托管安全服务提供商MKACyber的SOC里,数据和检测是按用例和攻击类型组织的,可有效引导初级分析师走完SOC流程。这么做的目的是为了打破分层运营模式而更多地以协作模式运作SOC。分析师们面前有一道道“门”引着他们一步一步走过安全运营过程。

举个例子,当网络钓鱼邮件触发警报时,过程流会指示他们通过审核步骤来确认该警报是否真的是需要进一步处理的事件。然后,初级分析师上传所有事件细节,由高级分析师复核他们的工作,批准进入下一级处理。

通过集成审批过程和事件响应动作,所有级别的分析师可以协同工作。

未来5-10年,SOC可能会更多地基于云端。如果能将漏洞管理与缓解也融入SOC可能会更有利于公司的SOC运营。

SOC中的数据处理也会继续进化。未来几年内可能会脱出SIEM模式,分析师们更多地投入标记和数据科学类的研究中。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。