报告编号:B6-2018-092501

报告来源:360Cert

报告作者:360Cert

更新日期:2018-09-24

0x00 漏洞背景

2018年9月20日 Zero Day Initiative(ZDI)团队已公开披露了Microsoft JET数据库引擎中的一个严重的远程执行代码漏洞。

JET数据库引擎和windows捆绑在一起,并且被多个windows产品所使用。

0x01 漏洞详情

该漏洞是JET数据库引擎中的一个越界(OOB)写入造成的。

微软的OLE DB Provider for JET和Access ODBC仅支持32位,这意味着在64位的主机上无法获得直接利用。 但在64位主机上可以通过启动c:\ windows \ SysWOW64 \wscript.exe poc.js来使用32位wscript.exe来触发该PoC。

同时这种攻击可以通过Internet Explorer进行触发,即使在64位Windows上,Internet Explorer渲染过程也是32位的。

但在IE11上 - 在Internet和Intranet区域中禁用了安全设置“跨域访问数据源”,这会导致JavaScript错误。无法触发漏洞。

同时从本地驱动器(或USB磁盘)启动恶意poc.html也会触发该漏洞。但需要户按下“允许阻止的内容”才会触发。

0x02 漏洞验证

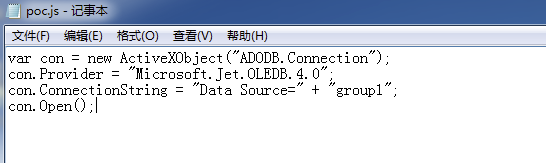

PoC内容如下

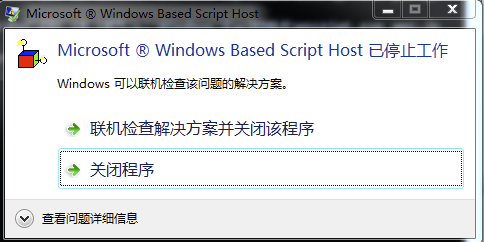

触发后引起wscript.exe崩溃

0x03 防御措施

官方尚未发布针对的补丁

360CERT建议

- 谨慎行事,不要打开来自不信任来源的文件

- 更新IE浏览器版本,避免随意点击允许阻止内容按钮

0x04 时间线

2018-08-05 ZDI向微软提交漏洞

2018-09-20 ZDI公布漏洞细节以及PoC

2018-09-25 360CERT发布预警

0x05 参考链接

- https://www.zerodayinitiative.com/blog/2018/9/20/zdi-can-6135-a-remote-code-execution-vulnerability-in-the-microsoft-windows-jet-database-engine

- https://support.microsoft.com/en-in/help/957570/the-microsoft-ole-db-provider-for-jet-and-the-microsoft-access-odbc-dr

声明:本文来自360CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。