文 / 中国民生银行信息科技部 谢大鹏 杨鸣 孙佳琪 霍春美

目前云计算发展进入了云原生时代,以容器化、微服务、DevOps为代表的云原生技术在多个行业得到实践和验证。目前,我国各大银行均在积极开展云原生技术应用实践,赋能金融科技发展。新技术的应用使银行技术架构发生了变化,也带来了新挑战。在云原生网络管控方面,传统基于静态边界的访问控制方案已很难适应敏态业务特征,如何构建新的网络管控体系来与之适应,是当前多数银行都面临的课题。民生银行经过探索研究,携手蔷薇灵动成功进行了云原生网络微隔离方案落地,对于规模化运用云原生技术的金融机构具有很强的借鉴意义。

云原生应用带来网络管理新难题

在容器云方面,民生银行基于Kubernetes开源生态,自建了覆盖生产、开发测试环境的容器云平台,底层采用x86及ARM混合技术栈,通过Calico及Flannel等混合方式构建了容器网络,并自主研发多租户管理、多维度管理视图,打造出独具民生银行特色的容器云。借助容器云,应用交付效率提升了60%以上,但同时也引发了容器网络管控防护的新难题。

首先,网络隔离和访控问题是网络安全能力和防护保障体系的核心基础之一,在《信息安全技术网络安全等级保护基本要求》《云计算技术金融应用规范安全技术要求》等标准中,均对云环境中的网络隔离、访问控制、流量监测等提出了明确要求。在云原生环境下,业务可敏捷灵活、弹性伸缩,传统网络管控手段由于无法适应其快速迭代性,使得敏态业务下的网络隔离防护能力成为满足合规监管亟待补充的关键能力。

其次,目前数据中心云平台在物理边界进行了严格的跨域访问管理,但各域内控制较松,伴随业务云端迁移,东西向流量剧增,导致攻击敞口变大。而在容器平台网络中由于IP不确定等原因,网络访问仍处于黑盒状态。加之当前缺少对于不同工作负载(如容器、虚机、物理机等)跨平台东西向统一管理的手段,安全风险进一步提升。基于此现状,急需引入东西向安全管理能力,提升内网统一管理水平。

最后,边界防火墙目前都是集中式架构,无法跟随业务实现按需扩容,出现性能瓶颈后只能更换性能更强的设备,此方式一方面不符合软件定义基础设施的技术发展趋势,容易对业务应用的平滑上线及云原生创新技术的落地造成阻力,另一方面极易造成硬件设备的浪费及采购成本的攀升,不利于保障网络安全投资收益。

大规模容器网络微隔离总体方案

为了构建一套适应云原生环境,满足微服务架构应用网络管理需求,有效解决容器网络隔离与访问控制难题的平台化系统,民生银行于2021年启动了针对微隔离的一系列研究、探索。基于产品性能、部署架构、跨平台统管等多维度考量,民生银行最终采用了蔷薇灵动自适应微隔离系统来构建新的网络管控平台,以实现大规模容器网络环境的隔离和控制。经过大量实践,收效显著。

1.民生银行微隔离解决方案。该方案总体由控制平面和数据平面两个部分组成。控制平面,即安全计算和控制中心,提供集中管理控制,负责基于工作负载的IP地址、分组、角色等实时计算安全策略,并下发至数据平面执行。数据平面,即安装在工作负载上的Agent,负责采集上报工作负载状态信息,并控制主机内核防火墙程序执行策略规则。

2.基于面向业务的标签管理,实现安全策略与基础设施解耦。在微隔离系统中,通过对工作负载进行标签化管理,用多维属性标签(如位置、环境、应用、角色等)刻画工作负载业务角色、标定工作负载资产身份,实现基于标签制定访问控制策略。由于安全策略面向业务而不是基础设施,使得安全策略与敏态变化的基础设施得以解耦,即工作负载安全策略可随其业务角色变化而自动调整,在缩减策略量、简化运维管理的同时,可更好适应云原生敏态业务灵活多变的特性。

3.基于云原生化部署,实现安全能力与云原生基础设施的紧耦合。在云原生环境中,创新采用原生化部署方式,实现安全守护容器以DaemonSet形式运行在K8S集群的各节点上。原生的安全构建思维,使得安全能力能够内嵌融合于云平台,并随其应用实现快速部署,按需伸缩,同时也为后续业务在云平台的迁移提供有力安全保障。

4.基于Overlay技术路线,实现跨平台的统一管理。由于东西向流量产生于多类工作负载间,且往往跨越多种架构,就微隔离系统而言,所纳管的范围越广,其实际效用越大。基于跨云平台的Overlay技术,利用工作负载代理(Agent)方式及对各类操作系统的兼容,可消除对当前及未来平台扩展的制约,实现一套策略统管全局,避免安全死角。

5.基于统一决策、分布执行的策略模式,实现性能扩容。控制平面作为策略决策点,提供集中式策略管理体系,覆盖策略设计、定义、运维的全流程。数据平面作为策略执行点,采用分布计算架构体系,将策略执行点下沉到每一个工作负载内部,使得策略管理的粒度由“区域边界”精细到每一个计算单元的“微边界”,为灵活构建逻辑边界、执行精细化访问控制提供了必要条件。同时,基于独立部署的分布式分支节点,通过给各策略执行点提供接入服务,可按需横向水平扩容,避免数据平面集中处理的性能瓶颈风险,维持系统高可用性。

基于业务及管控需求的分步落地

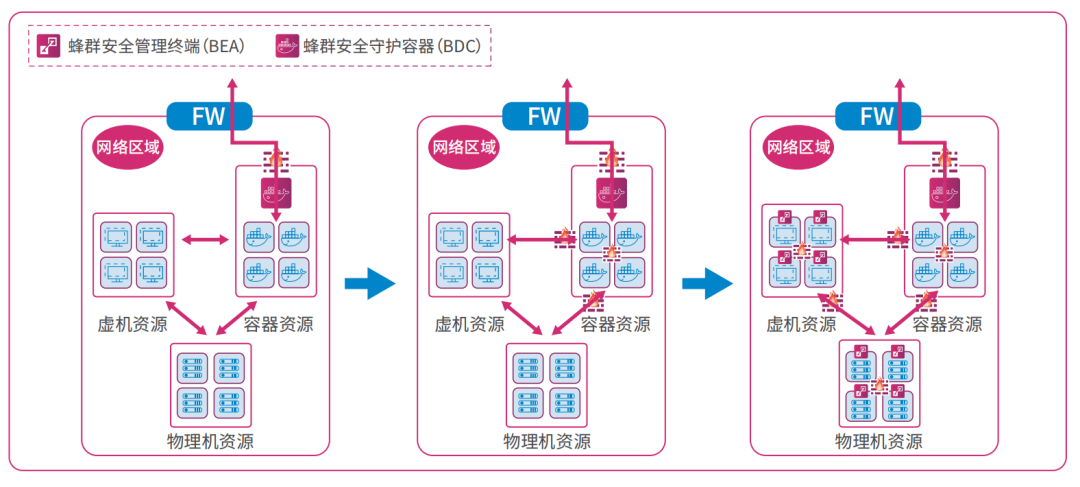

在应用微隔离这一填补管理空白的新技术上,民生银行对其具体的落地和运行,同样经历了理性的考虑,以业务和管控需求的紧迫程度为出发点,把微隔离落地过程划分为三个阶段(如图所示):先解决南北向容器网络访问,再解决东西向容器网络防护,最终向全网微隔离防护演进。

图 民生银行微隔离架构演进步骤

第一阶段:南北向容器微隔离,防护对象为容器,重点在于容器跨区出访的南北向流量防护。第二阶段:东西向容器微隔离,防护对象为容器,重点在于同区域东西向流量防护,防护架构可按需扩展,无性能瓶颈。第三阶段:数据中心微隔离,防护对象扩展到物理服务器、虚拟机、容器、其他设备,重点在于全网东西向和南北向流量防护,共性策略部署在边界防火墙,明细策略部署在微隔离防火墙。

此外,面向工作负载的流量管控,粒度宽起不到效果,粒度细容易影响业务交付,这是当前所有零信任方案在落地过程中遇到的共性问题。而基于业务需求的准确设计和实施策略,有时涉及跨部门的协同,从技术层面讲,在策略的生效执行上也需要有更为平稳的保障机制。微隔离系统通过设定建设、测试、防护三种状态,用以保障安全策略平滑上线:建设状态,策略不生效,主要用于流量学习;测试状态,策略会被执行,但不实际阻断,而策略未命中流量会被标识出来,此状态主要用于策略的验证及调优;防护状态,策略则会实际执行,开启实际阻断。通过三种策略状态,可极大确保策略上线对实际业务不产生额外干扰,降低误配风险及可能带来的损失。

微隔离创新应用带来的核心价值

截至目前,民生银行共实现了近66个容器集群,超2.3万点工作负载的统一管理,微隔离技术应用让民生银行在大规模容器网络防护中的难题迎刃而解,并在合规管理、网络管理、云原生技术应用等方面实现显著提升。

1.满足了合规要求和切实业务需求。通过微隔离技术应用,有效满足了相关标准对云平台的隔离防护要求,同时,对云原生环境的内部网络安全隐患,给出了切实的解决方法,为云原生技术的进一步深化应用提供了坚实的保障。

2.实现了网络管理能力的极大飞跃。通过微隔离系统,构建了一个能够适应敏态环境、覆盖各类资产、统管全局网络、作用于最小计算单元的网络管理技术框架,通过全局统管和最小权限访控,最大限度满足各项业务管控需求。

3.充分释放了云原生创新技术红利。通过安全能力的内嵌融合,为云原生平台提供最基础有效的安全能力,确保云原生平台安全、稳定运行,促进了对创新技术的深入探索及对数字化转型的有力支撑。

结 语

民生银行通过在大规模云原生环境成功落地微隔离技术,有效解决了边界防火墙无法实现敏态业务防护的现实问题,同时基于业务视角实现了域内网络边界的重建。创新的技术应用不仅夯实了数字基础设施安全能力,也为全行推进云原生转型提供了有力的网络安全支撑。

声明:本文来自金融电子化,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。