在硅基芯片制造过程中,半导体制程波动带来工艺变化,会产生路径时延、晶体管阈值电压等固有属性不同,导致流片后每一块物理芯片都是独一无二的。包括路径时延在内的这些变化在不同芯片之间呈现随机分布,但对于给定的一块芯片是确定的和可重复利用的。PUF利用半导体制造过程中自然发生的不可克隆的这种内在差异,为每个芯片生成一个唯一的识别用作芯片的唯一身份,即“数字指纹”。这就是物理不可克隆函数(Physical Unclonable Function, PUF)的原理。PUF技术为物理芯片提供数字指纹,是在资源受限电子设备上实现硬件安全的一种重要解决方案,具有轻量级和唯一性的优势。

PUF多以数字电路为基础,设计轻量级硬件安全系统,自提出以来就面临着不少安全威胁,机器学习建模攻击就是其中最常见的一种攻击手段。针对PUF,目前常用的建模攻击方法如逻辑回归等往往存在准确率低、所需数据量大等问题,而且一种攻击算法也往往只能针对某些特定的PUF结构。研究发现,上述不足都是建立在使用PUF数学模型的基础上,为此,我们提出了一种新的攻击框架,在原有数学模型基础上进一步考虑了激励空间中的统计协方差以及PUF结构组件之间的设计依赖性,具体表现为添加使用主成分分析激励空间得到的主成分向量,和通过逻辑最小化用布尔函数表示激励与响应之间的映射关系。大量实验证明,在严格控制相同参数的基础上,我们提出的攻击方法在攻击准确率、攻击效率等多方面明显优于现有攻击手段,且可用于包括异或PUF (XOR APUF)、插入型PUF(Interpose PUF,iPUF)和双稳态环PUF(Bistable Ring,BR-APUF)在内的多种PUF结构上。

该成果“Modeling Challenge Covariances and Design Dependency for Efficient Attacks on Strong PUFs”发表在IEEE International Test Conference (ITC)上。ITC创办于1970年,是IEEE计算机学会测试技术委员会(Test Technology Technical Council, TTTC)的旗舰会议。作为芯片测试领域顶级会议,在工业界影响巨大,近年参会人员规模达到数千人。

论文链接:https://ieeexplore.ieee.org/document/9983880

研究背景与动机

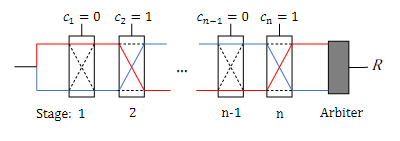

物理不可克隆函数PUF是一种轻量级的硬件安全保护方案,也是目前硬件安全领域的研究热点,具有稳定性、不可伪造性等特点。PUF根据物理特征的随机地提取唯一的物理硬件固有“指纹”,而这种源自芯片制造过程中所处的环境不同带来的随机性使得攻击者想要通过仿制的方式来制造一个相同PUF是几乎不可能的。PUF在实际应用中以激励响应对(Challenge Response Pair, CRP)的形式存在,即给定输入激励,每个PUF实例会根据其物理特征得到相应的输出。现有PUF结构按照产生的CRP数量又分为强PUF与弱PUF,强PUF指能产生大量CRP的PUF结构,无法在有限时间内测量完所有数据。而弱PUF结构产生的CRP数量少但访问较为困难。APUF是一种典型的基于传播时延的PUF结构,也是众多强PUF的基本构成单元,它的结构示意图由下图1给出,它由多个结构相同的双端口延迟级联而成。每一级延迟由一位控制位(即一位激励)来控制输入与输出之间的关系,以决定通过的上下两个信号是平行传输还是交叉传输,由于时延的影响,上下两条路径的信号到达最后的仲裁器就有了先后顺序,而这就分别导致输出是0或1。由于每个电子元器件的时延各不相同,相同结构的两个实例PUF也可能产生不同的结果。

图1 APUF结构

APUF被用于作为本文中攻击的其他几种更安全的PUF模型的基本构建块,包括将多个APUF的输出进行异或得到最终输出的XOR APUF,以及近来被提出且认为有很高安全性的iPUF,iPUF以两个XOR APUF作为上下两层,并将上层的输出插入到下层的激励中用以模糊激励响应之间的函数关系。

目前针对PUF的攻击方法的研究重点在于对上述几种强PUF的非侵入式的机器学习建模攻击,即不改变PUF内在结构,而是从PUF实例中收集CRP数据并以此来构建PUF的实例模型,并做到以高精度预测任意激励的响应。常用的攻击算法包括逻辑回归,神经网络等,理论基础则是建立在利用PUF的数学模型——线性加性延迟模型(Linear Additive Delay, LAD)上,该模型表示PUF的最终输出是由时延向量和激励向量相乘而来。但是已有的基于此模型的攻击方法往往存在以下几个问题:1)预测准确率低;2)所需训练数据量大;3)泛用性差,只能针对特定的PUF结构等。

设计与实现

为了改进现有攻击方法,我们提出了一种用于建模的通用攻击框架——激励协方差与设计依赖性(Challenge Covariances and Design Dependency,C2D2),包括“C2”和“D2”两部分。其中“C2“指PUF激励空间中的统计协方差关系。方差目前已在建模攻击中被广泛应用,早有研究证明延迟方差较大的APUF实例更容易建模,由于方差是协方差的一种特殊形式,所以这里不作区分说明。方差能收到研究者青睐是因为在严格意义上,数据样本很少以完全随机的方式分散,而方差则可以捕捉数据之间的潜在特征,这有助于机器学习下预测模型的训练。所以在攻击XOR APUF、iPUF等能用LAD模型表示的PUF结构时,考虑到PUF激励之间并非相互独立,其中很可能存在依赖关系而不仅仅是像一串随机的0/1比特流,而这将会对最终输出产生影响。基于协方差的概念,本文引入了主成分分析(Principal components analysis,PCA)技术,通过对激励空间分析计算得到主成分向量以捕捉数据间的潜在特征。这样一来相当于添加了更具分辨性的特征,从而改进了原有的LAD数学模型。经改进的数学模型如下图2所示,而应用C2D2攻击PUF的最简单方法是在先前的各机器学习攻击方法中用新模型替换LAD模型。这种即插即用的特性也表明我们的方法与许多现有的攻击兼容。换句话说,为了提高整体攻击效率和准确性,我们的工作可以直接应用于现有攻击手段,作为其数据处理的一部分。此外我们还引入随机性以更直观地展现改进后模型的可行性,具体为在该模型下有选择性地使用PCA向量并添加多数投票增加可信度。

图2 改进后的PCA增强型LAD数学模型

攻击框架的另一部分“D2”则体现在对于BR-PUF的攻击上,BR-PUF逻辑结构与之前提到的强PUF有所区别,具体如下图3所示:

图3 BR-PUF设计示意图

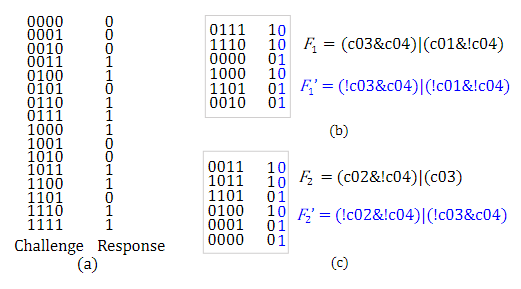

BR-PUF每一级(图中虚线框)由两个或非门、一个MUX和一个DEMUX组成。级数n必须是偶数,因此当BR-PUF达到稳定状态时,所有级数的输出都是“010101…”或“101010…”(因此称为双稳态环)。BR-PUF的最终响应是从环上两级之间的位置读取的逻辑值。与上述PUF结构不同的是,BR-PUF并不存在数学模型,这也导致了对其进行建模攻击更为困难,通过分析BR-PUF独特的结构,发现其每一阶段的输出都依赖于上一阶段,即各阶段之间并非相互独立,因此BR-PUF中组件之间存在依赖性,存在冗余部分可被优化约简。由此我们得出可以进一步从系统层面上利用布尔函数抽象表示激励到输出之间的映射关系,具体表现为将获取的CRP列为真值表并通过采用两级逻辑最小化的方式获得布尔函数,可以进化逻辑最小化的前提就是因为组件之间存在依赖导致的冗余信息。由于布尔函数独有的特点,C2D2在建模中进一步考虑了正负逻辑两种状况并择优而取。下图4给出了一些通过逻辑最小化得到布尔函数映射的例子。

图4 逻辑最小化构造布尔函数;蓝色为负逻辑系统的结果

其中(b)和(c)分别为对(a)即原始CRP数据的随机采样,蓝色标注部分为对应的负逻辑。经实验验证(b)采用正逻辑表达式预测精度更高,(c)则正好相反。该例子很好地说明了PUF中不同激励位对最终输出结果的影响也不尽相同,同时也验证了我们提出的正负逻辑都应纳入考虑的猜想。

性能评估

为了验证C2D2的有效性与通用性,我们将近几年提出的多种最新方法的LAD模型替换为C2D2并与原实验结果进行了实验比较,算法比较范围囊括了逻辑回归、深度神经网络和张量神经网络等。大量实验证明,在严格控制初始条件的基础上,C2D2要更为优越,预测准确率要普遍高出2%~3%,且有着良好的抗噪能力,下图5给出了其中一组典型的实验对比效果,显示了在不同噪声环境和不同规模大小的PUF结构下,采用改进后的C2D2模型得到的攻击准确率要优于传统的逻辑回归LR算法。

图5 C2D2与传统逻辑回归方法在噪声环境下对XOR APUF的攻击效果对比

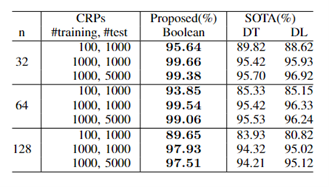

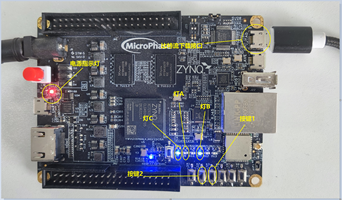

上述实验的数据来源为MATLAB仿真模拟,而当攻击BR-PUF时,为了贴近真实物理场景,我们通过在FPGA上对BR-PUF进行实际部署收集CRP数据。实验与最新的使用决策树DT和决策列表DL攻击BR-PUF的方法进行了比对,并严格遵守了原论文中的实验参数设置,结果如下图6所示,C2D2在攻击不同激励位数的BR-PUF时预测结果都更为精确,要普遍高出2%,同时在使用小数量CRP数据集时表现也更好,说明C2D2的建模攻击效率更高。

图6 通过物理实验对BR-PUF的攻击结果对比

详细内容请参见:

Hongfei Wang, Wei Liu, Hai Jin, Yu Chen, and Wenjie Cai, “Modeling Challenge Covariances and Design Dependency for Efficient Attacks on Strong PUFs," in Proceedings of 2022 IEEE International Test Conference (ITC‘22), pp. 1-10, doi: 10.1109/ITC50671.2022.00007.

https://ieeexplore.ieee.org/document/9983880

声明:本文来自穿过丛林,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。