(一)简介

SANS最近推进了一些新的培训课程,本文主要介绍SEC530:可防御的安全架构。

SEC530:可防御安全架构旨在学员构建和维护一个可防御的安全架构。在移动、云和物联网这个时代,“边界已经不存在”,我们生活在一个新的“去外围化”世界里,“内部”和“外部”的旧界限“或”信任“和”不信任“不再适用。

这种不断变化的格局需要改变思维方式,以及重新利用许多现有设备。在本课程中,学员将学习最新防御安全架构的基础知识。将重点关注如何利用当前的基础设施(和投资),包括交换机,路由器和防火墙。学员将学习如何重新配置这些设备,以更好地面对面临的威胁形势。该课程还将提出有助于构建强大安全基础架构的新技术。

本课程虽然不是一个监控课程,但将与持续性的安全监控相关,确保安全架构不仅支持预防,还提供可以输进SIEM系统的关键日志。

实践实验室将强化课程中的关键点,并提供可操作的技能,学员一旦重返工作岗位就能够利用这些技能。

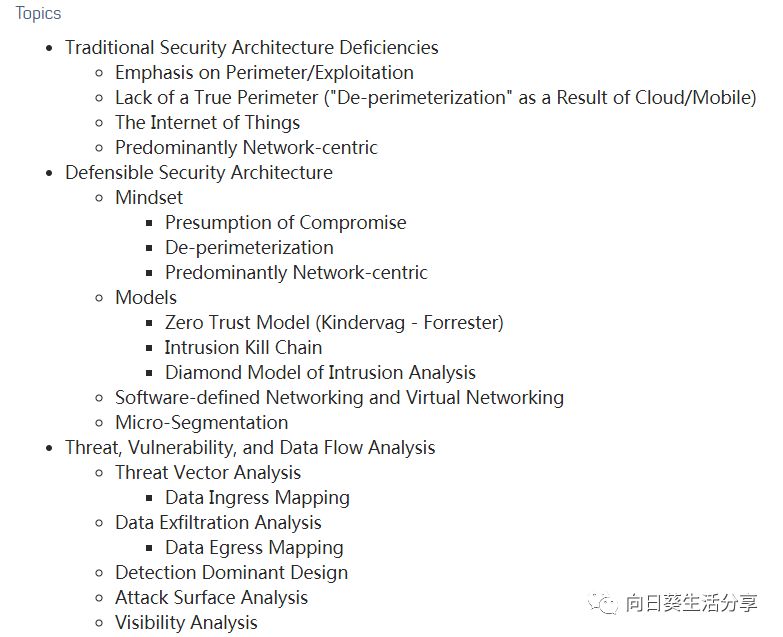

课程包括6个部分:

本课程第一部分从第一层(物理层)到第七层(应用程序和数据)的每一层方面描述了加固系统和网络。

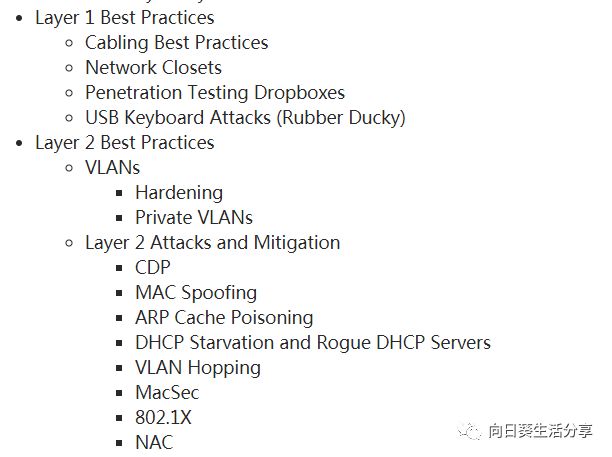

概述了传统的网络和安全架构及其常见的弱点。可靠的安全思维是“一次构建,正确构建”。所有网络必须有效地执行其操作功能,并且安全性可以与此目标互补。在开始时构建安全性比在以后进行改造更有效。 然后讨论第一层(物理层)和第二层(数据链路)最佳实践,示例包括使用私有VLAN,以及802.1X和NAC。提供了特定的Cisco IOS语法示例来强化交换机安全。

(二) SEC530.2: Network Security Architecture

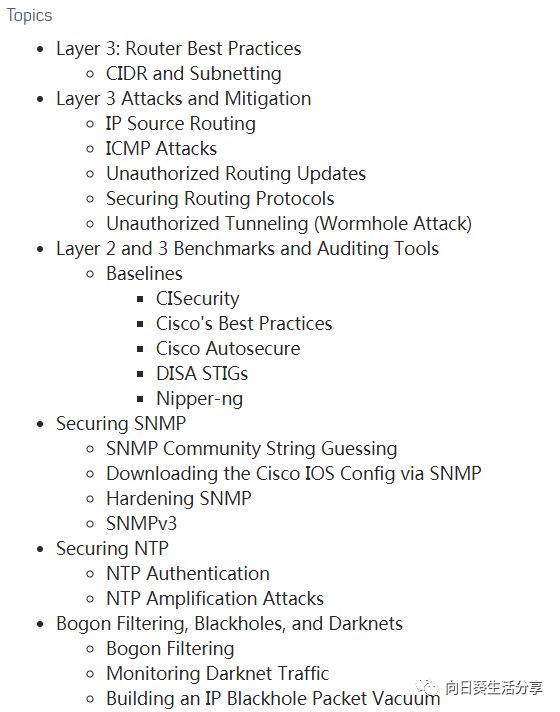

SEC530.2 第三层:路由。 提供了可操作的示例来强化路由器,使用特定的Cisco IOS命令执行每个步骤。

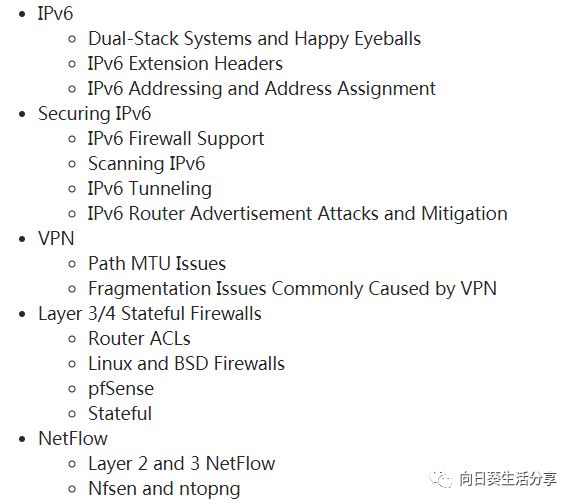

继续深入研究IPv6,提供有关IPv6的深层背景,讨论常见错误(例如将IPv4思维模式应用于IPv6),并提供可操作的解决方案以保护协议。 该部分讨论了VPN和三层/四层防火墙。

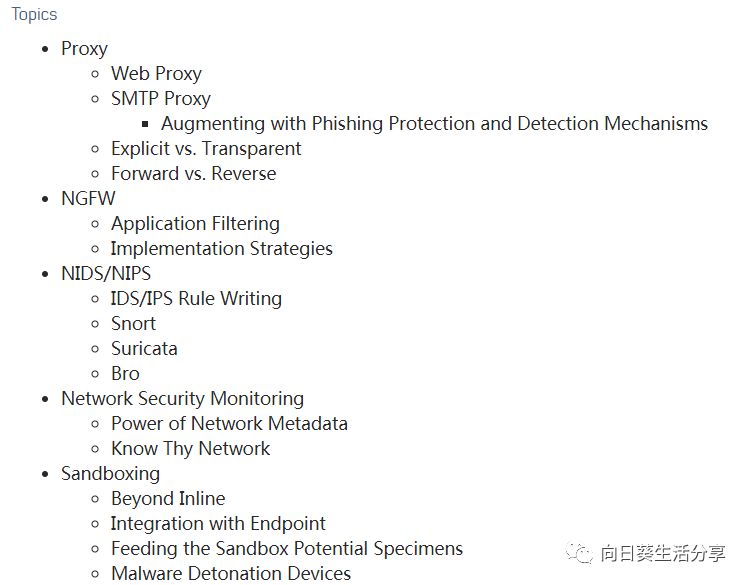

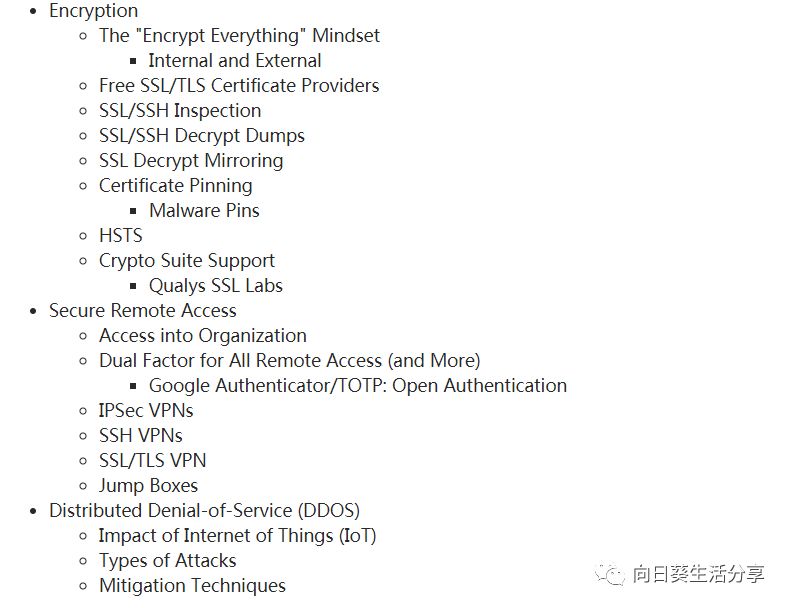

(三)SEC530.3: Architecting Application Layer Security

组织有许多基于网络的安全技术,范围从下一代防火墙到Web代理和沙箱。 然而,这些技术的有效性直接受其实施的影响。 过分依赖内置功能,如应用的控制,防病毒,入侵防御,数据防外泄或其他自动深度数据包检测引擎,导致高度重视了预防性措施,但在预防和检测方面存在巨大差距。

本节重点介绍组织已拥有的应用层安全解决方案。 即使像垃圾邮件设备这样的旧控件也可用于捕获现代攻击,通过对现代攻击进行工程防御,预防和检测能力都得到了显着提升。

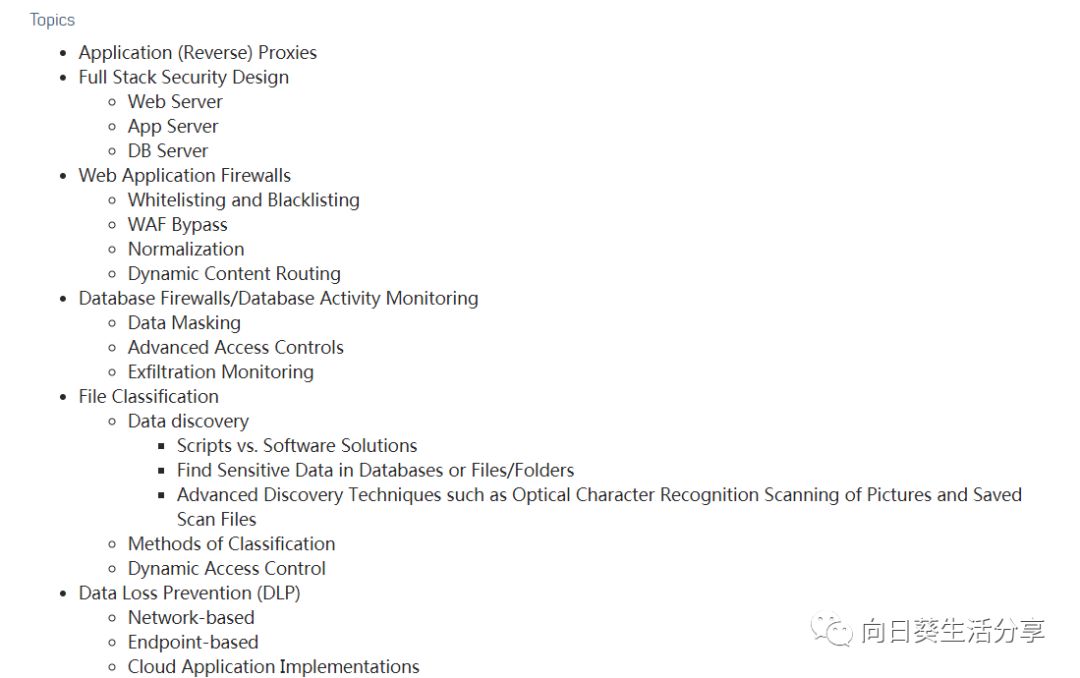

(四)SEC530.4: Data and Application Security Architecture

组织无法保护他们不知道存放在哪的东西。到处都是关键和敏感数据遍布全部。更复杂的是,数据通常由完整的应用程序堆栈控制,堆栈涉及可以在本地或在云中托管的多个服务。

本节重点介绍如何识别核心数据以及如何保护这些数据。保护包括使用数据治理解决方案和完整的应用程序堆栈安全措施,如Web应用程序防火墙和数据库活动监控,以及专注于保护托管核心服务的系统,如内部部署虚拟机管理程序,云计算平台,和Docker等容器服务。

以数据为中心的安全方法侧重于组织的核心,并优先考虑围绕它的安全控制。

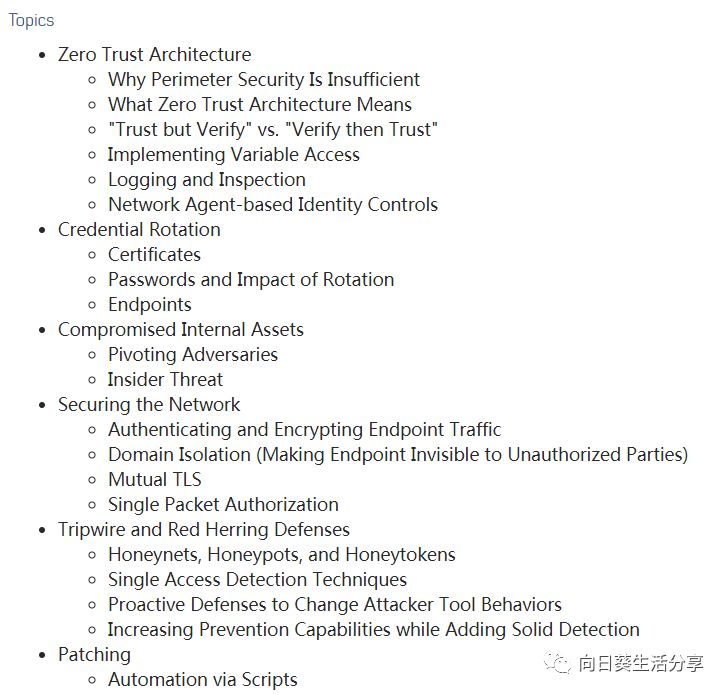

(五) SEC530.5: Zero Trust Architecture: Addressing the Adversaries Already in Our Networks

“信任但验证”("trust but verify.")是一个通用的原则,但这是一个不完整概念。计算机能够动态计算信任,因此,组织应该实施“验证然后信任”。通过这样做,访问可以在访问变得更加流畅的同时被约束到适当的级别。

本节重点介绍如何实现零信任体系结构,其中不再隐含信任但必须经过验证。通过这样做,可以使用可变信任模型来动态地改变访问级别。反过来,这允许在必要时保持用户和设备的信任,从而实现更少或更多的安全控制。重点是利用现有安全技术实现零信任,以最大化其对组织安全状况的价值和影响。

在此部分中,加密和身份验证将用于创建强化网络,无论是外部还是内部。

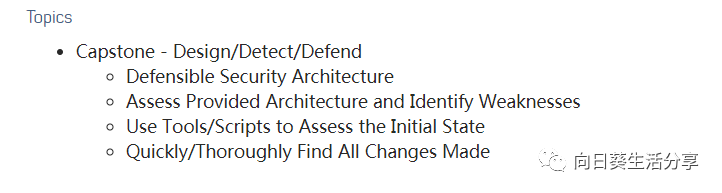

(六) SEC530.6: Hands-On Secure the Flag Challenge

该课程是一个动手比赛的课程,以团队为基础设计安全比赛。 由NetWars提供支持,团队将通过多个级别和任务进行,旨在确保掌握整个课程中推广的现代网络防御技术。 团队将利用OSI模型的所有七个层来评估,设计和保护各种计算机系统和设备。

(七)其他

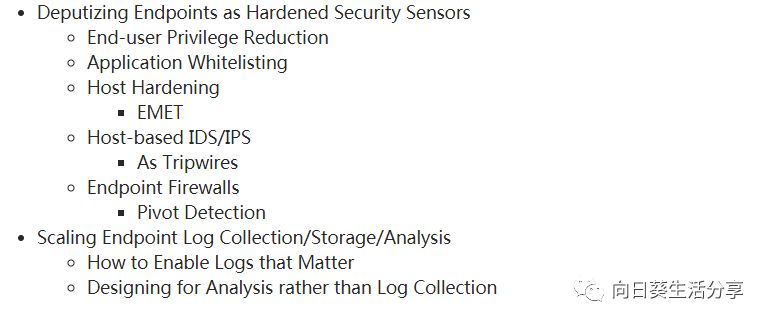

本课程是6天的课程,围绕着“如何使现有的网络更适合现在的安全形势”,第一天讲了背景,讲了好几个模型,Kill Chain和钻石模型,然后介绍一层、二层、三层和应用层中常见的安全设备和控制措施,着重讲了零信任的模型,如何去实现可防御的网络,例如如何利用终端变成Sensors,如何设计日志分析,而不仅仅去做日志收集。

下图是一个530课程的培训现场,跟我们熟悉的培训现场没什么区别,由于强调动手,所以人手一个笔记本,大部分学员是男的,而且有年龄感。

培训完成后,会发一个徽章,徽章反面有句话“边界已亡”。

声明:本文来自向日葵生活分享,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。