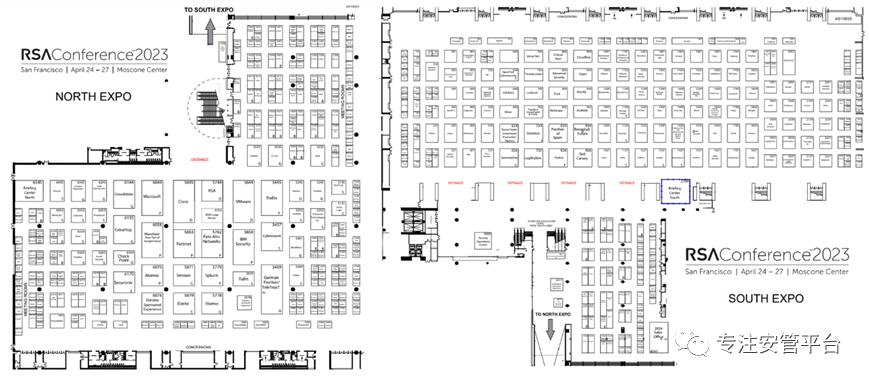

2023年度的RSAC大会已经落下帷幕,毫无疑问,这场主题为 “Stronger Together”的盛会再次创造了空前的规模,参展的安全供应商超过600家,来自全球各地。与国内网络安全产业一样,全球的网络安全产业皆是一片繁荣景象。下图是本届RSAC大会的参展商的展馆分布图,每个格子都代表一家安全供应商。

具有讽刺意味的是,无论是会场之上,还是近一年以来的各种市场调研,无不显示了客户对碎片化网络安全解决方案的忧虑。Gartner表示,75%的组织希望安全供应商能够整合。尽管安全厂商并购的新闻不时见诸于报端,但当你看完创新沙盒10强赛,再浏览完早期厂商展厅的48家早期安全公司,你丝毫不会相信未来的安全供应商会减少。这正应了Gartner的那句话:“安全厂商永远在整合,但永远也整合不完”。

进一步探究,碎片化的安全解决方案及产品的出现源于层出不穷、永不止境的安全新威胁,这是网络安全的本质决定的,无法改变。但碎片化造成的安全运营的复杂度和难度急剧上升则是可以想办法予以缓解的。最简单的方法就是——整合(consolidation)!这里的整合不仅包括狭义的供应商产品的合并和数量的减少,更包括基于平台的跨供应商产品集成与组合。总之,整合的目标就是要让用户在安全运营的时候感到简单,并降低整个运营周期的维护成本。

笔者认为,未来安全运营的一个重要技术发展趋势主要就是围绕整合,也即让安全运营变得更简单来展开。以下通过本次RSAC大会上讨论的热门议题来一窥究竟。

生成式AI给安全运营带来深远影响

以ChatGPT为代表的生成式AI无疑是本次大会的最大噱头。笔者观看的每个演讲都要提及。即便是跟生成式AI应用最无关的议题,演讲者也有办法将其与之联系起来。譬如会说“我在写这个议题的胶片时,询问了ChatGPT应该从哪几个方面进行阐述”,然后引来台下一片大笑。

纵观具体谈及生成式AI的议题,基本可以分为如何应用生成式AI进行防御、如何应用生成式AI进行攻击,以及讨论生成式AI自身的安全性。

而关于如何应用生成式AI这块,目前基本都把焦点放到了安全运营上。正如笔者此前在文章《ChatGPT在安全运营中的应用初探》中所述,目前生成式AI在网络安全领域的最佳应用场景几乎都来自安全运营,并涵盖从事件检测、调查、响应到汇报的各个环节。

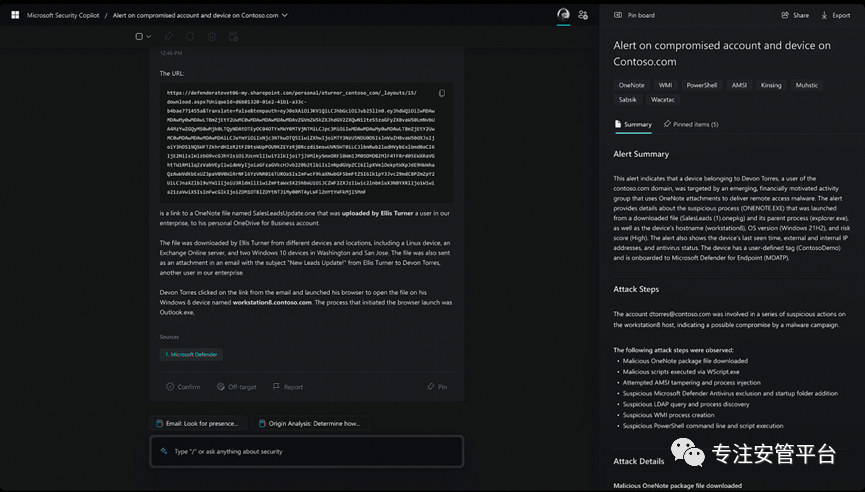

微软在2023年3月底抢先发布了基于生成式AI(GPT4)的Security Copilot(安全副驾),为用户提供了一个安全运营智能助理。发布会上,微软演示了3个应用生成式AI的安全运营场景,分别是基于Prompt的威胁猎捕、事件响应和出具安全报告。

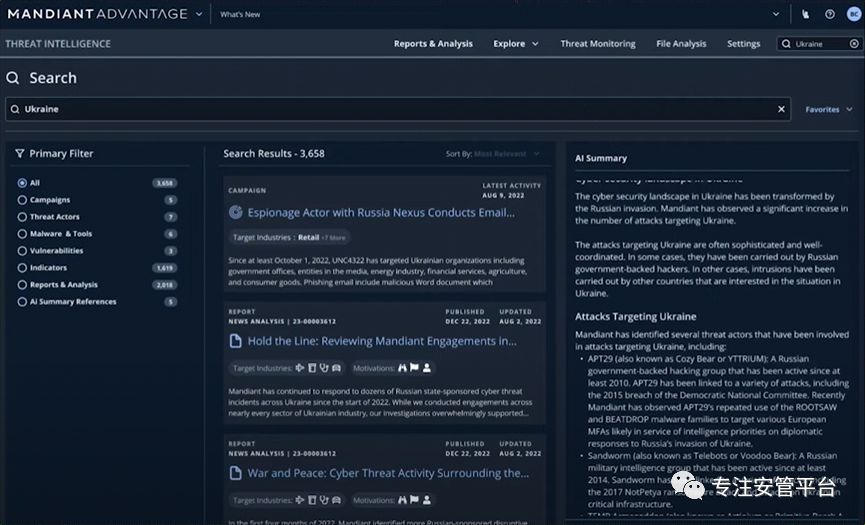

在RSAC大会上,谷歌发布了基于安全领域专用的LLM(称作“Sec-PaLM”)的Google Cloud Security AI Workbench(谷歌云安全AI工作台),赋能客户、伙伴和自身的安全产品,实现智能化安全运营。笔者观看了功能演示,主要应用场景包括基于AI的恶意代码检测,生成情报洞察摘要报告,基于自然语言的事件查询与调查,智能化检测规则生成,以及基于生成式AI的事件摘要和攻击图摘要说明。

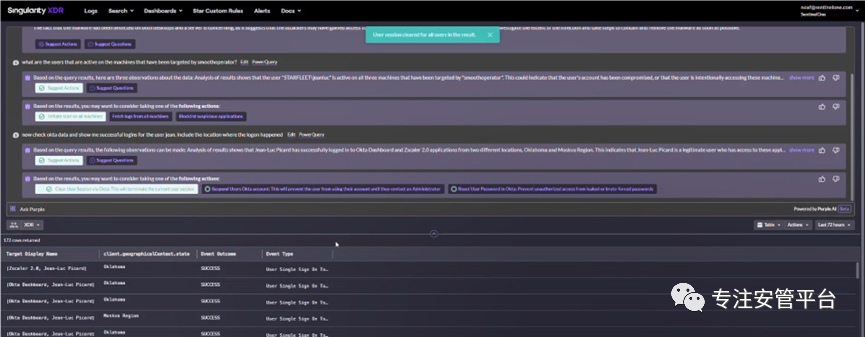

同样,在RSAC大会上,SentinelOne也推出了自己的安全专用生成式AI——Purple AI,通过基于自然语言的多轮对话形式,协助用户进行威胁猎捕、分析与响应。

有趣的是,这些厂商发布的安全专用生成式AI产品无一例外都仅提供有限预览,何时正式发布基本都还没有确切时间。这一方面体现了生成式AI的火爆导致厂商纷纷抢占山头,另一方面也说明该项技术在网络安全(主要是安全运营)领域的应用尚不成熟。

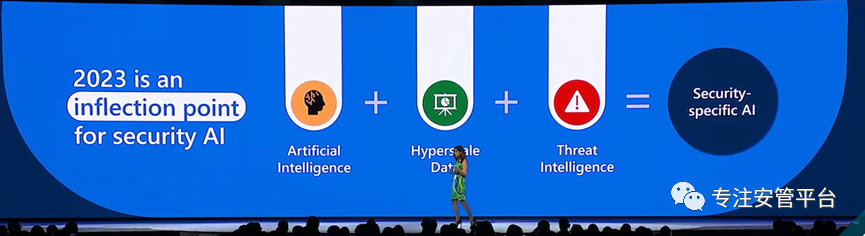

可以肯定的是,专门面向安全领域的生成式AI对安全运营必将产生深远的影响,正如微软安全业务的副总裁Vasu Jakkal在《Defending at Machine Speed》演讲时所说,“AI应用于安全的拐点已来”。因此,在战略层面要高度重视生成式AI。

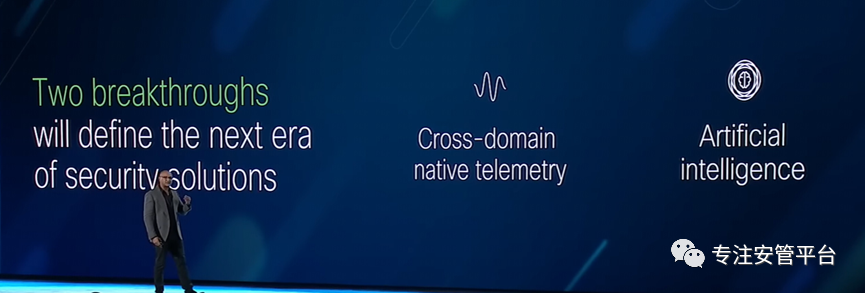

微软描绘了应用于安全领域的AI的三个基本要素:AI技术自身(尤指生成式AI)、超大规模的安全数据,以及威胁情报。简单说,就是:安全领域的AI=算法+数据+知识。谷歌的Sec-PaLM的底层逻辑基本上也是如此,思科亦是如此。

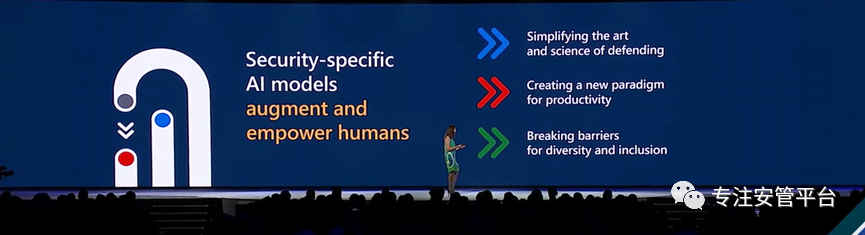

而安全领域专用的生成式AI对安全运营的深远影响核心就体现在简化二字之上。它通过全新的用户体验(微软称为新的生产力范式),也就是基于自然语言的最“人性化“的方式,简化了人与机器(工具)之间在安全运营时的交互过程,也简化了人与人的专业知识传承过程。未来不再需要人去做事件标准化,去写机读的查询语句、规则、脚本和剧本。

思科的Jeetu Patel 在题为《Threat Response Needs New Thinking》的演讲中也提出了同样的观点:用AI简化安全。

思科虽然尚未发布自己的LLM,但也畅想了一番AI加持下的全新安全运营用户体验。

但是,无论我们如何在战略上重视安全专用生成式AI,都不要忘记一点:安全的对抗本质还是人与人的较量。笔者认为,在可见的未来,AI技术依然无法改变这点。正如微软的Vasu Jakkal所说:“在安全领域,要讨论的不是(AI)技术能做什么,而是人在(AI)技术加持下能做什么”。即便是Trellix的CEO Bryan Palma提及未来SOC将由机器人来操作的时候,也没有忘了说这些机器人是在人领导下的,受人指挥调度和监督的。

在战术层面,必须清醒地认识到当前生成式AI技术在安全运营领域的应用还比较初级,并应充分挖掘可以发挥生成式AI基本特长的安全运营应用场景。当前的核心是如何将自然语言翻译为机读指令(规则、策略、脚本、剧本等),最终安全运营平台和工具执行的还是原来那些机读指令。然后再使用生成式AI对结果进行解读,并开启新一轮人机交互。

如前所述,安全领域的生成式AI不仅依赖于算法和数据,还严重依赖于安全知识(经验、流程、情报等)。在从海量安全数据中找寻隐匿的威胁方面,还需要灌输人类的知识,尚无法实现自主检测。笔者认为,在生成式AI一统AI之前,包括知识图谱在内的分析型AI依然还有用武之地。

智能自动化是安全运营的必由之路

在某种意义上,安全运营自动化的本质上也就是简化。安全运营自动化通过对使用者提供一种简化的交互模式,来提升安全运营的效率,降低运营的复杂度和成本。

聆听与会大咖们的发言,可以明显地感受到,安全运营的自动化正在从传统的机械式自动化向AI加持的智能自动化、认知自动化,或者说超自动化方向演进。如果说生成式AI让我们获得了空前的思考力,那么AI加持的智能自动化将让我们获得空前的行动力。对于安全运营而言,行动才是一次运营活动闭环的标志。

Akami的首席安全官Boaz Gelbord在关于未来安全趋势的演讲中,将自动化列为第一个大趋势。他认为,安全想要赶上数字化时代的业务发展速度(speed of business),要赶上攻击者的速度(speed of adversary),不能再依靠人工操作,而必须借助自动化,用机器速度(speed of machine)来对抗机器速度。

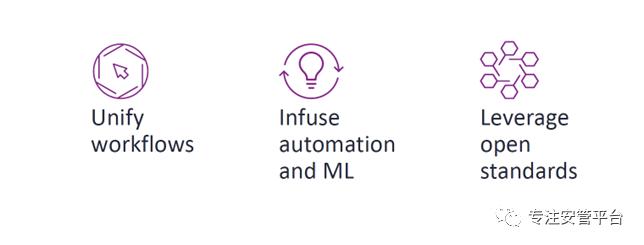

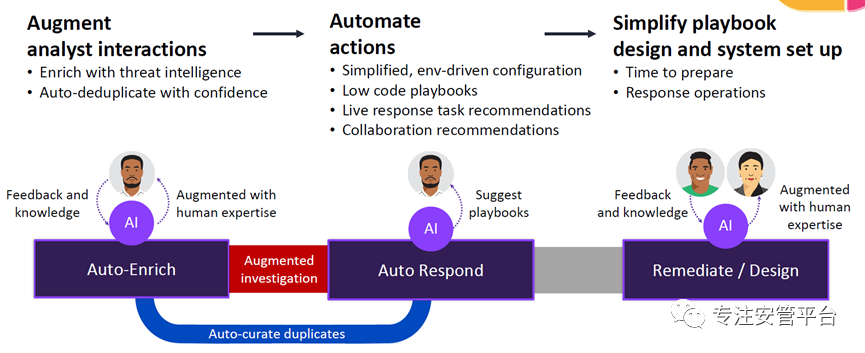

IBM QRadar的产品经理们在《Siloed to Unified: The Evolution of the Security Analyst Experience》演讲中,提出了改善分析体验的三个基本策略:统一工作流、融合AI和自动化、利用开放标准。

下图展示了一个用AI赋能的自动化安全事件调查过程。通过这套智能自动化过程,简化了安全运营的流程步骤,缩短了调查和响应时间,提升了分析师体验。

重新定义安全运营的“平台”

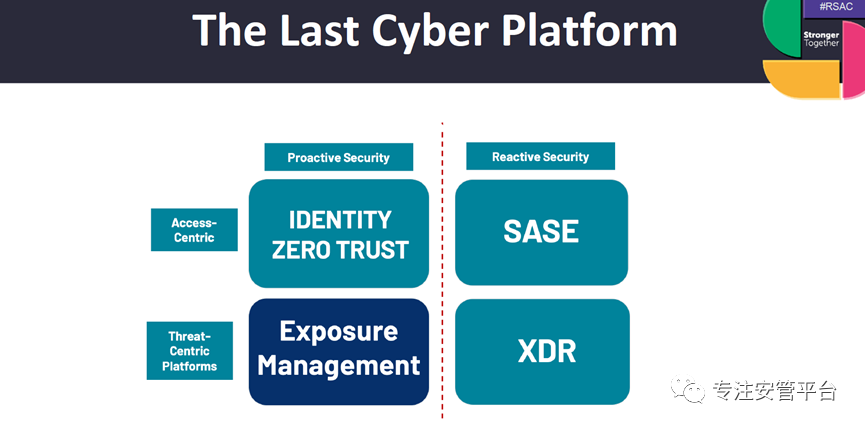

如前所述,企业和组织都迫切希望降低安全(不仅是安全运营)的复杂性,简化安全,并提升效率。受此影响,在安全的各大领域纷纷出现了旨在整合该领域内不同安全技术的平台。如果说整合是安全发展的内在驱动力,那么平台就是这个驱动力的具象化。这里的平台既包括单一安全厂商提供的全家桶式平台,也包括跨厂商的开放式平台。这些领域包括整合边缘网络安全的SASE,整合数据安全的DSP,整合身份安全的CIP(下一代身份平台),整合云安全的CNAPP,整合检测与响应的XDR,当然也包括整合不同安全运营技术的未来SOC。

未来安全厂商之间的竞争将从产品的竞争发展到平台的竞争。这时的平台已不再是传统的平台。

RSA的CEO Rohit Ghai在介绍当前身份管理面临的危机时,提到了身份管理平台的三次发展浪潮。笔者认为,身份平台发展的三个阶段同样适用于其它平台,包括安全运营平台。

第一代平台:核心是通过各种API将各种碎片化的安全能力组装到一起,这时候关心的是“能组装到一起吗?”

第二代平台:核心是形成一个全景图,获得对目标的可见性,这时候关心的是“这个图长什么样子?”

第三代平台:核心是形成洞察,做出决策,这时候关心的是“这幅图代表了什么含义?我该做些什么?”

如果我们采用上面的代际划分方法论,显然,随着AI应用于安全的拐点到来,安全运营的平台开始迈入第三代。鉴于不同的人对安全运营平台的代际划分可能不同,笔者姑且将这个新时代的安全平台称作“未来安全平台”,将新时代的安全运营平台称作“未来SOC”。

那么,未来SOC具备什么核心特征?对此,业界现在还没有统一答案,但RSAC大会上的发言可以引发我们深入思考。

思科的Jeetu Patel在题为《Threat Response Needs New Thinking》的演讲中提出了跨域原生遥测的概念,强调未来平台要能够采集和集成多种原生的遥测数据。

思科的另一位副总裁Tom Gillis则进一步阐释了未来平台应该是预先集成和组装好的,用户开箱即用的,而不能是用户买回来一堆零部件自己组装的。

派拓网络的首席产品官Lee Klarich则将原生集成作为未来平台的关键能力。这一提法跟思科的思路大体一致。他表示,以前的集成往往做不到被集成的能力都是同类最佳的,而新的原生集成将可以做到“既要又要叒(还)要”。

扩展安全运营平台的技术栈

安全运营平台的核心能力是威胁的检测与响应,但已经属于事中和事后阶段了。因此,需要增加一些事前的主动安全的手段。

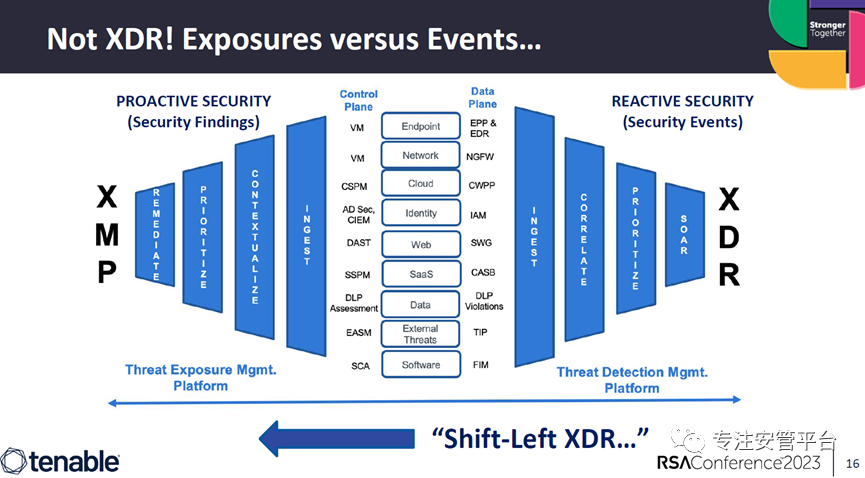

Tenable的首席产品官Nico Popp介绍了将暴露管理纳入主动的网络安全平台的理念和框架。

Nico Popp表示,暴露管理补齐了以威胁为中心的(安全运营)平台缺失的一块内容,并进一步提出了XMP(威胁暴露管理平台)的概念。

其它更激进的言论

除了以上大部分人都在讨论的未来安全运营的技术点,还有人在会上就未来的安全运营发表了更加激进的言论。

Trellix的CEO Bryan Palma在《SecOps Revolution is Now》的keynote演讲中,提出了未来SOC的三个关键倡议:1)能回击对手的SOC,强调能够先发制人(strike first)回击攻击者,使出扫堂腿(sweep leg),改变交战规则;2)游戏化的SOC,强调构建一种高度游戏化的靶场或者攻防演练实景,借鉴游戏的奖励机制来激励人员,培养安全运营人才,并能快速平战转换;3)机器人运行的SOC,强调构建一个在人类指挥调度和监督下的自主SOC或认知自动化SOC。

考虑到Trellix脱胎于大量服务于军方的FireEye的背景,笔者可以理解这番表述。前两个倡议在军用级别和国家级别的SOC行得通,但对于民用级的SOC,恐怕不现实。

选XDR还是选SIEM?

笔者在2月份跟Gartner分析师Pete Shoard沟通时,他表示XDR更多是一种技术,并不是一个(产品)市场,也不会编写XDR的市场指南或者魔力象限。XDR跟SIEM在应用场景上有重叠,但不会取代SIEM。

业内知名的安全运营专家Anton Chuvakin在参加完此次RSAC大会后发表博客表示,相较于2022年的喧嚣尘上,今年XDR明显降温,并且有一些XDR厂商已经转型SIEM。

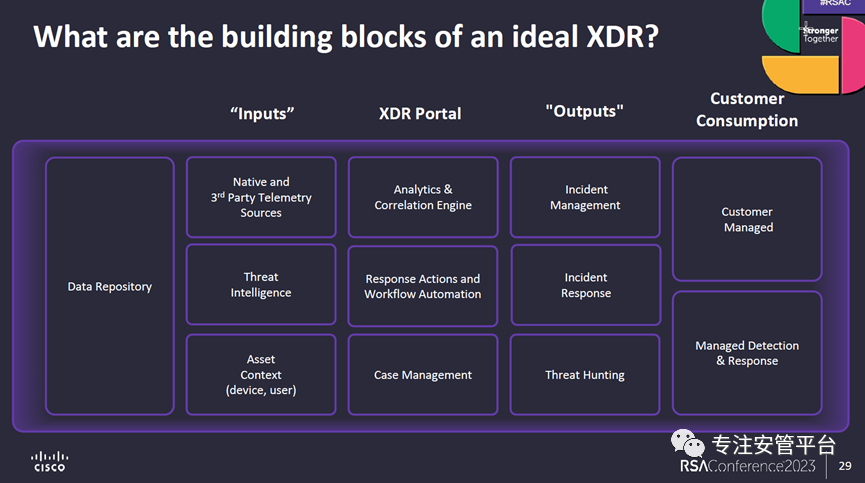

我们可以看到,思科还在大力推广他们的XDR组合式(全家桶)解决方案,并且在大会场上表示“XDR不是SIEM,可以跟SIEM联合工作”。笔者认为,在集成的和简化的检测与响应理念大行其道的当下,思科所描述的XDR与SIEM的差别基本上都不是技术层面的,而更多是业务模式上的。

实际上,包括思科XDR在内的技术架构跟现代SIEM越来越趋同,尤其跟现代SIEM的TDIR应用场景相比较时,如下图所示。

此外,在赞助商的产品简报环节,Elastic和Cybereaon还在讲XDR。当你看完他们描述的内容,跟现代SIEM并无二致。

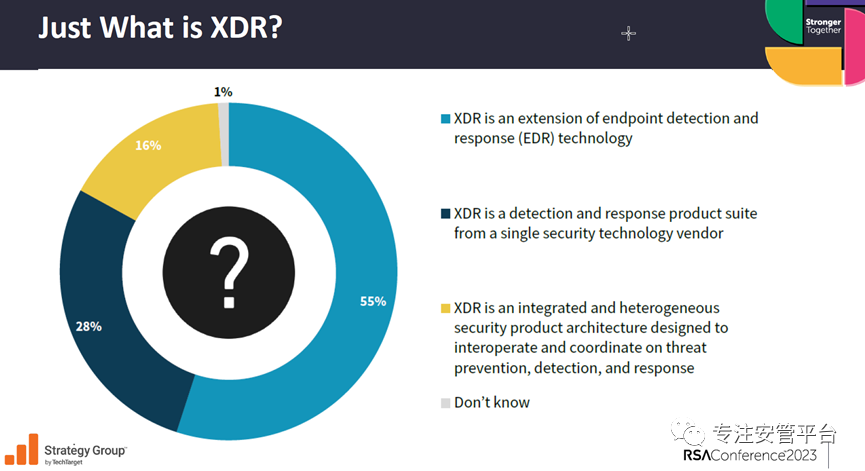

ESG在大会上展示的调研报告凸显了用户侧对于XDR认知的分歧。55%的受访者认为XDR是EDR的扩展【笔者注:这跟当今大部分依然奋战在XDR领域的厂商都是前EDR厂商高度一致】,28%的受访者认为XDR是单一厂商提供的检测与响应套件(全家桶),还有16%的受访者认为XDR是一种集成的和异构的用于威胁阻断、检测和响应的协作性安全产品架构(这类客户通常是大型客户,他们更倾向于通过采购+定制开发的方式自己搭建XDR体系)。显然,不同规模的客户,不同安全成熟度的客户,对XDR的诉求各不相同。

笔者认为,对于厂商而言,选XDR还是选SIEM更多是一种业务策略;对于用户而言,XDR的定义不重要,选XDR还是选SIEM也不重要,关键是要实现集成的、简化的、高效的威胁检测与响应。

小结

回顾此次RSAC大会,安全运营已经成为全球网络安全从业者的焦点,安全运营技术正处在AI应用落地的拐点,各种安全专用的生成式AI将对未来的安全运营平台(未来SOC)带来深远的影响。生成式AI跟编排自动化技术相结合,创造了全新的交互模式,以及随之而来的极简的和高效的用户体验。

安全技术永远都是碎片化的,关键在于通过集成化、智能化的整合网络安全平台将碎片化的技术有机地组合到一起【注:Gartner将此称之为网络安全网格】,并触发其涌现出更多的应用场景,产生更高的安全价值。

记住,复杂是安全最大的敌人。

声明:本文来自专注安管平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。