总部位于美国马里兰州的网络安全公司Dragos是全球工控安全市场首个独角兽企业,2021年Dragos完成2亿美元D轮投资时估值超过20亿美元。该公司专门保护生产天然气、石油和化学品、采矿和生产线管理等工业企业的控制系统,其安全服务覆盖了美国70%的电网。

本周三,在遭遇疑似勒索软件攻击后,工控安全公司Dragos发布安全公告,披露在5月8日发生“网络安全事件”,声称一个已知的勒索软件犯罪组织试图破坏Dragos的安全防御系统并渗透到内网加密设备。

Dragos表示其公司网络和安全平台在攻击中并未遭到破坏,攻击者的横向移动、提权、加密、驻留等攻击手段大多被Dragos的多层安全控制和基于角色的访问控制挫败了,但攻击者成功入侵了该公司的SharePoint云服务和合同管理系统。

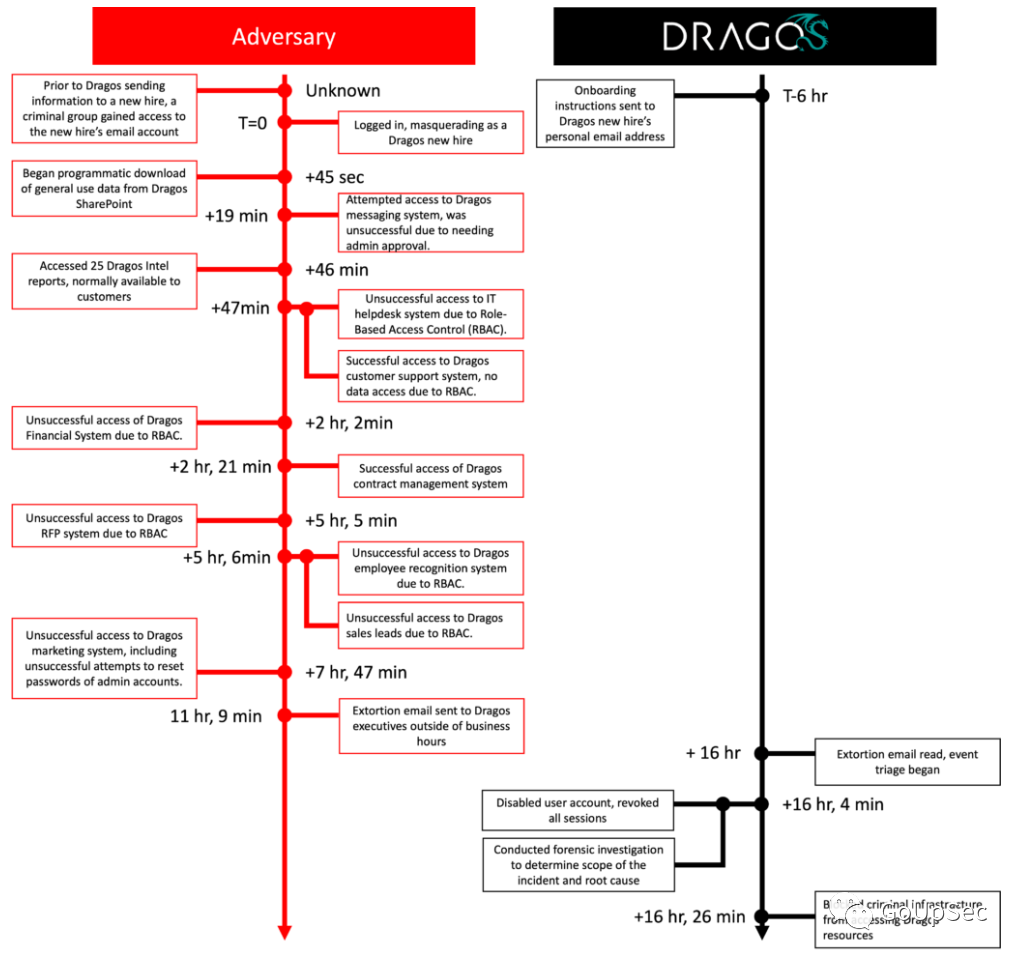

鉴于Dragos在关键基础设施和工业系统安全领域的重要地位,此次攻击事件立刻成为业界观摩的焦点,尤其是攻击者的TTPs(技术、战术、流程)和Dragos的事件响应流程(下图)。

攻击者TTPs的MITRE ATT&CK映射

来源:Dragos

事件时间线 来源:Dragos

根据公告中提供的事件时间线,攻击者通过新入职销售员工之前泄露的个人电子邮件地址获取访问权限,随后使用该员工个人信息冒充Dragos员工并完成员工入职流程中的初始步骤。

在入侵Dragos的SharePoint云平台后,攻击者下载了“一般用途数据”并访问了25份通常仅供客户使用的情报报告。

在攻击者访问员工帐户的16小时内,由于基于角色的访问控制(RBAC)规则,攻击者尝试访问了多个Dragos系统,包括消息传递、IT帮助台、财务、提案请求(RFP)、员工识别和营销系统,但都以失败告终。

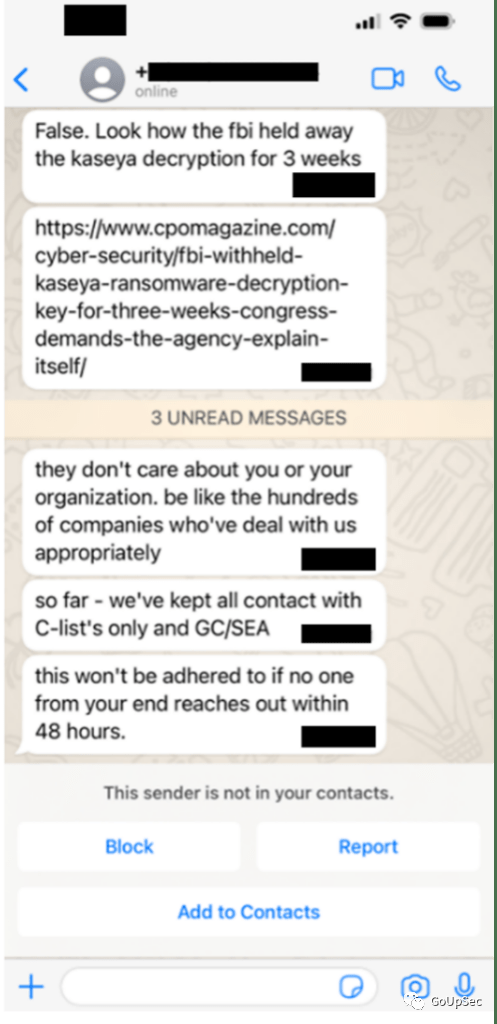

由于未能在Dragos的内部系统成功部署勒索软件,攻击发生11个小时后,攻击者转而以披露事件来勒索Dragos,他们向Dragos高管发送了一封勒索电子邮件(下图),由于在法定工作时间以外发送,该消息在5小时后才被阅读。

Dragos的网络安全部门在获悉勒索消息五分钟后立刻禁用了被盗用的员工帐户,撤销了所有活动会话,并阻止网络犯罪分子的基础设施访问公司资源。

“我们相信,我们的分层安全控制成功阻止了威胁行为者部署勒索软件的主要目标,”Dragos在公告中指出:“我们阻止了攻击者完成横向移动、升级特权、建立持久访问或对基础设施进行任何更改。”

值得注意的是,作为惯用TTP的一部分,该网络犯罪集团不仅积极联系Dragos的高管,还在对话中提及高管的家庭成员和联系人。

显然,攻击者对目标公司高管的家庭成员也有“研究”,他们知道Dragos高管家庭成员的名字。此外,在攻击期间,网络犯罪分子还通过个人电子邮件联系了Dragos的高管。

Dragos提供的IOC中列出的IP地址之一(144.202.42[.]216)之前被发现托管SystemBC恶意软件和Cobalt Strike,勒索软件团伙通常使用这两种恶意软件来远程访问受感染的系统。

Equinix的CTI研究员Will Thomas认为,SystemBC已被许多勒索软件团伙使用,包括Conti、ViceSociety、BlackCat、Quantum、Zeppelin和Play,因此很难确定攻击背后的威胁行为者。

Thomas指出,该IP地址也被用于最近的BlackBasta勒索软件攻击,这可能有助于缩小嫌疑人范围。

对于此次勒索软件攻击,Dragos明确表示不会助长网络犯罪,将不会支付赎金。

“虽然外部事件响应公司和Dragos分析师认为事件得到了控制,但这是一项正在进行的调查。由于我们选择不支付勒索赎金而丢失并可能公开的数据令人遗憾。”Dragos总结道。

Dragos就此事件分享的经验和建议如下:

加固IAM基础架构和流程

在整个企业中实施职责分离

将最小特权原则应用于所有系统和服务

尽可能实施多因素身份验证

对已知的错误IP地址应用显式阻止

仔细检查传入电子邮件中的典型网络钓鱼触发器,包括电子邮件地址、URL和拼写

通过经过测试的事件响应手册确保持续的安全监控到位

参考链接:

https://www.dragos.com/blog/deconstructing-a-cybersecurity-event/

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。