01 黑产团伙概览

“游蛇”黑产团伙自2022年下半年开始活跃至今,针对国内用户发起了大量的攻击活动。该团伙利用钓鱼邮件、伪造的电子票据下载站、虚假应用程序下载站、社交软件等多种途径传播恶意程序,其投放的恶意程序运行后从攻击者服务器中获取多个载荷文件,利用“白加黑”的方式,借助NetSarang系列工具更新程序、腾讯游戏相关程序等加载恶意载荷,使用COM组件创建计划任务,经过多层解码后在内存中释放执行Gh0st远控木马变种。该黑产团伙使用多种途径传播恶意程序,短时间内针对国内用户发起大量攻击,更换服务器地址的频率较高,下载的载荷文件均经过混淆处理以规避安全产品的检测,因此安天CERT将其命名为“游蛇”。

表1‑1 黑产团伙概览

黑产团伙概览 | 说明 |

黑产团伙名称 | 游蛇 |

主要传播方式 | 钓鱼邮件、伪造的电子票据下载站、虚假应用程序下载站、社交软件 |

出现时间以及活跃时间 | 2022年下半年开始活跃至今 |

针对系统 | Windows操作系统 |

主要技术特点 | 利用恶意下载器获取载荷文件; 利用“白加黑”方式加载恶意载荷; 利用下载的配置文件获取C2地址; 利用Gh0st远控木马变种进行远程操控。 |

基础设施 | 恶意载荷文件常被托管于其服务器中的“picturess/2022”、“picturess/2023”、“images”等目录下,更换服务器地址的频率较高。 |

经验证,安天智甲终端检测与响应系统(智甲EDR)的邮件防护模块可精准识别本次活动的钓鱼邮件;安天智甲终端防御系统(简称IEP)可实现对恶意下载器及远控木马等恶意软件的有效查杀。

02 黑产团伙技术梳理

2.1 传播方式

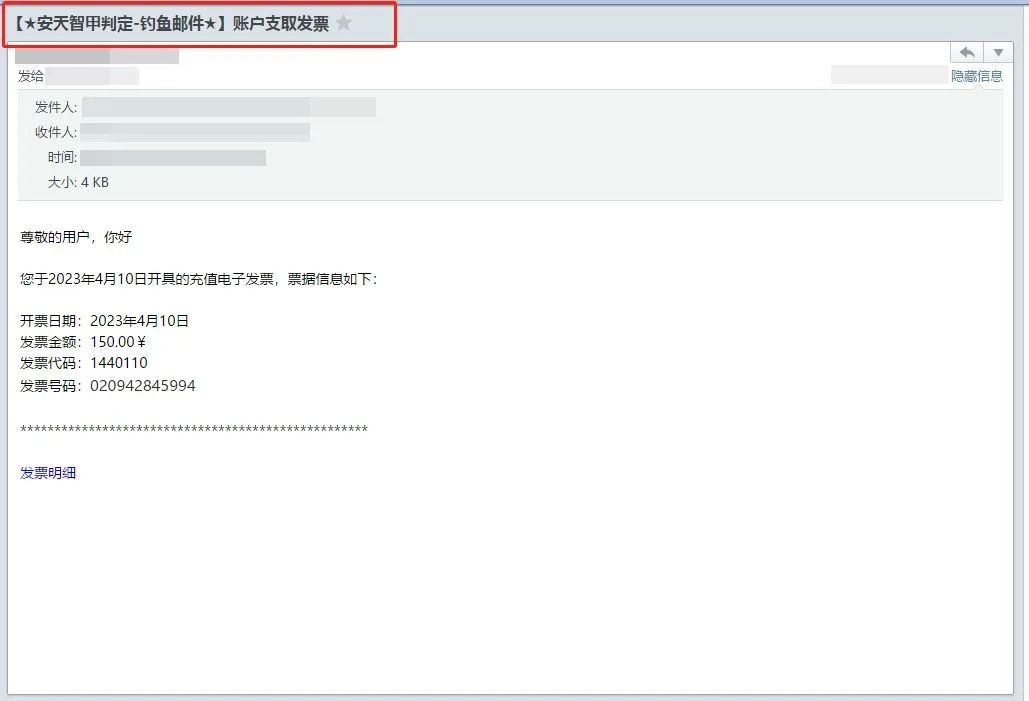

该黑产团伙近期频繁通过钓鱼邮件传播恶意程序,邮件主题通常与电子发票相关,钓鱼邮件内容如下:

您于xxxx年x月x日开具的充值电子发票,票据信息如下: 开票日期:[日期] 发票金额:[金额] 发票代码:[代码] 发票号码:[号码] 发票明细 |

“发票明细”是一个超链接,指向攻击者伪造的电子票据下载站,网站提供下载的压缩包内含有恶意程序。

图2‑1 伪造的票据下载站

除此之外,该团伙还利用虚假应用程序下载站、社交软件等多种途径传播恶意程序,获取对受害主机的控制权后,进一步对受害主机进行远程操控,冒充受害者利用社交软件发送恶意程序,使恶意程序得到更广泛的传播。

表2‑1 部分钓鱼文件名称

文件名称 |

这几笔错误的账单我圈出来了 你看看.zip |

交易对接总额详细报表.rar |

USDT回款清单.exe |

2023年国务院税务总局最新政策计划.zip |

下发明细.exe |

出入款对接报表.rar |

Telegram-zh_CN 官方中文语言包.exe |

Letsvpn-latest最新vpn客户端电脑版.zip |

点击安装简体中文语言包.exe |

Telegram_zh_CN.rar1.exe |

该团伙通常将恶意载荷文件托管于其服务器中的“picturess/2022”、“picturess/2023”、“images”等目录下,更换服务器地址的频率较高。

表2‑2 部分用于托管恶意载荷的URL

URL |

http[:]//frp.freefrp.net/images |

http[:]//info.0a305ffb2a1d41f6870eac02f9afce89.xyz/images |

http[:]//datacache.cloudservicesdevc.tk/picturess/2023 |

http[:]//imgcache.cloudservicesdevc.tk/picturess/2023 |

http[:]//nbs2012.novadector.xyz/picturess/2023 |

2.2 恶意程序执行流程

该黑产团伙投放的恶意程序从攻击者服务器中获取多个载荷文件,获取的载荷文件主要分为两类,且加载方式及执行流程也有所不同。

➤第一类载荷文件

1. 利用NetSarang公司系列工具的更新程序(tu_rt.exe)执行恶意Shellcode;

2. 使用COM组件创建计划任务,伪装成迅雷等应用程序的相关服务,以此实现持久化机制;

3. 经过多层解码后在内存中释放并执行Gh0st远控木马变种,读取下载的setting.ini文件内容获取C2地址,与C2地址连接从而对受害主机进行远程操控。

➤第二类载荷文件

1. 恶意程序解码出指令将下载的两个载荷文件合并为TASLoginBase.dll;

2. 利用腾讯游戏相关程序(TASLogin.exe)执行TASLoginBase.dll;

3. 经过多层解码后在内存中释放并执行Gh0st远控木马变种,读取下载的setting.ini文件内容获取C2地址,与C2地址连接从而对受害主机进行远程操控。

03 样本分析

3.1 第一类载荷文件

样本程序运行后,从C2服务器获取DLL文件并加载到内存执行。而后该DLL文件从指定的URL处下载多个载荷文件,并执行25638.exe程序。

表3‑1 下载文件列表

文件名称 | 功能 |

%ProgramData%\\setting.ini | 保存C2服务器地址 |

%ProgramFiles(x86)%\\25638\\25638.exe | NetSarang公司系列工具的更新程序 |

%ProgramFiles(x86)%\\25638\\25638.dat | 攻击者在其中的“_TUProj.dat”文件中添加恶意Shellcode,利用“白加黑”执行恶意Shellcode |

%ProgramFiles(x86)%\\25638\\Media.xml | 失去文件头的DLL文件,用于创建计划任务 |

%ProgramFiles(x86)%\\svchost\\svchost.exe | 与25638.exe是相同程序 |

%ProgramFiles(x86)%\\svchost\\svchost.dat | 与25638.dat是相同文件 |

%ProgramFiles(x86)%\\svchost\\Media.xml | 失去文件头的DLL文件,用于对update.log进行解码 |

%ProgramFiles(x86)%\\svchost\\update.log | 经过多层解码后得到最终载荷 |

25638.exe(原名称tu_rt.exe)是NetSarang公司系列工具的更新程序,具有正常的数字签名,运行后会使用内置的密码对同路径中同名的dat文件进行解析,并执行其中的“_TUProj.dat”文件。攻击者利用此特点,在“_TUProj.dat”文件中添加恶意代码,利用白加黑技术执行恶意Shellcode。

图3‑1 执行恶意Shellcode

恶意Shellcode执行后读取同路径中Media.xml文件的内容,修复其文件头还原成DLL文件并加载到内存中执行。25638文件夹和svchost文件夹中的Media.xml为两个不同的载荷文件,前者经过还原后使用COM组件创建计划任务,并伪装成迅雷的相关服务;后者经过还原后读取同路径中的update.log文件,经过多层解码后最终执行Gh0st远控木马变种。

图3‑2 使用COM组件创建计划任务

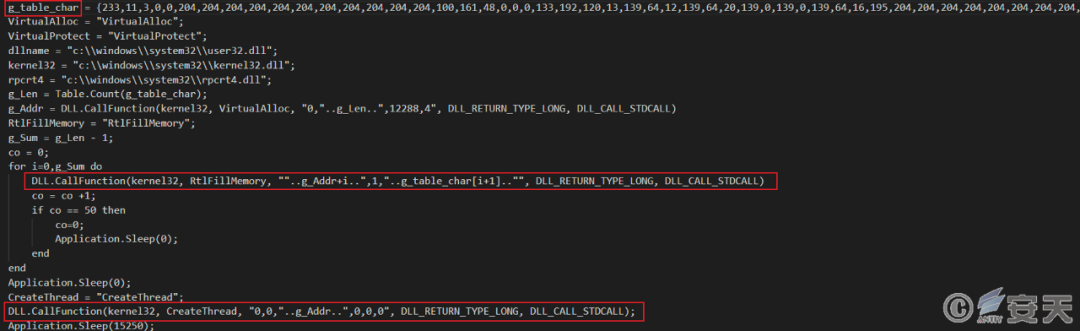

3.2 第二类载荷文件

该团伙投放的一些其他恶意程序会下载另一组载荷文件。

表3‑2 载荷文件列表

文件名称 | 功能 |

%ProgramData%\\setting.ini | 保存C2服务器地址 |

%Public%\\Documents\\update.lnk | 快捷方式,用于执行dllhosts.exe |

%Public%\\Documents\\dllhosts.exe | 腾讯游戏相关程序 |

%Public%\\Documents\\MZ.txt | 经过合并后变成恶意的TASLoginBase.dll文件,利用“白加黑”执行该恶意DLL |

%Public%\\Documents\\TAS.txt | |

%Public%\\Documents\\update.log | 经过多层解码后得到最终载荷 |

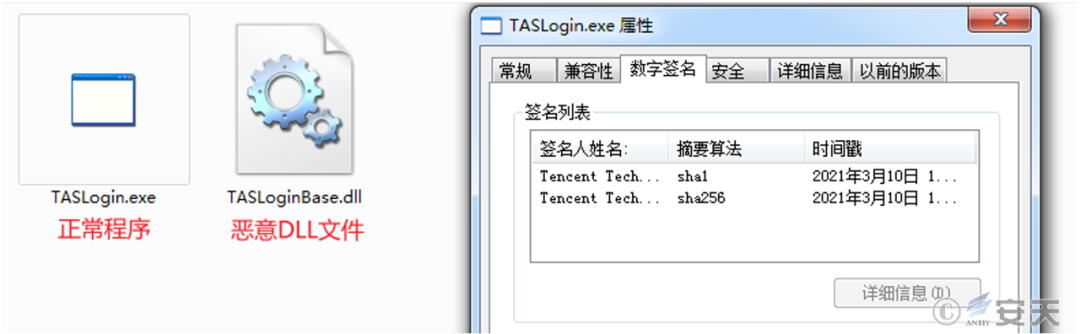

恶意程序解码出指令将下载的MZ.txt和TAS.txt文件合并为TASLoginBase.dll文件,利用update.lnk快捷方式执行dllhosts.exe程序。该程序的原名称为TASLogin.exe,具有数字签名,是一个正常程序。攻击者利用“白加黑”的方式加载同路径下恶意的TASLoginBase.dll文件,读取update.log文件,最终执行Gh0st远控木马变种。

图3‑3 “白加黑”方式加载恶意DLL文件

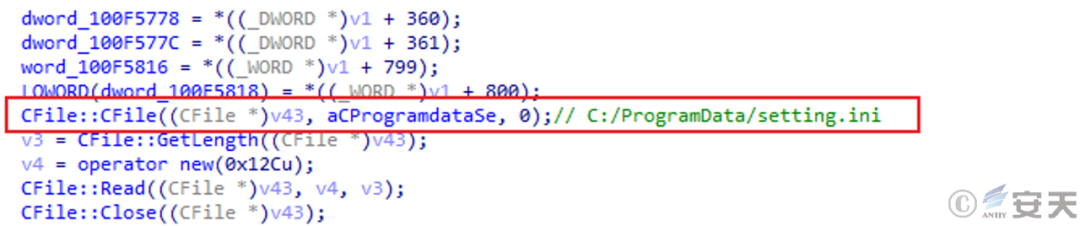

3.3 读取配置文件获取C2地址

该团伙使用的Gh0st远控木马变种根据下载的%ProgramData%\\setting.ini文件获取C2地址,从而对受害主机进行远程操控。

图3‑4 读取setting.ini文件获取C2地址

04 防护建议

为有效防御此类攻击事件,提升安全防护水平,安天建议政企机构采取如下防护措施:

4.1 识别钓鱼邮件

1.查看邮件发件人:警惕发送“公务邮件”的非同一组织的发件人;

2.看收件人地址:警惕群发邮件,可联系发件人确认;

3.看发件时间:警惕非工作时间发送的邮件;

4.看邮件标题:警惕具备“订单”、“票据”、“工资补贴”、“采购”等关键词的标题的邮件;

5.看正文措辞:警惕以“亲”、“亲爱的用户”、“亲爱的同事”等较为泛化问候的邮件;

6.看正文目的:警惕以“系统升级”、“系统维护”、“安全设置”等名义索取邮箱账号密码的邮件;

7.看正文内容:警惕其中附带的网页链接,特别是短链接;

8.看附件内容:查看前,需使用反病毒软件对附件进行病毒扫描检测。

4.2 网站传播防护

1.建议使用官方网站下载的正版软件。如无官方网站建议使用可信来源进行下载,下载后使用反病毒软件进行扫描;

2.建议使用沙箱环境执行可疑的文件,在确保安全的情况下再使用主机执行。安天追影威胁分析系统(PTA)采用深度静态分析与沙箱动态加载执行的组合机理,可有效检出分析鉴定各类已知与未知威胁。

4.3 政企机构防护

1.安装终端防护软件:安装反病毒软件,建议安装安天智甲终端防御系统;

2.加强口令强度:避免使用弱口令,建议使用16位或更长的口令,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

3.部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对恶意代码的发现与追踪溯源。安天探海威胁检测系统(PTD)以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

4.安天服务:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查;安天7*24小时服务热线:400-840-9234。

经验证,安天智甲终端检测与响应系统(智甲EDR)的邮件防护模块可精准识别该钓鱼邮件;安天智甲终端防御系统(简称IEP)可实现对恶意下载器及远控木马等恶意软件的有效查杀和对用户终端的切实防护。

图4‑1 安天智甲EDR邮件防护模块精准识别钓鱼邮件-客户端

图4‑2 安天智甲EDR邮件防护模块精准识别该钓鱼邮件-服务端

图4‑3 安天智甲实现对用户系统的有效防护

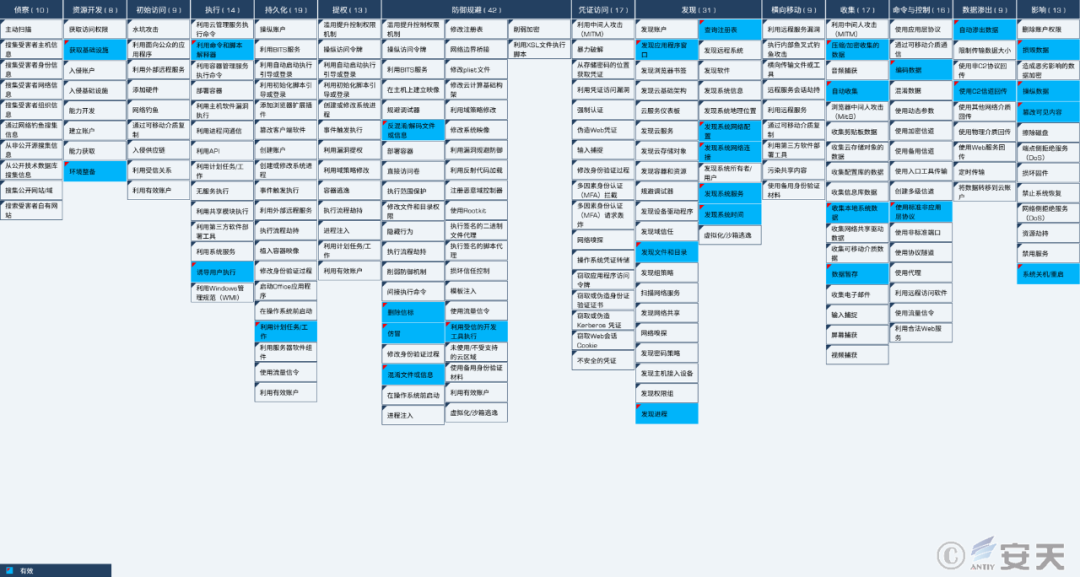

05 事件对应的ATT&CK映射图谱

针对攻击者投递窃密木马的完整过程,安天梳理本次攻击事件对应的ATT&CK映射图谱如下图所示:

图5‑1 技术特点对应ATT&CK的映射

攻击者使用的技术点如下表所示:

表5‑1 事件对应的ATT&CK技术行为描述表

ATT&CK阶段/类别 | 具体行为 | 注释 |

资源开发 | 获取基础设施 | 获取C2服务器 |

环境整备 | 托管恶意载荷 | |

执行 | 利用命令和脚本解释器 | 利用命令和脚本文件执行程序 |

诱导用户执行 | 利用钓鱼文件诱导用户执行 | |

持久化 | 利用计划任务/工作 | 使用COM组件创建计划任务 |

防御规避 | 反混淆/解码文件或信息 | 解码载荷信息 |

删除信标 | 删除下载的载荷文件 | |

仿冒 | 仿冒其他应用程序 | |

混淆文件或信息 | 混淆载荷信息 | |

利用受信的开发工具执行 | “白加黑”方式加载恶意载荷 | |

发现 | 发现应用程序窗口 | 发现应用程序窗口 |

发现文件和目录 | 发现文件和目录 | |

发现进程 | 遍历查找安全产品进程 | |

查询注册表 | 查询注册表 | |

发现系统网络配置 | 发现系统网络配置 | |

发现系统网络连接 | 发现系统网络连接 | |

发现系统服务 | 发现系统服务 | |

发现系统时间 | 发现系统时间 | |

收集 | 压缩/加密收集的数据 | 对收集的数据进行加密 |

自动收集 | 自动收集主机信息 | |

收集本地系统数据 | 收集本地系统数据 | |

数据暂存 | 数据暂存 | |

命令与控制 | 编码数据 | 编码数据 |

使用标准非应用层协议 | 使用TCP协议 | |

数据渗出 | 自动渗出数据 | 自动渗出数据 |

使用C2信道回传 | 使用C2信道回传 | |

影响 | 损毁数据 | 删除指定数据 |

操纵数据 | 操纵数据 | |

篡改可见内容 | 篡改可见内容 | |

系统关机/重启 | 系统关机/重启 |

06 IoCs

IoCs |

FAC6A0419C8288B58B1EDB0BF6E017B8 |

9DBE476CAFD45CC08AE2B1E6E5ED1739 |

9050AC019B4C8DDDBC5E250BB87CF9F2 |

4AE5E8BDD68861DF10F01FE268859588 |

3668799602E1E5B94BF893141B4B76E6 |

AABD7D9DE6C3C6FC4F639B8D664AE87C |

8C4862A32095D0B71FCF8FB0B244161A |

E22B83F968D67EC368D899246FF8CAB7 |

66557B2BD93E70A2804E983B279AB473 |

AC6AD5D9B99757C3A878F2D275ACE198 |

B1B63759909A89F90F736CB35F188747 |

EFBB79C0088E0F0E41D42BECBCF2CA87 |

8305B3AAA33FB9CA2E07E165B2030A33 |

http[:]//frp.freefrp.net/images |

http[:]//info.0a305ffb2a1d41f6870eac02f9afce89.xyz/images |

http[:]//datacache.cloudservicesdevc.tk/picturess/2023 |

http[:]//imgcache.cloudservicesdevc.tk/picturess/2023 |

http[:]//nbs2012.novadector.xyz/picturess/2023 |

http[:]//luthj.sbs/home.html |

http[:]//swqe.sbs/home.html |

http[:]//ajvloi.com/home.html |

http[:]//mrty.sbs/home.html |

http[:]//iyhf.sbs/home.html |

http[:]//bhre.sbs/home.html |

http[:]//iyhf.sbs/home.html |

https[:]//klianvpn.xyz |

http[:]//www.cuoso.vip |

61.160.221.100 |

154.13.6.172 |

43.154.83.246 |

123.99.198.123 |

154.39.239.48 |

| 45.204.2.166 |

声明:本文来自安天集团,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。