前言

今天纠结了很久,要不要写这个敏感的话题。但是我想了想还是写吧,真正懂这块的人不太多,愿意拿出来讲的更少 。我虽然早已离开安全行业,但我是少数了解secure boot,UEFI,fuse 等技术,又对电路也比较熟悉,又有合适平台发表独立观点的人,所以还是简单从安全的角度说一下,说句公道话。

简单来说,我的判断是彭博社对于间谍芯片的报道是完全没有根据的,至少是夸大了无数倍的虚假报道。

依据有两点:

- 芯片需要工作,需要有合适的供电,需要有合适的逻辑控制单元。很难在不被发现的情况下,加一个芯片。

- 即便是rootkit了服务器,大量高安全级别的网络是和外网做隔离的。无法接收或者传送有效的情报。 即便有APT攻击的配合,难度非常非常大,以至于这条路不太现实。

间谍软件迄今为止的最高水平:Lojax

先说说,迄今为止实战中水平最高的间谍软件Lojax。这个恶意软件感染系统后,即便你重装系统,甚至换硬盘也没有用。关于这个划时代的rootkit,国内的安全界报道非常少。

尽管在blackhat这种安全会议中,研究人员已经讨论了很久BIOS rootkit/ ACPI Rootkit/ UEFI rootkit的可行性,但是由于难度太大,实际上从来没有在真实环境中发现过这种类型的恶意软件。这次Lojax的发现是第一次在野外环境发现UEFI rootkit,开启了UEFI rootkit的新时代。

(下面是一些技术细节,不懂就直接跳过)

首先初步介绍一下,UEFI是替换传统bios的一套firmware接口服务,现在新电脑一般都是UEFI。

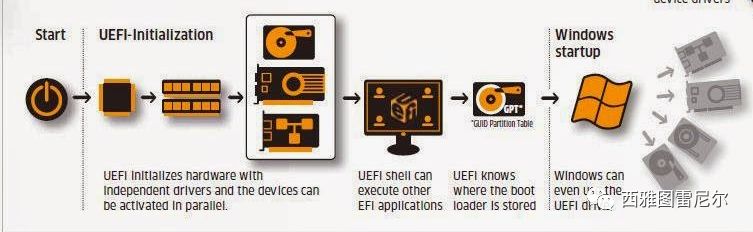

UEFI的工作流程

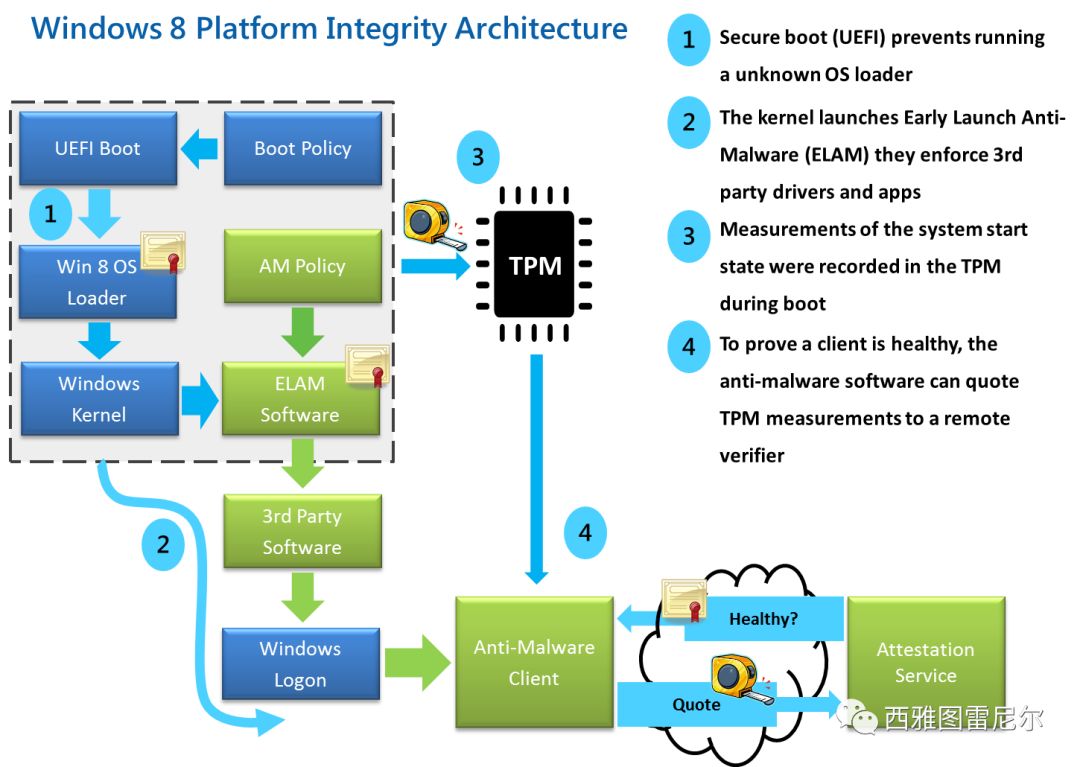

如果UEFI 打开了secure boot的模式,理论上能保证系统的安全

最近发现的Lojax rootkit应该是一个名叫Sednit 组织(又名 APT28、STRONTIUM、Sofacy、或 Fancy Bear 背后是俄罗斯)用于攻击巴尔干和欧洲中东部的政府机构。

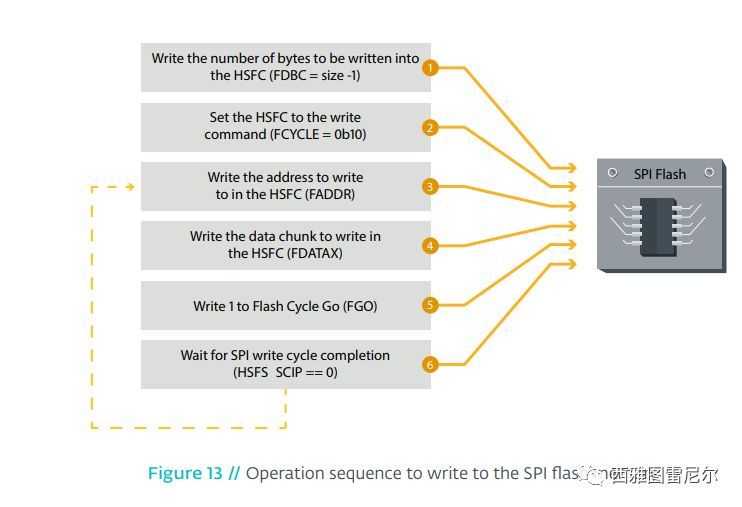

这个恶意软件利用非常娴熟和精湛的技术,利用正规的RWEverything 系统信息软件或者uefiinfo或者系统的firmware版本,然后再从SPI闪存模块中将UEFI的原始firmware给读出来,然后再把病毒插进原始的firmware,接着再将携带病毒的副本写回到SPI闪存。

将rootkit写进SPI的流程

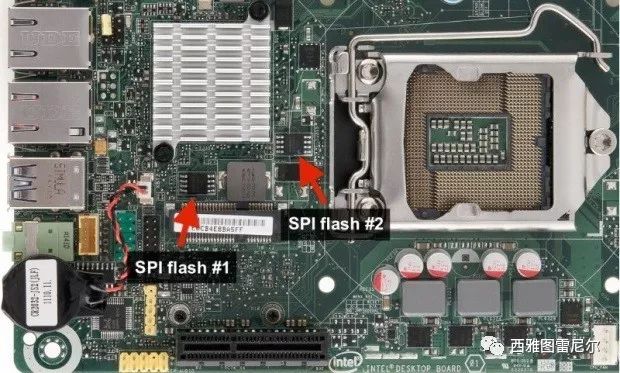

SPI存储芯片位置和大小

如果管理员没有打开secure boot的选项,这种恶意软件直接就可以将恶意软件写进去SPI。

如果系统管理员把secureboot打开了,就难了很多。因为UEFI在装载各个模块的时候都会检查签名,如果文件被动过手脚很容易发现问题。而且如果打开secureboot,通常是SPI写保护的。恶意软件没法把加料的固件写回到SPI中去。

如果固件的版本比较老,这个恶意软件会利用一个已知的安全漏洞利用race condition来把恶意软件写道到SPI闪存里,该漏洞是UEFI很久之前的漏洞。

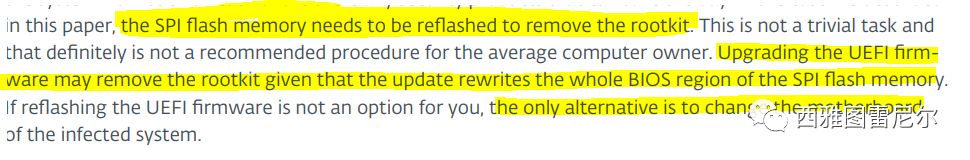

至此,恶意软件就常驻在主板的这个小小SPI存储器中,无论你重装系统,还是换硬盘,都不会对这个病毒产生任何影响。研究者称,要根除这个恶意软件办法只有一个,就是重新擦写SPI flash,这个对于普通人来讲,甚至普通公司的IT来讲都是非常困难的事情。或者更新UEFI固件,UEFI固件会重新擦写SPI flash的整个BIOS区域。前提是UEFI更新会擦除干净感染的BIOS区域。如果更新固件都搞不定,那只有更换主板这一条路了。

研究论文中的结论

这已经是迄今为止,最最牛逼的间谍软件了。

漏洞百出的彭博社指控

- PCB虽然密布芯片和线路,但是没有一个是多余的。芯片不是外星产物,芯片是逻辑,是电路。是电路就需要供电,就需要走线,你不改原理图,不改PCB版图,如何安装一个额外的芯片?要知道主板级别的电路板上,最简单的都是4层,6层。服务器的有8层,10层。走一根电源线,要知道动多少线路么?这跟用口香糖粘一个窃听器完全是两码事。不要说多加一个芯片,哪怕是多加了一个电容,回来审板的人肯定会发现。根本到不了PVT就露馅了。

- 仅仅用一个rootkit,搞不定高安全级别,外网隔离的系统。

从彭博社的指控来看,在主板上加这么一个小芯片就能突破系统的secure boot,攻破系统,然后窃取商业机密。

我们假设,仅仅是假设,超微的主板设计人员,整个团队都被买通了,在板子上加了一个模块,然后这个模块类似于Lojax一样,在SPI里面保留了一块连刷UEFI firmware都不会刷掉的超级rootkit,而且这个rootkit还被签名了。

也就是说即便给这个rootkit开了挂,即便在2018年想利用这样的rootkit控制高安全级别的系统,与外网隔离的系统也是不现实的(彭博社的报道说这个事情发生在更早的2015年以前,更加不太可能)。前面讲了这么牛逼的lojax rootkit是当今rootkit的最高水平,现在看到的这个rootkit也仅仅是针对Windows系统,也仅仅是针对非物理隔离的计算机网络。

而无论是Amazon还是Apple,还是CIA还是其他安全部门,操作系统各不相同(大部分都是unix内核的系统),你很难做到仅仅靠一个rootkit搞定所有的系统,而且是搞定跟外网隔离的系统,搞定所有流量都会受到审计的系统。(你的rootkit想去外面下载一个木马都没法下的)

即便我们站在2018看,设计这样一套突破secure boot并实现彭博社新闻中功能的rootkit也是不太现实的。

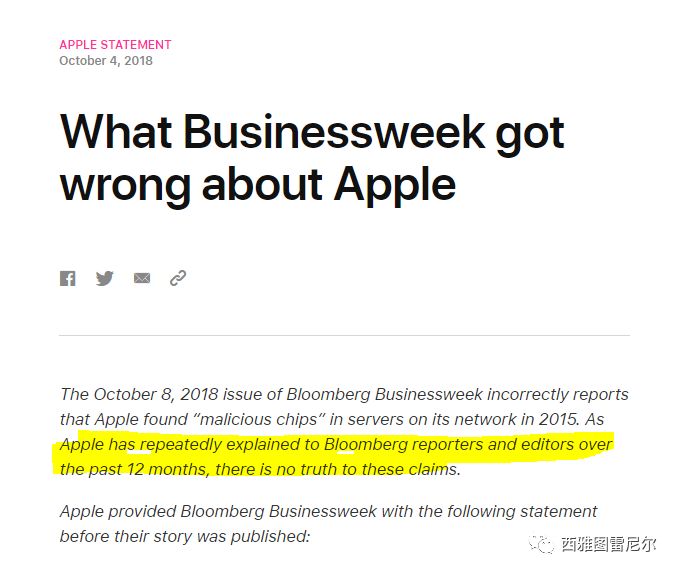

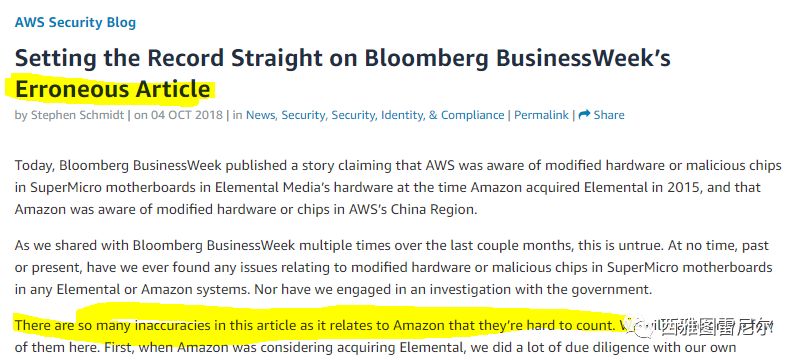

Apple和Amazon都发表了措辞严厉的文章,批评彭博社发表不负责任的报道。

Apple发文驳斥彭博社的报道

Amazon驳斥彭博社错误百出的报道

结语

我这篇文章是纯粹从技术实现的角度和rootkit最新技术水平的角度,分析彭博社报道的真实性。

美国媒体最近几年被川普痛斥为Fake News是不无道理的。彭博社的这篇报道中存在着大量的猜测和假想。在hack的原理解释方面也非常不专业,完全是糊弄。这么一个非常严肃的大新闻,处理的非常不专业。在twitter上很多安全人士都表示这篇文章存在太多太多的漏洞和不准确之处,没有安全背景,没有工程实践经验。而市场对这篇文章的反应也很激烈,超微直接跌去近一半市值。联想受影响,今天股价也跌去15%。(非常鄙视联想,急急忙忙跳出来说,我们没有用超微的主板。可笑你联想能生产高品质服务器么,你产品能进高安全的环境么)。这篇文章虽然是假新闻,但是会对电子产业链产生深远的影响。继纽约时报之后,彭博社的牌坊也倒了,现在还能看的也就剩WSJ了。声明:本文来自西雅图雷尼尔,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。