根据Cybersecurity Insider的端点风险调查,60%的企业的端点设备可视范围不超过75%,只有58%的企业能够识别所有脆弱端点设备。只有24%的企业可以在攻击或漏洞利用后的40小时内识别其网络上的受攻击或易受攻击资产。

面对端点安全态势的不断恶化,经济低迷时期的企业网络安全预算却不断消减,这迫使企业安全主管们将重点转移到如何提高网络安全投资的有效性。

波士顿咨询集团(BCG)在最近的文章指出:随着预算越来越紧,网络安全必须变得更聪明,CISO们将被迫转向投入产出比更高的安全方案,例如增加安全意识培训,改进流程和企业文化,整合安全工具和方案,而不是盲目不扩大预算。

端点安全整合需求强劲

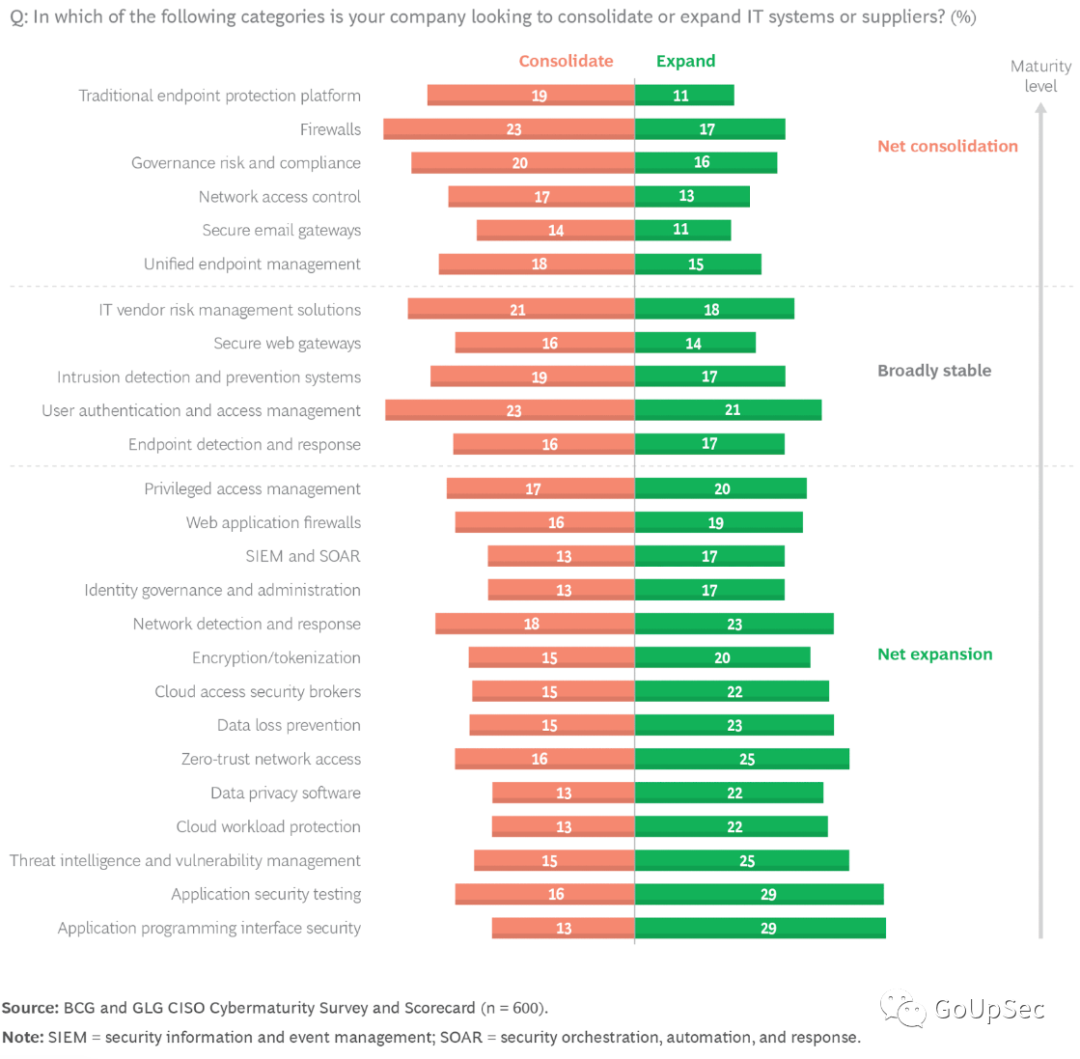

根据BCG的2023年全球CISO调查(下图),端点安全是CISO整合策略(需求)占比最高的选项:

BCG的研究发现,防火墙、用户身份验证和访问管理以及端点保护平台是CISO寻求整合支出的最常见领域之一。波士顿咨询集团预计,传统的端点保护平台和统一端点管理将成为网络安全行业中最重要的整合领域之一。

BCG的报告还指出,78%的领先公司会定期衡量其网络安全运营改进的投资回报率。整合是一个重中之重。简而言之,端点安全平台要想保留自己的预算,就必须提供更大的弹性——即面对裁员和预算紧缩也不会牺牲企业安全防御能力。

十大端点安全挑战

整合已经成为所有企业端点安全管理的重中之重。BCG的研究表明,CISO面临着整合其端点保护平台的巨大压力,纷纷转向端点保护平台(EPP)、端点检测和响应(EDR)以及扩展检测和响应(XDR)的领先提供商,以获得更多互补技术或快速进行内部开发。

在整合的大趋势背后,企业端点安全管理正面临十大挑战如下:

1.没有足够的实时遥测数据识别入侵和泄露行为

来自端点的实时遥测数据可以识别正在进行的攻击行为,是端点安全管理成败的关键所在,对于识别每个端点的硬件和软件配置以及其他安全信息(文件、进程、注册表、网络连接和设备数据)也非常重要。

CrowdStrike、ThreatConnect、Deep Instinct和Orca Security等厂商使用实时遥测数据来计算攻击指标(IOA)和入侵指标(IOC)。IOA专注于检测攻击者的意图并确定其目标,而非攻击中使用何种恶意软件或如何利用漏洞。入侵指标(IOC)是IOA的补充,可用于网络攻击取证。CrowdStrike是首个推出人工智能驱动的IOA的公司。

2.端点配置过度、代理过多

端点安装多个端点代理(有时超过十几个)是很常见的。通常,新任CISO上任的第一件事往往就是安装自己喜欢的端点系统。端点代理过多往往会导致内存冲突、故障和性能消耗。Absolute的2023年网络安全弹性指数发现,企业端点设备平均安装了超过11个安全应用程序,平均有2.5个应用程序用于端点管理,其次是防病毒/反恶意软件(2.1个应用程序)和加密(1.6个应用程序)。

端点过载已经成为常见问题,尤其是在引入新的安全团队和主管的时候。

3.传统补丁管理效率低下

CISO们表示,他们的团队已经捉襟见肘,以确保网络、系统和虚拟员工的安全。在需要安装补丁之前,它们通常会用完时间。

调查显示,71%的IT和安全人士认为补丁管理过于复杂和耗时,53%的受访者表示大部分时间都用于管理和确定关键漏洞的优先级。

一些网络安全供应商已经开始尝试采用人工智能(AI)和机器学习(ML)技术提高补丁管理的效率。

Ivanti的《2023年安全准备状况报告》发现,61%的情况下,只有当发生外部事件、入侵尝试或数据泄露后企业才会重新启动补丁管理工作。

4.使BYOD资产配置保持最新且合规

安全团队通常无法访问BYOD端点,因此IT部门对员工设备的策略有时过于宽松。端点保护平台需要简化和自动化配置和部署企业和BYOD端点设备的工作流程。

目前可以大规模做到这一点并向企业提供解决方案的领先端点平台包括CrowdStrike Falcon、Ivanti Neurons和Microsoft Defender for Endpoint等,这些平台能够将来自电子邮件、端点、身份和应用程序的威胁数据关联起来。

5.实施有针对性的UEM策略,以阻止针对高级管理人员的移动设备攻击

钓鲸攻击是网络攻击的最新形式,已经有数千名企业高管中招。Ivanti的《2023年安全防御状态报告》发现,高管成为网络钓鱼受害者的可能性是员工的四倍。近三分之一的首席执行官和高级管理层通过点击链接或汇款成为网络钓鱼诈骗的受害者。

采用统一端点管理(UEM)平台对于保护每台移动设备至关重要。高级UEM平台可以自动执行配置管理并确保企业合规性,从而降低违规风险。

6.拥有管理员访问权限的人员太多

对于管理员权限的泛滥,CISO需要从源头开始审核,识别拥有Active Directory,身份和访问管理(IAM)和特权访问管理(PAM)系统中定义的管理员权限的前员工,承包商和供应商。应审核和跟踪所有与身份相关的活动,以缩小信任差距并减少内部攻击威胁。此外还必须消除不必要的访问权限,例如过期帐户的访问权限。

7.多身份端点需要更有效的密钥和数字证书管理

由于端点承载的身份越来越多,同时保护每个身份和端点成为一项挑战。

因此,企业需要更加关注密钥和数字证书管理。数字身份通过SSL、SSH密钥、代码签名证书、TLS或身份验证令牌分配。网络攻击者经常以SSH密钥为目标,绕过代码签名证书或破坏SSL和TLS证书。

8.端点系统脆弱,发送太多误报,需要数小时才能修复

CISO们指出,这是最具挑战性的问题——端点在重新配置后无法自行重置,或者更糟糕的是,需要手动解决,这意味着需要大量资源来管理。

将旧端点系统替换为自我修复端点有助于减少软件代理蔓延。自我修复端点能够自行关闭并验证其核心组件,还能执行修补程序版本控制,重置为优化配置,无需人工干预。

9.端点工具相互独立,难以获取360度的威胁视图

跨独立工具的规范化报告非常困难,耗时且成本高昂。SOC团队需要跨端点和标识手动关联威胁,且无法在一个屏幕上查看所有活动,因为不同端点工具使用不同的警报、数据结构、报告格式和变量。

10.利用多因素验证(MFA)和无密码技术缩小端点安全差距

为了让大多数公司员工支持MFA,CISO和安全团队应首先将MFA设计到工作流中,并尽量减少其对用户体验的影响。团队还需要了解最新的无密码技术,后者能减少对MFA的需求,提供简化的用户体验。

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。