量子安全系列有段时间未和大家见面了,前三期内容,我们探讨了密码安全和量子计算对安全的深刻挑战,本期对本系列前期内容做一总结,在征得孙林红老师的同意下全文转发其阐述量子安全观的文章。 |

一、量子安全内涵

密码是对输入信息进行保密编码(或保密变换),这种编码一般带有参数,其中,编码的主体就是“密码算法”,参数就称为“密钥”。量子密码是基于量子物理原理实现密码学目标,其中最具代表性和实用性的是量子密钥分发(QKD)技术。而后量子密码(PQC)通常是指能够抵御量子计算破解的密码算法,当然同时也要能抵抗经典手段的破解。那量子密码、后量子密码的发展是对立的?还是将走向统一?这就需要深刻认识和把握密码和量子这两门科学。

安全的内涵极其丰富,仅能从某个维度进行刻画。以量子计算为衡量,那么密码处于百年未有之大变局,这个分水岭就是抗量子计算破解。在量子攻击面前,能抗量子计算的安全就是量子安全,量子安全分为可证明安全和经验式安全。

从可证明安全的定义来说,它是指无论是过程和结果,安全都是逻辑严谨,结果确切,现在人们有时称可证明安全为可证明安全理论,侧重于逻辑。目前只有量子密码(QKD)、无线信道密码、超晶格密码等非算法手段的安全才属于可证明安全。真正的可证明安全就是密码要去数学结构化,密码物理化。

经验式安全就是大部分人觉得它安全,它就安全,大部分人觉得它不安全,它就不安全。例如,对称密码、MSS、其它PQC等。在此还是先抛结论:

不存在可证明的抗量子计算密码算法。

为何如此呢?因为原本PQC设计初衷是基于抗量子计算的数学难题构造公钥密码,这类难题包括格的最短向量(最近向量)问题,随机非线性方程组求解,线性码译码等。但相关密码的实际构造与这些难题其实是脱节的,完全基于这类难题本质上是构造不出公钥密码来的!人们在构造此类密码的过程中,一般将此类难题特殊化,再在特殊化的基础上构造密码,所以即便是从可证明的数学难题出发,也无法构造出可证明的抗量子计算密码算法。而作为经验式安全的密码,是基于广泛实践的,如果一个密码要成为经验式安全的密码标准,那至少必须经过几十年的广泛应用实践,当前,Kyber算法等PQC算法还远未经过广泛深入的实践!

二、量子安全技术体系

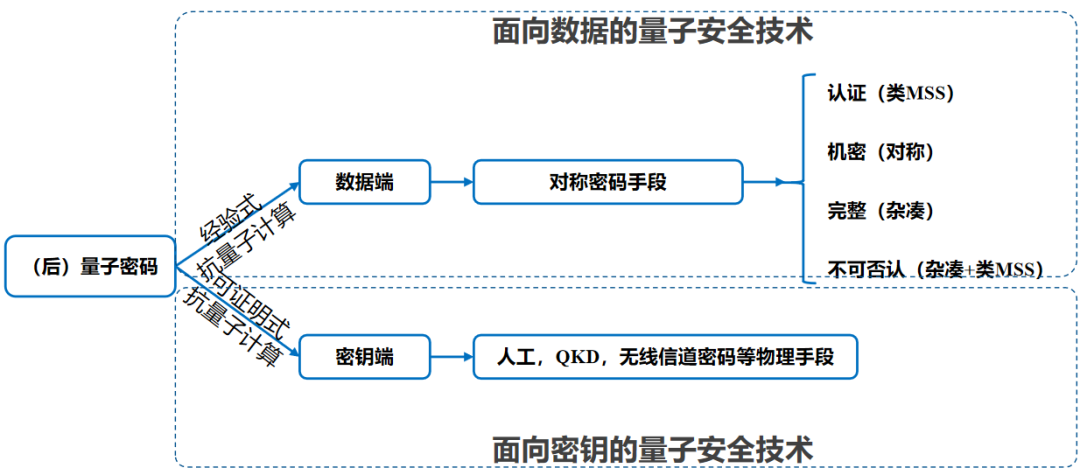

密码包含密码算法和密钥管理两部分,密码是密码算法和密钥管理的有机统一体。不能唯密码算法,认为密码就是密码算法是狭隘的,密码算法和密钥管理技术本质上不一样,无论是安全性,还是使用的便捷性等,两者不宜牵强取代。

2.1 面向数据的量子安全技术

数据的服务具有规模性和多样性的特点,面对这种特点,基于数学的量子安全的密码算法是主要的手段。例如使用基于杂凑函数的一次一签签名算法服务签名认证,使用对称密码服务数据加密需求,使用杂凑算法服务数据完整性验证等。

2. 2面向密钥的量子安全技术

密码管理的需求与数据服务是不同的。密钥的管理在于安全性和独立性,应尽量使用物理手段进行管理,如QKD、提前预置或人工递送,以及无线信道密码学等。

三、量子安全观

信息安全的发展伴随着人类认知能力的发展,现在人们一般认为信息安全包含可用性、机密性、完整性、可认证性、不可否认性(也就是我们通常所说信息安全的“五性”)。

3.1 面向数据的信息安全观

面向数据的信息安全观需要厘清的一个重要问题是可认证性不包含机密性,两者对时空要求差别很大(可认证要求时空范围大而机密性对其要求小)。用于认证性的公钥密码不应该用于机密性服务,因此公钥加密及公钥的密钥协商均不成立,一定不安全。因此PQC中的密钥封装算法也均不成立,一定不安全。

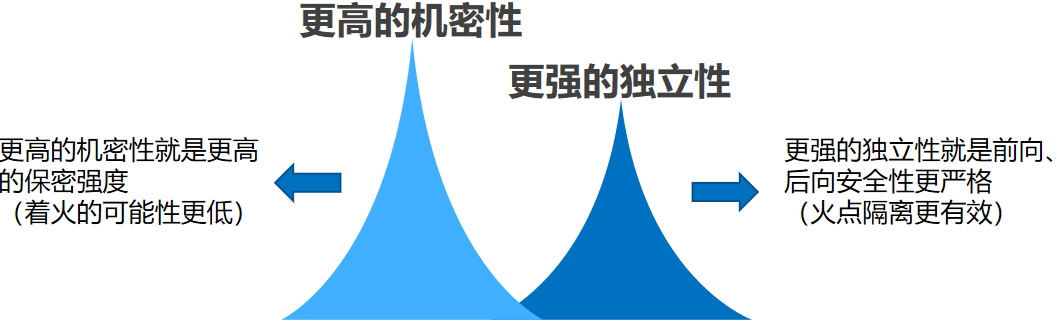

3.2 面向密钥的密钥安全观

面向密钥管理的密钥安全观是追求更高机密性及更强独立性。打个比喻,一片大森林,任何一点都存在着火的可能性,如果没有隔离措施,一个点的火星会蔓延至整个森林。为了保证安全,只有大幅降低任何一点着火的可能性,并通过隔离措施增加点之间的独立性。更高的机密性就是更高的保密强度(着火的可能性更低),更强的独立性就是前向、后向安全性更严格(火点隔离更有效)。

四、量子安全技术应用体系

量子安全技术应用体系就是将各类量子安全技术应用到各个具体应用场景(国外安全界热议的后量子密码迁移也是探讨的这一问题)。在此我们从宏观出发将ICT应用归类为通信、存储、计算三大类。直接应用于计算过程安全的密码技术目前主要还在探讨研究中,未见端倪,所以我们着重讨论通信和存储。

4.1 信息端

1、信息传输的量子安全技术应用体系:

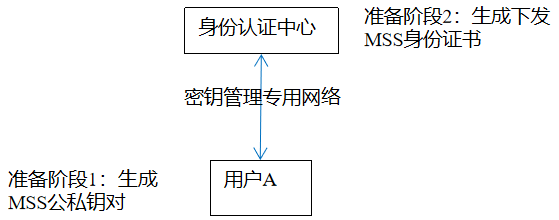

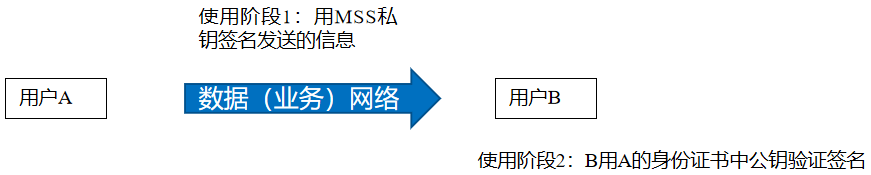

1)大范围的单向认证场景

准备阶段:到身份认证中心申请MSS身份证书。

使用阶段:用户A利用自己的MSS私钥做签名发给用户B,用户B利用用户A的MSS身份证书进行验证。

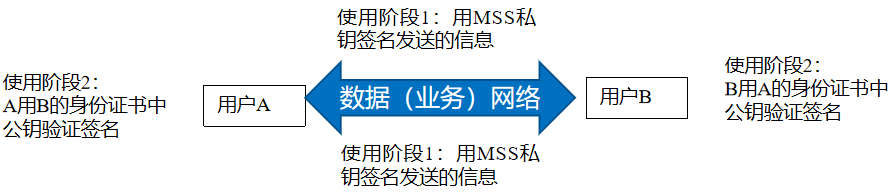

2)大范围的双向认证场景

准备阶段:到身份认证中心申请MSS身份证书。

使用阶段:用户A利用自己的MSS私钥做签名发给用户B,用户B利用用户A的MSS身份证书进行验证,用户B利用自己的MSS私钥做签名发给用户A,用户A利用用户B的MSS身份证书进行验证。

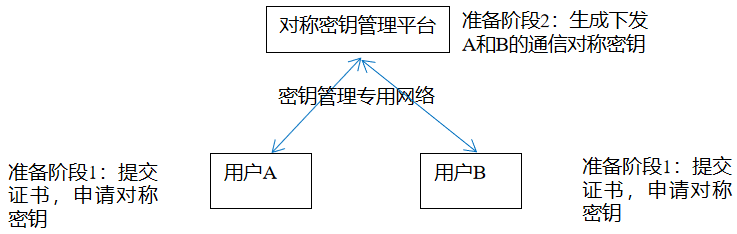

3)机密通信

准备阶段:用户拿自己的MSS身份证书,到对应应用的对称密钥管理平台去申请该应用的对称密钥。

使用阶段:Kerberos协议(在此只以基于Kerberos协议的客户端/服务端通信为例,其原理也适用于其它机密通信场景)。

2、信息存储的量子安全技术应用体系:

1)小范围内安全存储

用户在小范围内实现安全存储,使用对称密钥和对称密码算法对明文数据进行加密,使用杂凑函数验证数据完整性。

2)大范围的安全存储

用户在大范围内实现安全存储,使用对称密钥和对称密码算法对明文数据进行加密,使用基于MSS算法的非对称密钥和MSS签名算法验证真实性,使用杂凑函数验证数据完整性。

4.2 密钥端

1、基础设施网络

密钥管理基础设施是基于量子密钥分发技术(以及其它物理密钥分发技术)的专用网络,并结合对称密码(用于多重保护和密钥再封装)。

2、基础设施平台

小范围内的密钥管理基础设施是基于对称密钥的保障平台,负责维护和管理小范围内的用户MSS身份证书。

大范围内的密钥管理基础设施是对称密钥和非对称密钥保障平台,使用MSS体制的非对称密钥,负责分发、维护和管理大范围的用户身份证书。

五、展望与讨论

近三十年的密码发展,更多的是依靠数学,特别是追求可证明安全的公钥密码,这种路线让密码、信息安全逐渐“脱实向虚”,偏离了“安全不可证明”这一密码学和信息安全领域的公理。

如何应对量子安全时代的来临,首先要具备正确的量子安全观。正确的量子安全观,着眼点就是要让对称密码算法更强大起来,让重要密钥安全地动起来!

声明:本文来自中国信息协会量子信息分会,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。