当地时间2023年6月16日,一直低调行事的PsiQuantum在一项新发布的论文里宣布,借助该公司最近推出的新型容错量子计算架构,他们对影响椭圆曲线密码学(Elliptic curve cryptography,ECC)需要多大的量子计算机资源进行了彻底的统计。

PsiQuantum使用的新架构,实则是利用量子计算机内的远程连接。

他们提供的方案与最先进的量子算法相比,破解 ECC 密钥所需的计算资源整整减少了 700 倍。比传统计算机执行 256 位 ECC 密钥的等效任务所需的数十亿年的计算时间少了几个数量级。

01. 量子计算对密码学的影响

支撑目前现代互联网安全数字通信的关键是依赖于公钥加密系统的成功。

这些密码系统的工作原理允许用户提供公钥,任何人都可以使用该公钥安全地对发送给他们的消息进行编码。

然后,这些消息只能通过用户持有的秘密私钥来解码。

然后只能使用用户持有的秘密私钥对这些消息进行解码。这些用于编码和解码的密钥是由易于应用(用于编码)但难以逆向(用于解码)的数学运算构建的。对于经典计算机来说,解码的难度取决于逆向这些数学运算,这对于传统计算机来说是一项不切实际的耗时任务。所以,得以保证互联网的数字安全。

其中,两个突出的此类方案是 RSA (Rivest-Shamir-Adleman) 和椭圆曲线密码术 (ECC)。

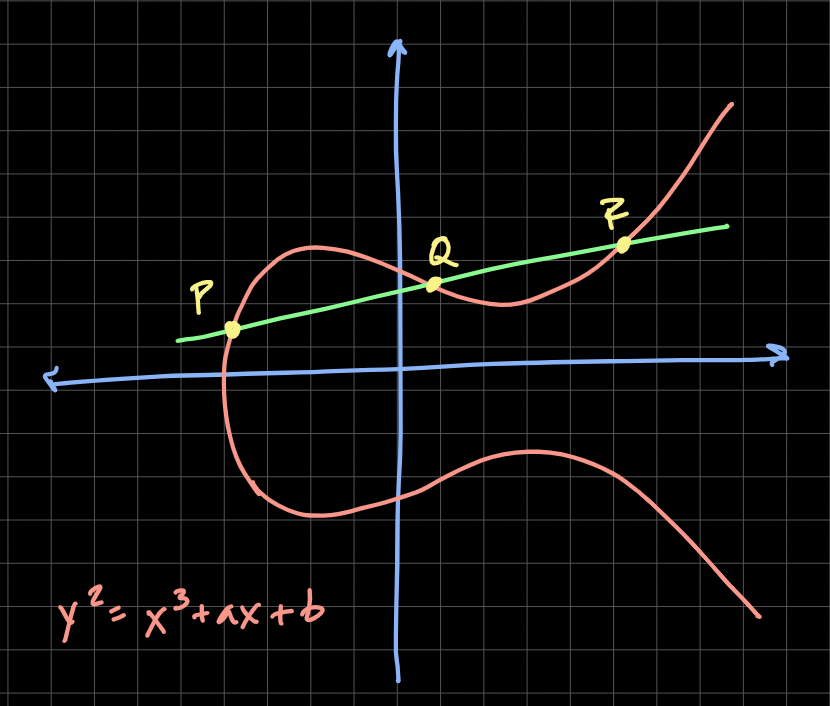

图|椭圆曲线

在 RSA 中,用于提供公钥和私钥的数学运算以两个素数相乘的难易程度为核心,而逆过程的难度取决于恢复这些素因数。

实际上,ECC 采取的方法理解起来会更为晦涩,但内在概念相似。RSA 与 ECC 之间的主要区别在于加密强度。

ECC提供与 RSA算法同等级别的加密强度,但密钥长度更短。因此,ECC 证书提供的速度和安全性高于公钥基础设施 (PKI) 的 RSA 证书。

公钥编码可以使用称为椭圆曲线点乘的数学运算来执行,如果没有私钥中包含的信息,则很难逆向这个过程来解码讯息。

02. 量子计算对ECC的威胁

使用大型量子计算机可以轻松破解 RSA 和 ECC 密钥。已经发现用于量子计算机的算法,与传统计算机不同,这些算法可以有效地逆转 RSA 和 ECC 核心的数学运算。

在过去的几十年里,有几篇研究论文探索了用于生成 RSA 和 ECC 密钥的量子算法。

有趣的是,虽然它涉及更复杂的数学运算,但破解 256 位 ECC 密钥比破解 2048 位 RSA 密钥更容易,这要归功于更短的密钥需要更少的资源密集型算术运算。

图| RSA 与 ECC:密钥长度比较

在文末提到的这篇论文中,PsiQuantum 发现了对现有 ECC 量子算法的独立于体系结构的改进,这些算法将破解 ECC 密钥所需的门数减少了多达 80%。

该团队还对使用 PsiQuantum 新推出的活动卷架构技术实施 ECC 量子算法进行了资源估算,该技术可将破解 ECC 密钥所需的量子操作数量减少多达 700 倍。

活性体积编译技术特别适用于光子架构,而PsiQuantum 主打的光子架构,正是攻破这个难题的独门绝技。这是因为该技术依赖于在量子计算机内进行远程连接的能力,而目前只有光子架构具有此功能。

与离子阱或超导量子比特等基于物质的量子比特不同,光子能够使用广泛用于电信行业的传统光纤轻松实现非局部连接。

03. 量子计算的挑战与前景

当然,惊讶之余也需淡定,尽管取得了这些突破,完整破解 256 位 ECC 密钥仍然需要具有数百万物理量子比特的量子计算机。

尽管光子量子计算机可以减小所需系统的大小,但这仍然需要一台比我们今天拥有的机器大得多的机器。

但不可避免的是,研究人员正在积极为这种可能性做准备,开发后量子加密方案(例如格加密等),同时建议使用更长的 RSA 或 ECC 密钥。

事实上,在《量子客》这个新闻释放出了的时候,这个无需更改的事实,目前的加密体系存在了危机。

这些方法被怀疑对量子算法是安全的,而且其他开发中的技术实际上可以提供可证明对量子算法安全的加密方案。

引用:

[1]https://arxiv.org/abs/2306.08585.

[2]https://www.hpcwire.com/off-the-wire/psiquantums-latest-quantum-computing-research-sheds-light-on-ecc-vulnerabilities/

声明:本文来自量子客,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。